💥💥💞💞欢迎来到Matlab仿真科研站博客之家💞💞💥💥

✅博主简介:热爱科研的Matlab仿真开发者,修心和技术同步精进,Matlab项目合作可私信。

🍎个人主页:Matlab仿真科研站博客之家

🏆代码获取方式:

💥扫描文章底部QQ二维码💥

⛳️座右铭:行百里者,半于九十;路漫漫其修远兮,吾将上下而求索。

⛄更多Matlab图像处理(仿真科研站版)仿真内容点击👇

Matlab图像处理(仿真科研站版)

⛄一、混沌系统简介

0 引言

随着通讯技术的飞速发展, 越来越多的领域需要传送数字图像信号, 因此信息的传送安全问题显得越来越重要。通常应用于数字图像通信的两种保护技术为:数字水印技术和图像加密技术。前一种保护技术因不改变图像的可见性而不适合用于保密图像的传送。后一种技术通过加密操作, 改变图像的可见性, 使原来的图像成为不可辨别的, 而只能通过相应的解密算法得到原始图像。随着通讯技术的发展, 图像加密技术因其具有良好的保密性而得到越来越广泛的应用。

在加密算法中需要一个随机序列发生器。由于离散的混沌系统容易实现, 同时混沌系统对参数和初始条件极其敏感, 把其作为密钥, 则系统具有优良的密码特性, 同时它在二维相平面内的不规则性使其更适用于图像加密。

本文应用离散混沌动力系统, 针对图像数据的存储特点, 设计了一种图像加密算法。所有的密钥都由离散混沌映射产生, 因此算法没有因为增加密钥设置而影响加密/解密的效率和速度。由于利用了混沌映射, 增加了破译难度, 提高了安全性, 仿真结果表明该算法能够有效地实现对数字图像数的加密/解密。

1 混沌系统

混沌现象是一种有界的内在的随机过程, 具有时间遍历性, 这种过程既非周期性, 又不收敛任意相近的两点经过若干次混沌迭代之后, 都会呈现指数发散, 所以很难预测混沌系统的初值和参数。另外, 混沌轨道极其不规则, 系统输出类似于随机噪声, 这些特点均使混沌映射很适用于设计密码系统。

Lyapunov指数是判断系统处于混沌状态的重要判据。Lyapunov指数小于零时, 系统运动状态稳定, 对初始条件不敏感;Lyapunov指数大于零时, 系统状态不稳定, 且对初始条件敏感;Lyapunov指数为零则对应于一种临界状态。由于系统最大Lyapunov指数决定系统的主要演化趋势, 因此可以时间序列的最大Lyapunov指数是否大于零来判断系统是否处于混沌状态。

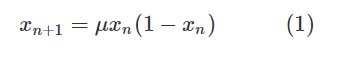

以简单的一维离散混沌系统Logistic为例, 其动力学系统为:

其中, μ为控制参数。混沌状态如图1所示。

由图可知, 在 3<μ<3.5699456之间, 系统处于周期状态, 当 3.5699456<μ<4时, 系统开始进入混沌状态。

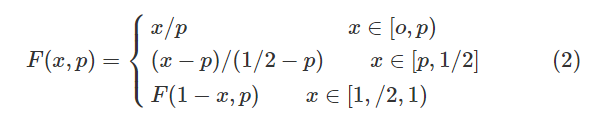

针对Logistic混沌系统, 这里提出一种一维逐段线性混沌系统 (pwlcm) , 其动力学方程为:

其中, x∈I=[0, 1) , p∈ (0, 1/2) , p为控制参数, F是一个在L-bit有限精度下实现的逐段线性混沌映射。其混沌状态如图2所示。

图2 Pwlcm混沌状态图

图3 序列量化性能比较

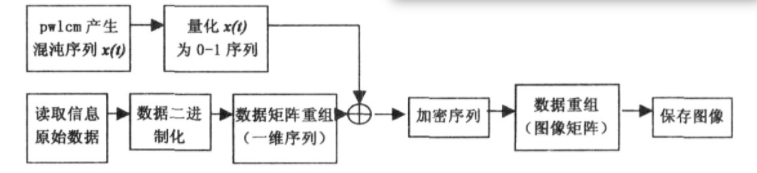

图4 加密算法流程图

由图所示, (a) 表示Pwlcm的线性分段关系; (b) 是混沌序列图, 说明Pwlcm动力系统是一个混沌的动力学系统; © 、 (d) 分别是其周期倍增分叉与Lyapunov指数谱, 可知Pwlcm系统在控制参数p的整个取值范围内Lyapunov均大于零, 与Logistic系统相比具有更大的密钥取值空间, 同时由图 (b) 可知, Pwlcm系统具有均匀的不变分布与很高的遍历性, 混合性和确定性, 因此可产生很强的随机序列, 适合用于加密系统。

2 混沌量化

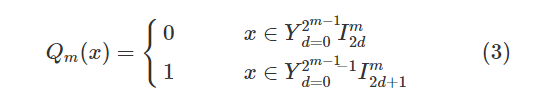

对于Pwlcm动力学系统, 采用以下方式进行序列量化, 以产生计算机标准二进制的0-1序列流 {Sm (t) }。

其中m>0为任意正整数, Im0, Im1, Im2…是区间[0, 1]的2m个连续的等分区间。由于混沌序列{x (t) }具有良好的随机统计特性[3,4], 这样生成的{Sm(t)}在理论上具有均衡的0-1比和δ-like的自相关等优良的统计特性。其量化结果如图3所示。

图3中,

(a) 表示0-1序列流的自相关函数, 可见其表现了δ-like的自相关特性, 说明该混沌系统在一定的计算精度下的非周期性。

(b) 表示初值相差0.00000015的两个序列流的互相关函数。由图可知, 经量化后的序列流具有很强的随机性, 在初值相差很小的情况下, 其序列流是完全不相关的, 也充分表现了其初值敏感性。

© 表示量化后序列0-1值的个数比。可见系统在经过若干次迭代进入混沌状态后, 其比值近似为1, 充分说明了其混沌系统的遍历性。

(d) 表示随机序列的线性复杂度。

从密码学的观点看, 序列的线性复杂度曲线是表征序列不可预测性和随机性的一个非常有效的度量指标, 对于n位随机序列的线性复杂度期望约等于n/2, 则说明其随机性能良好。这里采用B-M综合算法, 假设混沌二值序列为标准的m序列, 计算得到该序列阶数最小的线性移位寄存器的阶数, 即为该混沌序列的线性复杂度。由图可知, 该混沌序列的随机性能良好, 可满足系统加密要求。

4 图像加密

基于上述的特点, 采用Pwlcm系统应用于图像加密算法。将待加密的图像数据转换为二进制数据, 与量化后的混沌二值序列进行逐位异或计算, 使混沌信号与加密信息信号相互缠绕, 掩盖信息的可视性, 以达到保密的目的。

解密过程与此一致, 解密方采用相同的初值及控制参数, 生成相同的混沌序列, 与接收的加密信号进行逐位异或, 将结果输出还原, 以得到原始信息信号。具体加密过程如图4所示。

虽然Pwlcm系统具有它独特的优势, 但可以发现针对固定的控制参数p很容易被破解。如图2 (a) 所示, 对于 (2) 式迭代生成的混沌序列, 只要得到位于同一分段上的任意两个点对 (x (t) , x (t+1) ) 和 (x (t′) , x (t′+1) ) , 就可以确定参数p= (x (t′) -x (t) ) / (x (t′+1) -x (t+1) ) 。

为了避免参数p被攻破, 可以改变一般对于流密码加密一次一密钥的方式, 采用加密过程中定时更换控制参数p的方法, 以增强抗攻击的能力。

图5 加密解密仿真

这里把所有的密钥都由离散混沌映射产生, 系统由随机函数rand () 产生初值x, 根据x的量化值及p的取值空间来选取p, 假设参数p的分辨率L=10, p的可能的不同值为 p1, p2, p3, …, pn, n=2L, p的选取顺序依x量化值的顺序。算法仿真结果如图5所示。

整个加密过程中, 将初值的量化结果根据控制参数p的取值范围进行转化, 其结果作为p的值进行混沌过程的迭代。本文考虑到读取原始数据进行二进制转换过程中, 单个数值转为8位二进制字符, 图像矩阵最后变为n×8的矩阵, 因此将混沌序列每产生n个值进行一次p值改变。

由仿真结果 (b) 可知, 经加密后的图像信息已完全被打乱, 达到保密效果, 由 © 图可知, 正确的密钥经解密过程, 加密信息可被完全重构, 效果良好。由 (d) 图可知, 即使在初值相差10-17的情况之下, 也不能将加密数据重构出来, 说明其抗攻击性强。

⛄二、部分源代码

function varargout = encrypt(varargin)

% ENCRYPT MATLAB code for encrypt.fig

% ENCRYPT, by itself, creates a new ENCRYPT or raises the existing

% singleton*.

%

% H = ENCRYPT returns the handle to a new ENCRYPT or the handle to

% the existing singleton*.

%

% ENCRYPT(‘CALLBACK’,hObject,eventData,handles,…) calls the local

% function named CALLBACK in ENCRYPT.M with the given input arguments.

%

% ENCRYPT(‘Property’,‘Value’,…) creates a new ENCRYPT or raises the

% existing singleton*. Starting from the left, property value pairs are

% applied to the GUI before encrypt_OpeningFcn gets called. An

% unrecognized property name or invalid value makes property application

% stop. All inputs are passed to encrypt_OpeningFcn via varargin.

%

% *See GUI Options on GUIDE’s Tools menu. Choose “GUI allows only one

% instance to run (singleton)”.

%

% See also: GUIDE, GUIDATA, GUIHANDLES

% Edit the above text to modify the response to help encrypt

% Last Modified by GUIDE v2.5 24-Dec-2019 21:56:19

% Begin initialization code - DO NOT EDIT

gui_Singleton = 1;

gui_State = struct(‘gui_Name’, mfilename, …

‘gui_Singleton’, gui_Singleton, …

‘gui_OpeningFcn’, @encrypt_OpeningFcn, …

‘gui_OutputFcn’, @encrypt_OutputFcn, …

‘gui_LayoutFcn’, [] , …

‘gui_Callback’, []);

if nargin && ischar(varargin{1})

gui_State.gui_Callback = str2func(varargin{1});

end

if nargout

[varargout{1:nargout}] = gui_mainfcn(gui_State, varargin{:});

else

gui_mainfcn(gui_State, varargin{:});

end

% End initialization code - DO NOT EDIT

% — Executes just before encrypt is made visible.

function encrypt_OpeningFcn(hObject, eventdata, handles, varargin)

% This function has no output args, see OutputFcn.

% hObject handle to figure

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

% varargin command line arguments to encrypt (see VARARGIN)

% Choose default command line output for encrypt

handles.output = hObject;

% Update handles structure

guidata(hObject, handles);

% UIWAIT makes encrypt wait for user response (see UIRESUME)

% uiwait(handles.figure1);

% — Outputs from this function are returned to the command line.

function varargout = encrypt_OutputFcn(hObject, eventdata, handles)

% varargout cell array for returning output args (see VARARGOUT);

% hObject handle to figure

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

% Get default command line output from handles structure

varargout{1} = handles.output;

% — Executes on button press in pushbutton1.

function pushbutton1_Callback(hObject, eventdata, handles)

% hObject handle to pushbutton1 (see GCBO)

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

[filename,filepath] = uigetfile({‘.bmp;.jpg;.png;.jpeg;.tif’,'文件类型 (.bmp,.jpg,.png,.jpeg,.tif)’;‘.’, ‘所有文件(.)’},‘Pick an image’);

file = strcat(filepath,filename);

im = imread(file);

axes(handles.axes1);

imshow(im);

imwrite(im,‘snap.bmp’);

% — Executes on button press in pushbutton2.

function pushbutton2_Callback(hObject, eventdata, handles)

% hObject handle to pushbutton2 (see GCBO)

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

obj = videoinput(‘winvideo’,1,‘YUY2_1280x720’)%1280x720 160x120 176x144 320x240 352x288 640x480

% vidRes = get(obj, ‘VideoResolution’);

% nBands = get(obj, ‘NumberOfBands’);

% preview(obj);%getsnapshot(obj);

vidRes = get(obj, ‘VideoResolution’);

nBands = get(obj, ‘NumberOfBands’);

hImage = image( zeros(vidRes(2), vidRes(1), nBands),‘parent’,handles.axes1);

preview(obj, hImage);

frame = getsnapshot(obj);

frame = ycbcr2rgb(frame);

imwrite(frame,‘snap.bmp’,‘bmp’);

pic = imread(‘snap.bmp’);

axes(handles.axes1);

imshow(pic);

title(date,‘color’,‘r’);

function edit1_Callback(hObject, eventdata, handles)

% hObject handle to edit1 (see GCBO)

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

% Hints: get(hObject,‘String’) returns contents of edit1 as text

% str2double(get(hObject,‘String’)) returns contents of edit1 as a double

% input = str2num(get(hObject,‘String’));%这里get后面要注意

% if(isempty(input))

% set(hObject,‘String’,‘0’)

% end

guidata(hObject,handles)

% — Executes during object creation, after setting all properties.

function edit1_CreateFcn(hObject, eventdata, handles)

% hObject handle to edit1 (see GCBO)

% eventdata reserved - to be defined in a future version of MATLAB

% handles empty - handles not created until after all CreateFcns called

% Hint: edit controls usually have a white background on Windows.

% See ISPC and COMPUTER.

if ispc && isequal(get(hObject,‘BackgroundColor’), get(0,‘defaultUicontrolBackgroundColor’))

set(hObject,‘BackgroundColor’,‘white’);

end

% — Executes on button press in pushbutton3.

function pushbutton3_Callback(hObject, eventdata, handles)

% hObject handle to pushbutton3 (see GCBO)

% eventdata reserved - to be defined in a future version of MATLAB

% handles structure with handles and user data (see GUIDATA)

a=imread(‘snap.bmp’);

R=a(:,:,1); %取图像的R层像素

G=a(:,:,2); %取图像的G层像素

B=a(:,:,3); %取图像的B层像素

[M1,N1]=size®;

[M2,N2]=size(G);

[M3,N3]=size(B);

h=0.01; %混沌序列初始化

x=zeros(1,40001);x(1)= str2num(get(handles.edit1,‘String’));

y=zeros(1,40001);y(1)=0;

z=zeros(1,40001);z(1)=0;

w=zeros(1,40001);w(1)=0;

v=zeros(1,40001);v(1)=0;

for n=1:40000 %产生混沌序列初始化,欧拉法

x(n+1)=x(n)+h*(3.5*(y(n)-x(n)-(-1.2+0.3*(w(n)w(n)))x(n)));

y(n+1)=y(n)+h(2.1y(n)-z(n)-0.2*(y(n)-x(n))-0.2*(1.2+7abs(v(n)))y(n));

z(n+1)=z(n)+h(2.1y(n)-z(n));

w(n+1)=w(n)+h*(x(n));

v(n+1)=v(n)+h*(y(n));

end

for n=1:40000 %对3个序列进行改进

x(n)=x(n)*1000000-round(x(n)*1000000);

y(n)=y(n)*1000000-round(y(n)*1000000);

z(n)=z(n)*1000000-round(z(n)*1000000);

w(n)=w(n)*1000000-round(w(n)*1000000);

v(n)=v(n)*1000000-round(v(n)*1000000);

end

% %对R通道进行加密

for j=1:N1 %用位异或法对像素进行置乱

aa=(uint8((M1N1(x(N1+j)+0.5))*ones(M1,1)));

g1(:,j)=bitxor(R(:,j),aa);

h1(:,j)=bitxor(g1(:,j),aa); %对像素置乱进行解密

end

for i=1:M1 %行置乱

t(1:N1)=y(1:N1);

[t1,index1]=sort(t(1:N1));

t1=flipud(t1);

g2(i,:)=g1(i,index1);

h2(i,index1)=g2(i,:);

end

for j=1:N1 %列置乱

t(1:M1)=z(1:M1);

[t1,index1]=sort(t(1:M1));

index1=flipud(index1);

g3(:,j)=g2(index1,j);

h3(index1,j)=g3(:,j);

end

% %对G通道进行加密

for j=1:N2 %用位异或法对像素进行置乱

bb=(uint8((M2N2(x(N2+j)+0.5))*ones(M2,1)));

j1(:,j)=bitxor(G(:,j),bb);

k1(:,j)=bitxor(j1(:,j),bb); %对像素置乱进行解密

end

for i=1:M2 %行置乱

t(1:N2)=x(1:N2);

[t2,index2]=sort(t(1:N2));

t2=flipud(t2);

j2(i,:)=j1(i,index2);

k2(i,index2)=j2(i,:);

end

⛄三、运行结果

⛄四、matlab版本及参考文献

1 matlab版本

2014a

2 参考文献

[1]张蓓,王顺宏,马红光,于宁宇.基于混沌的变参数数字图像加密方法[J].计算机测量与控制. 2007,(06)

3 备注

简介此部分摘自互联网,仅供参考,若侵权,联系删除

🍅 仿真咨询

1 各类智能优化算法改进及应用

1.1 PID优化

1.2 VMD优化

1.3 配电网重构

1.4 三维装箱

1.5 微电网优化

1.6 优化布局

1.7 优化参数

1.8 优化成本

1.9 优化充电

1.10 优化调度

1.11 优化电价

1.12 优化发车

1.13 优化分配

1.14 优化覆盖

1.15 优化控制

1.16 优化库存

1.17 优化路由

1.18 优化设计

1.19 优化位置

1.20 优化吸波

1.21 优化选址

1.22 优化运行

1.23 优化指派

1.24 优化组合

1.25 车间调度

1.26 生产调度

1.27 经济调度

1.28 装配线调度

1.29 水库调度

1.30 货位优化

1.31 公交排班优化

1.32 集装箱船配载优化

1.33 水泵组合优化

1.34 医疗资源分配优化

1.35 可视域基站和无人机选址优化

2 机器学习和深度学习分类与预测

2.1 机器学习和深度学习分类

2.1.1 BiLSTM双向长短时记忆神经网络分类

2.1.2 BP神经网络分类

2.1.3 CNN卷积神经网络分类

2.1.4 DBN深度置信网络分类

2.1.5 DELM深度学习极限学习机分类

2.1.6 ELMAN递归神经网络分类

2.1.7 ELM极限学习机分类

2.1.8 GRNN广义回归神经网络分类

2.1.9 GRU门控循环单元分类

2.1.10 KELM混合核极限学习机分类

2.1.11 KNN分类

2.1.12 LSSVM最小二乘法支持向量机分类

2.1.13 LSTM长短时记忆网络分类

2.1.14 MLP全连接神经网络分类

2.1.15 PNN概率神经网络分类

2.1.16 RELM鲁棒极限学习机分类

2.1.17 RF随机森林分类

2.1.18 SCN随机配置网络模型分类

2.1.19 SVM支持向量机分类

2.1.20 XGBOOST分类

2.2 机器学习和深度学习预测

2.2.1 ANFIS自适应模糊神经网络预测

2.2.2 ANN人工神经网络预测

2.2.3 ARMA自回归滑动平均模型预测

2.2.4 BF粒子滤波预测

2.2.5 BiLSTM双向长短时记忆神经网络预测

2.2.6 BLS宽度学习神经网络预测

2.2.7 BP神经网络预测

2.2.8 CNN卷积神经网络预测

2.2.9 DBN深度置信网络预测

2.2.10 DELM深度学习极限学习机预测

2.2.11 DKELM回归预测

2.2.12 ELMAN递归神经网络预测

2.2.13 ELM极限学习机预测

2.2.14 ESN回声状态网络预测

2.2.15 FNN前馈神经网络预测

2.2.16 GMDN预测

2.2.17 GMM高斯混合模型预测

2.2.18 GRNN广义回归神经网络预测

2.2.19 GRU门控循环单元预测

2.2.20 KELM混合核极限学习机预测

2.2.21 LMS最小均方算法预测

2.2.22 LSSVM最小二乘法支持向量机预测

2.2.23 LSTM长短时记忆网络预测

2.2.24 RBF径向基函数神经网络预测

2.2.25 RELM鲁棒极限学习机预测

2.2.26 RF随机森林预测

2.2.27 RNN循环神经网络预测

2.2.28 RVM相关向量机预测

2.2.29 SVM支持向量机预测

2.2.30 TCN时间卷积神经网络预测

2.2.31 XGBoost回归预测

2.2.32 模糊预测

2.2.33 奇异谱分析方法SSA时间序列预测

2.3 机器学习和深度学习实际应用预测

CPI指数预测、PM2.5浓度预测、SOC预测、财务预警预测、产量预测、车位预测、虫情预测、带钢厚度预测、电池健康状态预测、电力负荷预测、房价预测、腐蚀率预测、故障诊断预测、光伏功率预测、轨迹预测、航空发动机寿命预测、汇率预测、混凝土强度预测、加热炉炉温预测、价格预测、交通流预测、居民消费指数预测、空气质量预测、粮食温度预测、气温预测、清水值预测、失业率预测、用电量预测、运输量预测、制造业采购经理指数预测

3 图像处理方面

3.1 图像边缘检测

3.2 图像处理

3.3 图像分割

3.4 图像分类

3.5 图像跟踪

3.6 图像加密解密

3.7 图像检索

3.8 图像配准

3.9 图像拼接

3.10 图像评价

3.11 图像去噪

3.12 图像融合

3.13 图像识别

3.13.1 表盘识别

3.13.2 车道线识别

3.13.3 车辆计数

3.13.4 车辆识别

3.13.5 车牌识别

3.13.6 车位识别

3.13.7 尺寸检测

3.13.8 答题卡识别

3.13.9 电器识别

3.13.10 跌倒检测

3.13.11 动物识别

3.13.12 二维码识别

3.13.13 发票识别

3.13.14 服装识别

3.13.15 汉字识别

3.13.16 红绿灯识别

3.13.17 虹膜识别

3.13.18 火灾检测

3.13.19 疾病分类

3.13.20 交通标志识别

3.13.21 卡号识别

3.13.22 口罩识别

3.13.23 裂缝识别

3.13.24 目标跟踪

3.13.25 疲劳检测

3.13.26 旗帜识别

3.13.27 青草识别

3.13.28 人脸识别

3.13.29 人民币识别

3.13.30 身份证识别

3.13.31 手势识别

3.13.32 数字字母识别

3.13.33 手掌识别

3.13.34 树叶识别

3.13.35 水果识别

3.13.36 条形码识别

3.13.37 温度检测

3.13.38 瑕疵检测

3.13.39 芯片检测

3.13.40 行为识别

3.13.41 验证码识别

3.13.42 药材识别

3.13.43 硬币识别

3.13.44 邮政编码识别

3.13.45 纸牌识别

3.13.46 指纹识别

3.14 图像修复

3.15 图像压缩

3.16 图像隐写

3.17 图像增强

3.18 图像重建

4 路径规划方面

4.1 旅行商问题(TSP)

4.1.1 单旅行商问题(TSP)

4.1.2 多旅行商问题(MTSP)

4.2 车辆路径问题(VRP)

4.2.1 车辆路径问题(VRP)

4.2.2 带容量的车辆路径问题(CVRP)

4.2.3 带容量+时间窗+距离车辆路径问题(DCTWVRP)

4.2.4 带容量+距离车辆路径问题(DCVRP)

4.2.5 带距离的车辆路径问题(DVRP)

4.2.6 带充电站+时间窗车辆路径问题(ETWVRP)

4.2.3 带多种容量的车辆路径问题(MCVRP)

4.2.4 带距离的多车辆路径问题(MDVRP)

4.2.5 同时取送货的车辆路径问题(SDVRP)

4.2.6 带时间窗+容量的车辆路径问题(TWCVRP)

4.2.6 带时间窗的车辆路径问题(TWVRP)

4.3 多式联运运输问题

4.4 机器人路径规划

4.4.1 避障路径规划

4.4.2 迷宫路径规划

4.4.3 栅格地图路径规划

4.5 配送路径规划

4.5.1 冷链配送路径规划

4.5.2 外卖配送路径规划

4.5.3 口罩配送路径规划

4.5.4 药品配送路径规划

4.5.5 含充电站配送路径规划

4.5.6 连锁超市配送路径规划

4.5.7 车辆协同无人机配送路径规划

4.6 无人机路径规划

4.6.1 飞行器仿真

4.6.2 无人机飞行作业

4.6.3 无人机轨迹跟踪

4.6.4 无人机集群仿真

4.6.5 无人机三维路径规划

4.6.6 无人机编队

4.6.7 无人机协同任务

4.6.8 无人机任务分配

5 语音处理

5.1 语音情感识别

5.2 声源定位

5.3 特征提取

5.4 语音编码

5.5 语音处理

5.6 语音分离

5.7 语音分析

5.8 语音合成

5.9 语音加密

5.10 语音去噪

5.11 语音识别

5.12 语音压缩

5.13 语音隐藏

6 元胞自动机方面

6.1 元胞自动机病毒仿真

6.2 元胞自动机城市规划

6.3 元胞自动机交通流

6.4 元胞自动机气体

6.5 元胞自动机人员疏散

6.6 元胞自动机森林火灾

6.7 元胞自动机生命游戏

7 信号处理方面

7.1 故障信号诊断分析

7.1.1 齿轮损伤识别

7.1.2 异步电机转子断条故障诊断

7.1.3 滚动体内外圈故障诊断分析

7.1.4 电机故障诊断分析

7.1.5 轴承故障诊断分析

7.1.6 齿轮箱故障诊断分析

7.1.7 三相逆变器故障诊断分析

7.1.8 柴油机故障诊断

7.2 雷达通信

7.2.1 FMCW仿真

7.2.2 GPS抗干扰

7.2.3 雷达LFM

7.2.4 雷达MIMO

7.2.5 雷达测角

7.2.6 雷达成像

7.2.7 雷达定位

7.2.8 雷达回波

7.2.9 雷达检测

7.2.10 雷达数字信号处理

7.2.11 雷达通信

7.2.12 雷达相控阵

7.2.13 雷达信号分析

7.2.14 雷达预警

7.2.15 雷达脉冲压缩

7.2.16 天线方向图

7.2.17 雷达杂波仿真

7.3 生物电信号

7.3.1 肌电信号EMG

7.3.2 脑电信号EEG

7.3.3 心电信号ECG

7.3.4 心脏仿真

7.4 通信系统

7.4.1 DOA估计

7.4.2 LEACH协议

7.4.3 编码译码

7.4.4 变分模态分解

7.4.5 超宽带仿真

7.4.6 多径衰落仿真

7.4.7 蜂窝网络

7.4.8 管道泄漏

7.4.9 经验模态分解

7.4.10 滤波器设计

7.4.11 模拟信号传输

7.4.12 模拟信号调制

7.4.13 数字基带信号

7.4.14 数字信道

7.4.15 数字信号处理

7.4.16 数字信号传输

7.4.17 数字信号去噪

7.4.18 水声通信

7.4.19 通信仿真

7.4.20 无线传输

7.4.21 误码率仿真

7.4.22 现代通信

7.4.23 信道估计

7.4.24 信号检测

7.4.25 信号融合

7.4.26 信号识别

7.4.27 压缩感知

7.4.28 噪声仿真

7.4.29 噪声干扰

7.5 无人机通信

7.6 无线传感器定位及布局方面

7.6.1 WSN定位

7.6.2 高度预估

7.6.3 滤波跟踪

7.6.4 目标定位

7.6.4.1 Dv-Hop定位

7.6.4.2 RSSI定位

7.6.4.3 智能算法优化定位

7.6.5 组合导航

8 电力系统方面

微电网优化、无功优化、配电网重构、储能配置

9 元胞自动机方面

交通流 人群疏散 病毒扩散 晶体生长

10 雷达方面

卡尔曼滤波跟踪、航迹关联、航迹融合

2502

2502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?