怎样做企业数据会更安全?

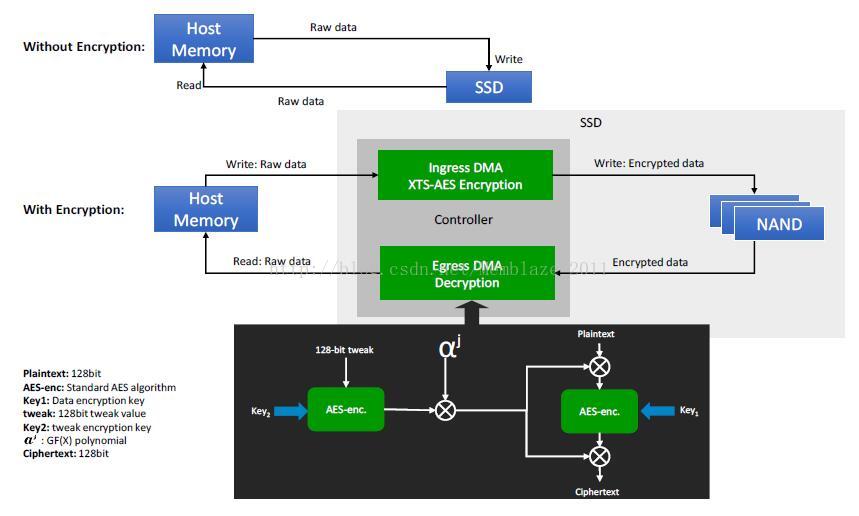

现有的数据保护技术有软件加密、Trusted Platform Module(TPM)芯片、加密卡硬件加密等技术。而软件加密占用主机资源,硬件加密实施成本高,但在固态硬盘控制器中实施加密引擎,即无需独立的硬件实现,而且加解密操作对用户透明,是一种安全实用的解决方案。

通过研究分析固态硬盘的读写数据流,根据加密引擎的位置提出了加密固态硬盘的设计方案。凭借安全性好、效率高、实用性强且具有很高的灵活性,高级加密标准算法(Advanced Encryption Standard, AES)取代数据加密算法(DataEncryption Standard, DES)被广泛应用于用户敏感数据的保护。

高级加密标准算法(AES,AdvancedEncryption Standard)是由美国国家标准技术研究所(NIST)制定的加密标准,旨在对机密数据和咨询进行安全保护。目前该技术为美国政府与全球其他国家所采用,无论在软件还是硬件加密中都有广泛的应用。新一代Memblaze PBlaze5 SSD存储产品就采用AES-XTS256位硬加密技术,对所有写入的用户数据进行全盘加密。

AES算法可以通过六种模式实施:电子密码本模式(Electronic Codebook, ECB)、密码分组链接模式(Cipher Block Chaining, CBC)、计算器模式(Counter, CTR)、密码反馈模式(Cipher Feedback, CFB)、输出反馈模式(Output Feedback, OFB)和XTS 加密(XEX Tweak + Ciphertext Stealing)模式。从安全性程度看,XTS 是六种之间安全性最高的加密模式,最常见的是128位,而密码越长,破解难度越大,安全性越高,PBlaze5采用256位长度密钥增强加密安全性。下图中最左侧的是未加密的原始图像,右侧分别是经过ECB 和XTS 加密的图像。

由于用ECB 加密,相同的图形像素会产生相同的密文,所以会出现中间图示的“渗滤”现象。而XTS 可以保证相同的明文产生不同的密文。显而易见,对于对数据安全性有更高要求的企业级用户,选用XTS模式加密不失为“数据可靠性更高”的明智之举。

XTS 256位全盘自加密

数据加密,简单的说就是数据在写入时进行加密,读出时进行解密。Memblaze PBlaze5加密由控制器中的硬件逻辑单元完成,数据写入时自动加密,对用户透明,同时对性能补损耗。XTS加密模式由两部分组成,第一部分为对输入的数据流进行加解密处理,第二部分为Tweak调节值,也就是用两个不同的AES 密钥(Key1和Key2), Key1用来执行AES 区块加密,Key2 用来加密“调节值(Tweak Value)”,加密后进一步经过伽罗瓦多项式函数(GF)和XOR 的修改,然后和明文混合,而相同密钥应用的数据组的数目不超过220。这就保证了相同的明文不会产出相同的密文,达到输入各区块产出独特加密文字的目标。相反的过程即可对资料进行解密。AES 密钥会存储在pSLC 模式区域中并冗余备份,确保企业数据安全、可靠。

密钥删除,数据闪电般“清除”

在大数据时代,数据已然成为企业最宝贵的“财富”,同时面对行业发展,企业数据中心面临升级和转型的挑战,用户除了快速将数据迁移至新平台存储介质外,如何保障“退役”不用的SSD内数据完全擦除,不被泄露,成为CIO担忧的难题。

对于用户而言,有两种安全删除数据的方式,一种是用户数据安全擦除,一种是密钥删除。PBlaze5支持密钥删除,用户可以通过删除密钥,立即将设备内所有数据变得离散、杂乱、无价值,而且密钥的大小仅有256bit,用户可瞬间删除,相比全盘数据安全擦除效率直线提升。更重要的是,用户不必再为删除过程中意外掉电,或者下发删除命令后,数据并没有“真正”被彻底擦除的困惑而担忧。对于企业而言,简单、快捷、安全性更强的密钥删除方式对于敏感信息的保护必不可少。

1071

1071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?