摘要

近年来,由于深度卷积神经网络的巨大进步,人脸识别取得了显著的进展。然而,深层中枢神经系统容易受到对抗性例子的影响,这可能在具有安全敏感目的的现实世界人脸识别应用中导致致命的后果。敌对攻击被广泛研究,因为它们可以在部署模型之前识别模型的漏洞。在本文中,我们评估了最先进的人脸识别模型在基于决策的黑盒攻击环境中的鲁棒性,在黑盒攻击环境中,攻击者无法访问模型参数和梯度,只能通过向目标模型发送查询来获得硬标签预测。这种攻击设置在现实世界的人脸识别系统中更为实用。为了提高以往方法的效率,我们提出了一种进化攻击算法,该算法可以对搜索方向的局部几何形状进行建模,降低搜索空间的维数。大量实验证明了该方法的有效性,该方法对输入人脸图像的扰动最小,查询次数较少。我们还成功地将提出的方法应用于攻击一个真实世界的人脸识别系统。

1.引言

深度卷积神经网络(CNNs) [26,29,11]的最新进展已经在广泛的计算机视觉任务中带来了实质性的性能改进。人脸识别作为最重要的计算机视觉任务之一,得到了深层CNNs的极大促进[31,28,23,33,16,32,5]。人脸识别通常有两个子任务:人脸验证和人脸识别[12,15]。前者区分一对人脸图像是否代表同一身份,后者将一个图像分类为一个身份。最先进的人脸识别模型通过使用深度神经网络提取类内方差最小和类间方差最大的人脸特征来实现这两个任务。由于这些模型的优异性能,人脸识别在金融/支付、公共访问、犯罪识别等众多应用中被广泛用于身份认证。

尽管在各种应用中取得了巨大的成功,但众所周知,深层CNNs容易受到敌对例子的影响[30,9,19,6]。对于人类观察者来说,这些恶意产生的敌对例子通常通过添加小的扰动而与合法的例子难以区分。但它们可以让深层模型产生不正确的预测。基于深层认知神经网络的人脸识别系统也显示出其对这种敌对例子的脆弱性。例如,可以对眼镜进行对抗性干扰,当戴上眼镜时,攻击者可以逃避被认出或冒充另一个人[24,25]。人脸识别系统在现实应用中的不安全性,尤其是那些具有敏感目的的应用,会导致严重的后果和安全问题。

为了评估人脸识别系统在现实世界应用中的鲁棒性,对抗攻击可以作为一个重要的替代,因为它们可以识别这些系统的脆弱性[2],并有助于提高鲁棒性[9,18]。然而,现有的人脸识别攻击方法[24,25]主要基于白盒场景,攻击者知道被攻击系统的内部结构和参数。因此,可以通过基于梯度的方法直接优化攻击目标函数。在现实世界中,当攻击者无法访问模型细节时,这种设置显然是不切实际的。相反,我们关注的是一个更加现实和通用的基于决策的黑盒设置[1],其中没有模型信息被暴露,除了攻击者只能查询目标模型并获得相应的硬标签预测。攻击的目标是通过有限的查询生成具有最小扰动的对抗性例子。这种攻击场景更具挑战性,因为无法直接计算梯度,也无法提供预测概率。另一方面,它更加现实和重要,因为大多数现实世界的人脸识别系统都是黑盒的,只提供硬标签输出。据我们所知,这是第一次尝试在这种情况下对人脸识别进行对抗性攻击。

图1.基于决策的黑盒攻击设置的演示。给定一个黑盒模型,攻击者使用查询生成具有最小扰动的对抗性示例。

已经提出了几种方法[1,14,4]来执行基于决策的黑盒攻击。然而,它们缺乏通常需要大量查询才能收敛的效率,或者在有限的查询预算下获得相对较大的扰动。因此,我们考虑如何通过用更少的查询对每个样本引入更小的扰动来有效地生成基于决策的黑盒攻击的对抗示例。

为了解决上述问题,我们提出了一种进化攻击方法,用于在基于决策的黑盒环境中进行查询高效的对抗攻击。在给定攻击目标函数的情况下,该方法仅通过查询就可以以黑盒方式对其进行优化。我们的方法可以通过模拟它们的局部几何形状来找到更好的搜索方向。它通过减少搜索空间的维数来进一步提高效率。在基于决策的黑盒场景下,我们应用所提出的方法综合研究了几种最先进的人脸识别模型的鲁棒性,包括SphereFace [16]、CosFace [32]和ArcFace [5]。在最流行的公共领域人脸识别数据集上进行的大量实验证明了所提出的方法的有效性,这些数据集包括野外标记人脸(LFW) [12]和巨型人脸挑战[15]。我们进一步应用我们的方法来攻击一个真实世界的人脸识别系统,以显示它的实际应用性。总之,我们的主要贡献是:

- 在基于决策的黑盒场景下,我们提出了一种新的进化攻击方法,它可以模拟搜索方向的局部几何形状,同时降低搜索空间的维数。进化攻击方法一般适用于任何图像识别任务,并且相对于现有方法显著提高了效率。

- 我们通过各种环境下基于决策的黑盒攻击,全面评估了几种最先进的人脸识别模型的鲁棒性。我们展示了这些人脸模型在这种环境下的脆弱性。

- 通过成功攻击一个真实世界的人脸识别系统,我们展示了所提出方法的实际适用性。

2.相关工作

深度人脸识别。DeepFace[31]和DeepID[28]将人脸识别视为一个多类分类问题,并使用深度CNNs来学习softmax loss监督的特征。提出了三重损失[23]和中心损失[33]来增加类别之间的特征空间中的欧几里德余量。在SphereFace [16]中提出了角度软最大损失来学习角度分辨特征。CosFace [32]使用大裕度余弦损失来最大化余弦裕度。ArcFace[5]中提出了附加角裕度损失来学习高分辨特征。

对人脸识别的对抗性攻击。深层CNNs极易受到对抗性例子的影响[30,9,19]。人脸识别也显示出抵抗攻击的脆弱性。在[24]中,扰动被限制在眼镜区域,并由基于梯度的方法生成,这甚至在物理世界中也欺骗了人脸识别系统。敌对的眼镜也可以由生殖网络产生[25]。然而,这些方法依赖于人脸识别模型的白盒操作,这在现实世界的应用中是不现实的。相反,我们着重于评估人脸识别模型在基于决策的黑盒攻击环境中的鲁棒性。

黑盒攻击。黑盒攻击可以分为基于转移、基于分数和基于决策的攻击。基于转移的攻击为白盒模型生成对立的例子,并基于可转移性攻击黑盒模型[17,6]。在基于分数的攻击中,预测概率由模型给出。有几种方法依靠近似梯度来产生对立的例子[3,14]。在基于决策的攻击中,我们只能获得硬标签预测。边界攻击法是基于决策边界上的随机游走[1]。基于优化的方法[4]将该问题表述为连续优化问题,并估计用于优化的梯度。然而,它需要计算沿二分搜索法方向到决策边界的距离。在[14]中,预测概率是通过硬标签预测来估计的。然后,使用自然进化策略(NES)来最大化目标类概率或最小化真实类概率。这些方法通常需要大量的查询来生成具有最小扰动的对抗性例子,或者用很少的查询收敛到大的扰动。

3.方法

在这一部分,我们首先介绍了基于决策的黑盒攻击对人脸识别模型的设置,然后详细介绍了提出的进化攻击方法。

3.1.攻击设置

让![]() 表示预测输入人脸图像标签的人脸识别模型。对于人脸验证,该模型依靠另一张人脸图像来识别这对图像是否属于同一身份,并输出一个Y = {0,1}的二进制标签。对于人脸识别,模型f(x)将输入图像x与人脸图像图库集进行比较,然后将x分类为特定身份。所以可以看作是多类分类任务,其中Y = {1,2,...,K},K为恒等式个数。尽管人脸识别模型f(x)使用额外的人脸图像或一组人脸图像来识别x,但为了简单起见,我们没有明确描述f(x)对比较图像的依赖性。

表示预测输入人脸图像标签的人脸识别模型。对于人脸验证,该模型依靠另一张人脸图像来识别这对图像是否属于同一身份,并输出一个Y = {0,1}的二进制标签。对于人脸识别,模型f(x)将输入图像x与人脸图像图库集进行比较,然后将x分类为特定身份。所以可以看作是多类分类任务,其中Y = {1,2,...,K},K为恒等式个数。尽管人脸识别模型f(x)使用额外的人脸图像或一组人脸图像来识别x,但为了简单起见,我们没有明确描述f(x)对比较图像的依赖性。

给定一个真实的人脸图像x,攻击的目标是在x附近生成一个敌对的人脸图像x*,但是被模型错误分类。它可以通过求解一个约束优化问题

![]()

得到,其中D(·,·)是距离度量,C(·)是一个对抗准则,如果满足攻击要求,取1,否则取0。我们用L2距离为D。等式(1)中的约束问题可以等价地重新表述为以下无约束优化问题

![]()

其中,如果a为真,则![]() ,否则

,否则![]() 。通过优化等式(2),我们可以得到一个扰动最小的图像x*,根据准则它也是对抗性的。请注意,在上述目标函数中,C不能定义为交叉熵损失等连续标准,因为模型f(x)在此问题中仅给出离散的硬标签输出。特别是,我们根据以下两种类型的攻击来指定C。

。通过优化等式(2),我们可以得到一个扰动最小的图像x*,根据准则它也是对抗性的。请注意,在上述目标函数中,C不能定义为交叉熵损失等连续标准,因为模型f(x)在此问题中仅给出离散的硬标签输出。特别是,我们根据以下两种类型的攻击来指定C。

躲避攻击相当于产生一个被认为是错误的或不被承认的敌对形象。躲避攻击可以用来保护个人隐私免受过度监视。对于人脸验证,给定一对属于同一身份的人脸图像,攻击者试图修改一个图像,使模型识别它们不是同一身份。所以准则是![]() ,其中

,其中![]() 是指标函数。对于人脸识别,攻击者生成一个敌对的人脸图像,目的是将其识别为任何其他身份。标准是

是指标函数。对于人脸识别,攻击者生成一个敌对的人脸图像,目的是将其识别为任何其他身份。标准是![]()

![]() ,其中y是真实图像x的真实身份。

,其中y是真实图像x的真实身份。

假冒攻击的工作原理是寻找被识别为特定身份的对抗图像,这可以用来逃避面部认证系统。对于人脸验证,攻击者试图找到被识别为另一个图像的相同身份的敌对图像,而原始图像不是来自相同的身份。准则是![]() 。对于人脸识别,需要将生成的对抗图像归类为特定身份y*,所以

。对于人脸识别,需要将生成的对抗图像归类为特定身份y*,所以![]() 。

。

3.2.进化攻击

由于我们不能访问f(x)的配置和参数,只能发送查询来探测模型,我们采用黑盒优化技术来最小化Eq.(2)中的目标函数。当预测概率由模型[3,14]给出时,梯度估计方法[20,8,7]通过有限差分逼近目标函数的梯度,并通过梯度下降更新解,这通常用于基于分数的黑盒攻击。然而,在硬标签输出的情况下,攻击目标函数是不连续的,输出对小的输入扰动不敏感。因此梯度估计方法不能直接使用。一些方法[4,14]成功地将Eq.(2)中的不连续优化问题重新表述为一些连续优化问题,并使用梯度估计方法进行优化。但是他们需要计算一个点到决策边界的距离,或者通过硬标签输出来估计预测的概率,这在实验中是不太有效的。因此,我们考虑如何直接有效地优化Eq.(2)。

本文提出了一种新的进化攻击方法来解决黑盒优化问题。我们的方法基于协方差矩阵自适应进化策略(CMA-ES) [10]的一个简单有效的变体,即(1+1)-CMA-ES [13]。在(1+1)-CMA-ES的每次更新迭代中,通过添加随机噪声,从其父代(当前解)生成新的后代(候选解),评估这两个解的目标,并为下一次迭代选择更好的解。这种方法能够解决黑盒优化问题。但是,由于x*的维数较高,直接应用(1+1)-CMA-ES对Eq.(2)进行优化效率不高。考虑到基于决策的人脸图像黑盒子攻击中的查询限制,原始的(1+1)-CMA-ES可能是不可行的。为了加速该算法,我们设计了一个适当的分布来采样每次迭代中的随机噪声,它可以模拟搜索方向的局部几何形状。考虑到该问题的特殊性质,我们还提出了几种降低搜索空间维数的技术。

算法1概述了整个进化攻击算法。我们在m < n的低维空间![]() 中进行搜索,而不是原始的n维输入空间。在每次迭代中,我们首先从

中进行搜索,而不是原始的n维输入空间。在每次迭代中,我们首先从![]() 中采样一个随机向量z,使得z ∈

中采样一个随机向量z,使得z ∈ ![]() ,其中C是对角协方差矩阵,以模拟搜索方向的局部几何形状。然后,我们随机选择k个坐标进行搜索,假设只有一小部分像素对于寻找对抗图像是重要的。我们通过将其他坐标设置为0来保持所选的z的k个坐标的值。我们通过双线性插值将z提升到输入空间,得到

,其中C是对角协方差矩阵,以模拟搜索方向的局部几何形状。然后,我们随机选择k个坐标进行搜索,假设只有一小部分像素对于寻找对抗图像是重要的。我们通过将其他坐标设置为0来保持所选的z的k个坐标的值。我们通过双线性插值将z提升到输入空间,得到![]() 。我们进一步给

。我们进一步给加上一个偏差,以最小化敌对图像和原始图像之间的距离。我们最终测试是否得到更好的解决方案。如果我们确实找到了更好的解决方案,我们就跳到它上面,更新协方差矩阵。在下面,我们将详细描述算法中的每一步。

3.2.1 初始化

在算法1中,首先应该初始化(步骤1中)。如果初始

不满足对抗准则,则

![]() 等于+∞。对于后续迭代,添加一个随机向量很少能使搜索点具有对抗性,因为深度CNNs通常对随机噪声具有鲁棒性[30],因此损失函数将保持为+∞。所以我们用一个已经满足对抗标准的样本来初始化

等于+∞。对于后续迭代,添加一个随机向量很少能使搜索点具有对抗性,因为深度CNNs通常对随机噪声具有鲁棒性[30],因此损失函数将保持为+∞。所以我们用一个已经满足对抗标准的样本来初始化。下面的更新也会保持

的对抗性,同时最小化

和x之间的距离,对于闪避攻击,初始

可以简单的设置为随机向量。对于模拟攻击,我们使用目标图像作为

的起始点。

3.2.2 高斯分布的均值

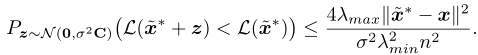

我们解释为什么在步骤7中需要给随机向量添加一个偏差项。现在假设搜索空间的维数与输入空间的维数相同,我们选择所有坐标进行搜索(即k = m = n)。在每次迭代中,从高斯分布中采样随机向量z。一般来说,分布应该是无偏的(零均值),以便在搜索空间中进行更好的探索。但是在我们的问题中,从零均值高斯分布中采样随机向量将导致更新概率接近零,如定理1所给出的n → ∞。

定理1(附录A中的证明)假设协方差矩阵C是正定的。设和

(> 0)分别为C的最大和最小特征值。那么,我们有

从定理1中,我们需要从零均值高斯分布中抽取![]() 个样本,仅用于一次成功的更新,当n较大时,这是低效且昂贵的。出现这种情况是因为在高维搜索空间中,随机绘制的向量z几乎与

个样本,仅用于一次成功的更新,当n较大时,这是低效且昂贵的。出现这种情况是因为在高维搜索空间中,随机绘制的向量z几乎与-x正交,因此距离

![]() 很少会小于

很少会小于![]() 。为了解决这一问题,应从偏置分布中采样随机向量z,力求最小化属于

。为了解决这一问题,应从偏置分布中采样随机向量z,力求最小化属于与原始图像x的距离。因此,我们在步骤7中添加一个偏向项µ(x−

)到属于z(与k = m = n时的z相同),其中,µ是一个关键的超参数,控制着向原始图像x移动的强度。我们将在第3.2.6节中指定使用µ的更新过程。

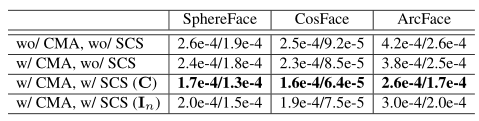

3.2.3协方差矩阵自适应

协方差矩阵C的自适应适用于解决不可分离的优化问题,因为它可以模拟搜索方向的局部几何形状[10]。例如,适当设置的协方差矩阵可以使生成的随机向量主要在窄谷方向。在学习维度之间的所有成对依赖关系时,协方差矩阵的存储和计算复杂度至少为![]() ,当协方差矩阵较大时是不可接受的。对于黑盒对抗攻击,搜索空间的维数非常大(例如,在我们的实验中,m = 45 × 45 × 3)。因此,为了高效计算,我们将协方差矩阵放宽为对角矩阵。受[22]对CMA-ES采用对角线协方差矩阵的启发,我们设计了每次成功试验后对角线协方差矩阵C(步骤10)的自适应更新规则为

,当协方差矩阵较大时是不可接受的。对于黑盒对抗攻击,搜索空间的维数非常大(例如,在我们的实验中,m = 45 × 45 × 3)。因此,为了高效计算,我们将协方差矩阵放宽为对角矩阵。受[22]对CMA-ES采用对角线协方差矩阵的启发,我们设计了每次成功试验后对角线协方差矩阵C(步骤10)的自适应更新规则为

其中![]() 称为进化路径,因为它存储指数衰减的成功搜索方向;对于i = 1,...,m,

称为进化路径,因为它存储指数衰减的成功搜索方向;对于i = 1,...,m,是C的对角元素,

![]() 是

是![]() 的第I个元素。

的第I个元素。和

是CMA的两个超参数。对这次更新的一个直观解释是,沿着过去成功方向的差异应该扩大,以便将来搜索。

3.2.4随机坐标选择

对于对抗攻击,添加到图像中的扰动可能非常稀疏,以欺骗深层CNNs [27],这表明只有一小部分坐标(像素)足以找到对抗图像。如果我们能够确定重要的坐标,我们还可以加速黑盒优化。然而,在基于决策的黑盒攻击环境中,这不是小事。幸运的是,我们的算法提供了一种自然的方法来找到有用的坐标进行搜索,因为对角协方差矩阵C中的元素代表了过去成功试验的首选坐标,即,越大,根据以往的经验,沿第i个坐标搜索的成功率更高。据此,在每次迭代中,我们选择k (k ≪ m)坐标来生成随机向量z,选择第i个坐标的概率与

![]() 成比例(在步骤4-5中)。

成比例(在步骤4-5中)。

3.2.5降维

已经证明搜索空间的降维对于加速黑盒攻击是有用的[3]。基于此,我们在m < n的低维空间![]() 中对随机向量z进行采样(在步骤3中)。然后,我们采用一个向上扩展的操作符将z投影到原始的空间

中对随机向量z进行采样(在步骤3中)。然后,我们采用一个向上扩展的操作符将z投影到原始的空间![]() (在步骤6中)。请注意,我们不改变输入图像的尺寸,而只是减小搜索空间的尺寸。具体来说,我们使用双线性插值方法作为向上扩展算子。

(在步骤6中)。请注意,我们不改变输入图像的尺寸,而只是减小搜索空间的尺寸。具体来说,我们使用双线性插值方法作为向上扩展算子。

3.2.6超参数调整

在提出的算法中还有几个超参数,包括σ, µ,和

。我们简单设置

= 0.01,

= 0.001。基于σ应该随着与x的距离减小而逐渐缩小的直觉,将σ设定为0.01·D(̘

,x)。µ是一个关键的超参数,需要仔细调整。如果µ太大,搜索点可能违反对抗标准,更新成功率低。另一方面,如果µ太小,尽管成功率很高,但我们在最小化

和x之间的距离方面进展甚微。因此,我们采用1/5成功规则[21],这是进化策略中超参数控制的传统方法,更新µ为

![]() ,其中

,其中是过去几次试验的成功率。

4.实验

在这一部分,我们给出了实验结果,以证明所提出的进化攻击方法的有效性。我们综合评估了几种最先进的人脸识别模型在基于决策的黑盒攻击场景下的鲁棒性。我们进一步将提出的方法应用于攻击一个真实世界的人脸识别系统,以证明其实用性。

4.1.实验设置

目标模型。我们研究了三种最先进的人脸识别模型,包括SphereFace[16],CosFace [32]和ArcFace [5]。在测试中,每个图像的特征表示首先由这些模型提取。然后,计算不同图像的特征表示之间的余弦相似度。最后,我们使用阈值策略和最近邻分类器分别进行人脸验证和识别。

数据集。我们在Labeled Face in the Wild(LFW) [12]和MegaFace 15]数据集上进行实验。对于人脸验证,在每个数据集中,我们选择500对人脸图像来躲避攻击,其中每对代表相同的身份。并且,我们选择另外500对人脸图像进行模拟攻击,其中每对图像来自不同的身份。对于人脸识别,在每个数据集中,我们选择500个不同身份的500幅图像组成一个图库集,对应500幅相同身份的图像组成一个探测集。我们对探测集中的图像执行躲避和模拟攻击。对于模拟攻击,目标身份是随机选择的。输入图像大小(即输入空间的维数n)为112×112×3。三种人脸识别模型均能正确识别所选图像。

对比方法。我们将进化攻击方法的性能与所有现有的基于决策的黑盒攻击方法进行了比较,包括边界攻击方法[1]、基于优化的方法[4]和NES在仅标记设置(NES-LO)中的扩展[14]。

评估指标。对于所有方法,生成的对抗性例子保证是对抗性的。因此,我们用均方误差(MSE)来衡量敌对图像和原始图像之间的失真,以评估不同方法的性能。我们将所有实验中每个图像的最大查询次数设置为100,000。由于空间限制,我们将MegaFace数据集的结果留在附录B中。两个数据集的结果是一致的。我们的方法一般适用于人脸识别以外的情况。我们在附录C中进一步介绍了ImageNet数据集的结果。

4.2.实验结果

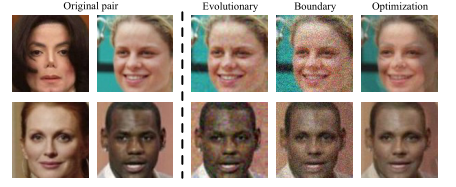

我们在这一部分报告了LFW数据集的结果。我们通过边界、优化、NES-LO和提出的进化方法分别对球面、共面和弧面进行躲避攻击和模仿攻击。对于我们的方法,我们将搜索空间的维数设置为m = 45×45×3,k =m/20用于随机坐标选择。对于其他方法,我们采用默认设置。我们计算每一种方法生成的对抗图像的平均失真(MSE)超过所选的500幅图像。并且,在图2中示出了用于面部验证的查询数量的失真曲线,而在图3中示出了用于面部识别的失真曲线。此外,或者1000、5000、10000、100000次查询,我们在表1中报告了不同人脸验证方法的相应失真值,而在表2中报告了人脸识别的失真值。图4中还展示了躲避攻击和假冒攻击的两个可视化示例。

表2。人脸识别的结果。基于LFW数据集,我们报告了SphereFace、CosFace和ArcFace的不同方法生成的对抗图像的平均失真(MSE),给出了1,000、5,000、10,000和100,000次查询。

图2。人脸验证的结果。我们展示了基于LFW数据集的不同攻击方法为sphereface、CosFace和arcface生成的对抗图像在查询次数上的平均失真(MSE)曲线。

图3。人脸识别的结果。我们展示了基于LFW数据集的不同攻击方法为sphereface、CosFace和arcface生成的对抗图像在查询次数上的平均失真(MSE)曲线。

图4。针对ArcFace[5]模型的人脸验证的躲避和模仿攻击示例。初始对抗图像是随机噪声或针对每种攻击的目标图像。对抗图像与原始图像之间的失真逐渐减小。我们将显示查询的总数和每个点的均方误差。

上述结果表明,与其他方法相比,我们的方法在两个任务(即人脸验证和识别)、两个攻击设置(即躲闪和模仿)和所有人脸模型上的收敛速度更快,失真更小。例如,如表1和表2所示,在给定5000个查询的情况下,我们的方法得到的失真比第二好方法(即优化)生成的失真小30倍左右,这验证了所提出方法的有效性。从图4可以看出,2,000个查询足以生成视觉上不可区分的敌对示例。对于NES-洛,首先使用硬标签预测来估计预测概率(例如,25次查询),然后通过NES近似梯度(例如,40次试验)。因此,这种方法仅一次更新就需要1000多次查询,这将导致最坏的结果。

应该注意的是,人脸识别模型极易受到对抗性例子的影响。如图4所示,这些模型可以被只有失真的对抗性例子以黑箱方式愚弄,这对于人类来说是视觉上不可察觉的。

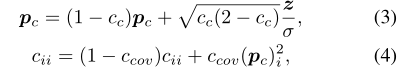

4.3.消融研究

我们在本节中进行消融研究,以验证建议方法中每个组件的有效性。我们在LFW数据集上进行了基于人脸验证的实验。特别地,我们分别研究了协方差矩阵自适应、随机坐标选择和降维的影响。

协方差矩阵自适应(CMA)。为了检验CMA的有用性,我们将CMA与基线方法进行比较,协方差矩阵设置为![]() 而不更新。在这一部分中,我们不包括随机坐标选择或降维,仅用于检查CMA的效果。我们在表3的前两行显示了给定10,000个查询的平均失真结果。CMA比基线方法改善了结果。

而不更新。在这一部分中,我们不包括随机坐标选择或降维,仅用于检查CMA的效果。我们在表3的前两行显示了给定10,000个查询的平均失真结果。CMA比基线方法改善了结果。

表3。四种情况下进化方法的比较:无CMA或SCS;有CMA,无SCS;有CMA和SCS,其中选择概率与C中的元素成正比;与CMA和SCS,其中选择概率设置相等。我们报告了针对人脸验证的躲避/模仿攻击给出的10,000个查询的平均失真(MSE)。

随机坐标选择(SCS)。我们研究SCS的两个方面。首先是SCS是否有用。第二个问题是我们是否应该选择概率与协方差矩阵C中的对角元素成比例的坐标。我们进一步用SCS进行实验,其中我们将SCS的性能与C或in中的每个对角元素成比例的每个坐标的选择概率(每个坐标的概率相等)进行比较。通过比较表3的2-4行,可以看出SCS比等概率采样更有利于获得更好的结果,采样坐标与概率成正比。

降维。最后我们研究了降维的影响。我们将搜索空间的维数m设置为15×15×3、30×30×3、45×45×3、60×60×3和112×112×3。我们对每m个球面、共面和弧面进行闪避和模拟攻击,并比较图5中的结果。可以看出,进化方法在更低维的搜索空间中收敛更快。然而,如果搜索空间的维数太小(例如,15 × 15 × 3),则攻击会导致相对较大的失真。因此,在上述实验中,我们选择了45×45×3的介质尺寸。

图5。我们展示了由进化方法生成的对抗图像的平均失真(MSE)曲线在不同的搜索空间维度上的查询数量。我们对SphereFace, CosFace和ArcFace的人脸验证执行躲避和模仿攻击。

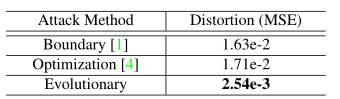

4.4.对现实世界应用程序的攻击

在这一部分,我们将进化攻击方法应用于腾讯AI开放平台2中的人脸验证API。这个人脸验证API允许用户上传两张人脸图像,并输出它们的相似度得分。我们将阈值设置为90,即如果相似度得分大于90,则预测两幅图像是相同的身份;如果不是,他们被预测为不同的身份。

我们从LFW数据集中选择10对图像来执行模拟攻击。每对的原始两张人脸图像来自不同的身份。我们为其中一个图像生成一个扰动,并使应用编程接口将敌对图像识别为与另一个图像相同的身份。我们将查询的最大数量设置为10,000。我们使用提出的进化方法攻击人脸验证应用编程接口,并将结果与边界[1]和优化[4]进行比较。我们不提供NES-LO [14]的结果,因为它在10,000次查询中无法生成对抗性图像。我们在表4中显示了敌对图像和原始图像之间的平均失真。我们的方法仍然获得比其他基线方法更小的失真。我们还在图6中显示了两个例子。可以看出,我们的方法生成的对抗性图像在视觉上更接近原始图像,而其他方法生成的图像失真较大,使其与原始图像有所区别。

表4。模拟攻击的结果对真实世界的人脸验证API。本文报告了不同攻击方法对所选10对图像的平均失真率。

图6。对真实世界人脸验证API的模拟攻击的例子。我们展示了原始图像对以及由每种方法产生的对抗图像。

5.结论

在本文中,我们提出了一种进化攻击算法,用于在基于决策的黑盒环境中生成对抗实例。我们的方法通过对搜索方向的局部几何形状进行建模,同时降低搜索空间的维数,从而提高了效率。我们应用提出的方法综合研究了几种先进的人脸识别模型的鲁棒性,并与其他方法进行了比较。大量实验证明了该方法的有效性。我们表明,现有的人脸识别模型极易受到黑盒方式的攻击,这为开发更鲁棒的人脸识别模型提出了安全问题。最后,利用该方法攻击了一个真实世界的人脸识别系统,验证了其实用性。

8461

8461

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?