写在前面

题目涵盖:BUUCTF 第一页杂项

涉及工具:

随波逐流、foremost、binwalk、honeyview、010editor、zipperello、archpr、wireshark、cyberchef、QR_Research、PNGCRC爆破、stegsolve、Audacity、河马、D盾、routerpassview、steghide,以及一些在线网站小工具。

文章开始前给大家分享一个人工智能学习网站,通俗易懂,风趣幽默

人工智能教程编辑https://www.captainbed.cn/myon/![]() https://www.captainbed.cn/myon/

https://www.captainbed.cn/myon/

接下来跟着勇师傅一起入门 CTF 杂项吧~

目录

1、金三pang

附件是一个gif

gif 拆分成帧

GIF动态图片分解,多帧动态图分解成多张静态图片_图片工具网页版

或者用工具 honeyview 查看

flag{he11ohongke}

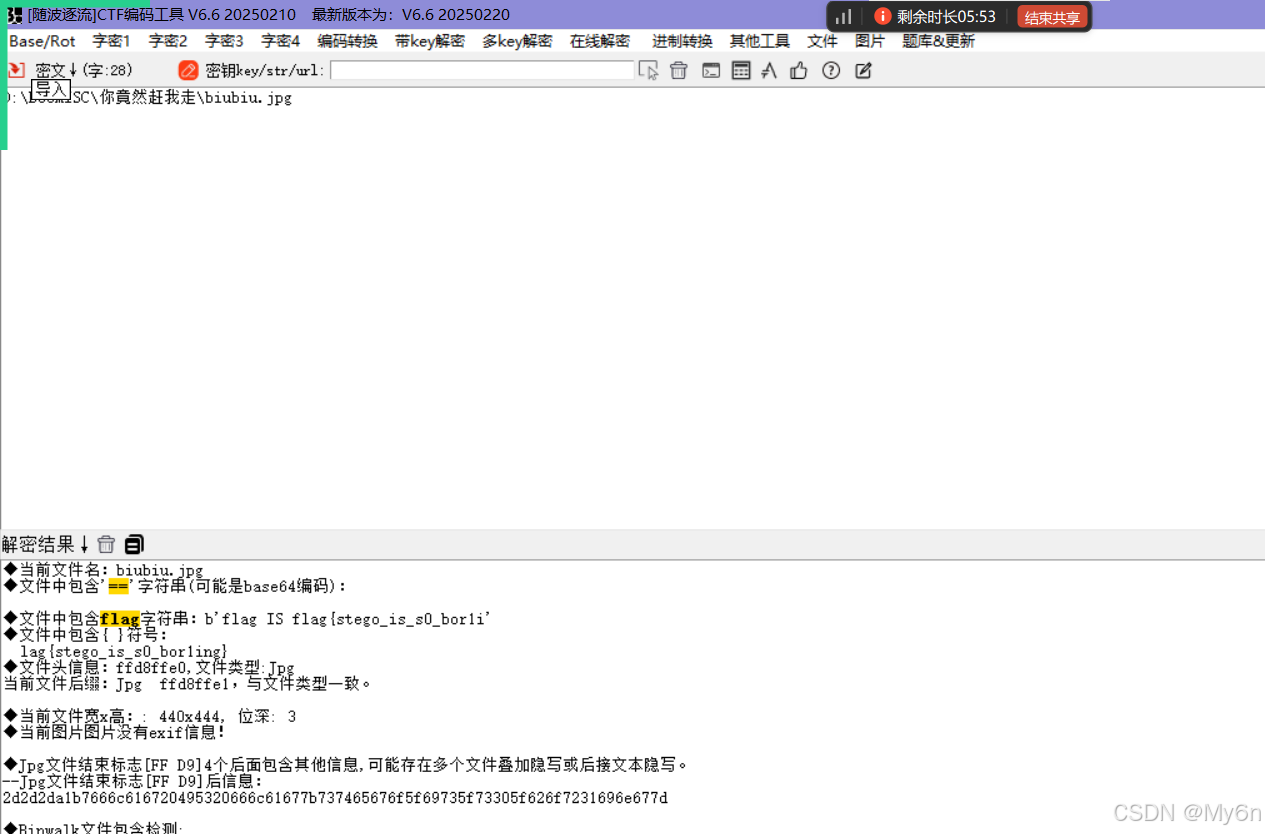

2、你竟然赶我走

拖进随波逐流看到flag

或者使用010editor看文件尾

3、二维码

拖进随波逐流看到 504B

隐写了压缩包

使用 foremost进行文件分离

得到加密的压缩包,密码是4位数字

使用archpr爆破

或者用zipperello

打开看到flag

flag{vjpw_wnoei}

4、大白

很明显下面还有东西

我们需要修改图片的高度

使用010打开,发现CRC报错,大概率是高宽被修改

将高度改长,ctrl+s保存

flag{He1l0_d4_ba1}

也可以使用CRC爆破工具

5、wireshark

使用 wireshark打开

常用的wireshark过滤器

http.request.method == "POST" 筛选post请求包

htpp contains "flag" 筛选关键字因为登录请求一般是post请求,筛选post流量包,追踪http流

找到密码即flag

flag{ffb7567a1d4f4abdffdb54e022f8facd}

6、乌镇峰会种图

使用010打开发现flag在文件尾

7、N种方法解决

010打开看到base64编码

解密看到png头,另存为png文件

打开图片是二维码,使用QR扫得到flag

flag{dca57f966e4e4e31fd5b15417da63269}

8、基础破解

四位数字rar密码爆破

base64解密

flag{70354300a5100ba78068805661b93a5c}

9、文件中的秘密

flag藏在exif信息

10、伪加密

真加密,frflags和deflags都是09

未加密,frflags和deflags都是00

题目很明确告是伪加密,将frflags和deflags都改为0,保存

再次打开发现不需要密码

flag{Adm1N-B2G-kU-SZIP}

11、被嗅探的流量

使用过滤器筛选包含关键字的流量包

http contains "flag"

追踪http流找到flag

flag{da73d88936010da1eeeb36e945ec4b97}

12、LSB

使用 stegsolve 查看发现 rgb低位存在数据隐写

提取,发现是png头

另存为png文件

打开是二维码,使用QR扫

flag{1sb_i4_s0_Ea4y}

也可以用命令zsteg

zsteg 文件名

使用参数 -e 提取

zsteg flag11.png -e b1,rgb,lsb,xy > 123

使用qr扫描即可

13、rar

四位纯数字密码zip

使用 arch 进行爆破

拿到密码 8795

打开看到flag

flag{1773c5da790bd3caff38e3decd180eb7}

14、qr

flag{878865ce73370a4ce607d21ca01b5e59}

15、镜子里面的世界

随波逐流发现色道有东西

使用 zsteg 查看

flag{st3g0_saurus_wr3cks}

也可以使用 stegsolve,提取rgb低位

16、爱因斯坦

随波逐流看到压缩包头

将提取出来的数据导入十六进制文件

另存为zip文件

但是需要密码

在文件属性找到密码:this_is_not_password

打开即可看到flag

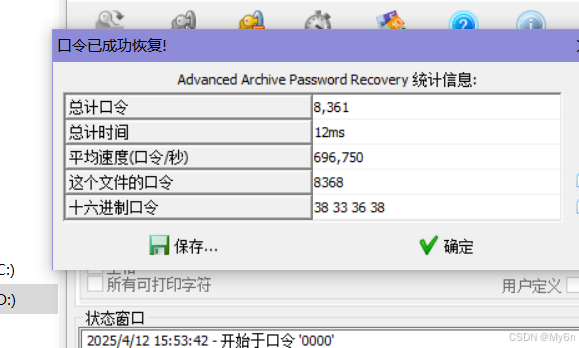

17、ningen

随波逐流提取到压缩包数据

另存为十六进制文件

根据题目猜测密码为4位数字

拿到密码 8368

打开看到 flag

flag{b025fc9ca797a67d2103bfbc407a6d5f}

18、小明的保险箱

文件尾存在rar数据

使用 binwalk 扫描也可以看到,存在rar压缩包数据

可以使用 foremost 分离

也可以使用 binwalk 分离

得到rar压缩包

根据题目描述是4位纯数字

爆破即可

拿到密码 7869 解压看到flag

flag{75a3d68bf071ee188c418ea6cf0bb043}

19、easycap

追踪tcp流就可以看到flag

flag{385b87afc8671dee07550290d16a8071}

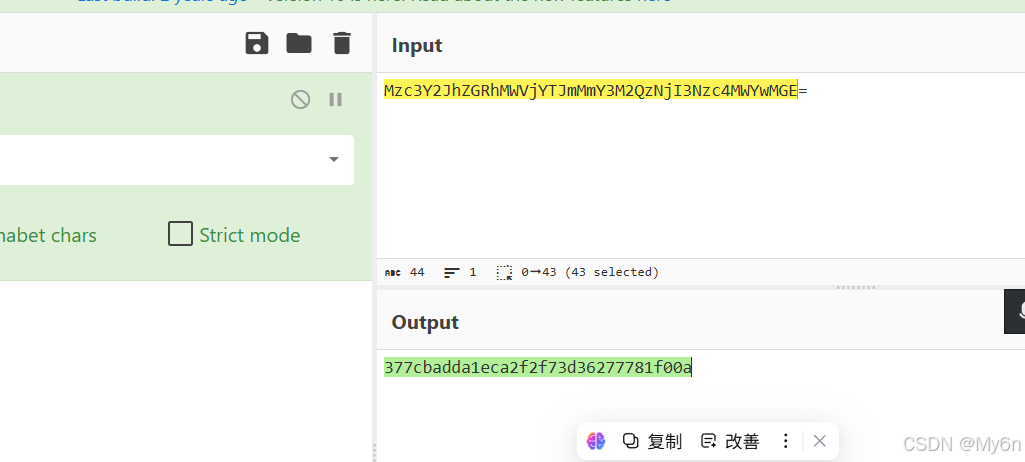

20、隐藏的钥匙

使用010打开发现存在base64编码

Mzc3Y2JhZGRhMWVjYTJmMmY3M2QzNjI3Nzc4MWYwMGE=

base64解密

flag{377cbadda1eca2f2f73d36277781f00a}

21、另外一个世界

010打开发现结尾存在二进制数据

二进制转成字符串

flag{koekj3s}

22、数据包中的线索

追踪http流发现存在base64数据

base64解密发现jpg头

另存为jpg,打开看到flag

23、神秘龙卷风

4位纯数字密码爆破

打开是brainfuck编码

解密

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

24、FLAG

拖进随波逐流。,发现色道存在隐写数据

zsteg分析并提取

zsteg 42011487927629132.png -e b1,rgb,lsb,xy > 1.zip

得到一个压缩包,解压后,cat内容发现是elf头(linux的可执行程序)

chmod +x 文件名 //给文件加可执行权限

./程序名 //执行程序也可以使用strings命令打印可见字符,配合grep命令筛选

strings 文件名 |grep ctf

flag{dd0gf4c3tok3yb0ard4g41n~~~}

25、假如给我三天光明

附件图片发现是盲文

找一个盲文对照表

拿到密码:kmdonowg

使用密码解压

听一下猜测是摩斯密码

使用在线网站解密

flag{wpei08732?23dz}

还有一个类似的音频编码:

26、后门查杀

常见的webshell查杀工具:

河马

D盾

先使用河马扫描

点击查看

web.php未发现md5值

使用D盾扫

拿到flag

flag{6ac45fb83b3bc355c024f5034b947dd3}

27、webshell后门

还是使用D盾或者河马扫描

flag{ba8e6c6f35a53933b871480bb9a9545c}

28、来首歌吧

存在两个声道,分离去除掉干扰的声道

剩下的声道听起来是摩斯密码

将文件另存为wav

使用在线网站解密

flag{5BC925649CB0188F52E617D70929191C}

29、面具下的flag

使用binwalk提取

binwalk mianju.jpg -e --run-as=root伪加密

解压后使用7z打开

part1是brainfuck

part2未见flag

使用010打开,检索flag关键字,在第二个flag后面发现存在okk编码

并且被分成了多段,将这些okk编码都提取出来

这样提取可能会导致遗漏或者格式的错误

我们使用linux下的7z命令处理

7z x flag.vmdk

这样在拼part2下面会直接看到okk编码,而Windows无法看到

okk解码,拿到后半段

拼接得flag:

flag{N7F5_AD5_i5_funny!}

30、荷兰宽带数据泄露

使用可以查看路由配置文件的软件 routerpassview 打开

检索密码 password

尝试提交 flag{16239098} 发现不对

下面还有密码 flag{210265} 也不对

试一下用户名 flag{053700357621},正确

31、九连环

jpg图片,随波逐流提取出了十六进制数据但是看不出来是什么

使用 binwalk 或者 foremost 分离一下

分离出了一个压缩包

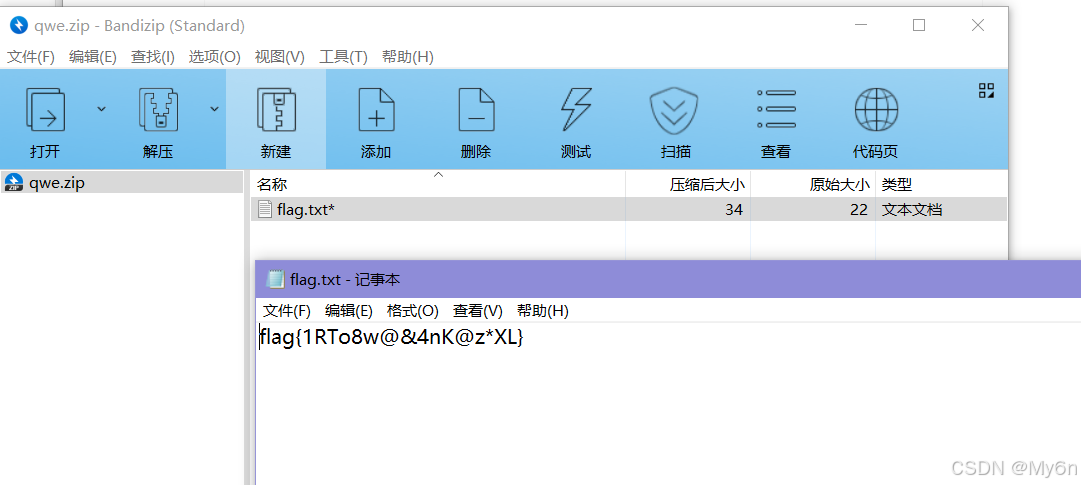

先解压不需要密码的qwe,但是里面还是要密码

使用010打开分离出来的压缩包,frflags被改成了2048,很明显是伪加密,我们改回0

deflags也需要改回0

然后保存重新打开,不再需要密码

图片名字有问题,我们改一下让它正常显示

其他常规jpg分析无果,这里用到工具steghide,这道题没有密码

(不过其实一般是有密码加jpg的组合)

提取一下

打开发现是密码 bV1g6t5wZDJif^J7

打开 qwe.zip 得flag

flag{1RTo8w@&4nK@z*XL}

1552

1552

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?