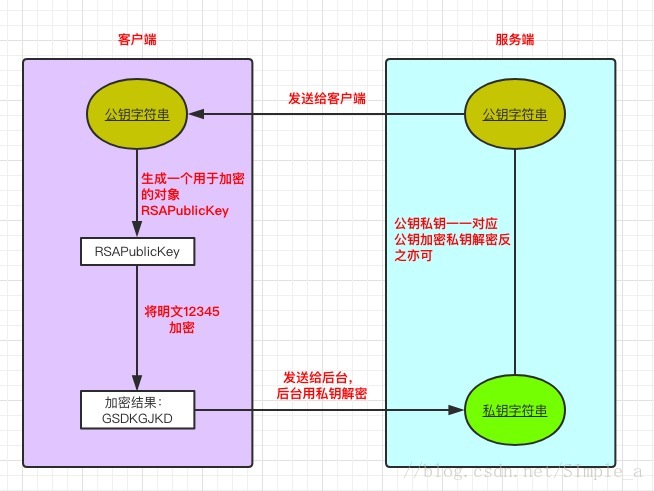

1整体流程

后台生成一个RSA秘钥对,包括公钥和私钥

后台将公钥字符串下发给客户端,

然后客户端用此公钥生成一个RSAPublicKey对象,再将手机号密码等数据用此对象加密,

客户端将加密的数据发送给后台,

后台将加密的数据用私钥解密。

由于后台是PHP的,所以有一些问题时候不太好排查是哪里的问题。下面说一下遇到的坑。

2 公私钥格式

一般默认的公钥格式是这样的

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCiwMSxbRias7DmFkp6V0Qx2nMG+"/n

AuhhR7H/wj62aufaDlUwhzaWQOKXHi+SBVcTM0n+qzhtt4Kmr44MHAqW8NE9Pgzx

UY8S7WVLn9wEGKGpZKlSHlZUdOKUabBFbS7dyBoVTYTkhrfXnOvtJJz5KGeYPT2x

dEwA78dYEmHxvmwhrwIDAQAB

-----END PUBLIC KEY-----

私钥是这样的

-----BEGIN PRIVATE KEY-----

MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAKLAxLFtGJqzsOYW

SnpXRDHacwYC6GFHsf/CPrZq59oOVTCHNpZA4pceL5IFVxMzSf6rOG23gqavjgwc

Cpbw0T0+DPFRjxLtZUuf3AQYoalkqVIeVlR04pRpsEVtLt3IGhVNhOSGt9ec6+0k

nPkoZ5g9PbF0TADvx1gSYfG+bCGvAgMBAAECgYAXWeceudNs5tk7ufkHopuzN2+H

bkVfJ8U/N+R9kcsgOyw34T6QwlCAdCFJJyD+LT6xnmljPJAvUELmM+PFElpC34e5

cJUFGhwjDax18tb3LW7/MBB/XH1W+9KS5ninn3Homan1x8VIE9104QMLmj2HwDCH

nI9HMXmYVhmzylNFIQJBANgvsTWq3Rw8UOXTY9uMR65Ia4Rz4fr0jyD9UIhF7j5+

dEycncrI9d7XjxgEObcegR8eoCGCALMzEmXyjcDbov8CQQDAuemo/OmHLqpA8tQm

MHhvSdLxV0lruez3ok1gFuqwTtMxBsipLFVkTZMnMqnKY/ZDqFDrXOpom7yvEy5p

BXFRAkAxDTEyMiCVRYI9g2dG619gRgJPPVPq8w5+t7tMEEHsYBjXQTn0RwCynUpU

crD9wagefX5r2+l4v3/PLefH+I3VAkBvcpLmP+qjW57klAeOVfUvFde/7CPvAcNA

qEBqUpZAgjSqYyvieFqg+CMiRa/d89RS56BzmnWLLJP+Ae+Sl60hAkEAuhheSdjL

vaVUq5UZPEtqZAuIRbQHETU7/INSViJeKvaSg9MuXJUG0f98HweMRLxHr1TjcX1c

MGojP9s2ME7b3A==

-----END PRIVATE KEY-----

可以看到都有一个头部和尾部用来表示是公私钥。

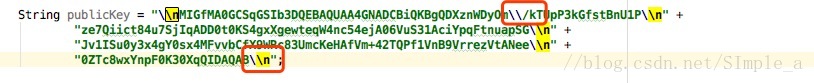

但是java中用收到的用于生成加密的对象接收的公钥自串是要把头和尾去掉的也就是这样

2.1去掉头和尾

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCiwMSxbRias7DmFkp6V0Qx2nMG+"/n

AuhhR7H/wj62aufaDlUwhzaWQOKXHi+SBVcTM0n+qzhtt4Kmr44MHAqW8NE9Pgzx

UY8S7WVLn9wEGKGpZKlSHlZUdOKUabBFbS7dyBoVTYTkhrfXnOvtJJz5KGeYPT2x

dEwA78dYEmHxvmwhrwIDAQAB

还要注意,如果字符串不是后台直接返回的,或者是直接将字符串拷贝到变量的值中的时候,默认会加换行符,并且如果字符串中出现"/"会加转义换行符。所以要将字符串中的所有\n和\去掉。

2.2 转义换行等所有无关内容去掉

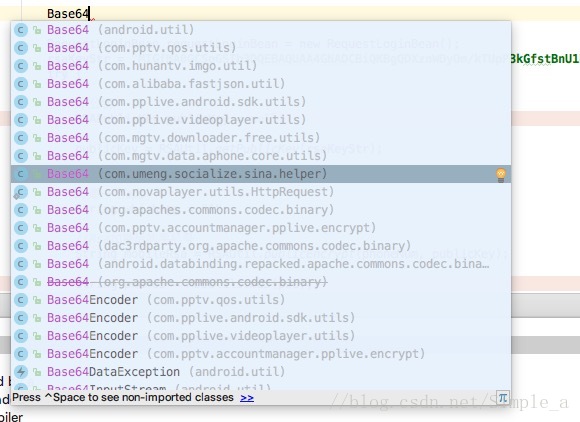

3 Base64版本

这个问题不一定都会出现,因为在使用一些第三方的sdk时候,难免会引入各种Base64的版本。所以有可能会出现问题。

我这里最后用的是android自带的版本是没问题的。

这个包下的

android.util.Base64

3 Cipher创建的参数

用于加密时的Cipher,创建的参数不要写成只带"RSA"的

Cipher cipher = Cipher.getInstance("RSA");

应为这种的

Cipher cipher = Cipher.getInstance("RSA/ECB/PKCS1Padding");

4 最后不要忘了将参数用Base64编码

param = URLEncoder.encode((String)param,"utf-8");

因为如果少了这一步,将会出现加密的数据中的+号等符号是空格。

最后是执行成功的代码。以为客户端只需要加密。所以只有加密的方法。

import java.io.ByteArrayOutputStream;

import java.io.IOException;

import java.security.KeyFactory;

import java.security.NoSuchAlgorithmException;

import java.security.interfaces.RSAPublicKey;

import java.security.spec.InvalidKeySpecException;

import java.security.spec.X509EncodedKeySpec;

import javax.crypto.Cipher;

/**

* Author: yeliang(yeliang@tv365.net)

* Date: 2018/4/28

* Time: 下午5:43

* Description:

*/

public class RSAUtil {

public static final String CHARSET = "UTF-8";

public static final String RSA_ALGORITHM = "RSA";

/**

* 得到公钥

*

* @param publicKey 密钥字符串(经过base64编码)

* @throws Exception

*/

public static RSAPublicKey getPublicKey(String publicKey) throws NoSuchAlgorithmException, InvalidKeySpecException {

//通过X509编码的Key指令获得公钥对象

KeyFactory keyFactory = KeyFactory.getInstance(RSA_ALGORITHM);

X509EncodedKeySpec x509KeySpec = new X509EncodedKeySpec(android.util.Base64.decode(publicKey.getBytes(), android.util.Base64.DEFAULT));

RSAPublicKey key = (RSAPublicKey) keyFactory.generatePublic(x509KeySpec);

return key;

}

/**

* 公钥加密

* @param data

* @param publicKey

* @return

*/

public static String publicEncrypt(String data, RSAPublicKey publicKey) {

try {

Cipher cipher = Cipher.getInstance("RSA/ECB/PKCS1Padding");

cipher.init(Cipher.ENCRYPT_MODE, publicKey);

return android.util.Base64.encodeToString(rsaSplitCodec(cipher, Cipher.ENCRYPT_MODE, data.getBytes(CHARSET), publicKey.getModulus().bitLength()), android.util.Base64.DEFAULT);

} catch (Exception e) {

throw new RuntimeException("加密字符串[" + data + "]时遇到异常", e);

}

}

private static byte[] rsaSplitCodec(Cipher cipher, int opmode, byte[] datas, int keySize) {

int maxBlock = 0;

if (opmode == Cipher.DECRYPT_MODE) {

maxBlock = keySize / 8;

} else {

maxBlock = keySize / 8 - 11;

}

ByteArrayOutputStream out = new ByteArrayOutputStream();

int offSet = 0;

byte[] buff;

int i = 0;

try {

while (datas.length > offSet) {

if (datas.length - offSet > maxBlock) {

buff = cipher.doFinal(datas, offSet, maxBlock);

} else {

buff = cipher.doFinal(datas, offSet, datas.length - offSet);

}

out.write(buff, 0, buff.length);

i++;

offSet = i * maxBlock;

}

} catch (Exception e) {

throw new RuntimeException("加解密阀值为[" + maxBlock + "]的数据时发生异常", e);

}

byte[] resultDatas = out.toByteArray();

try {

out.close();

} catch (IOException e) {

e.printStackTrace();

}

return resultDatas;

}

}

1152

1152

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?