号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

下午好,我的网工朋友。

随着数字化转型的加速推进,网络安全已成为各行业不可或缺的一环。对于现代企业和组织而言,保护敏感数据免受未授权访问、恶意软件攻击以及其他网络威胁是非常重要的。

入侵检测系统(IDS)和入侵防御系统(IPS)作为网络安全防护体系中的重要组成部分,其作用日益凸显,相信不少搞安全的朋友也对这俩比较熟悉吧。

它们虽然名称相似,只差了一个字母,但在功能实现上有着本质的区别。

简单来说,IDS主要用于监测网络流量,查找可疑活动或已知威胁的迹象,并在发现异常时发出警报;而IPS不仅具备IDS的功能,还能自动采取行动阻止潜在的威胁,从而在威胁造成实际损害之前将其消除。

今天就来讲讲这两个系统到底是什么,差别在哪

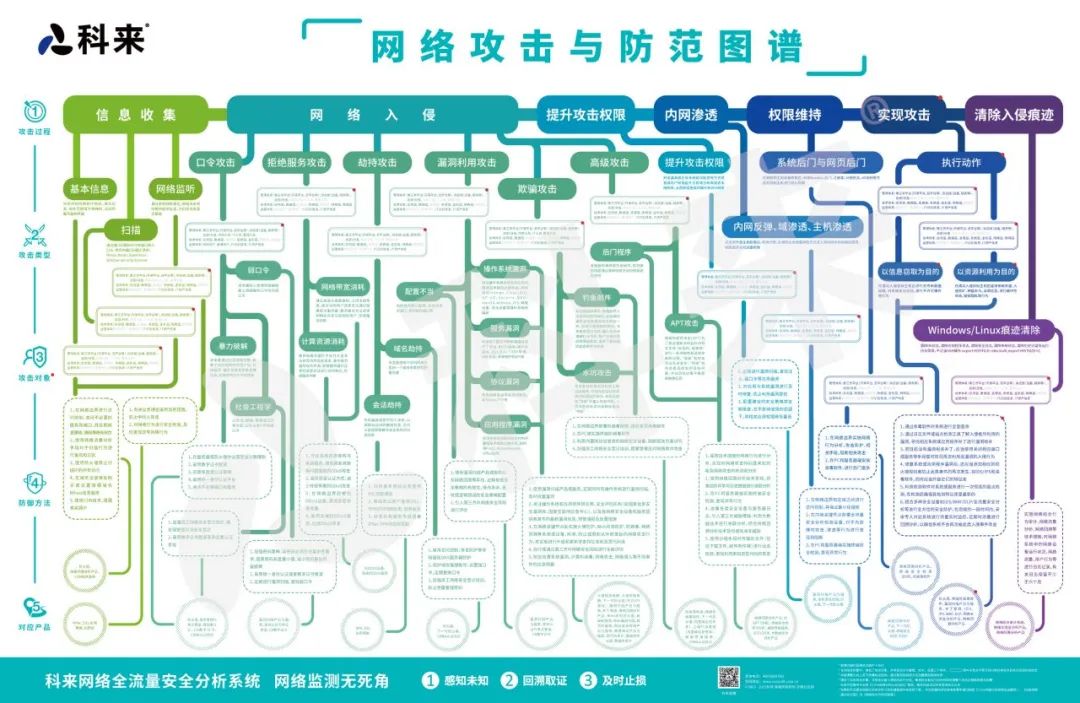

今日文章阅读福利:《 科来网络攻击与防范图谱》

这份科来的攻防图谱,相信每个搞安全的朋友见了都会想要吧?

需要这份高清攻防图谱的朋友,私信我,发送关键词“攻防”(建议复制一下直接发哈),限时获取资源哈。

01 入侵检测系统(IDS)

入侵检测系统(Intrusion Detection System, IDS)是一种用于识别未经授权的活动或异常行为的技术工具,它可以监测网络流量或主机系统的操作,以检测潜在的安全威胁。

IDS不会主动干预或阻止威胁,而是通过分析网络数据包或系统日志来发现可疑行为,并向管理员发送警报。

01 IDS如何检测潜在威胁

-

基于签名的检测:

这种类型的IDS依赖于预定义的威胁特征库(即签名),当网络流量或系统活动中出现与已知威胁相匹配的签名时,系统就会触发警报。这种方法对于检测已知漏洞和攻击非常有效。

-

异常检测:

异常检测型IDS通过学习正常的行为模式,并将偏离这些模式的活动视为潜在威胁。这种方法对于识别未知攻击或零日威胁特别有用,但也可能导致误报率较高。

-

行为检测:

某些IDS系统还可以根据特定的行为模式来识别攻击,例如短时间内大量登录尝试或数据传输速率异常增加。这种方法结合了签名和异常检测的优点。

02 IDS的优点

-

早期预警:能够及时发现潜在的安全事件,为管理员提供早期预警。

-

监控广泛:不仅可以监控网络流量,还可以监控系统日志和其他数据源。

-

灵活性高:可以根据不同的环境和需求进行定制化设置。

03 IDS的局限性

-

误报率:尤其是在采用异常检测的情况下,可能会因为正常行为的变化而产生误报。

-

缺乏响应能力:IDS只能检测威胁,不能自动采取措施阻止威胁。

-

需要人工干预:收到警报后,需要管理员进行进一步的调查和响应。

02 入侵防御系统(IPS)

入侵防御系统(Intrusion Prevention System, IPS)是一种主动式网络安全解决方案,它不仅能够检测到潜在的网络威胁,还能够在威胁真正造成危害之前采取行动阻止这些威胁。

IPS通常部署在网络的关键位置,如网关或防火墙之后,以实时监控并过滤进入或离开网络的数据流。

01 IPS如何检测并阻止威胁

IPS的工作原理与IDS类似,但增加了自动化的响应机制:

-

实时监测与响应:

IPS设备会持续不断地分析所有经过的数据包,并应用预先设定的安全规则和策略。一旦发现与已知攻击模式匹配的数据包,IPS会立即采取行动,如丢弃数据包、重定向流量或阻止特定IP地址的连接请求。

-

阻止机制:

IPS可以配置为执行多种阻止操作,从简单的警告到完全阻断恶意流量。这种即时响应能力使得IPS成为了网络边界防护的重要组成部分。

-

自适应学习:

一些高级的IPS系统具有学习能力,能够根据网络流量的变化动态调整其检测规则,以适应新的威胁形势。

02 IPS的优点

-

主动防御:IPS能够在威胁到达目的地之前就将其拦截,减少了威胁对内部网络的实际影响。

-

自动化处理:自动化处理降低了对人工干预的需求,提高了响应速度和效率。

-

高度集成:可以与其他安全组件(如防火墙、UTM等)集成,形成更完整的安全解决方案。

03 IPS的局限性

-

潜在的流量影响:由于IPS需要对所有流量进行检查,因此可能会对网络性能产生一定影响。

-

配置复杂性:为了达到最佳效果,IPS需要精细的配置和持续的规则更新,这增加了管理难度。

-

误报风险:虽然自动化响应速度快,但如果规则配置不当,也可能导致合法流量被错误地阻止。

03 IDS与IPS的区别

-

IDS:通常部署在网络的多个点,包括核心、汇聚层甚至是在端点设备上。它可以被配置为监听模式,这意味着它不会直接参与到网络通信中去,而是旁路监听网络流量。

-

IPS:一般部署在网络的入口点或出口点,如互联网边界、DMZ(非军事区)和内部网络之间,以便它可以实时检查所有进出的流量并采取相应的动作。

02 操作模式:被动监控 vs 主动拦截

-

IDS:运作方式较为被动,它的主要任务是监测网络活动并报告任何可疑行为给管理员。IDS不会改变或阻止网络流量。

-

IPS:则是主动式的,一旦检测到威胁,它能够立即采取行动,比如丢弃恶意数据包、阻止IP地址或重定向流量到一个蜜罐(honeypot)。

03 对业务的影响:透明度与性能考量

-

IDS:由于IDS并不直接参与网络流量控制,因此对网络性能的影响较小,基本上是透明的。

-

IPS:虽然提供了更强的安全性,但由于它需要实时处理所有流量,因此可能会对网络性能产生一定的影响。需要权衡安全性与性能之间的关系。

04 管理与维护:配置复杂度与更新频率

-

IDS:相对容易配置和管理,因为它主要是收集信息并生成报告。但是,为了减少误报,仍然需要定期更新签名库。

-

IPS:配置更为复杂,需要细致地调整规则集以确保既能防止威胁又不影响合法流量。此外,IPS需要频繁更新其规则库以应对新出现的威胁。

原创:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

2066

2066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?