iOS Hacker 动态库 dylib 注入

很多情况下我们希望自己写的代码能够在其他应用中运行,如果代码简单的话,可以写 Tweak 或者使用 Cycript。但如果代码多的话,那最好是写一个动态库,然后把文件注入到应用中得到代码的执行。一般有三种方法,本文简单的讲解一下。

一、编写 dylib

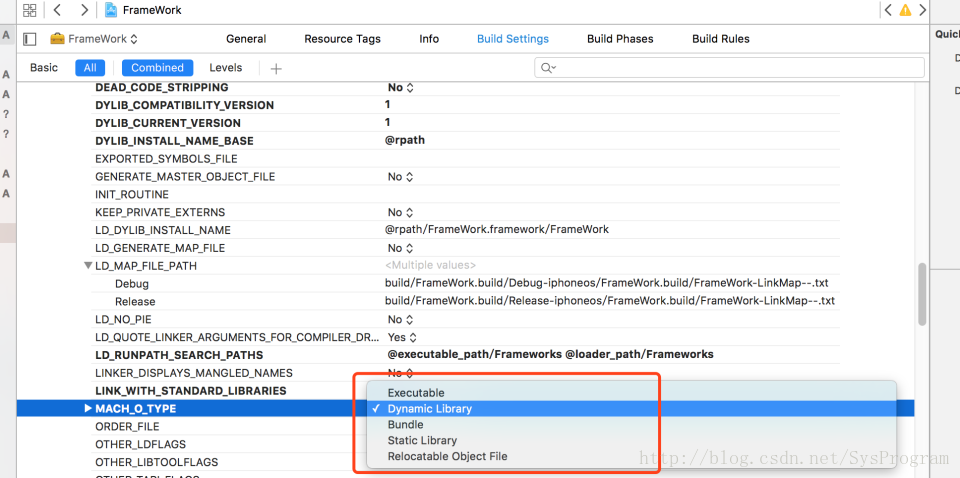

首先得先写一个测试用的动态库。Xcode 新建 iOS 工程的时候,选择 Framework 工程,默认文件格式为动态库,如图:

动态库的入口函数可以这样写

__attribute__((constructor)) static void EntryPoint()

{

NSLog(@"EntryPoint");

}二、DynamicLibraries

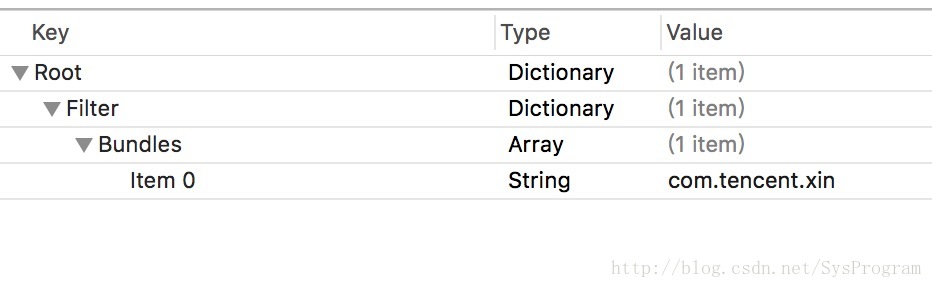

注入动态库的第一种方法可以将 dylib 文件放入 DynamicLibraries 目录。写过 Tweak 的朋友,应该知道 Tweak 产生的 dylib 实际会安装到 /Library/MobileSubstrate/DynamicLibraries 目录,在这个目录的 dylib 会被应用加载,里面的 dylib 会有一个 plist 文件,标识哪些进程会加载,如图:

这样我们只需要将我们自己的 dylib 放入这个目录,然后新建一个 plist 把微信的包名加进去,就可以让微信加载我们的代码了。

三、修改可执行文件

注入动态库的第二种方法就是修改可执行文件。OSX 和 iOS 应用的可执行文件都属于 Mach-O 文件格式,只要我们在可执行文件的添加了一条 LoadCommand 为 LC_LOAD_DYLIB,将路径指定我们的 dylib,不就行了吗?下面的图可以看出,LoadCommand 加载系统的动态库。

本文介绍了iOS黑客如何使用dylib动态库注入技术,包括编写dylib、利用DynamicLibraries目录、修改可执行文件以及利用DYLD_INSERT_LIBRARIES环境变量,详细解析了各种注入方法的实现过程。

本文介绍了iOS黑客如何使用dylib动态库注入技术,包括编写dylib、利用DynamicLibraries目录、修改可执行文件以及利用DYLD_INSERT_LIBRARIES环境变量,详细解析了各种注入方法的实现过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

817

817

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?