网络安全是一个永恒的话题,尤其是在未知威胁不断涌现的情况下。企业网络安全是保障业务稳定运行的基础,Web应用防火墙(WAF)是企业网络安全的重要屏障,其性能直接影响到网络服务的质量和安全。

Web应用防火墙是什么?

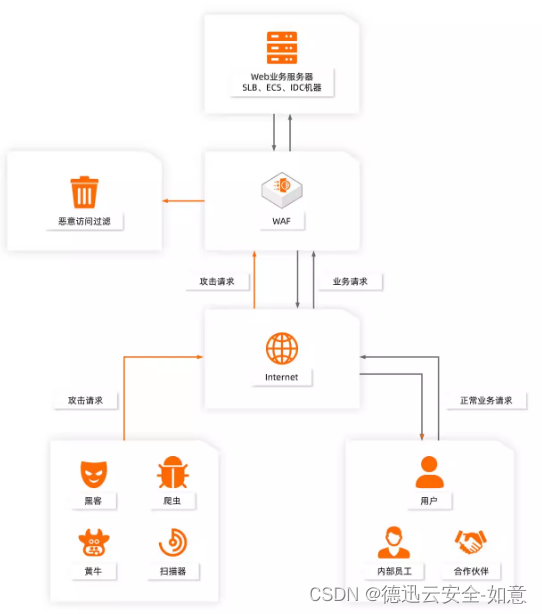

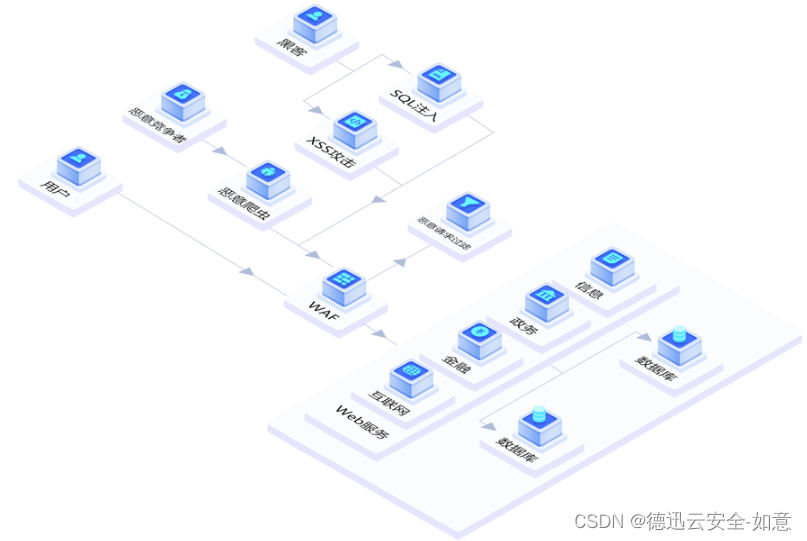

Web应用防火墙(Web Application Firewall, WAF)是一种专为保护Web应用设计的防火墙。它位于Web应用和Internet之间,能够监控、过滤并阻止HTTP流量中的恶意攻击,如SQL注入、跨站脚本(XSS)和跨站请求伪造(CSRF)等。

WAF的基本原理

WAF (Web应用防火墙) 主要通过三个方面保护Web应用:

● 首先是通过配置的规则集实现规则基础检测,识别并阻止基于签名或行为的恶意攻击,例如阻止包含恶意SQL查询或非法字符的请求。

● 其次是通过分析流量模式进行异常流量检测,如识别突发流量峰值和非正常访问频率来发现网络攻击。

● 最后,高级的WAF具备自适应学习能力,它能学习正常网络流量模式,自动更新及调整防御规则以应对新的威胁和攻击手法。

如何利用Web应用防火墙应对未知威胁

一、基于行为的检测机制

自适应学习:

Web应用防火墙具备自适应学习能力,能够通过分析正常的网络流量模式,自动识别并阻止异常行为,从而应对未知威胁。

异常流量监控:

通过监控网络流量,WAF能够及时发现异常流量模式,如流量突增、非常规访问等,从而提前发现并应对可能的未知威胁。

二、自定义防御规则

企业可以根据自身的业务需求和网络环境,自定义WAF的防御规则,为未知威胁的识别和防护提供更为灵活的配置选项。

三、虚拟补丁功能

在应对未知威胁时,虚拟补丁功能能够帮助企业快速创建临时的防护措施,以防止潜在的安全威胁在正式补丁发布前对业务造成影响。

四、深度报告与分析

通过WAF的深度报告和分析功能,企业能够获得丰富的网络安全洞察,以发现和理解未知威胁,为未来的防护策略提供有价值的数据支持。

五、与其他安全解决方案的集成

通过将WAF与其他安全解决方案(如入侵检测系统、防病毒软件等)集成,企业能够构建更为完善的网络安全体系,以更全面、更有效地应对未知威胁。

为什么WAF如此重要?

1、实时防护

WAF提供24*7的实时防护,能够即时识别和阻止各种网络攻击,确保Web应用的安全和可用性。

2.保护敏感数据

通过防止未经授权的访问和数据泄露,WAF有助于保护企业和客户的敏感数据。

3.合规要求

WAF能够帮助企业满足各种网络安全相关的法律法规和行业标准,如GDPR和PCI DSS等。

WAF的应用案例

1、大型电商平台:

在一个大型的在线零售平台,每天需要处理数以百万计的在线交易。为了保护客户数据和确保网站的安全,该平台部署了WAF。通过WAF,该平台成功地防止了数十次的网络攻击,确保了网站的正常运行和客户数据的安全。

2.金融机构:

金融机构的网络安全尤为重要,因为它们处理大量的敏感财务数据。一个大型的银行通过部署WAF,成功防止了多次针对其在线银行系统的网络攻击。

3.医疗行业:

医疗行业也是网络攻击的重要目标,因为它们储存大量的个人健康信息。一家大型的医院通过部署WAF,成功保护了其患者的数据,防止了多次网络攻击。

与其他网络安全技术的比较

WAF与传统的网络防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等网络安全技术有着不同的焦点和优势。WAF专注于保护Web应用,而传统的网络防火墙更侧重于保护网络边界。入侵检测系统和入侵防御系统则更侧重于监控和阻止网络内的异常行为。

安全加速SCDN

安全加速(Secure Content Delivery Network,SCDN)是德迅云安全推出的集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。

Web攻击防护:有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。专业的攻防团队7*24小时跟进0day漏洞,分析漏洞原理,并制定安全防护策略,及时进行防护。

AI检测和行为分析:通过对德迅云积累海量日志进行学习和训练输出多种Web安全防护模型,对用户多请求的多元因子进行智能分析,有效提高检出率,降低误报率;通过信息孤岛、行为检测分析,识别恶意攻击源,保护网站安全。

应用层DDoS防护:CC、HTTP Flood攻击防御、慢连接攻击防御。

安全可视化:默认提供Web安全攻击报表、CC攻击防护报表、用户访问统计报表和自定义规则命中报表,满足业务汇报和趋势分析需求。

总结

面对不断涌现的未知威胁,利用Web应用防火墙的多种功能和技术,可以帮助企业构

建更为健壮、更为有效的网络安全防线。通过持续的学习、监控、分析和调整,企业能

够不断提高应对未知威胁的能力,确保业务的稳定和安全。

2928

2928

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?