目录

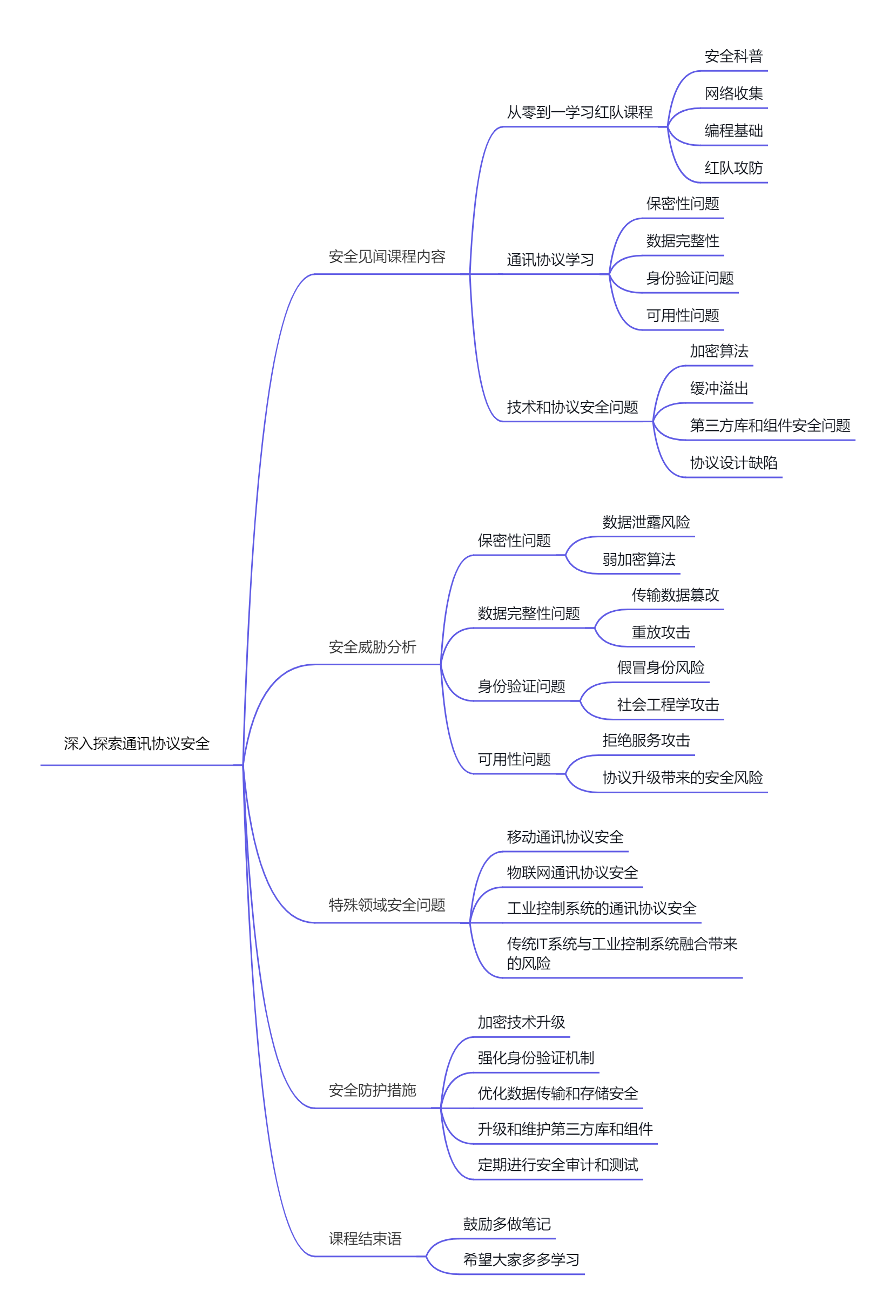

深入探索通讯协议安全:从基础到高级的全面指南

在当今数字化和互联互通的时代,通讯协议的安全性已经成为信息安全领域的重中之重。无论是互联网数据传输、移动通讯、工业控制系统,还是物联网设备,通讯协议都在其中扮演着至关重要的角色。然而,由于通讯协议设计的复杂性和多样性,它们也成为了攻击者利用的潜在漏洞。本文将全面探讨通讯协议安全的各个方面,帮助读者深入理解其重要性,并提供实用的安全防护策略。

1. 通讯协议安全的核心问题

通讯协议安全的核心问题可以分为四大类:保密性、数据完整性、身份验证和中间人攻击。这些问题无论是在互联网协议(如HTTP、TCP、UDP),还是在无线通信和移动通讯协议中,都非常常见,且其解决方案直接关系到系统的整体安全性。

1.1 保密性问题

保密性是通讯协议中最基础的安全需求之一。它要求在数据传输过程中,信息能够保持机密性,避免被未授权的第三方截获或偷听。早期的通讯协议(如HTTP、FTP等)未考虑加密问题,数据以明文形式传输,极易被监听和窃取。

即便是一些早期的加密算法,如数据加密标准(DES),由于密钥长度过短和算法强度不足,也逐渐失去了安全性。今天,业界普遍使用更强的加密标准,如高级加密标准(AES)和椭圆曲线加密(ECC),这些算法在对称和非对称加密领域提供了更高的安全性。

然而,遗留系统的存在依然是个问题。这些系统可能依赖于过时的协议或加密算法,无法轻易升级,成为了攻击者的目标。因此,企业和组织需要针对遗留系统采取额外的加固措施,例如通过**虚拟专用网络(VPN)或传输层安全协议(TLS)**来加密通讯,确保传输数据的保密性。

1.2 数据完整性问题

数据完整性是确保在传输过程中,数据不被篡改或伪造的重要机制。攻击者往往通过篡改网络流量中的数据,来达到破坏系统正常运行或获取非法利益的目的。例如,在电子商务环境中,攻击者可能通过篡改数据包,来修改订单金额或商品数量。这不仅会对企业造成经济损失,还会破坏用户的信任。

实现数据完整性的方法包括使用消息认证码(MAC)或哈希函数。通过这些技术,接收方可以验证接收到的数据是否与发送方发送的数据保持一致。此外,数字签名技术也被广泛用于验证数据的来源和完整性。

一种常见的攻击手段是重放攻击,即攻击者截获合法的数据包,随后将其重新发送,以欺骗系统执行重复操作。防御重放攻击的常用方法是使用时间戳或一次性随机数(Nonce),确保每个数据包在传输过程中都是唯一且无法被重复使用的。

1.3 身份验证问题

身份验证是确保通信双方的身份真实可靠的关键手段。随着互联网和移动设备的普及,身份验证问题变得越来越复杂。传统的用户名和密码机制逐渐暴露出种种不足,尤其是在面对社会工程学攻击时,简单的密码保护往往不堪一击。

现代系统广泛采用更为复杂的身份验证机制,如多因素认证(MFA),它要求用户提供多种信息来验证身份(如密码和手机验证码)。此外,基于公钥基础设施(PKI)的数字证书系统也被广泛应用于确保通信身份的真实性。

然而,身份验证的挑战不仅局限于技术层面。攻击者常常利用伪造网站或钓鱼攻击来欺骗用户输入登录信息。为了应对这些威胁,用户教育和良好的安全实践同样不可或缺。

1.4 中间人攻击(MITM)

中间人攻击(Man-in-the-Middle, MITM)是指攻击者在通信双方之间插入自己,从而窃取或篡改通信内容。这类攻击通常通过欺骗用户或网络设备来实现,例如通过ARP欺骗或DNS投毒,让受害者误以为攻击者是合法的通信方。

防御中间人攻击的最有效方法是使用加密协议。例如,SSL/TLS协议通过加密数据传输,确保即使攻击者拦截了通信数据,也无法解密或篡改。此外,严格的身份验证机制(如服务器和客户端证书)也能有效防止攻击者假冒通信方。

网络监控和入侵检测系统(IDS)也在防御中间人攻击中发挥着重要作用。通过检测异常的网络行为,安全团队可以及时发现潜在的攻击并采取应对措施。

2. 抵御分布式拒绝服务攻击(DDoS)

**分布式拒绝服务攻击(DDoS)**是一种常见且破坏性极强的网络攻击,攻击者通过大量的“僵尸网络”向目标服务器发送大量数据包,旨在耗尽服务器的资源,使其无法响应正常的请求。

DDoS攻击防御的难点在于,攻击者可以通过不断增加攻击机器的数量(即僵尸网络的规模)来增强攻击效果。常见的防御方法包括:

- 流量清洗:通过将合法流量与恶意流量分开,确保服务器只处理合法请求。

- 高防服务器:通过使用具备更高带宽和处理能力的服务器来抵御大规模攻击。

- 内容分发网络(CDN):通过将流量分散到全球多个节点上,减少单点的压力。

然而,DDoS攻击的复杂性也在不断增加。一些攻击者会利用通讯协议的设计缺陷(如SYN洪水攻击或反射攻击),以极少的资源制造大量的攻击流量,这对传统的防御机制提出了更高的要求。

3. 通讯协议实现中的编程错误与安全漏洞

在通讯协议的实现过程中,编程错误是导致安全漏洞的常见原因。最典型的例子莫过于缓冲区溢出攻击,攻击者通过向目标系统发送超出其处理能力的数据,迫使系统崩溃或执行恶意代码。

缓冲区溢出通常源于开发人员在处理输入时未进行充分的边界检查。为了防止此类攻击,开发人员应严格遵守安全编程规范,使用安全的编程语言或库,并在代码中实现严格的输入验证和边界检查。

此外,第三方库和组件的使用也带来了额外的安全风险。这些外部依赖可能包含未被及时修复的安全漏洞,开发人员应定期对所使用的库进行安全评估,并及时更新至最新版本。

4. 协议设计缺陷与安全漏洞

通讯协议的设计缺陷是导致安全漏洞的根源之一。协议设计的不完善可能导致数据包长度不受控制、数据类型不严格验证等问题,进而使系统面临缓冲区溢出、格式化字符串攻击等风险。

复杂协议虽然功能强大,但也增加了潜在的攻击面。在协议升级过程中,引入的新功能可能带来新的漏洞,旧版本协议与新版本协议之间的兼容性问题也可能引发安全隐患。因此,在设计或升级协议时,进行充分的安全审计和测试是不可或缺的步骤。

5. 移动通讯协议面临的安全威胁

随着移动设备的普及,移动通讯协议的安全性问题变得尤为重要。无线网络的开放性使得数据容易被窃听和干扰,攻击者可以通过伪造基站(如中间人攻击中的伪基站)或利用无线通信协议中的漏洞,来窃取敏感信息。

移动设备的移动性增加了安全管理的复杂性。设备在不同的网络环境中切换时,面临的安全威胁各不相同。为了应对这些挑战,移动设备的通讯协议需要具备更强的安全性,开发者应确保通讯数据在传输过程中始终加密,并且通过定期更新和补丁管理来防止安全漏洞被利用。

6. 工业控制系统安全与实时性冲突

在工业控制系统中,安全性与实时性之间往往存在冲突。工业控制系统要求对数据的处理和响应速度极快,任何延迟都可能导致设备故障或生产中断。然而,安全机制(如加密、认证、日志记录)可能会引入额外的延迟,从而影响系统的实时性。

为了在安全性和实时性之间取得平衡,工业控制系统的设计者通常需要在不同层面进行优化。例如,某些安全检查可以在非关键路径上进行,或者通过硬件加速来减少加密/解密操作的延迟。

7. 制造业网络安全面临的挑战

随着制造业引入IT系统并实现网络化,安全风险也随之增加。制造业中使用的许多设备和系统在设计时并未考虑网络安全问题,这使得它们更容易受到攻击。常见的安全风险包括加密不足、数据篡改、身份验证漏洞、拒绝服务攻击等。

为了应对这些挑战,制造业需要从通讯协议的设计和实现上加强安全性,同时通过网络隔离、访问控制和定期更新等手段,确保设备和系统的安全性。

结语

通讯协议的安全性是信息安全的基石。在数字化转型的过程中,企业和组织必须深入理解通讯协议的安全挑战,并采取相应的防护措施。通过加强对协议设计和实现中的安全性考虑,及时修复漏洞,防范各种攻击,我们可以在这个瞬息万变的数字世界中构建更加安全的网络环境。

7720

7720

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?