1.服务器xuanji用户密码是什么

H6Du4vX97HMhM7T0rtv0

2.hacker添加的恶意用户是什么

admin$

3.hacker添加的计划任务后门,恶意程序名称是什么

cmd.exe

4.hacker添加的恶意服务名称是什么

Redis

5.hacker还添加了一种劫持后门,修改的windows本地可执行文件名称是什么

sethc.exe

6.hacker上传的木马文件路径是什么

请通过iis服务器日志获取haker上传的木马文件访问路径

/upload/image/5(1).asp

不提供,需渗透进入。

第一步使用goby进行全端口探测

发现有3389,5986,8000,18000为可以利用的端口

第二步使用kali里面的dirsearch进行目录扫描,在对18000端口进行目录扫描的时候,扫到了两个txt文本

进行查看,可以知道为

FCKeditor(一个HTML文本编辑器

)

查找这个编辑器的漏洞利用,使用这两个地址,进行尝试查看版本号

- /fckeditor/editor/dialog/fck_about.html

- /ckeditor/CHANGES.html

查看到版本号为2.6.4.1

然后测试FCKeditor上传点

test文件的上传地址

- FCKeditor/editor/filemanager/browser/default/connectors/test.html

- FCKeditor/editor/filemanager/upload/test.html

- FCKeditor/editor/filemanager/connectors/test.html

- FCKeditor/editor/filemanager/connectors/uploadtest.html

- 发现只有后面两条存在上传点

brower文件上传地址

- /FCKeditor/editor/filemanager/browser/default/browser.html?Type=File&Connector=../../connectors/asp/connector.asp

- /FCKeditor/editor/filemanager/browser/default/browser.html?Connector=connectors/asp/connector.asp

- 但是发现这两个没有进行配置,所以使用上面的text文件上传,进行尝试

这里上传的时候,需要使用到二次上传

fckeditor <= 2.6.8 for asp 运用%00截断,首先上传文件名为shell.asp%00txt,结果为shell.asp_txt,再次上传同名文件,结果为shell(1).asp,成功绕过。

进行%00进行截断

上传这里,发现它把"."和其他字符转义成了"_"

再点一次上传,发现上传成功了一个asp文件,使用这个地址进行连接

可以进行正常连接

在C盘下,发现了一个图片1.png和密码本.xls

这里得到了xuanji这个账户的NTLM哈希值和大概的密码

H????vX97HMhM7T0rtv0

这里需要NTLM哈希值进行爆破

爆破脚本,找到密码: H6Du4vX97HMhM7T0rtv0

import itertools

import hashlib

def generate_ntlm_hash(password):

""" 计算字符串的NTLM哈希值 """

return hashlib.new('md4', password.encode('utf-16le')).hexdigest().upper()

def brute_force():

target_hash = "F7F2310C1233353705CA169324BCBE37"

prefix = "H"

suffix = "vX97HMhM7T0rtv0"

charset = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789" # 可自定义字符集

# 生成所有可能的4字符组合

for chars in itertools.product(charset, repeat=4):

candidate = prefix + ''.join(chars) + suffix

current_hash = generate_ntlm_hash(candidate)

if current_hash == target_hash:

print(f"[+] 找到密码: {candidate}")

return

print("[- 未找到匹配的密码")

if __name__ == "__main__":

brute_force()

因为之前进行端口扫描的时候有个3386端口打开着,所以使用rdp进行登录

2.hacker添加的恶意用户是什么

使用net user进行查看,提交了一遍,发现没有正确的答案

这个时候想起了,去查看一下powershell的历史命令

地址:C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine

发现hacker删除了他自己建立的恶意用户

所以答案为admin$

3.hacker添加的计划任务后门,恶意程序名称是什么

打开计划任务管理,这里发现一个MyBackdoor的计划任务,查看操作,发现这个cmd.exe的文件路径很奇怪

正常的cmd.exe文件应该是C:\Windows\System32\cmd.exe,所以判断恶意程序的名称为cmd.exe

4.hacker添加的恶意服务名称是什么

sc query state= all 使用这条命令,列出所有服务,将其导入到一个txt文本里面进行分析

Redis:如果系统不需要Redis服务,突然出现可能可疑。

使用sc qc Redis 进行查看,发现它的启动程序又为一个不知名的cmd2.exe程序进行启动的

所以判断Redis为恶意服务名称

5.hacker还添加了一种劫持后门,修改的windows本地可执行文件名称是什么

第五题,劫持后门可能涉及到系统文件替换。比如,utilman.exe被替换为cmd.exe,这样在登录界面可以通过轻松访问功能调出cmd,从而进行系统操作。或者,可能修改了环境变量中的路径,将常见的程序如notepad.exe指向恶意文件。需要检查系统目录中是否有异常的可执行文件,或者查看最近被修改的系统文件的时间戳。

答案可能类似于utilman.exe或者sethc.exe,这些常被用于辅助功能劫持

所以进行尝试,答案为sethc.exe

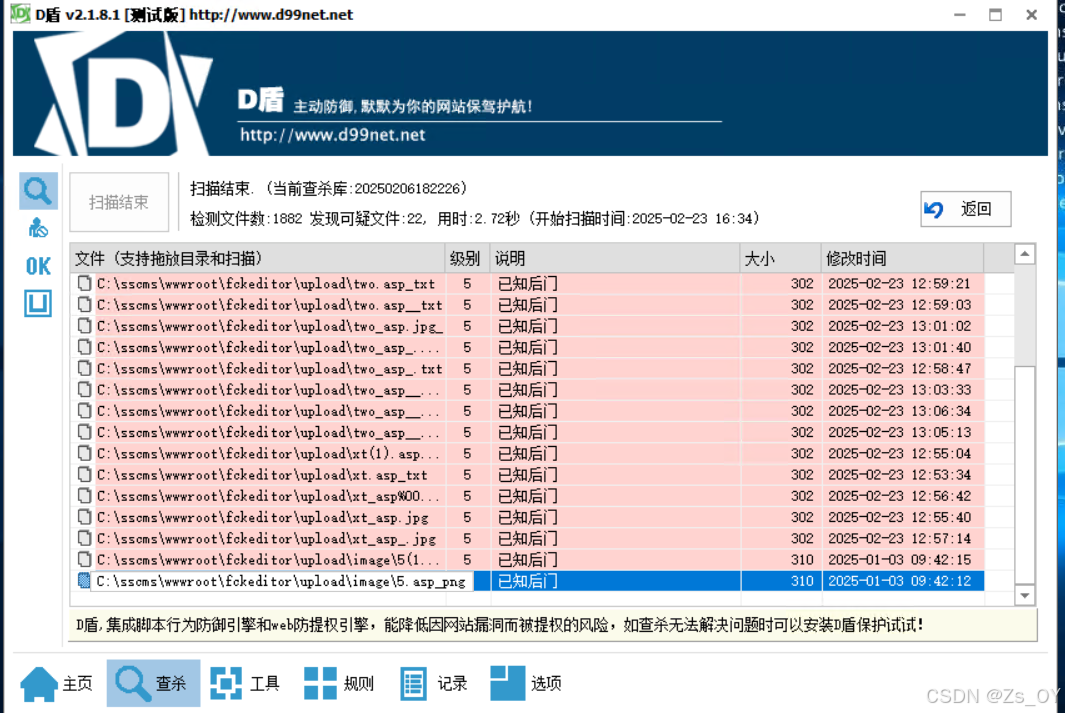

6.hacker上传的木马文件路径是什么

请通过iis服务器日志获取haker上传的木马文件访问路径

iis的默认路径为C:\inetpub\logs\LogFiles<站点名称>\

但是访问iss服务器日志需要管理员权限,所以需要使用exp进行提权

使用ver进行查看系统版本为

Windows Server 2019

使用CVE-2020-0787进行提权

运行完会弹出一个窗口,使用net user xxx xxx 进行修改管理员账户的密码进行登录

这里登入到管理员权限的账户上

进行对网址目录下的文件机进行扫描,发现一个5(1).asp的木马,不是我传的

对iis日志文件进行查找5(1).asp这串字符

最后在这个日志中找到,得到上传的木马文件访问路径为/uploiad/image/5(1).asp

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?