被动扫描

3.1 Maltego的使用

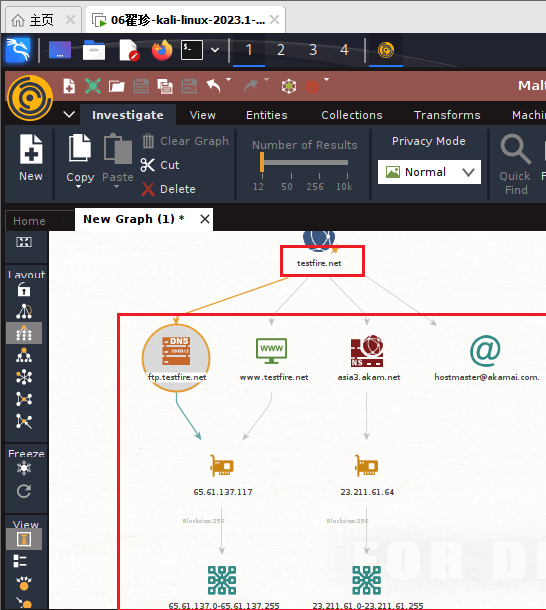

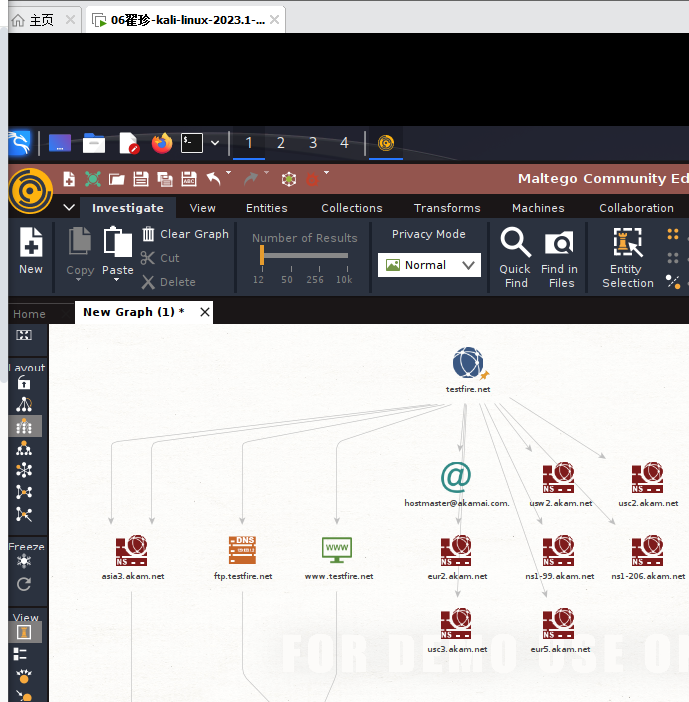

1、调查testfire.net域名:

(1)选中Footprint L1进行信息收集,将收集到的信息截图并作必要的说明。

(2)选中其它方式进行信息收集,将收集到的信息截图并作必要的说明。

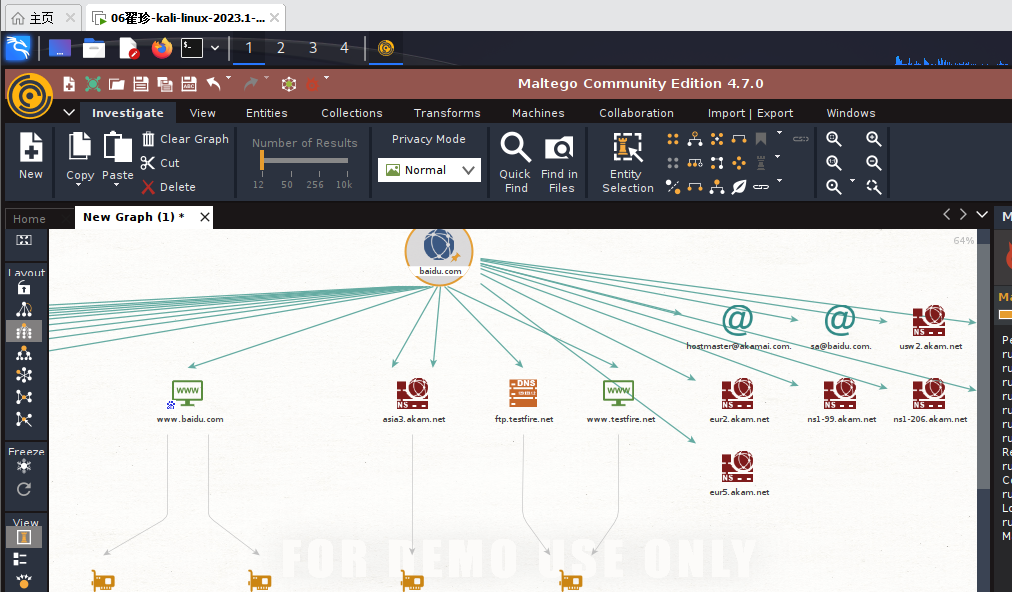

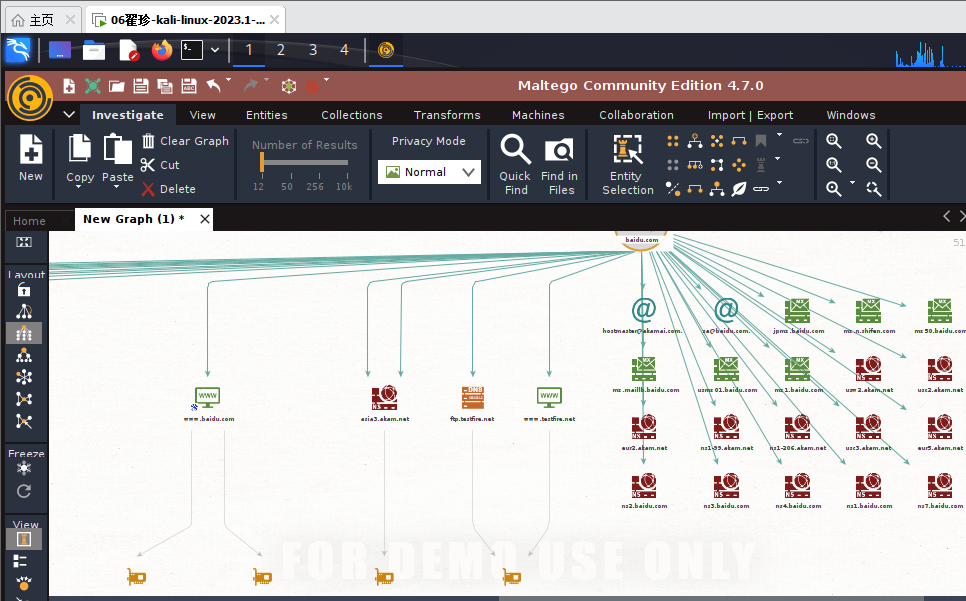

2、调查其它域名:

(1)选中Footprint L1进行信息收集,将收集到的信息截图并作必要的说明。

(2)选中其它方式进行信息收集,将收集到的信息截图并作必要的说明。

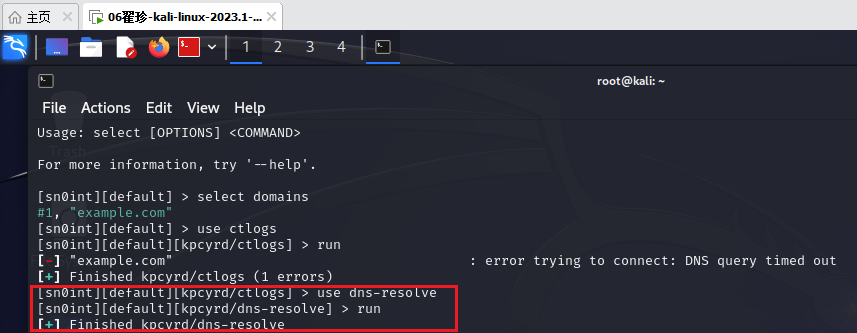

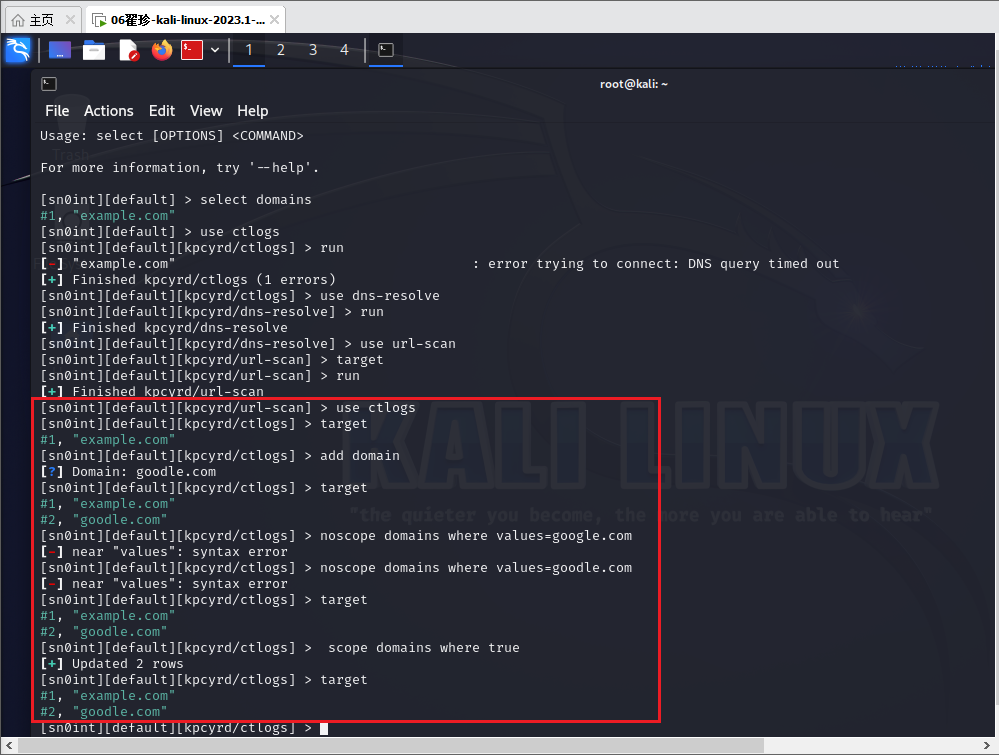

3.2 使用sn0int进行信息收集

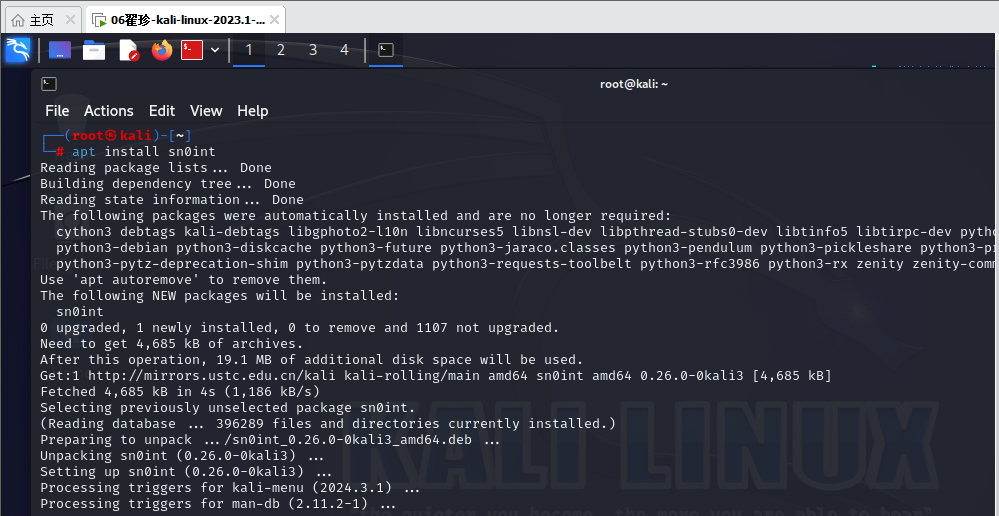

1、 sn0int的安装

将安装过程主要界面截图并作必要的说明。

-

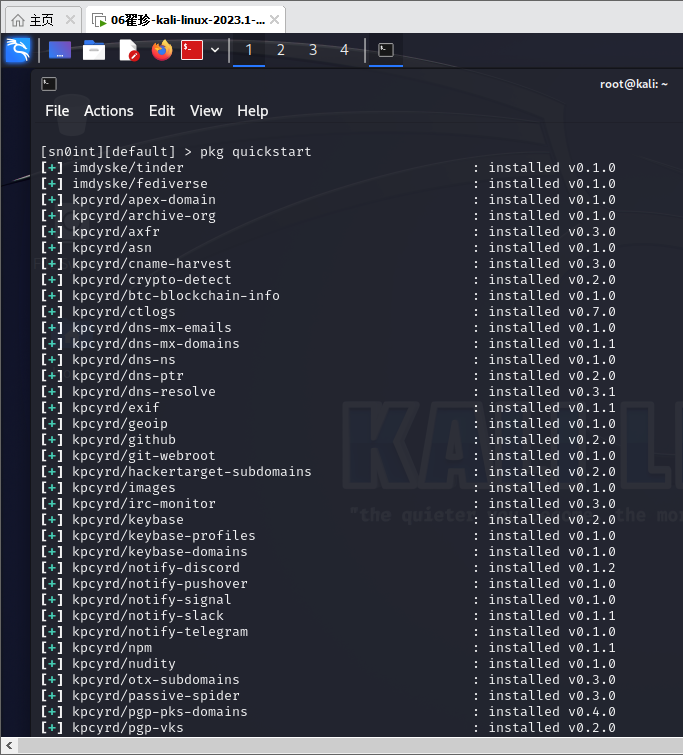

sn0int的使用

0)启动 sn0int

-

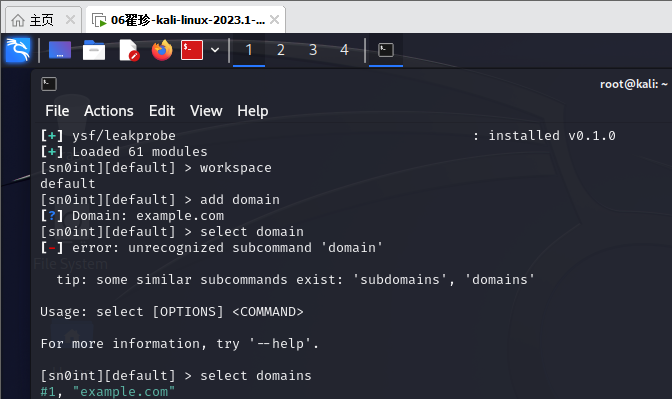

向sn0int中的范围(scope)执行添加操作

-

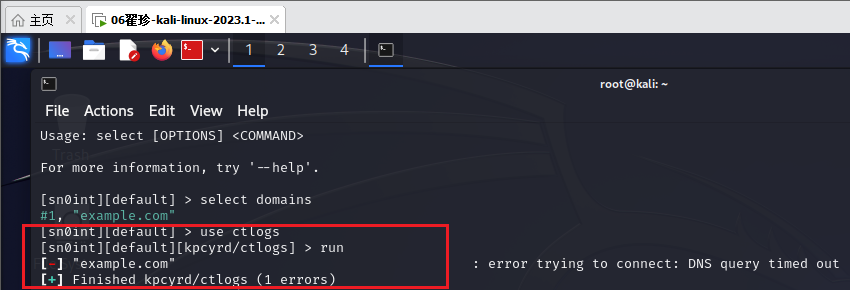

模块的运行

-

对扫描结果运行其他模块

-

从范围(scope)中删除、恢复实体(entity)将执行结果截图并作必要的说明。

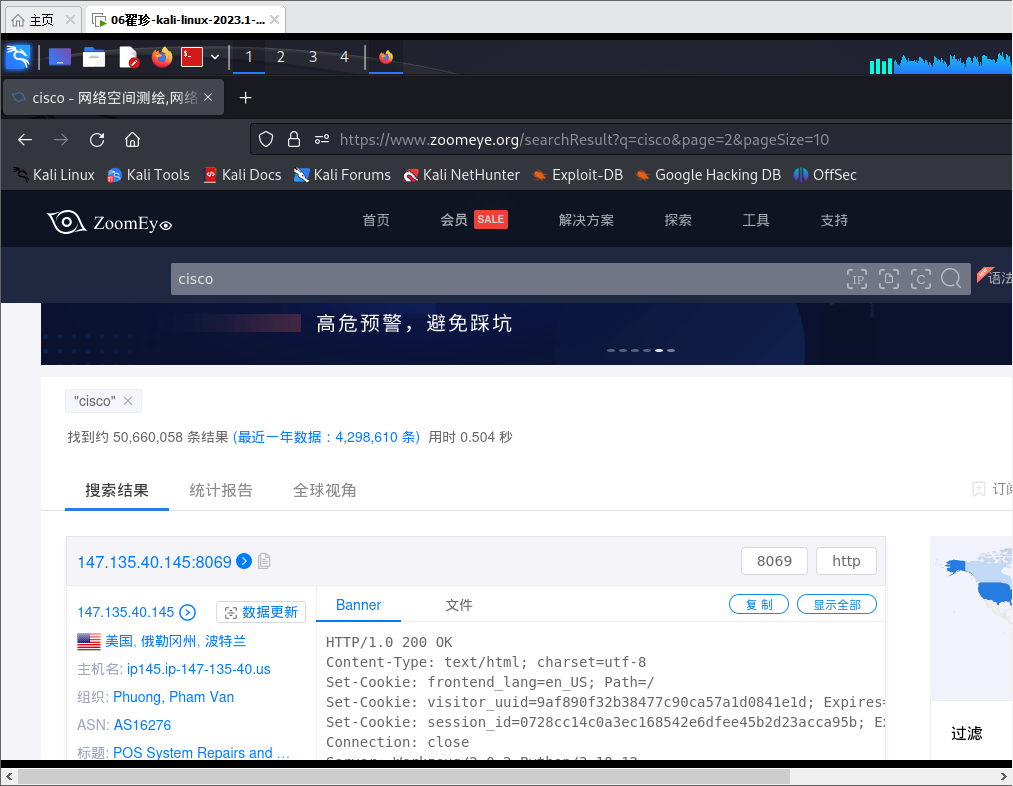

3.3 神奇的搜索引擎ZoomEye

1、 ZoomEye的基本用法

(1)为了能使用完整功能,需要注册一个帐号。注册成功后,查找网上所有cisco设备。将结果截图并作必要的说明。

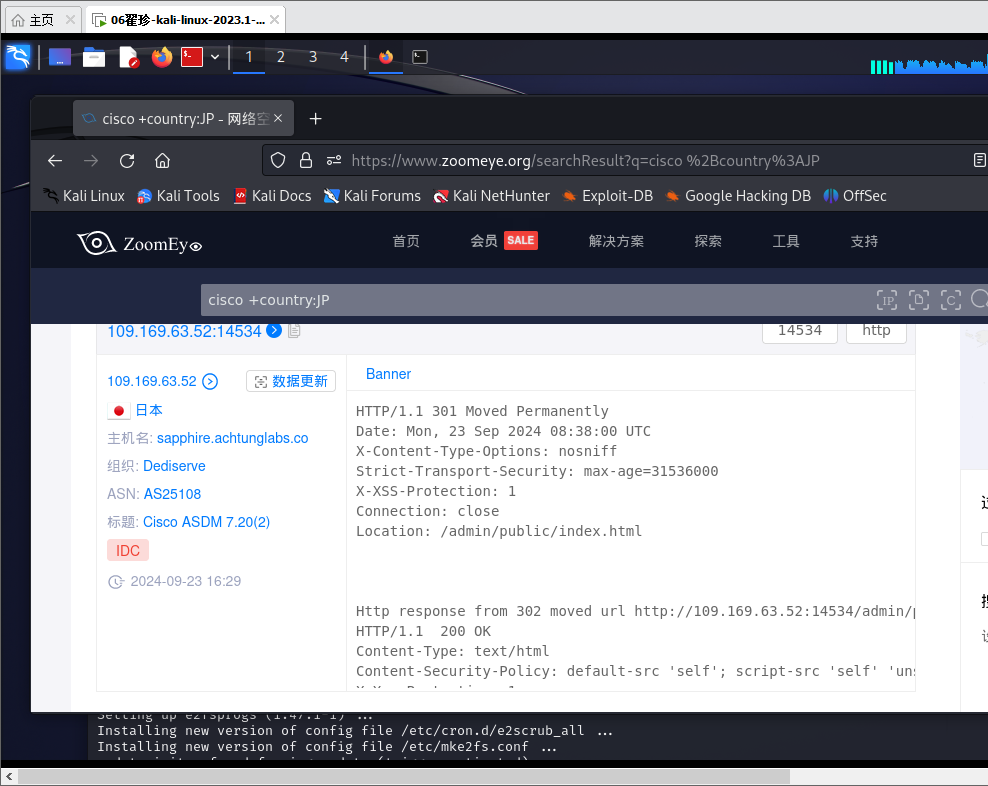

(2)在搜索结果中找一个设备尝试登录,用命令查找两个关键词的交集。将结果截图并作必要的说明。(比如,要查找所有日本的cisco设备,关键词: cisco +country:JP)

注意:表示并且(交集),用空格和“+”连接两个关键词。

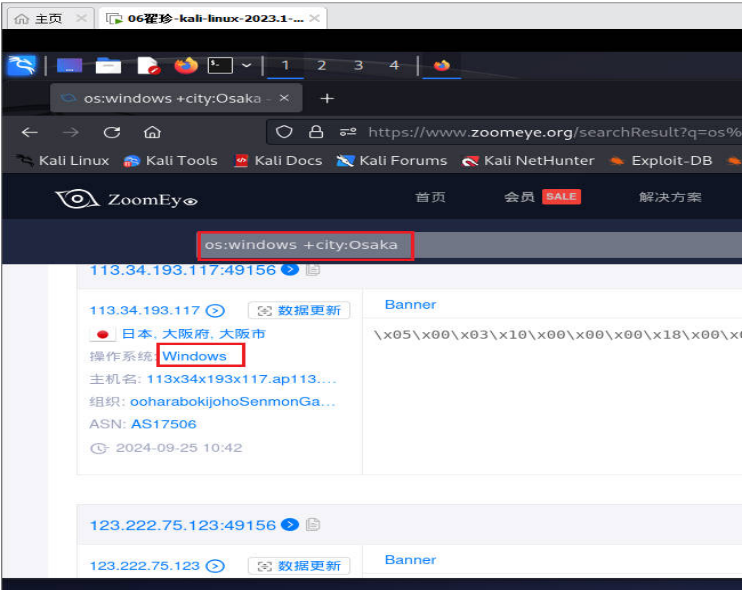

2、ZoomEye的关键词

例如,1)定位日本城市大阪:、

city:Osaka

2) 希望查看大阪使用windows操作系统的设备:

os:windows +city:Osaka

(注意:两个条件用空格和“+”连接。)

将结果截图并作必要的说明。

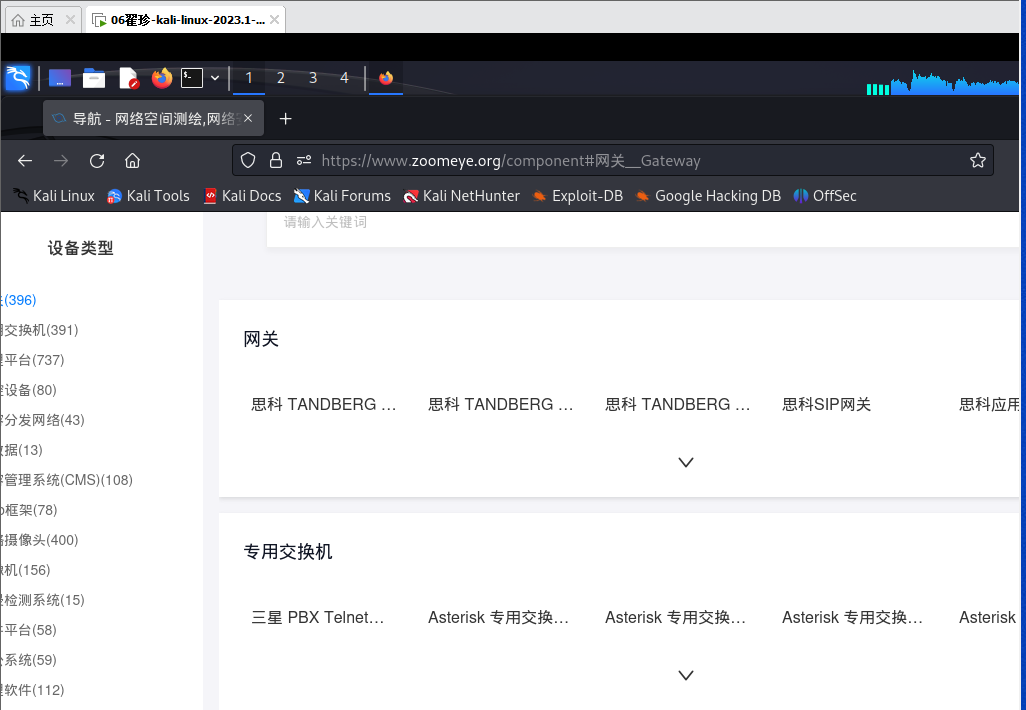

3、ZoomEye中指定设备的查找功能

这个功能的网址: www.zoomeye.org

将查询结果截图并作必要的说明。

主动扫描

注意:

1、保证所有主机(Kali2和靶机)都接到NAT,是在同一个网段,比如192.168.169.0/24

2、所有主机设置为自动获取IP参数,即DHCP模式。

3、靶机关闭防火墙,否则有些端口无法扫描。

4、假设VMware的NAT所在网段为192.168.169.0/24,各个主机/设备的IP地址如下:

|

功能 |

类型(系统) |

IP地址(自动获取) |

|

Kali2渗透主机 |

Kali Linux 2 |

192.168.169.130 |

|

靶机 |

win64位靶机 |

192.168.169.131 |

|

windows32位靶机 |

192.168.169.132 | |

|

Metasploitable2-Linux |

192.168.169.133 | |

|

WinXPenSP3 |

192.168.169.134 | |

|

其他(VMware自带) |

VMware的VMnet8网卡 |

192.168.169.1 |

|

VMware的NAT网段网关 |

192.168.169.2 | |

|

VMware的DHCP服务器 |

192.168.169.254 |

(如果NAT网段是其它192.168.xxx.0/24 ,各个主机IP是其它地址,做为类似)

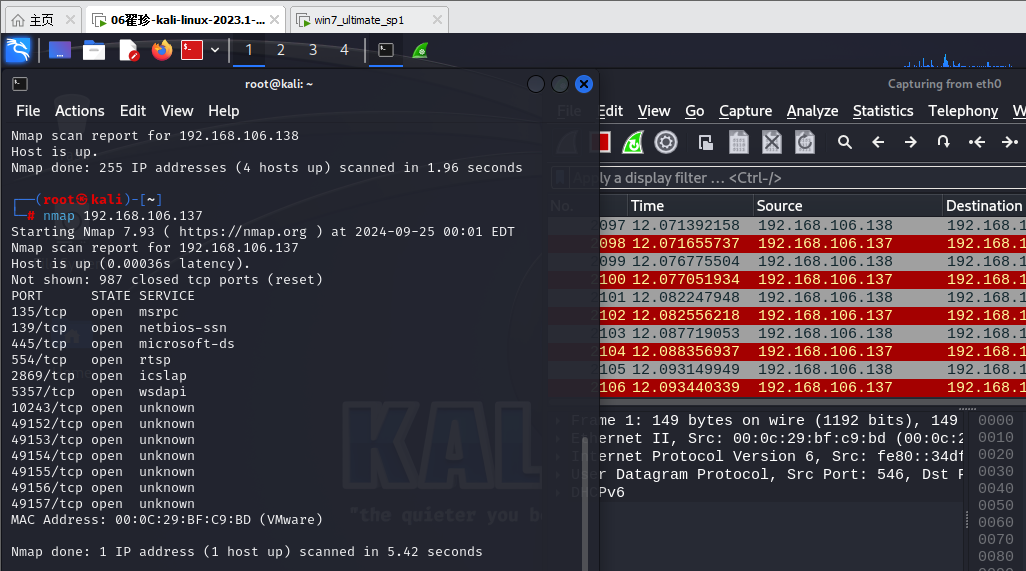

4.1 Nmap的基本用法

1、对单台设备进行扫描,结果截图并作必要的说明。

-

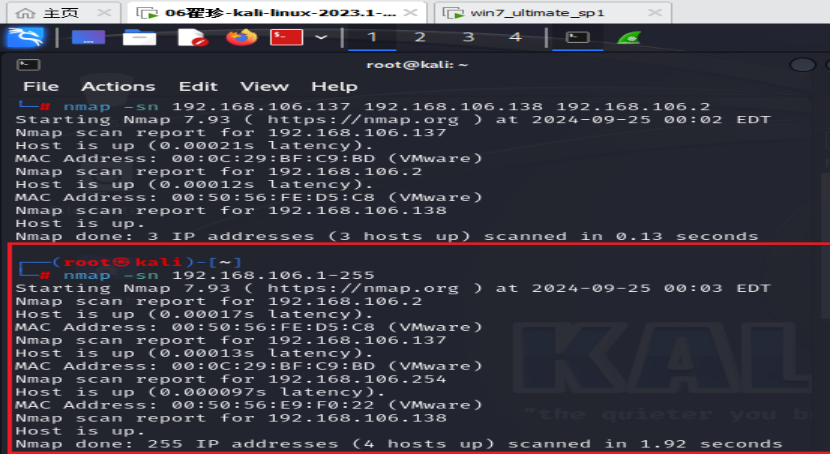

对IP地址不连续的多台设备进行扫描,结果截图并作必要的说明。

对IP地址在连续范围内的多台设备进行扫描,结果截图并作必要的说明。

对整个子网的设备进行扫描,结果截图并作必要的说明。

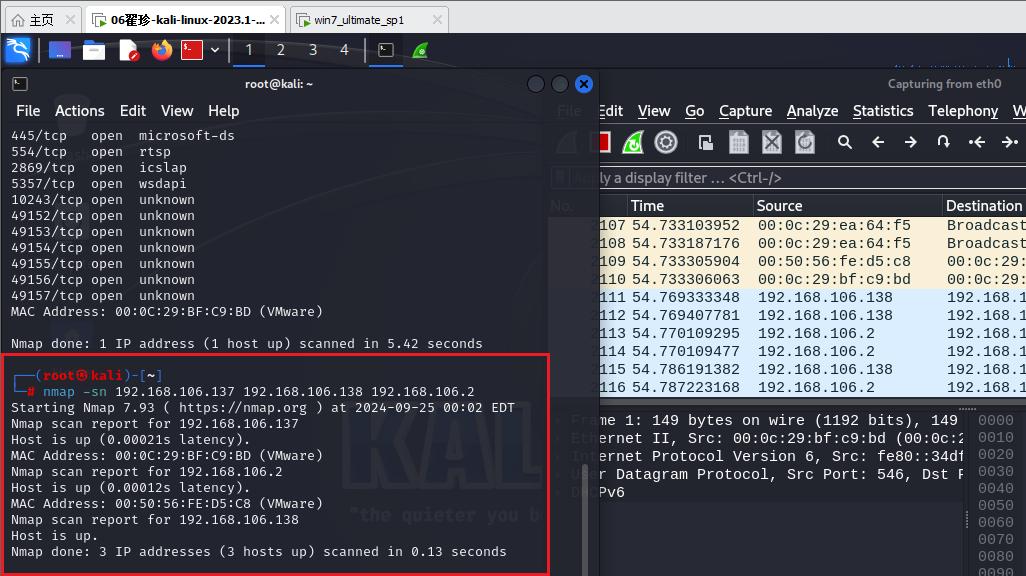

4.2 使用Nmap进行设备发现

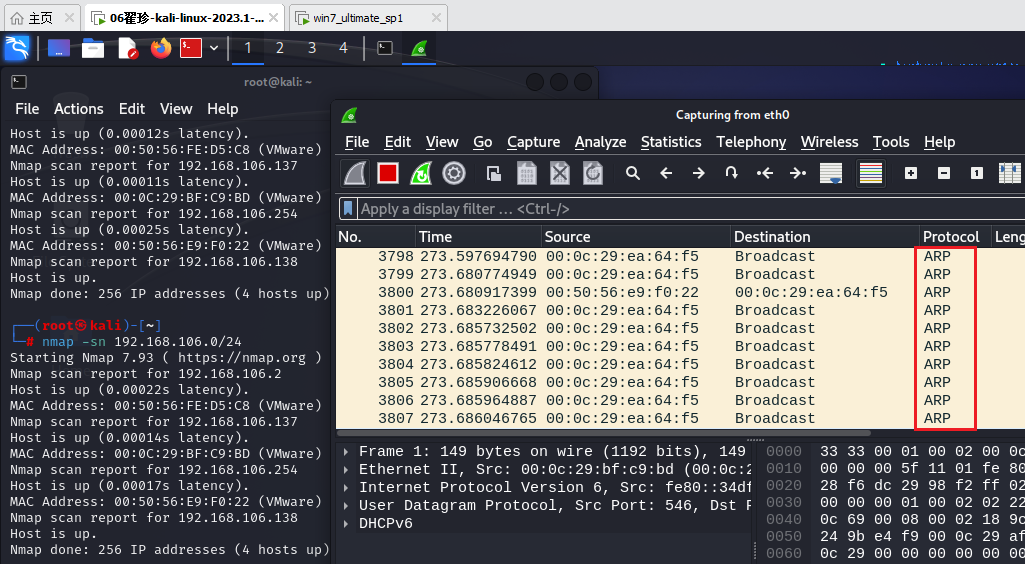

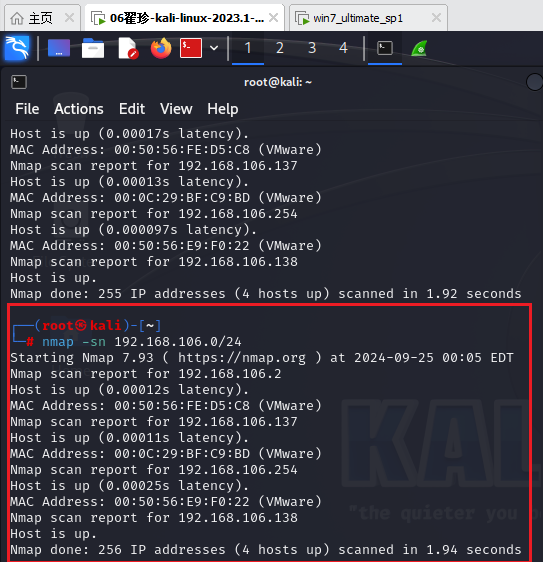

1、使用ARP进行设备发现,结果截图并作必要的说明。

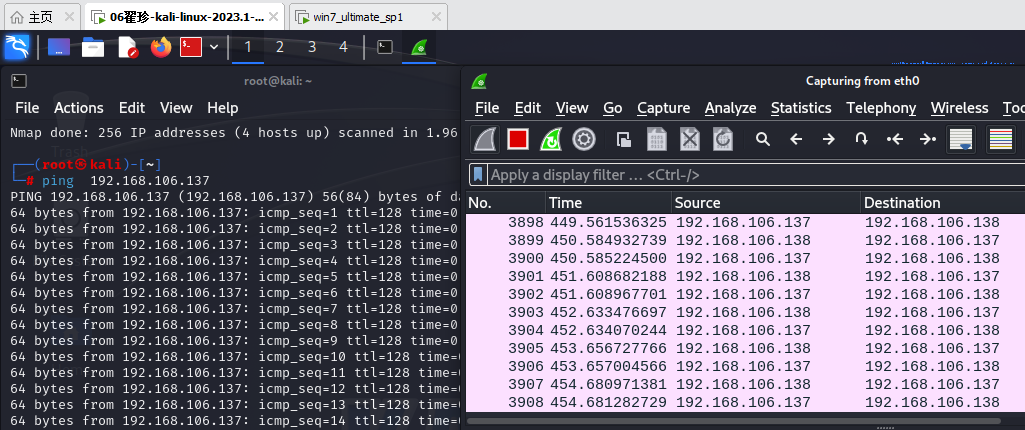

使用ICMP进行设备发现,结果截图并作必要的说明。

-

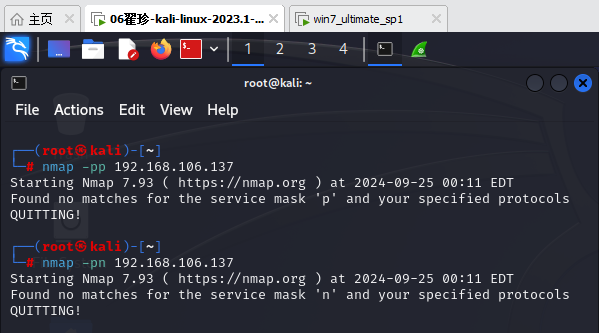

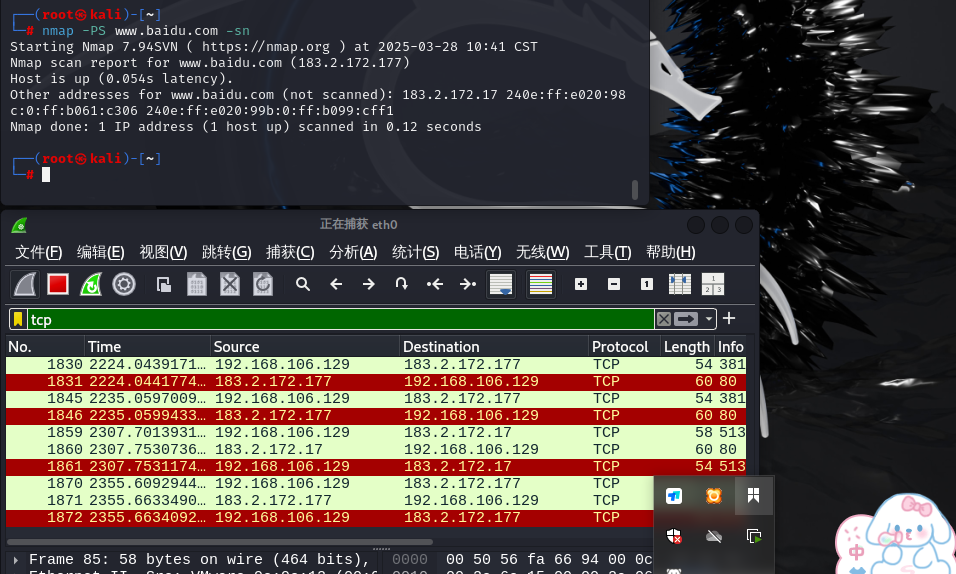

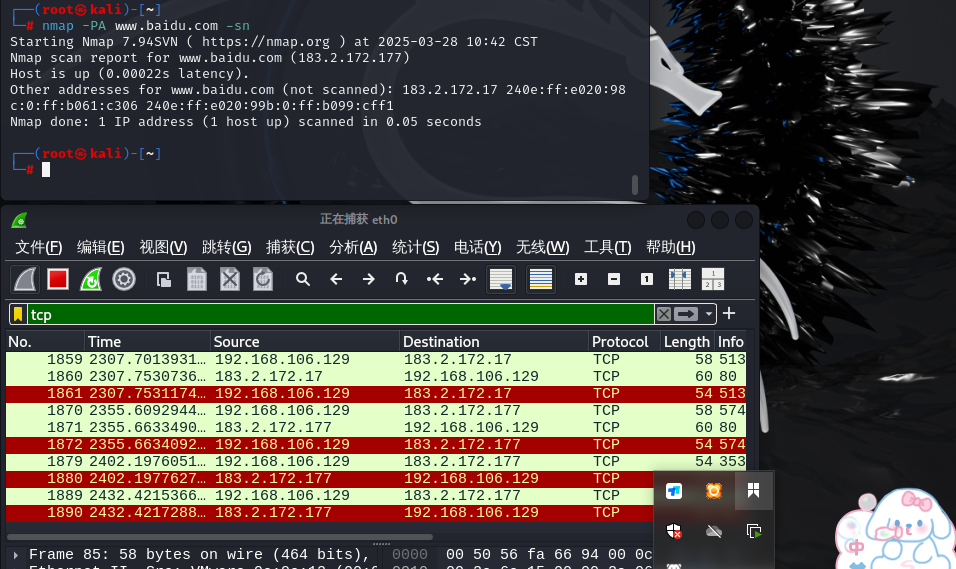

使用TCP进行设备发现,结果截图并作必要的说明。

-

TCP SYN扫描,结果截图并作必要的说明。

-

TCP ACK扫描,结果截图并作必要的说明。

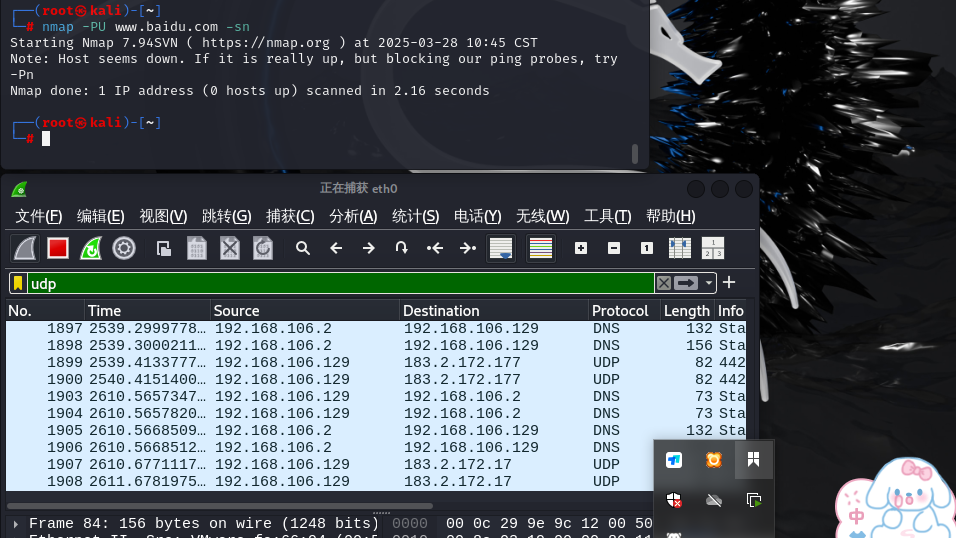

4、使用UDP进行设备发现,结果截图并作必要的说明。

4.3使用Nmap进行端口扫描

-

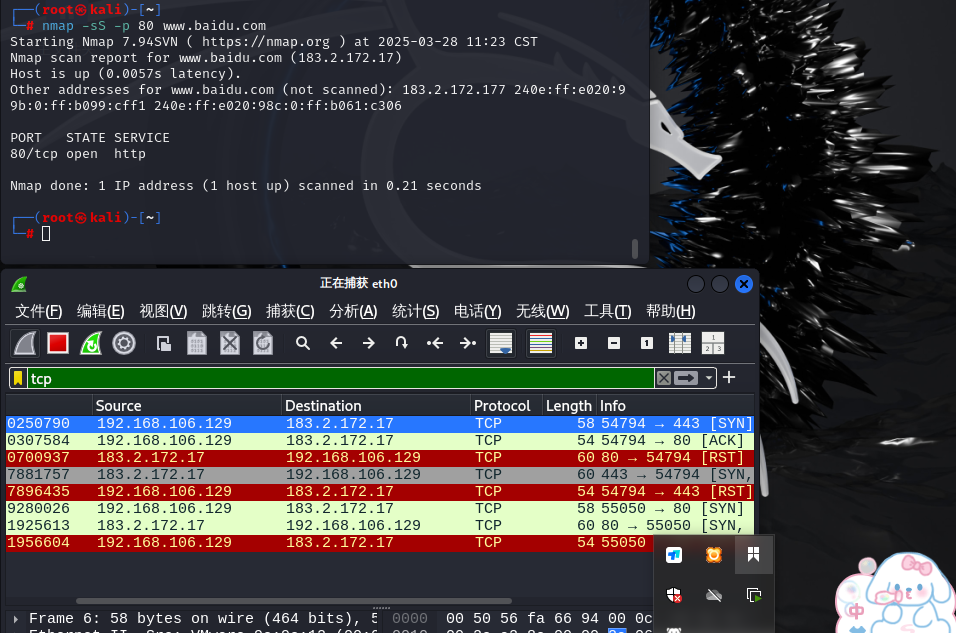

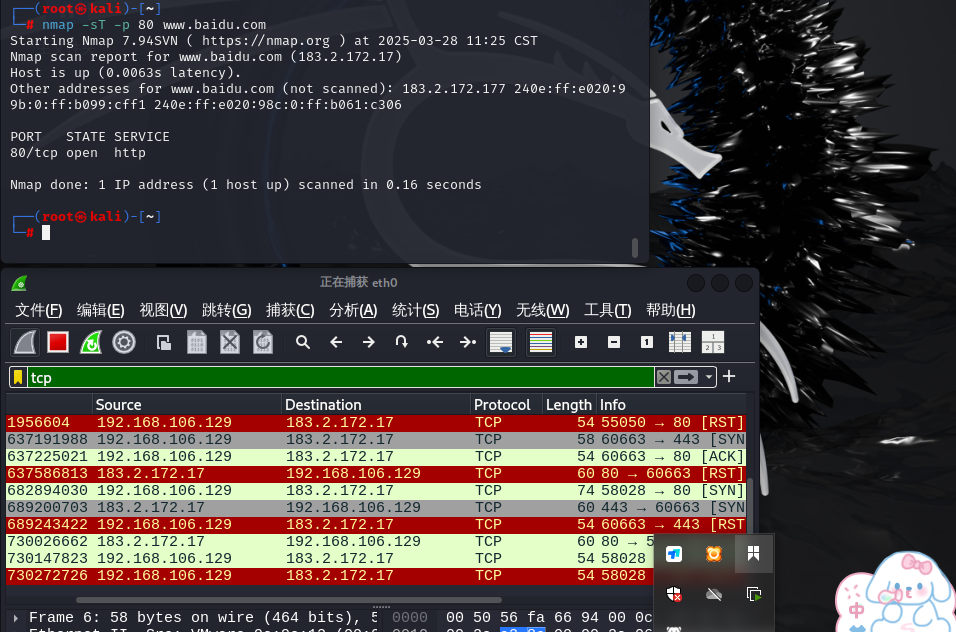

SYN扫描,结果截图并作必要的说明。

-

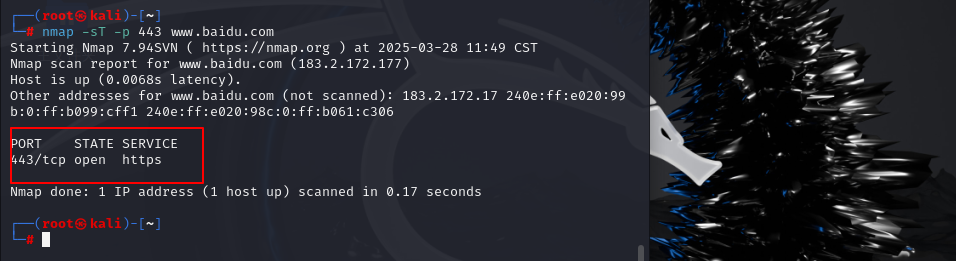

Connect扫描,结果截图并作必要的说明。

-

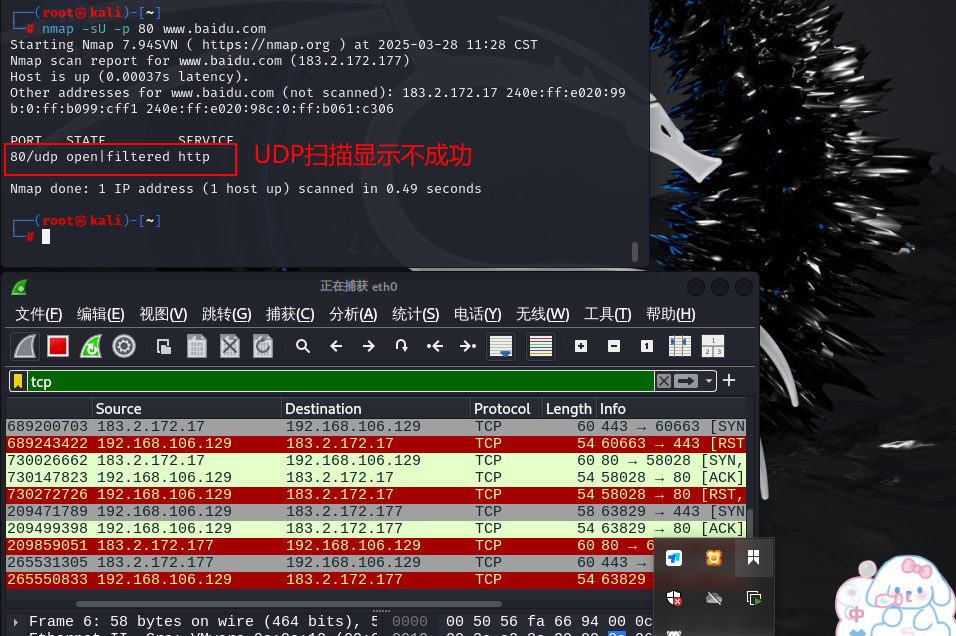

UDP扫描,结果截图并作必要的说明。

4、端口扫描范围的确定:

(1)扫描全部端口,结果截图并作必要的说明。

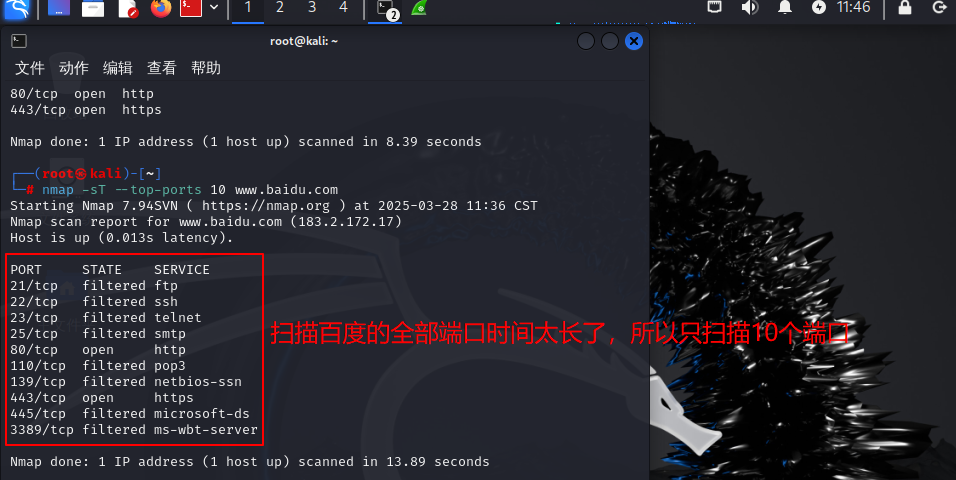

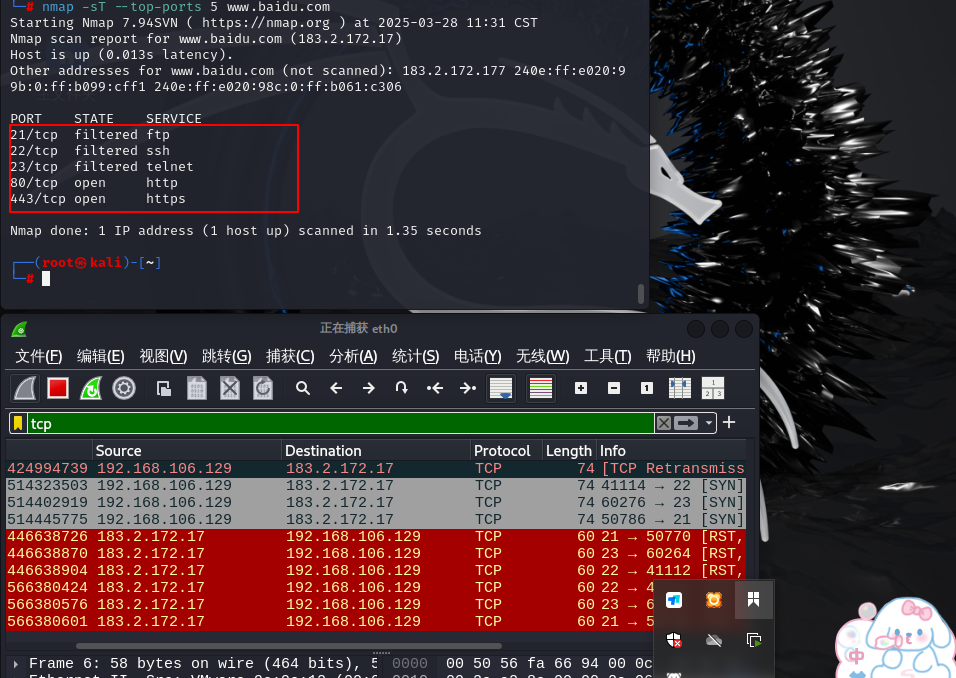

(2)扫描使用频率最高的n个端口,结果截图并作必要的说明。

(3)扫描指定端口,结果截图并作必要的说明。

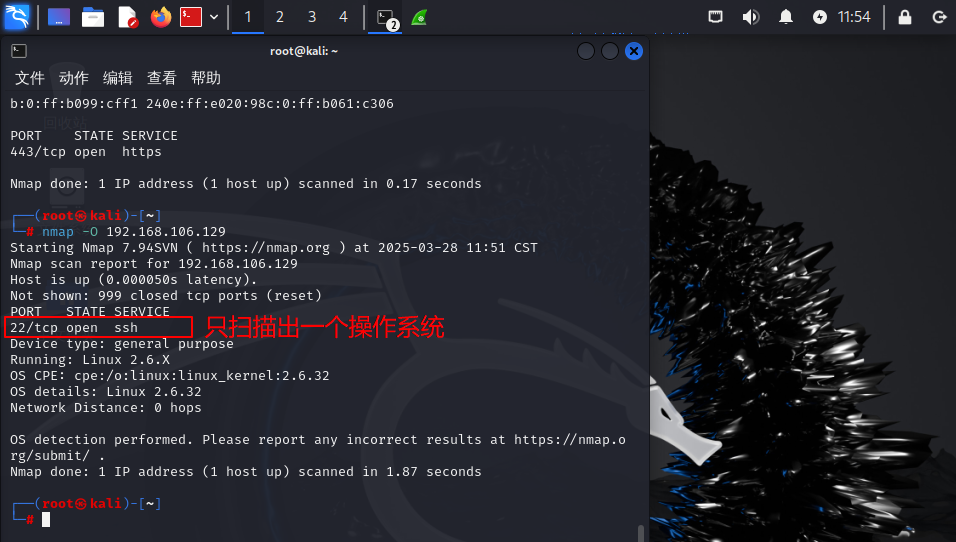

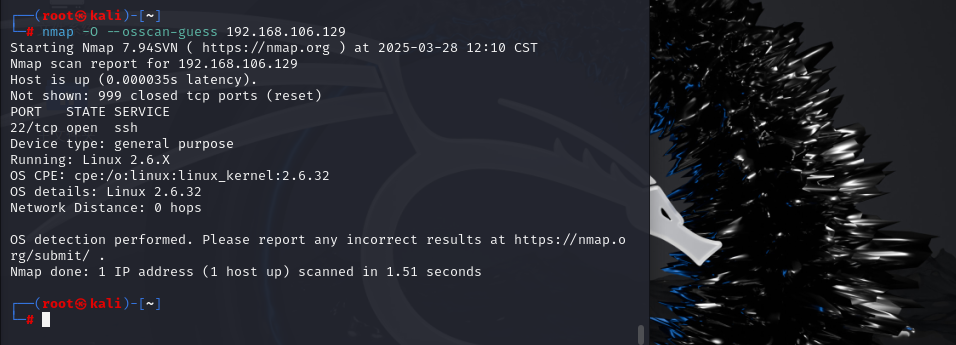

4.4 使用Nmap扫描目标操作系统

结果截图并作必要的说明。

4.5 使用Nmap扫描目标服务

结果截图并作必要的说明。

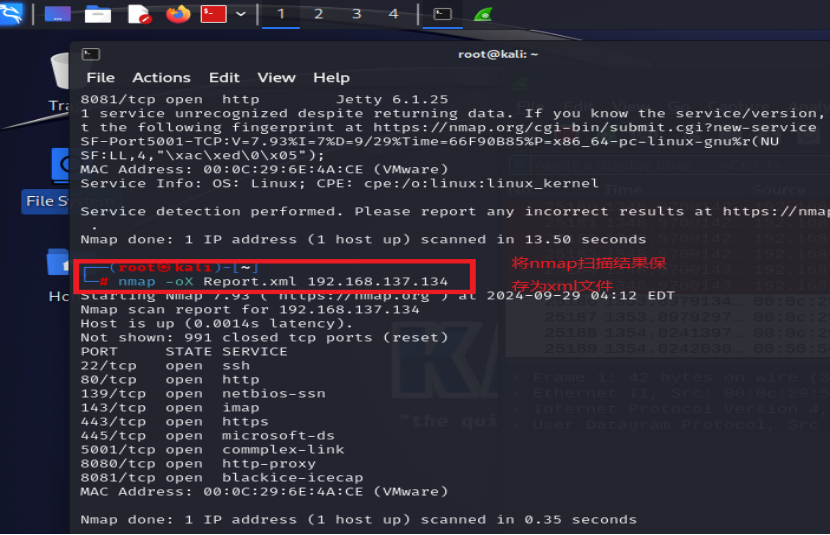

4.6 将Nmap的扫描结果保存为XML文件

结果截图并作必要的说明。

4.7 对Web服务进行扫描

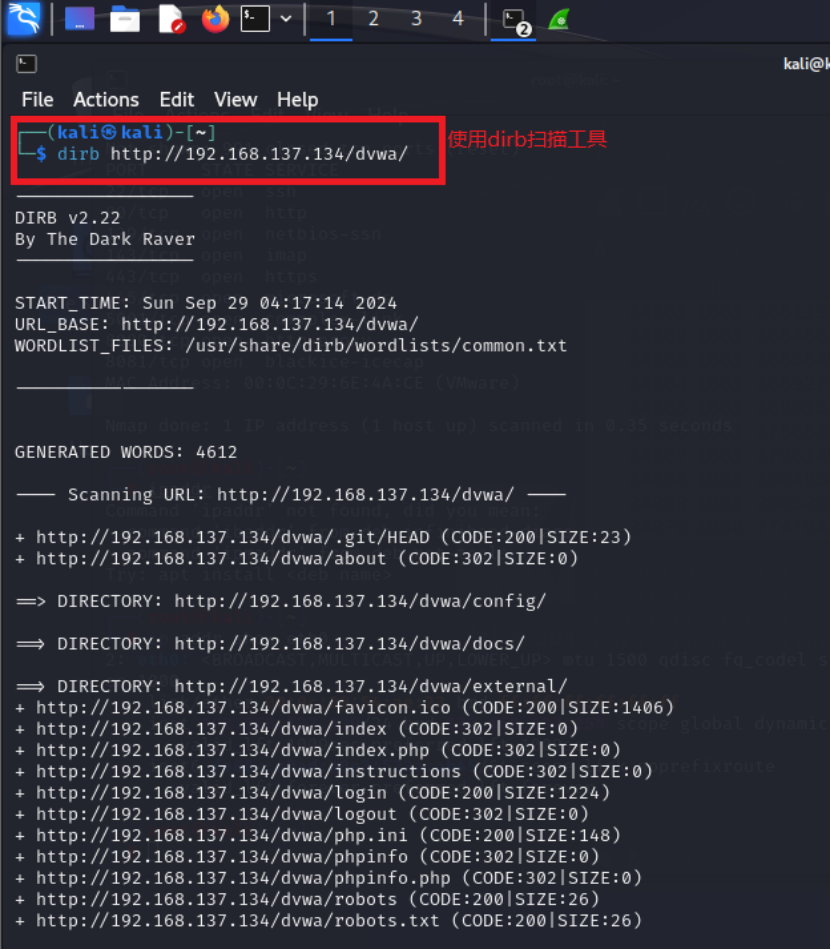

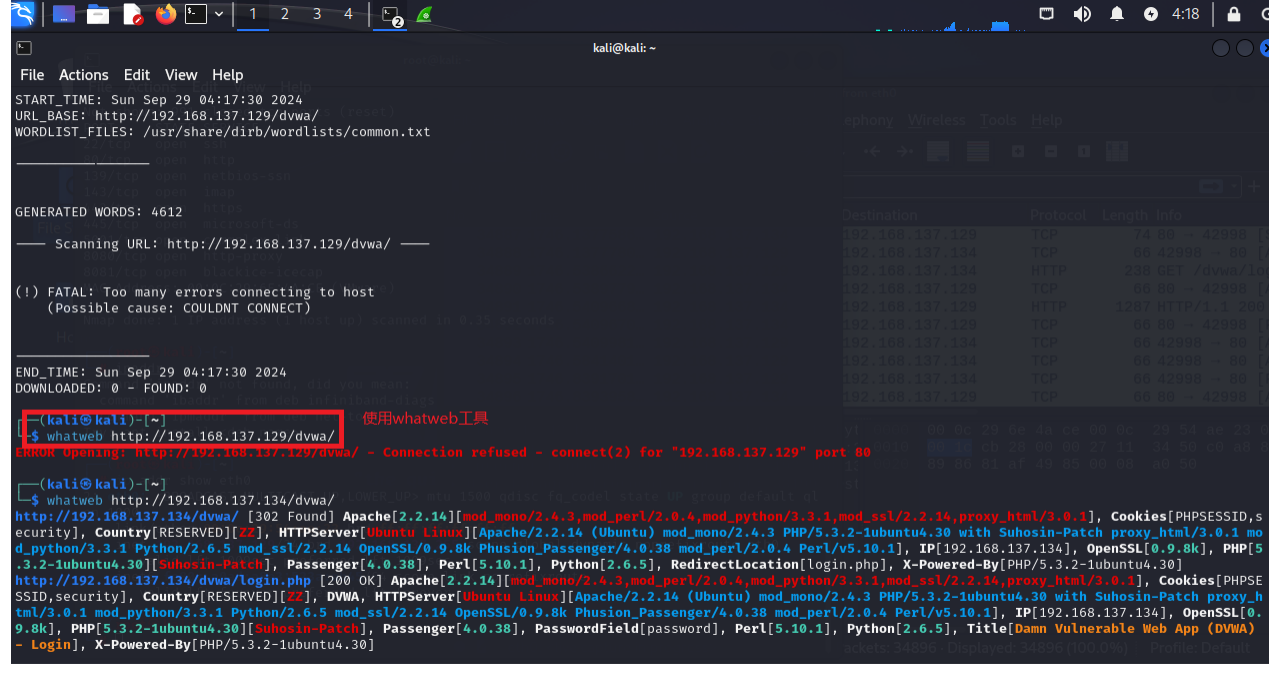

1、使用dirb扫描工具,结果截图并作必要的说明。

-

使用whatweb工具,结果截图并作必要的说明。

1263

1263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?