源NAT

内容来源:《防火墙和VPN技术与实践》-李学昭 -2022年版-人民邮电出版社

NAT-no PAT

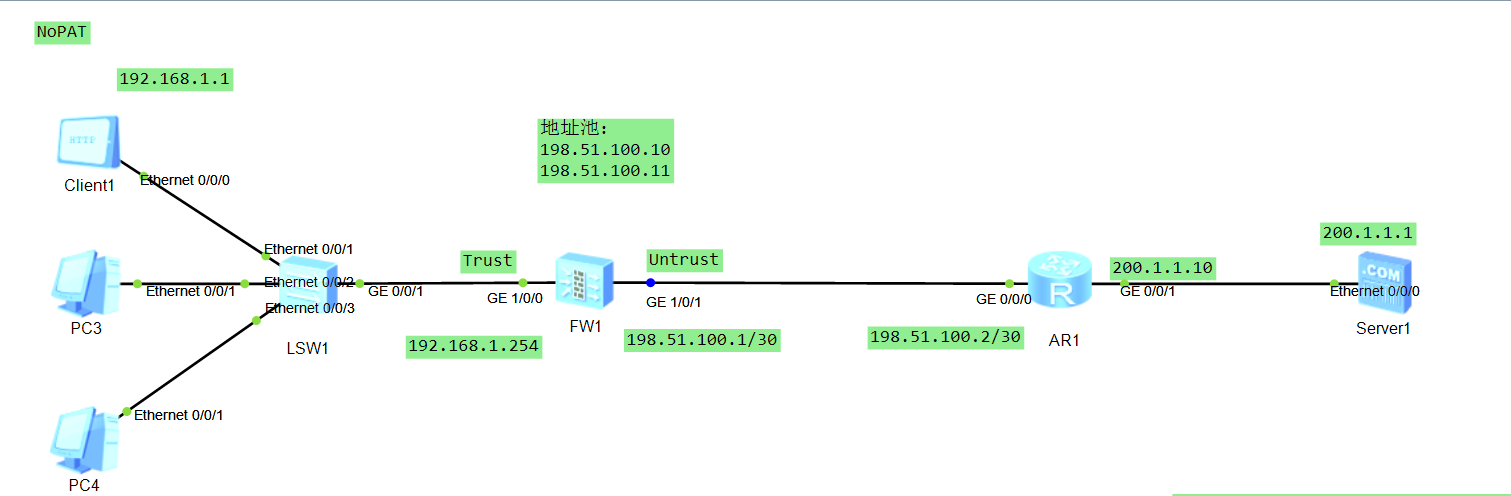

基础配置:

略 (IP地址、路由、安全区域的配置以及其他网络设备的IP地址、路由的配置)

地址池:

nat address-group addgroup1 0

mode no-pat global

route enable

section 0 198.51.100.10 198.51.100.11

NAT 策略:

nat-policy

rule name no-pat

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

action source-nat address-group addgroup1

安全策略:

#

security-policy

rule name trust_untrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

action permit

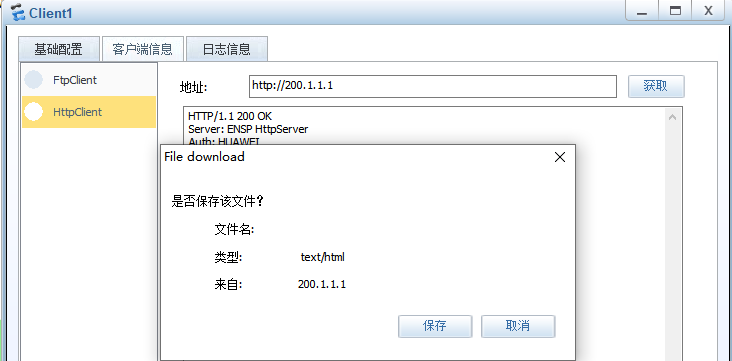

网络连通性测试:

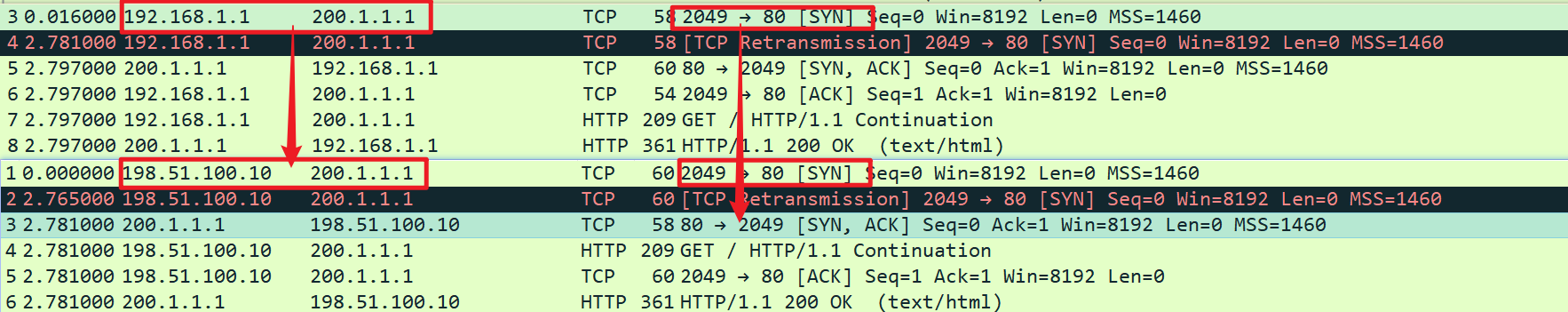

抓包测试:

Server-map分析

NAT-NOPAT中的 Server-map并不会像 ASPF的Server-map一样,让Server-map匹配的流量优先于安全策略执行。

它是为了加快NAT地址转换的速度。

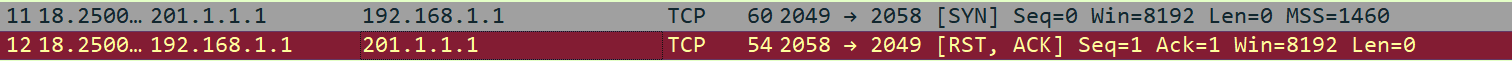

基于全局的地址池: 地址池在配置的时候,使用命令:mode no-pat global,产生的Server-map不包含安全区域参数。一旦建立,所有安全区域的用户都可以访问内网用户。

[FW1]display firewall server-map

2023-05-31 02:47:39.600

Current Total Server-map : 2

Type: No-Pat Reverse, ANY -> 198.51.100.10[192.168.1.1], Zone:---

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 0

Vpn: public

Type: No-Pat, 192.168.1.1[198.51.100.10] -> ANY, Zone:---

Protocol: ANY, TTL:360, Left-Time:359, Pool: 0, Section: 0

Vpn: public

基于Local的地址池:地址池在配置的时候,使用命令:mode no-pat local,产生的Server-map包含安全区域参数。只有Server map中所列出的安全区域用户才可以访问内网用户。

[FW1]display firewall server-map

2023-05-31 02:55:41.440

Current Total Server-map : 4

Type: No-Pat Reverse, ANY -> 198.51.100.11[192.168.1.2], Zone: untrust

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 0

Vpn: public

Type: No-Pat, 192.168.1.2[198.51.100.11] -> ANY, Zone: untrust

Protocol: ANY, TTL:360, Left-Time:360, Pool: 0, Section: 0

Vpn: public

黑洞路由

原理:防止路由环路的产生

【地址池的地址和自己出接口的地址不在同一个网段】如果不配置黑洞路由,当 外部有人访问 地址池中的地址,如果防火墙的Server-map 也消失了,此时,防火墙会根据它的默认路由将目标为地址池地址的数据往外转发,同时ISP的路由器会再把这个数据转发回来---> 路由环路。

【地址池的地址和自己出接口的地址在同一个网段】不会产生路由环路,但是会向ISP回复一个ARP。如果配置了黑洞路由,此时不再向ISP做ARP回复。

配置方法1:

地址池中使用 route enable

nat address-group addgroup1 0

route enable

让防火墙的路由表产生黑洞路由(UNR 路由)

[FW1]dis ip routing-table

2023-05-31 01:19:35.640

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: Public

Destinations : 8 Routes : 8

Destination/Mask Proto Pre Cost Flags NextHop Interface

198.51.100.10/31 Unr 61 0 D 127.0.0.1 InLoopBack0

配置方法2:

ip route-static 198.51.100.10 255.255.255.255 NULL0

ip route-static 198.51.100.11 255.255.255.255 NULL0

NAPT

NAPT 基于地址池 发生端口转换:

与NO-PAT区别:除了源IP地址被转换,源端口号也被转换了。

没有Server-map。 地址的转换也对应了端口号,此时大量的对应关系,都是短暂随机的,server-map就没有意义了。

黑洞路由:需要配置黑洞路由。

Easy-IP

Easy-IP 基于出接口的IP地址进行端口转换

不依赖于地址池,不用再定义地址池。 只需要配置 NAT 策略和 安全策略就可以。转换后的地址是防火墙出接口的地址,不会发生路由环路, 不需要配置黑洞路由。

没有Server-map

[FW1]display firewall server-map

2023-05-31 06:29:08.140

Current Total Server-map : 0

配置:

nat-policy

rule name easy_ip

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

action source-nat easy-ip

安全策略:

security-policy

rule name trust_untrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 mask 255.255.255.0

action permit

## Smart-NAT

no-PAT和NAPT的结合

基于地址池 地址池中有多个地址

一部分地址在转换的时候做 动态一对一 不做端口转换 ---- no-pat

一部分地址在转换的时候做 基于端口的地址转换 ---- NAPT

地址池的定义:

nat address-group addgroup1 0

mode no-pat global

route enable

smart-nopat 198.51.100.11 // 预留的地址---> 提供 端口转换(NAPT)

section 0 198.51.100.10 198.51.100.10 // no-pat

有会话表—> 做No-pat地址段会产生 Server-map,提供快速转发功能。

三元组NAT

适用于文件共享、语音通信、视频传输等方面的P2P技术

P2P----> Peer to Peer

Peer:对等体。 正常的网络架构是 C-S 、B-S

- 对外呈现端口一致性:内网PC转换后的地址和端口号一直不变。

- 支持外网主动访问 ,不依赖于 安全策略(Server-map优先于安全策略)

地址池定义:

nat address-group addgroup1

mode full-cone local // 定义地址池形式为三元组NAT 保证 源IP、源端口号、协议 对外一致性 local ---> 控制外部网络的发起者身份

section 0 198.51.100.10 198.51.100.11

server-map 有Server-map

[FW1]display firewall server-map

2023-05-31 07:04:08.770

Current Total Server-map : 2

# 反向-----》 优先于安全策略执行。

Type: FullCone Dst, ANY -> 198.51.100.10:10240[192.168.1.1:2060], Zone: untrust

Protocol: tcp(Appro: ---), TTL: 60, Left-Time: 56, Pool: 0, Section: 0

Vpn: public -> public, Hotversion: 1

# 正向

Type: FullCone Src, 192.168.1.1:2060[198.51.100.10:10240] -> ANY, Zone: untrust

Protocol: tcp(Appro: ---), TTL: 60, Left-Time: 60, Pool: 0, Section: 0

Vpn: public -> public, Hotversion: 1

3048

3048

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?