文章目录

本地管理交换机

当交换机首次使用时,需要使用交换机的Console端口,用串口线一端连电脑,另一端直连交换机,来配置交换机远程登录信息及密码。

Console端口是(用户本地端口)用来针对本地路由器或者交换机配置密码账号的。

认证模式有三种:None(不验证),就是没有账号密码直接进去的。

password(密码验证),通过输入密码进去。

AAA(账号密码认证),通过输入设置的账号密码进入。

配置AAA或者password时,都要记得给他加上权限不然无法操作。

物理交换机如何本地管理

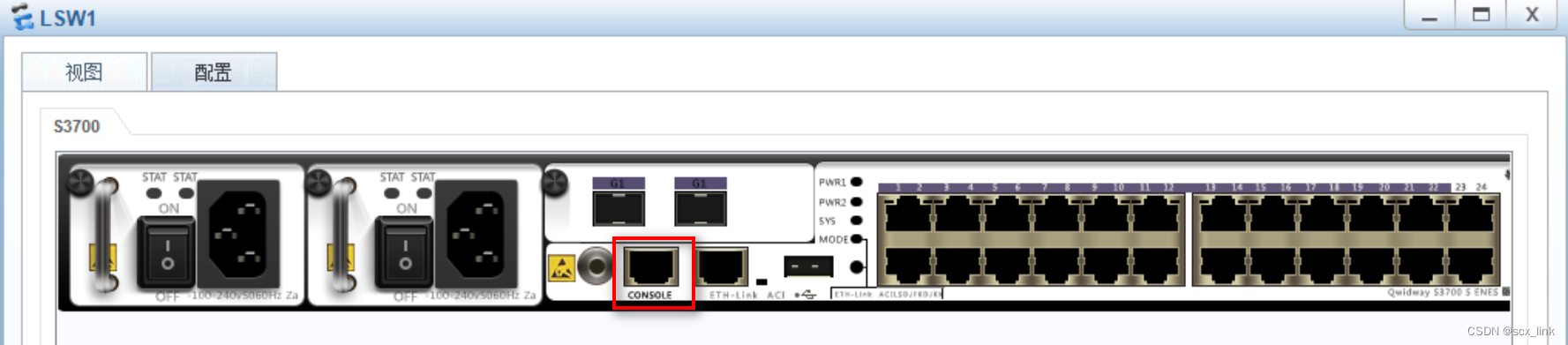

以华为交换机S3700型号为例,其物理Console端口如下:

物理交换机的实际 配置线(反转线),带有超级终端和COM口的电脑 ,电脑上的COM接口在机箱后面,接显示器接口的旁边,上面有9根针。如果是没有COM口的笔记本时,请自行买COM转USB的线。 交换机的console口:设备前面面板上有一个接口,有标注“console” 配置线:(一头类似网线水晶头,另一头比较大,上面有9个孔)。

物理交换机的实操中,RJ45水晶头侧插入到交换机的Console端口,如果使用的台式主机,可以直接把另一端的9孔 COM口,插入到

电脑主机的COM接口上。

上图台式电脑主机上的COM口,右侧是COM接口放大后的图。

如果是笔记本电脑,目前大多数笔记本电脑是不带COM接口的,所以需要另外一条 COM 转 USB 线,

如上上图中的右侧一端为9针COM口,一端为USB接口。将左右两根线的9口COM口接入到9针COM口,组成一根线,就可以在无COM接口的笔记本上使用了。

接下来查看电脑上识别出的COM编号。

cmd 命令栏中 输入 control ,然后自动打开控制面板,从里面 找到 设备管理器,点击进入,对于win11系统可能会自动多出一个端口栏,然后从里面可以看到此时连接了console线的端口号,如左图的是 COM3。这里win11系统没有显示端口一栏可能是,没有连接console线的缘故。如果连接了Console线,还是没有端口一栏,可以查看 USE链接器管理器 一栏,看这一栏里是否显示了连接了console线的端口号。

然后根据上方获取的COM号。

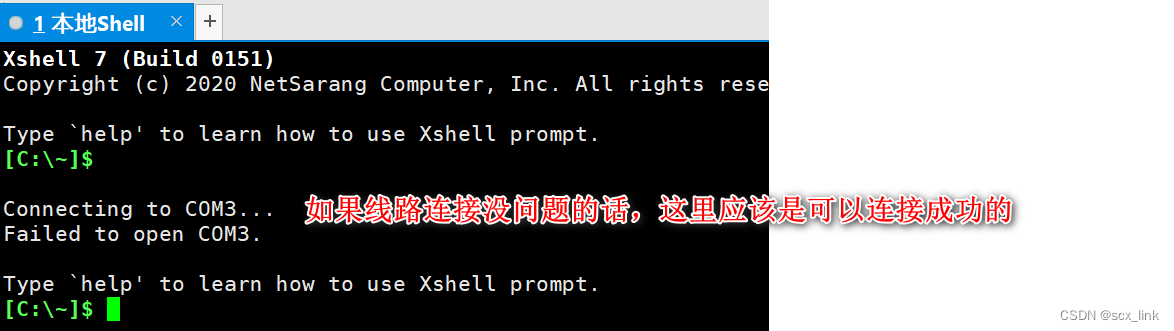

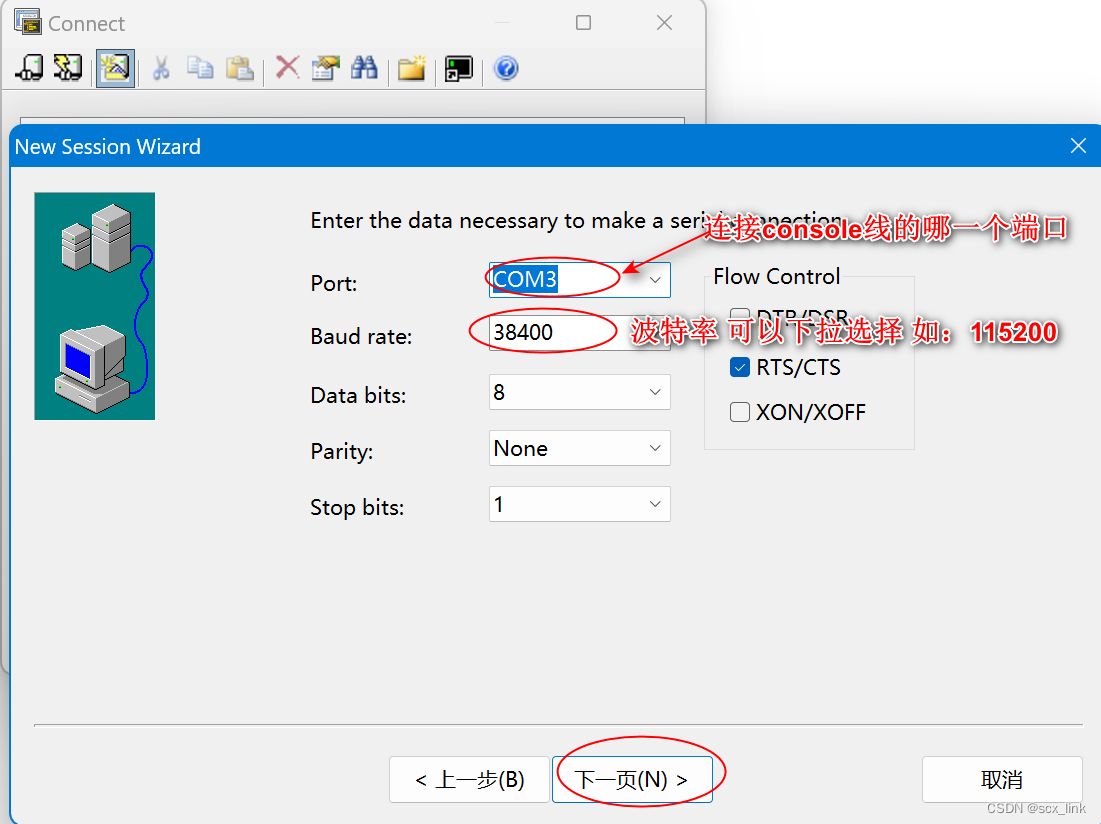

然后 通过SecureCRT 或者Xshell 以串口的方式连接,如下:

以xshell为例:

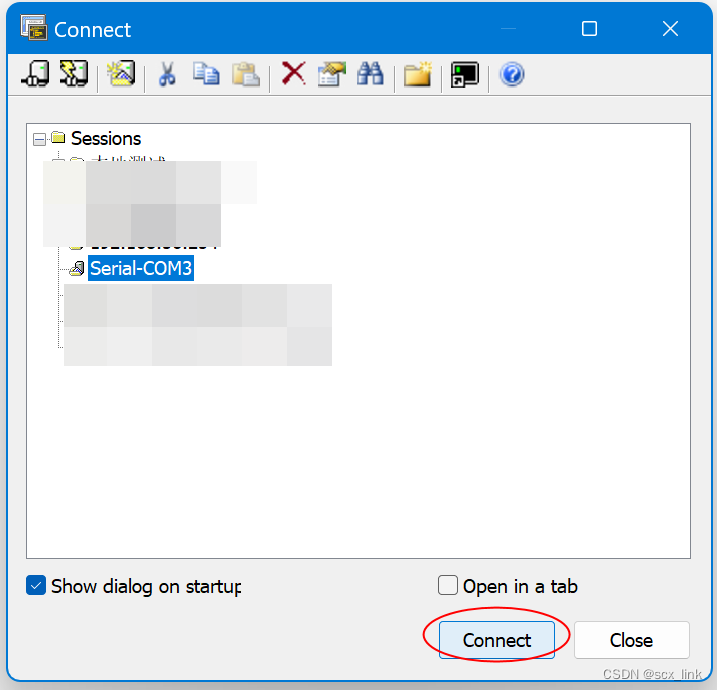

之后如果正常的话,会在xshell的会话列表里看到

以SecureCRT为例:

ensp上的虚拟交换机如何本地管理

如上图 PC7 通过串口连线交换机的Console来本地管理交换机。

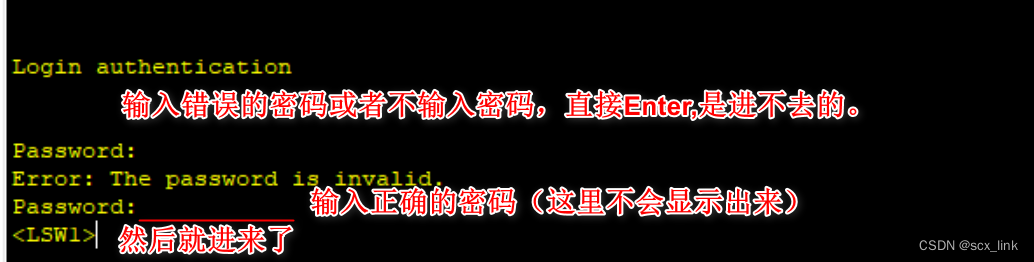

点击 连接后,如果连接成功的话,会在命令行这里 显示 <Huawei>,这台交换机之前改为名称故而显示的是<LSW1>,也就是直接进入到交换机的用户视图。

由于我们没有物理的交换机,那么Console端口的管理配置都在eNSP上演示了。

认证模式的三种方式

- None(不验证),也是出厂默认的认证模式,就是没有账号密码直接进去的。就像刚才之间点击连接 就直接进入到交换机的用户视图下。

- Password(密码验证),通过输入密码进去,不需要账号,只需要密码。

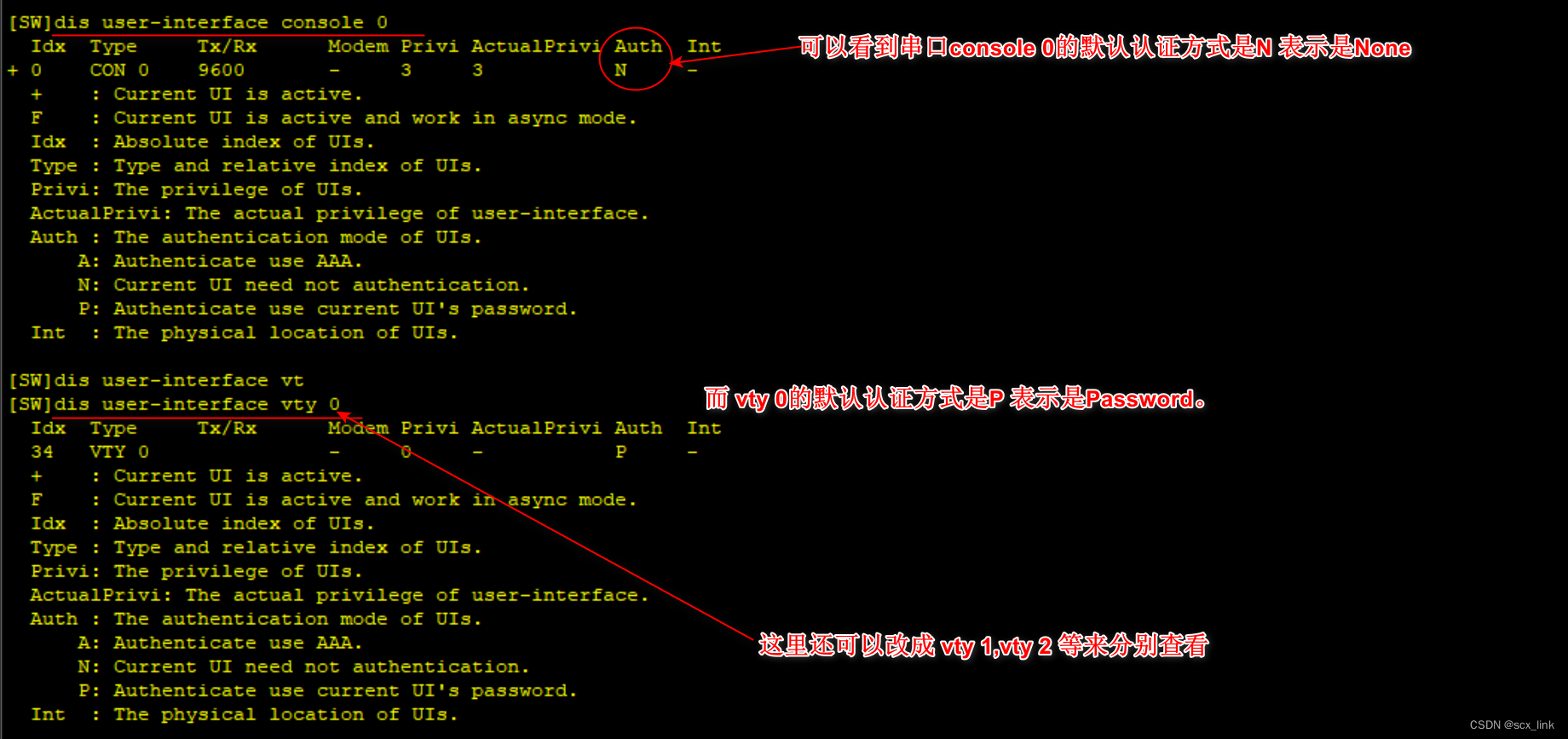

[HUAWEI]dis user-interface console 0// 查看用户界面信息

[LSW1-ui-console0]dis th//查看console 0 口,已执行过的配置命令

<HUAWEI> system-view //从用户视图进入系统视图

[HUAWEI] sysname LSW1 //修改设备名称

[LSW1] user-interface console 0 //进入Console用户界面

[LSW1-ui-console0] authentication-mode password //配置Console用户界面的认证方式为Password

[LSW1-ui-console0] set authentication password cipher YsHsjx_202403 //配置登录密码为YsHsjx_202403。

[LSW1-ui-console0] user privilege level 4 //缺省情况下,Console口用户界面下用户的级别是3。

[LSW1-ui-console0] authentication-mode password //如果是Console口,并且想要使用password 认证方式,此条命令一定要执行,否则后续命令设置的密码不生效

[LSW1-ui-console0] set authentication password cipher YsHsjx_202403 //其中的cipher 表示其后的具体密码会以密文的方式被保存

删除password认证模式及密码

[LSW1]user-interface console 0

[LSW1-ui-console0]dis th //查看console口 已执行过的配置命令

[LSW1-ui-console0]undo set authentication password //撤销密码设置

[LSW1-ui-console0]undo authentication-mode //撤销认证模式设置

[LSW1-ui-console0]dis th //再次查看配置是否已撤销

4. AAA(账号密码认证),通过输入设置的账号密码进入。

实际场景中建议使用AAA认证。

<LSW1> system-view

[LSW1] user-interface console 0 //进入Console用户界面

[LSW1-ui-console0] authentication-mode aaa //配置认证方式为AAA

[LSW1-ui-console0] quit

[LSW1] aaa

[LSW1-aaa] local-user admin123 password cipher YsHsjx_202404 //创建本地用户admin123,登录密码为YsHsjx_202404

[LSW1-aaa] local-user admin123 privilege level 15 //配置本地用户admin123的级别为15

Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y

[LSW1-aaa] local-user admin123 service-type terminal //配置本地用户admin123的接入类型为终端用户,即Console用户

cipher:表示对用户口令采用可逆算法进行了加密,非法用户可以通过对应的解密算法解密密文后得到明文密码,安全性较低。

irreversible-cipher:表示对用户密码采用不可逆算法进行了加密,使非法用户无法通过解密算法特殊处理后得到明文密码,为用户提供更好的

安全保障

这里发现S3700交换机 只能使用 cipher,识别不到irreversible-cipher。

注意:

实际场景中建议使用AAA认证。

如果用户通过Console口登录设备再进行Console用户界面配置,所配置的属性需退出当前登录,再次通过Console口登录才会生效。

为充分保证设备安全,请定期修改密码。

远程管理交换机

VTY端口是(虚拟终端端口)是用来登录远程设备的。

远程登录技术(Telnet),要路由器或者交换机远程登录时必须要提前配置VTY端口才可以进行登录。

远程登录技术(sTelnet即ssh),ssh协议就是sTelnet,目前使用的sTelnet v2 ,sTelnet是密文传输,较安全,而Telnet是明文传输,不安全。

认证模式有三种:None(不验证),就是没有账号密码直接进去的。

password(密码验证),通过输入密码进去。

AAA(账号密码认证),通过输入设置的账号密码进入。

配置AAA或者password时,都要记得给他加上权限不然无法操作。

由于没有物理交换机,就只能在eNsp上模拟远程登录。

建议是用使用ssh登录技术,加 AAA密码认证,来远程登录交换机。

下面只以ssh登录+AAA密码认证方式进行讲解:

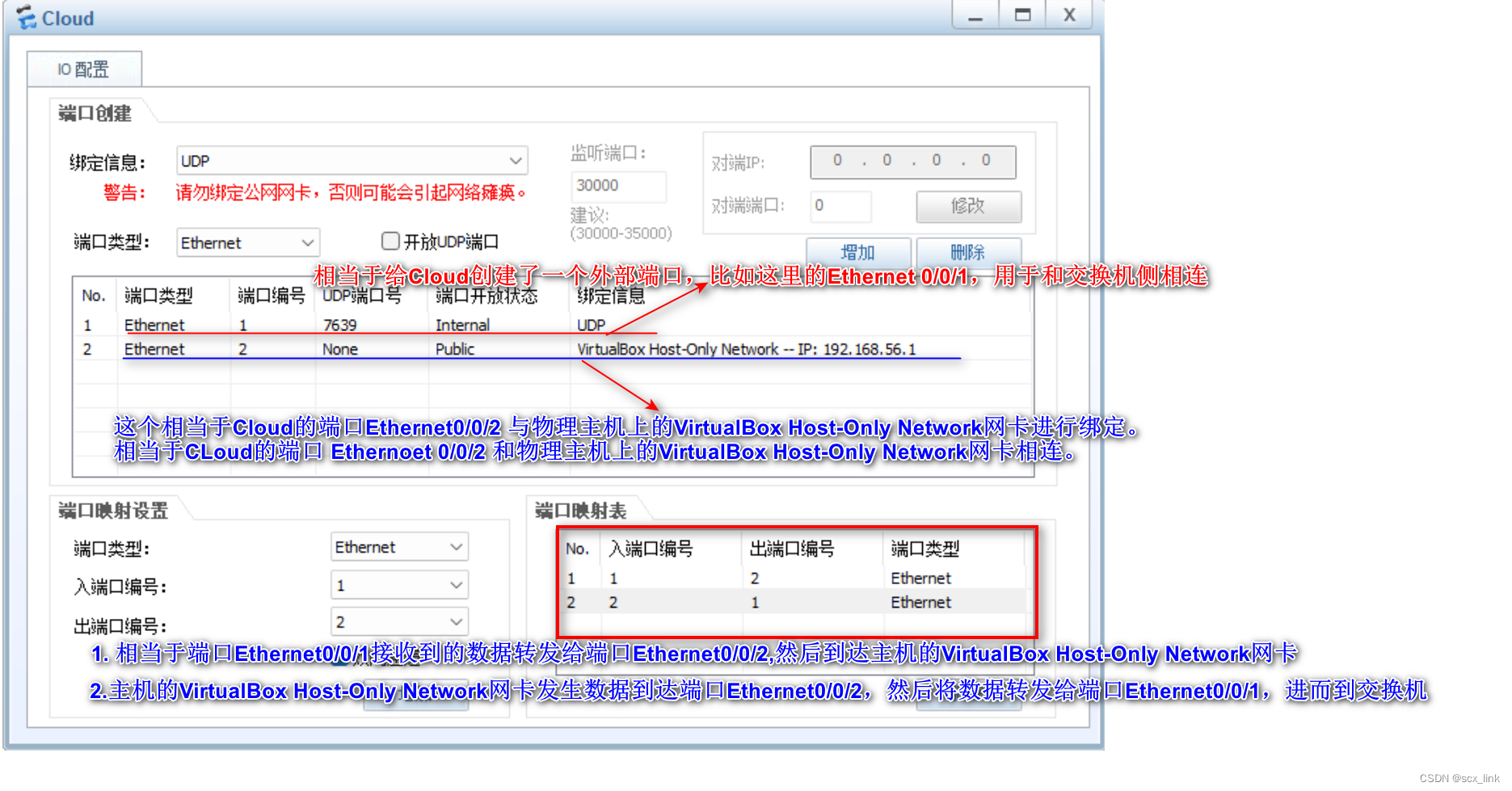

1.查看电脑上的virtualBox Host-Only Network网卡IP及掩码.

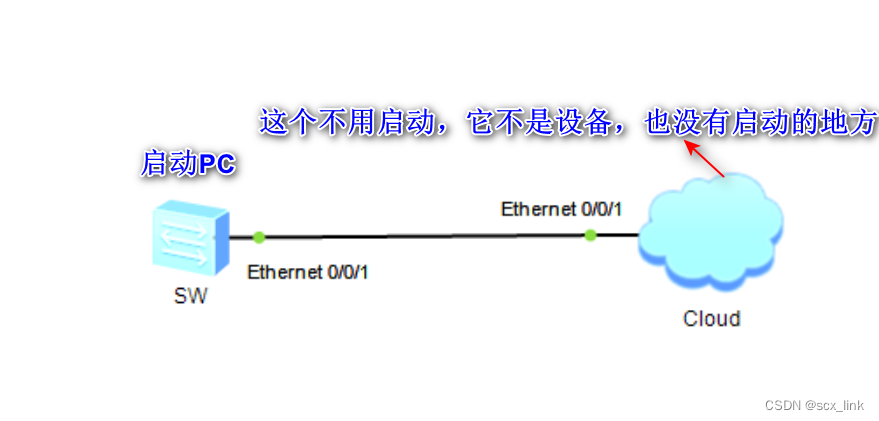

2.搭建拓扑图:

下面就可以配置交换机的远程登录的配置了。

配置通过Telnet登录设备

远程管理需要通过IP地址访问网络设备,交换机的接口,默认无法设置IP地址,需要使用交换机默认自带的虚接口 vlanif 1.

通过命令:[SW]dis interface brief 可以看到 vlanif 1 虚接口。

1.开启Telnet功能

<Huawei>

<Huawei> u t m //关闭终端监控

<Huawei>system-view //进入系统视图

[Huawei]sysname SW //修改交换机设备的主机名

[Huawei]telnet server enable //开启Telnet服务器功能

注意: 可以通过 [SW]dis telnet server status 查看telnet的服务状态

如果想关闭telnet功能的话,通过 [Huawei]undo telnet server enable就行 ,它没有 telnet server disable的命令

2.进入虚接口配置IP地址

[SW]interface Vlanif 1 //进入虚接口vlan 1 配置

[SW-Vlanif1]ip address 192.168.56.2 24 //设置IP地址和掩码,IP地址要和主机的virtual Box Host-only network网卡的IP处于同一网段。

[SW-Vlanif1]dis th

#

interface Vlanif1

ip address 192.168.56.2 255.255.255.0

#

3.配置VTY用户界面的支持协议类型。

远程管理需要配置VTY接口

vty是虚拟用户终端接口,是一种网络设备远程连接方式

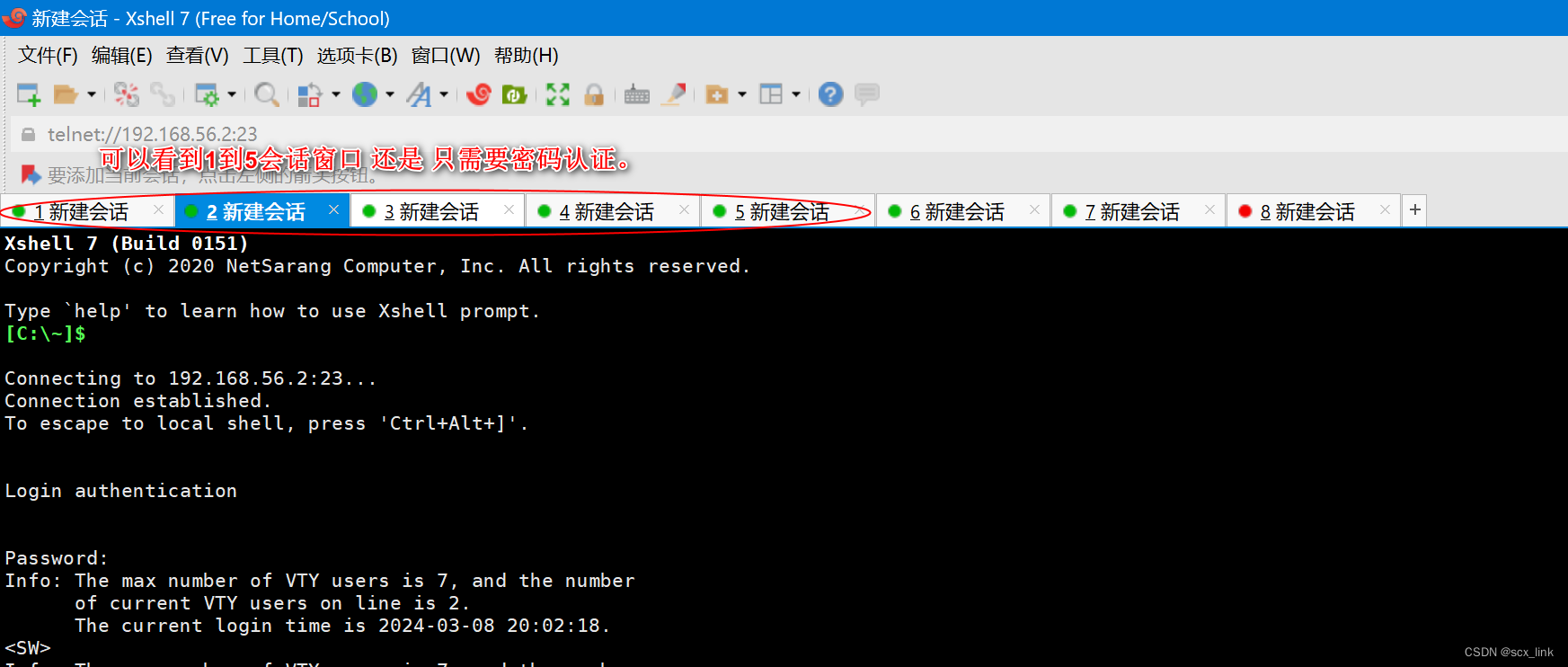

vty 0 4 表示可同时打开5个会话,也是默认的打开会话数 。而 vty 0 14 表示可同时打开15个会话,也是设备支持的的最大同时打开会话数

[SW] user-interface vty 0 4 //表示可同时打开5个会话,并批量进入vty0-4 接口视图,vty 0 4是默认的存在的

[SW-ui-vty0-4] protocol inbound telnet //指定VTY用户界面所支持的协议为Telnet,因为默认协议绑定就是telnet这里也可以不用执行此命令

注意: 在 [SW-ui-vty0-4] 视图执行的配置,会同时作用于 vty 0,vty 1,vty 2,vty 3,vty 4。相当于批处理。

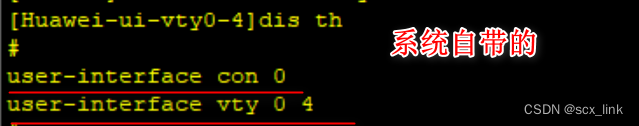

另外:user-interface con 0 //用于设置本地管理

user-interface vty 0 4 //用于设置远程管理,表示同时打开会话数是5.

这两个都是系统默认自带的。所以直接 user-interface vty 0 5 是会报错的,具体如何增加同时打开会话数后边讲解。

4.配置VTY用户界面的认证方式为Password

[SW-ui-vty0-4] authentication-mode password //配置认证方式为password,默认就是password,可以不执行

[SW-ui-vty0-4] set authentication password cipher YsHsjx_202403 //配置登录密码为YsHsjx_202403

[SW-ui-vty0-4] user privilege level 15 //配置VTY用户界面的级别为15,默认级别为0

level级别及对应功能如下:

5.使用主机上的xshell进行远程连接

6. 配置VTY用户界面的认证方式为AAA

为不影响 vty 0 4的password认证方式,这里采用增加虚拟终端用户的方式,在新增的虚拟终端用户上使用AAA认证。

[SW]user-interface vty 0 6 //直接这样不行,会报错。

[SW]user-interface maximum-vty ?

INTEGER<0-15> The maximum number of VTY users, the default value is 5

[SW]user-interface maximum-vty 7 //调整会话数关键点是这一步,设置最大终端同时打开的(会话数)连接数为7

[SW-ui-console0]dis th

#

user-interface maximum-vty 7

user-interface con 0

user-interface vty 0 4

user privilege level 15

set authentication password cipher 32JQ/FFC4>LjWa)3Y^n5%R~#

user-interface vty 5 6 //可以看到额外的终端用户在这里看到了

#

return

[SW]user-interface vty 5 6

[SW-ui-vty5-6] authentication-mode aaa //配置认证方式为AAA

[SW-ui-vty5-6] quit

[SW] aaa

[SW-aaa] local-user admin123 password cipher abcd@123 //创建本地用户admin123,登录密码为abcd@123

[SW-aaa] local-user admin123 service-type telnet //配置本地用户admin123的接入类型为Telnet方式

[SW-aaa] local-user admin123 privilege level 15 //配置本地用户admin123的级别为15

Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y

通过上面也可以看出 通过telnet登录时,虚拟终端按照顺序优先使用 vty 0,vty 1,vty 3,vty 4, vty 5。只要当前打开的会话数小于5.就不会出现使用账号登录的情况。

配置通过STelnet登录设备 --推荐的方式

Telnet协议存在安全风险,推荐使用STelnet登录设备。登录设备前,需要确保终端PC和设备之间路由可达。

使用STelnet V1协议存在安全风险,建议使用STelnet V2登录设备。

即通过SSH2协议远程登录:

- 开启STelnet服务器功能

//先 查询STelnet服务器功能是否开启

[SW]dis ssh server status

SSH version :1.99

SSH connection timeout :60 seconds //连接超时时间

SSH server key generating interval :0 hours

SSH authentication retries :3 times

SFTP server :Disable //如果需要网交换机上上传文件需要开启sftp

Stelnet server :Disable //Disable 表示未开启

Scp server :Disable

[SW] stelnet server enable //使能设备的STelnet服务器功能,即开启ssh服务功能

[SW]dis ssh server status //再次查看发现 Stelnet server :Enable 了

- 为了方便,在以上Telnet基础上,再增加虚拟终端的同时在线数。

[SW] user-interface maximum-vty 9

[SW]user-interface console 0

[SW-ui-console0]dis th

#

user-interface maximum-vty 9

user-interface con 0

user-interface vty 0 4

user privilege level 15

set authentication password cipher 32JQ/FFC4>LjWa)3Y^n5%R~#

user-interface vty 5 6

authentication-mode aaa

user-interface vty 7 8 //本次修改修改为最大会话数为9时,自动新增的。

#

- 通过STelnet登录设备需配置用户界面支持的协议是SSH,必须设置VTY用户界面认证方式为AAA认证。

[SW]user-interface vty 7 8 //使用新增的虚拟用户终端接口

[SW-ui-vty7-8] authentication-mode aaa //配置VTY用户界面认证方式为AAA认证

[SW-ui-vty7-8] protocol inbound ssh //配置VTY用户界面支持的协议为SSH

[SW-ui-vty7-8] user privilege level 15 //配置VTY用户界面的级别为15

[SW-ui-vty7-8] quit

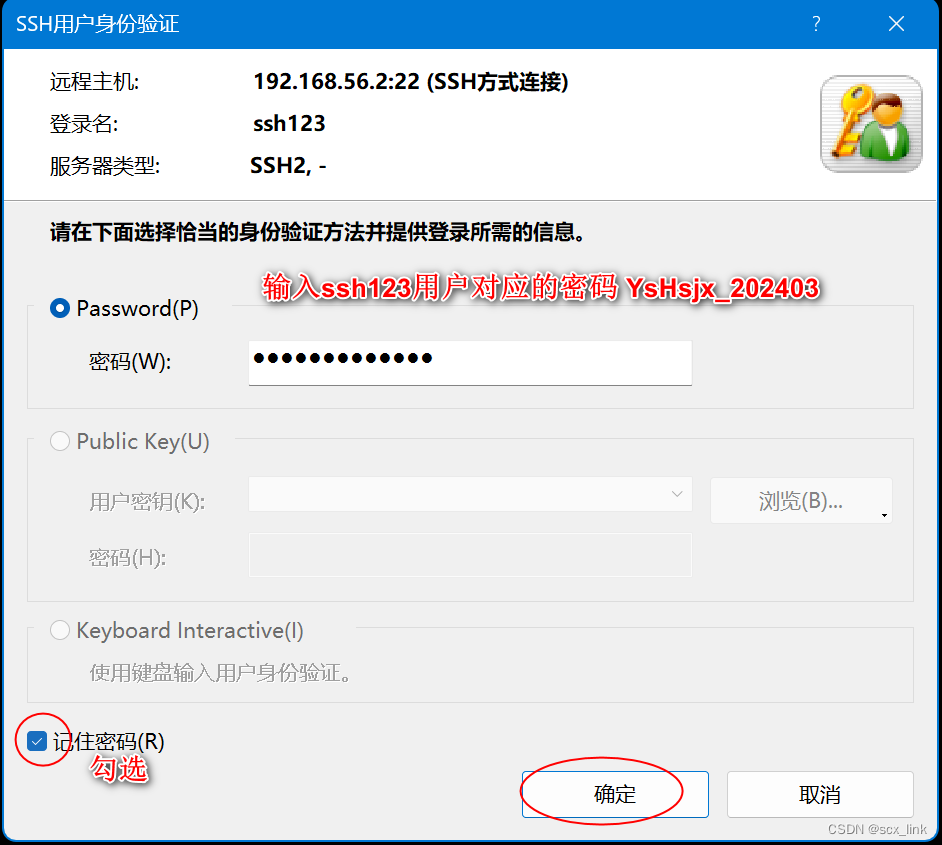

- 配置SSH用户认证方式为Password。

4.1.创建SSH用户

[SW] ssh user ssh123 //创建SSH用户ssh123

[SW] ssh user ssh123 service-type stelnet //配置SSH用户的服务方式为STelnet

[SW] ssh user ssh123 authentication-type password //配置SSH用户认证方式为password

4.2 .使用Password认证方式时,需要在AAA视图下配置与SSH用户同名的本地用户。

[SW] aaa

[SW-aaa] local-user ssh123 password cipher YsHsjx_202403 //创建与SSH用户同名的本地用户和对应的登录密码

[SW-aaa] local-user ssh123 privilege level 15 //配置本地用户级别为15

Warning: This operation may affect online users, are you sure to change the user privilege level ?[Y/N]y

[SW-aaa] local-user ssh123 service-type ssh //配置本地用户的服务方式为SSH

[SW-aaa] quit

5.在服务器端生成RSA本地密钥对

[SW]rsa local-key-pair create

The key name will be: SW_Host

% RSA keys defined for SW_Host already exist. //默认已有RSA本地密钥对

Confirm to replace them? [y/n]:y //键入y就是替换已有的RSA密钥

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

it will take a few minutes.

Input the bits in the modulus[default = 512]:2048 //这样的安全些

Generating keys...

....++++++++++++

..........................++++++++++++

.++++++++

............................................................................++++

++++

6.使用xshell进行远程连接

用户名和密码没问题的话,接下来会弹出,密钥协商的接口,选择 全部接受(交换机服务器端发送过来的RSA的公钥,以后发送数据就用RSA的公钥加密,然后交换机服务器端使用对应的私钥解密),下次就不再提示了。只要交换机服务端的RSA密钥没有替换,本地保存的RSA公钥,会一直存在于本机上。

如果 9个vty users 都同时在线的话,是 5个telnet 方式 ,password认证的会话。 2个telnet方式,aaa认证的会话。 2个ssh方式,password认证的会话。

检查配置结果

执行display ssh user-information [ username ]命令,在SSH服务器端查看SSH用户信息。如果不指定SSH用户,则可以查看SSH服务器端所有的SSH用户信息。

执行display ssh server status命令,查看SSH服务器的全局配置信息。

执行display ssh server session命令,在SSH服务器端查看与SSH客户端连接的会话信息。

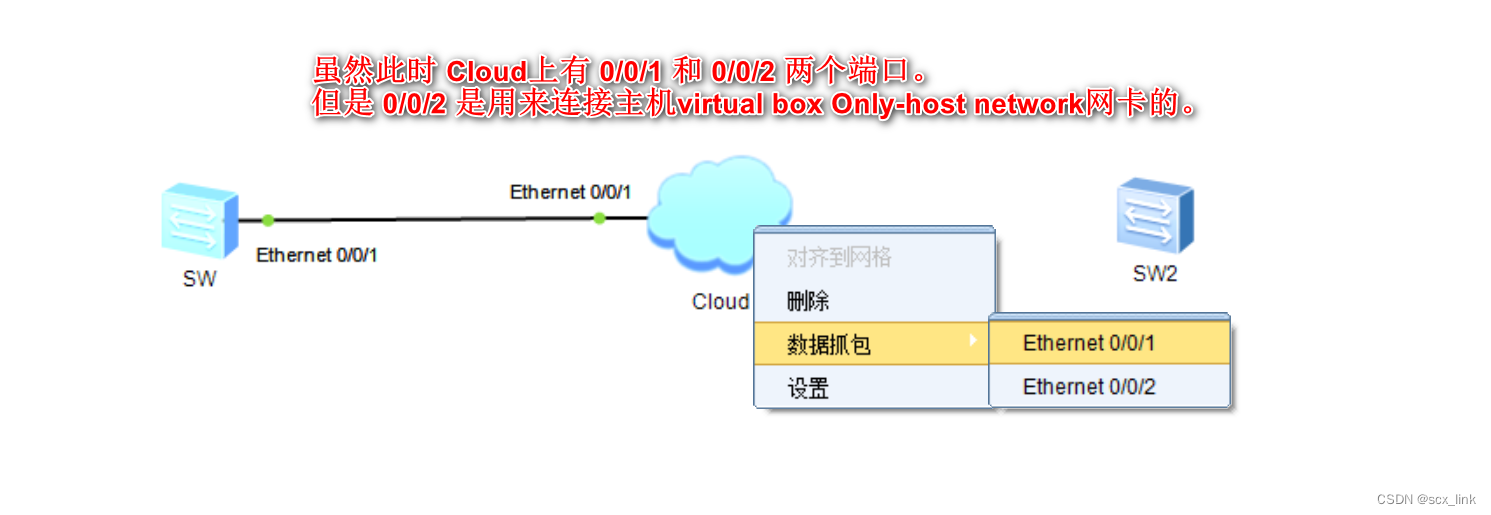

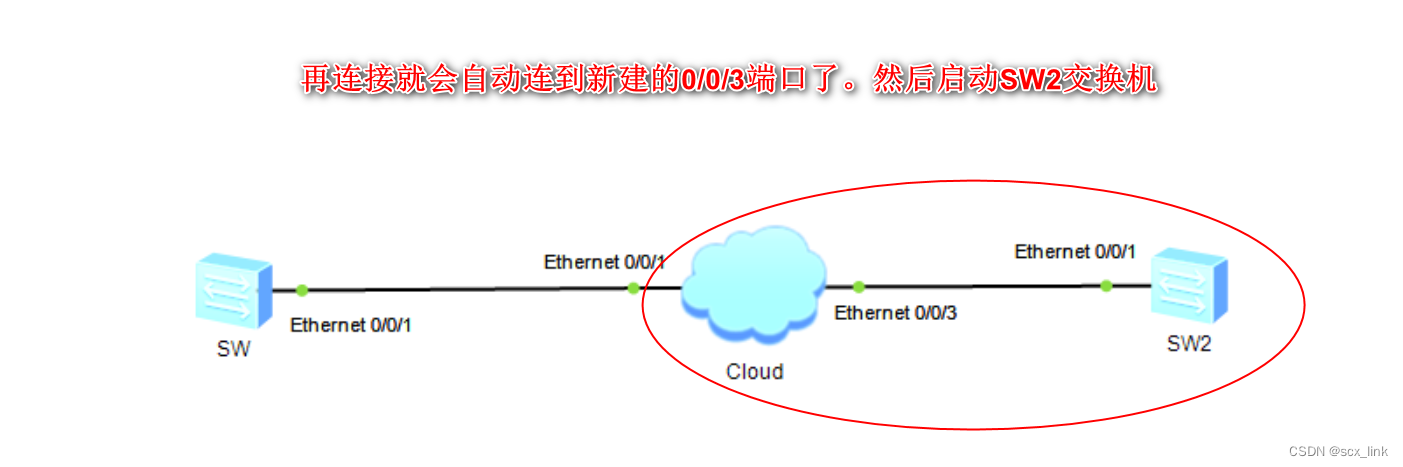

使用Cloud管理多个交换机时

此再增加一个SW2交换机要连接到Cloud时提示为,无可用端口。

此时 在Cloud上双击鼠标左键,会打开一下Cloud配置界面。

配置完毕后,然后关闭此页面。

然后 给 SW2的vlanif 1 配置一个192.68.56.3的ip,只要和SW的不重复就行。其他管理就和SW上的配置方式一样了。

华为官网配置信息

https://support.huawei.com/enterprise/zh/doc/EDOC1100333467/5a7baebd

1735

1735

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?