本解析倾向于入门人员

第一次做服务器,向入门再迈出一步。

检材一:服务器检材

检材二:apk文件

1、对检材1分析,服务器SSH登录端口是多少?【答案格式:123456】

”Linux系统中的/etc目录下,包含了配置文件,服务、开机运行的脚本等信息。inux操作系统运行时,会读取/etc目录的各种配置文件,我们在写应用程序时,程序运行时,一般也会先读取配置文件,原理是相通的,

同样我们在linux命令修改配置,如修改ip ifconfig en0 192.168.12.13 ,也是修改了配置文件,应用程序中,参数修改后,也要保存在配置文件中,待应用程序下次运行时调用。“

这是引自CSDN的解析。

ssh是为了远程登录会话设计的安全协议,而sshd是运行在其上面的服务,我们要找的登陆所开放的端口就是sshd服务的开放端口。

在/etc/ssh/sshd.config文件里:

2、对检材1分析,面板绑定宝塔账号是什么?【答案格式:13736678787】

3、对检材1分析,系统用户chk02最后一次登录时间是什么?【答案格式:2020-01-01 12:33:33】

思路一:

首先我是去取证软件里面找的登录日志,但是里面全部是root账户的登陆记录,然后去认证日志里面找,发现了最后一次切换账户:

pam_unix(su:session): session opened for user chk02 by root(uid=0) 是Linux系统中由Pluggable Authentication Modules (PAM) 记录的一条日志信息。这条消息出现在系统的安全日志(如 /var/log/auth.log 或 /var/log/messages 等)中,用来表示发生了以下事件:

- pam_unix: 表示这是使用了名为 pam_unix 的PAM模块进行身份验证,这是一个用于处理传统(Unix-style)密码认证和会话管理的模块。

- su: 指明这个操作是由 su 命令触发的,su 命令允许用户切换到另一个用户身份,通常需要提供目标用户的密码。

- session opened for user chk02: 表示已经为用户名为 chk02 的用户开启了一个新的会话,这意味着某个用户(在此案例中是 root 用户,因为后面跟着 (uid=0) 表示root用户的UID)成功使用 su 命令切换到了 chk02 用户的身份。

- by root(uid=0): 明确指出这次会话是由 root 用户发起的,uid=0 在Linux系统中代表着超级用户(root)。

思路二:很显然上面那种方法完全是依赖取证软件。

在拟真环境下进行指令搜索:

但是前提是我们有root的权限。

4、对检材1分析,宝塔面板删除网站文件夹原路径在哪里?【答案格式:/www/abc/def.ghi】

5、对检材1分析,Mysql数据库所属容器id是什么?(取id前12位)【答案格式:abc123456】

6、对检材1分析,数据库容器Mysql的版本是多少?【答案格式:1.1.1】

7、对检材1分析,数据库容器映射到外部使用的端口是什么?【答案格式:123456】

这是我一开始找的:

与答案对比之后不对,我重新梳理了一下:

1.docker是一个容器引擎,为应用开发者提供:独立的应用运行环境、特定的应用编写格式、构建应用镜像、在云端分布式存储、分发镜像等服务;所谓容器:一个为镜像服务的独立运行环境。

2.对于mysql数据库来说,用户可以从docker上获取mysql服务器的镜像,新建一个容器,让镜像在这个容器内部运行,将容器内端口映射到服务器真实端口来提供服务。

所以说我在docker里找到的那个端口其实是docker内部镜像开放的一个端口,假的。

仿真:

docker service start //打开docker

docker ps -a //查看所有容器状态

docker ps //查看正在运行中的容器的状态

docker start 5f //5f是缩写 打开上面的容器

docker exec it 5f /bin/bash //在容器内(docker)以交互式(-i)开启一个伪终端(-t)打开指定容器(5f)执行bash命令(/bin/bash)

mysql -V //指定服务的版本

(netstat)单独解释:

- netstat:这是一个网络工具,用于显示网络连接、路由表、网络接口统计等各种网络相关信息。

- -a 或 --all:显示所有活动的TCP连接和监听的TCP及UDP端口,包括处于监听状态(LISTENING)、已建立连接状态以及其他状态的连接。

- -n 或 --numeric:以数字形式显示地址和端口号,而非尝试解析主机名和端口服务名,这可以加快命令执行速度,尤其是在网络无法解析主机名的情况下。

- -p 或 --programs:显示每个网络连接所对应的进程PID和进程名称,这对于确定哪个进程正在使用特定的网络连接非常有用。

- -t 或 --tcp:仅显示TCP协议相关的连接信息。

已经知道docker内部的映射关系,也就知道mysql数据库映射到外部的容器就是docker映射到外面的,就可以找到真正的端口。

8、对检材1分析,数据库容器登录密码是什么?【答案格式:abc@#123456】

本题我在取证软件上找了半天没找到,我们联想整个网站的架构:在/www文件夹下有网站的配置信息和资源文件,然后交给提供给服务器软件开放web服务,后面有mysql数据库支撑。网站的配置文件里是一定要包含登入数据库的信息的,所以去网站根目录里翻一翻:

还有另一种方式找到网站配置文件:

1.大多数网站后台配置文件中默认的数据库文件名是database.php。

然后在linux中输入以下指令:

find / -name “database.php” //在根目录(/)下找到名字是(-name)”database.php“的文件

在对应的目录下用cat指令查看文件即可。

9、对检材1分析,涉案网站绑定的监听端口是什么?【答案格式:123456】

这个我没有思路,网上给的解析都是用宝塔查看。

有些虚拟机在vmware上不识别中文,你打开宝塔,他就显示一堆乱码,所以用一些SSH软件远程连过去,不仅方便,能复制粘贴,还能看见文件目录。记住:SSH登录用的基本上就是登录的用户名密码。

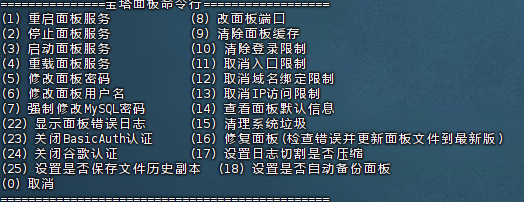

linux服务器上的宝塔服务:

bt //打开宝塔

然后输入操作编号即可进行操作:

先是查看面板的基本信息,获得用户名口令和密码,然后访问默认的内网网址,发现有IP访问限制,再用编号13、14的操作取消两个限制即可。

用默认的用户名口令即可登录,如果上不去的话就可以直接在linux里把用户名和密码给改了。

成功登入:

10、对检材1分析,涉案网站站点数据库连接配置文件名是什么?【答案格式:abc.php】

这道题略显迷惑,答案是上面提到过的database.php,或许上面那道题有另解。

11、对检材1分析,客服账号kf01的邮箱地址是多少?【答案格式:abc@126.com】

这道题一开始我是想去还原那个网站,因为网页上一定存在一个客服链接去让用户看到,然后看到了网上大多数用的是查找数据库的方法,思路也没毛病,然后用宝塔上能看到的用户名密码,在本机开启mysql服务,用navicat去连接:

显示权限被拒绝,我们去宝塔上改一下数据库的连接权限就行。

然后正常访问:

找到结果。

12、对检材1分析,系统中设置了风控管理,当前指定亏损用户有几个?【答案格式:123456】

上面我们连接的数据库是本地的数据库,并不是我们上面找到的那个在database.php文件中的那个数据库,因此我们去那个数据库看一看:

找了一圈没找见指定亏损的,但是发现了admin的账号和其密码的md5,去连接网站:

因为其并没有公开,所以在浏览器上输入其域名,DNS服务器并不会正常识别,因此我们要用IP访问,9014端口:

找一个在线破解md5的把密码破解一下:

结果连用户名的格式都不对:

用御剑扫描一下后台:(或者直接去看文件目录也行)

存在后台管理系统:

去后台数据库看一看这两个id对应的用户就知道是谁,他没问,答案是二。

13、对检材1分析,报案人黄娇娇总共盈利赚取多少钱?【答案格式:123456】

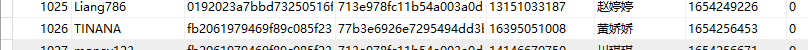

在后台数据库我们可以看到黄娇娇的用户名:

然后去查他的个人报表:

得到盈利金额。

14、对检材1分析,交易笔数最多的用户信息是哪个?【答案格式:abc】

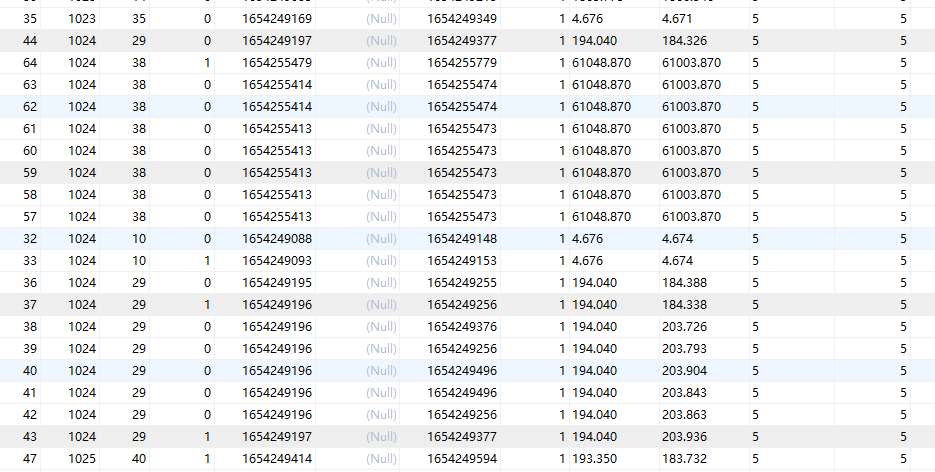

在分析数据库的时候可以看到,这个表是交易过程表:

可以看到1024用户的交易笔数最多:

严谨一些可以用数据库查询语句:

SELECT uid, COUNT(uid) AS order_count

FROM wp_order

GROUP BY uid

ORDER BY COUNT(uid) DESC //降序排序

LIMIT 1; //只返回最下面那个

1024用户:

15、接上题,该用户亏损多少笔?【答案格式:123456】

登录该账户,在我的->平仓查询里可以看到:

该题在管理员面板也能查,但是只有一个总盈利,几笔要挨个单独查,比较麻烦。

16、通过对检材2分析,该APK的包名是?(答案格式:com.test.app)

17、通过对检材2分析,该APK的主函数是?(答案格式:主函数名称)

18、通过对检材2分析,分析涉案APK的高危权限信息,该APK不存在哪项高危权限?

没有A。

但是不对,GDA大概是没分析出来,感觉就像是给美亚app分析的软件出的,这是网上找的:

注:malscan:GDA在进行apk文件分析时将恶意行为检测出来放到该目录下。

A.拍照和录像

B.获取精确位置

C.请求安装应用

D.读取SD卡的内容

19、通过对检材2分析,该APK的SDK服务商唯一标识(APPID)值为?(答案格式:APPID值填写)

这个唯一标识(API_KEY):

20、通过对检材2分析,该sdk服务公司是?(答案格式:公司全称)

同上题:UMENG=友盟。

A.高德

B.极光

C.友盟

D.美洽

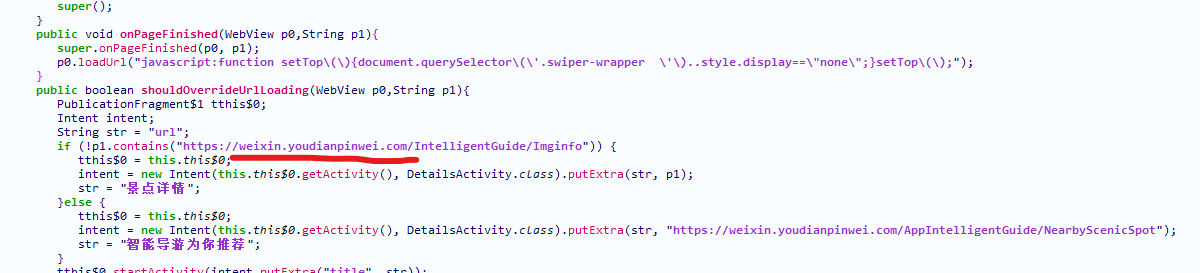

21、通过对检材2分析,分析该app源码,该APK中PublicationFragment用例调用的地址主域名是?(答案格式:www.baidu.com)

GDA关键字搜索即可:

22、通过对检材2分析,查看源码,该APK使用的下载更新类是?(答案格式:填写类名)

直接搜索”更新“:

用chat解析一下:

那么下载更新类应该就是构建下载请求、将其加入下载队列的类:DownloadManager。

23、通过对检材2分析,查看源码,该APK文件中long:mo12421b使用的加密算法是?

A.base64

B.AES/CBC/PKCS7Padding

C.AES/CBC/PKCS5Padding

D.DES/CBC/NoPadding

挨个进去搜索,只有B:

24、通过对检材2分析,查看源码,该APK文件中新闻请求的key是?(答案格式:key值填写)

GDA搜索实在有些吃力,可能是我不会用,换成jadx:

类名符合、有关键字key。

25、通过对检材2分析,查看源码,该APK文件中公司的联系电话是?(答案格式:155xxxx5115)

暴力搜索:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?