俩人队伍当仨人使,什么实力不多说了好吧。

手机

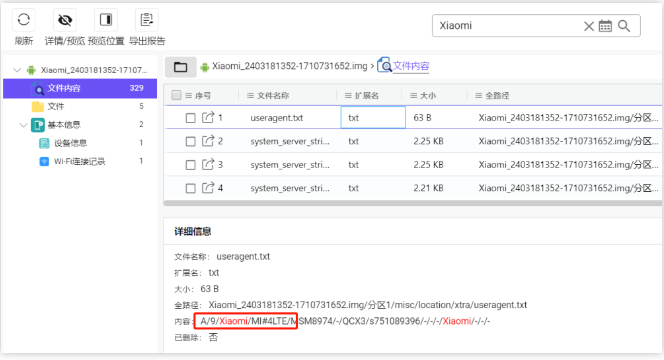

弘连总有一些信息分析不出来的,比如第一道的手机型号,或者在很多配置文件李肯定都有。

建立文本索引“Xiaomi”:

题目中涉及到一个二维码的分析,用微信扫没扫出来,借此机会搞一个QR小工具:

嫌疑人李某第一次连接WIFI的时间是?

这个当时没找到,我去网上转了转,Android是有WIFI配置文件的,下面这篇文章感觉不错:

https://blog.csdn.net/qq_15125719/article/details/136031520

各版本的Android的WiFi配置文件各不一样:

Android14:/data/misc/apexdata/com.android.wifi

题目里的是:data/misc/wifi/WifiConfigStore.xml(密码也在)

取证软件能取出来的信息也基本上是对各个系统、软件进行全面分析,知道哪些数据存储在什么位置。

服务器集群

网站服务器

首先是仿真,弘连最近更新了esxi系统的仿真,在这之前仿真只能看运气,幸亏当时运气比较好,即使手动仿真也要解决登录密码的问题,弘连仿真会直接帮你把密码置空,其原理在手动仿真中就可以体现,用FTK挂载上,用逻辑分区和可写模式挂载,保证能修改文件,毕竟原型还是linux,我们去改shadow文件,置空即可。

法一:手动挂载

这个软件,小卡,得等一等;挂载上了去找文件。

法二:软件仿真

软件仿真的确方便,但是看命,在弘连没更新esxi之前,仿真起来存在以下这个问题:

https://www.bilibili.com/read/cv24255472/

虚拟机的硬盘脱机了,输入指令重新挂载就能挂上,但是当时比赛的确是卡下去不少人。

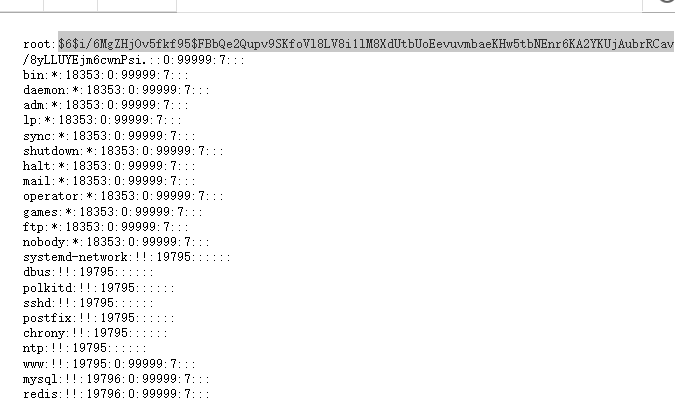

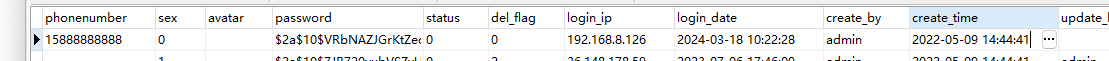

遇到的小问题是几个esxi上的虚拟机密码不知道,我们去etc/shadow直接拿

6

6

6i/6MgZHjOv5fkf95$FBbQe2Qupv9SKfoVl8LV8i1lM8XdUtbUoEevuvmbaeKHw5tbNEnr6KA2YKUjAubrRCav

完了以后hashcat一把梭,前面题目给的那个常用口令必然不是摆设:

干出来了:

记住hashcat的结果储存再hashcat的文件夹内的hashcat.potfile文件里,把他给删了就可以直接显示结果在命令行里。

连入www服务器,我们比赛最后五分钟把这个服务器打开了,但是人不够,也就止步于此,再予我二人多些时日,定将其…成王败寇,半缕英魂,说与野犬听…

看到这样的宝塔,建议连个SSH,省事:

你看这清晰明朗:

找到了网站的服务器,但是没有看到网站的根目录等信息,这里学到不少:

判断网站根目录的方法:

1.看到jar包以及启动脚本等文件确认为网站路径:

2.网站的相关操作一定在其工作目录下,去找日志、配置文件、命令执行历史

不光以上,他的名字也十分可疑“webapp”,要学好英语。

用php代码编写的网站代码不需要打包,而Java编写的网站源码需要被编译成二进制文件然后执行,所以一般都是被打包成一个jar包或者war包还有别的,这种东西就丢尽jadx分析,不要解压,解压了你也看不懂。

注意:xml和yaml文件,因其结构化的属性,一般被用作配置文件。

注:

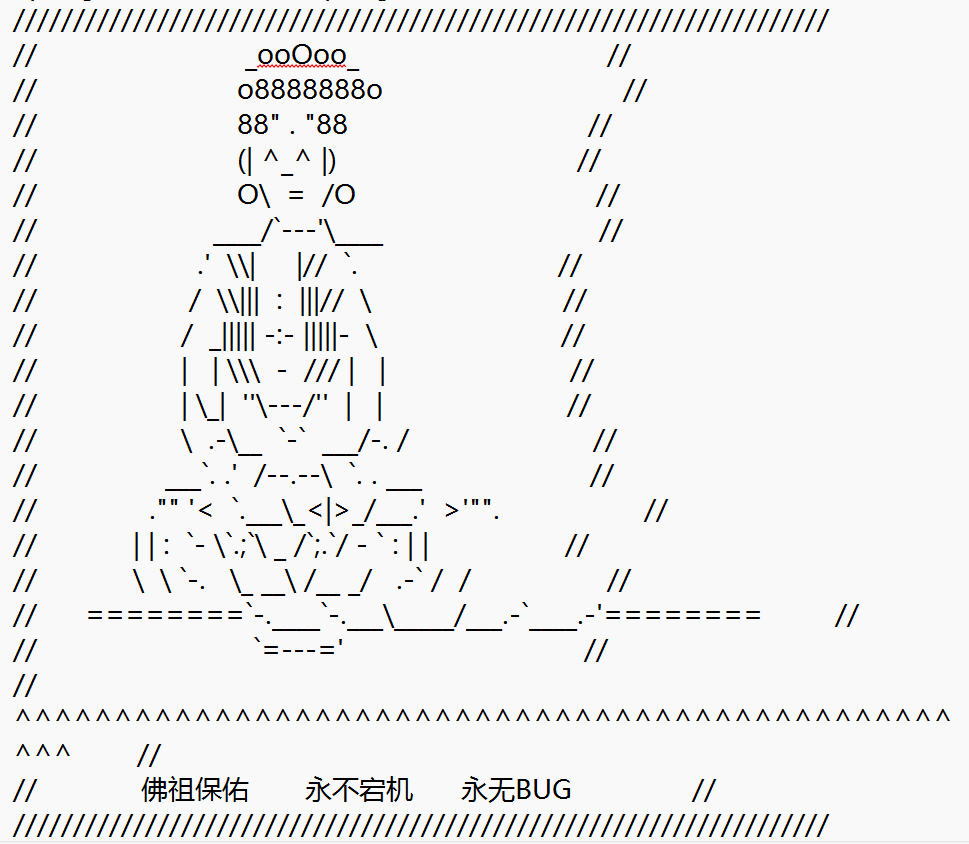

服务器网站源代码里发现的:

唉、、大家、、、大家都不容易。

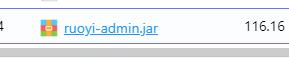

这个文件带着admin,大概是打包好的网页源码jar包,这里面有网站的配置文件:

网站普通用户密码中使用的盐值为?

在包里找登录相关函数,然后逐步跟进:

!@#qaaxcfvghhjllj788+)_)((

注:

1.文本搜索中要注意登录和登陆

2.jadx的文本搜索很可能不全,要多加载几次

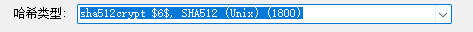

网站管理员用户密码的加密算法名称是什么?

这道题要找数据库,首先注意到的是data那台服务器,但是打开了发现啥都没有,甚至连ifconfig的指令都没有,netstat也用不了,docker里面我也啥也没看见。

没办法,去看www服务器的宝塔面板有关数据库的:

里面就这一个数据库,还连接不上,我们去看远程服务器的信息:

可以看到一个IP地址,大概率是data那个服务器的。

ssh连上data,复习docker指令:

docker ps //查看正在运行的容器转状态

docker ps -a //查看所有容器

docker start ID //打开服务

** 网站超级管理员用户账号创建的时间是?**

重构进入网站之后,用户列表页面默认有多少页数据?

重构网站,首先是跟着"运维笔记.txt"把配置改一改,这部分略过。

然后运行网站,这次也是学到了如何运行Java编写的网站:

java -jar /webapp/ruoyi-admin.jar //命令启动jar包

得到:

** 该网站的系统接口文档版本号为?**

该网站获取订单列表的接口是?

受害人卢某的用户ID?

数据库服务器的操作系统版本是?

cat /etc/redhat-release //操作系统版本,-release前的由操作系统而定,去/etc目录看看就好

这台机器有点特殊,很多bash都没有,这也是学到一招:

对于docker:

docker version //docker版本

docker inspect 9 //查看以9为开头的容器的各种信息

docker images //查看镜像ID

镜像是指一个可执行的软件包,而容器是基于某镜像创建的、docker为该镜像提供的运行环境。

注:

问有关时间的问题时,如果默认的时间是UTC,记得加上时区。

分析数据库数据,在该平台抢得最多红包金额的用户的登录IP是?

数据库查询记得限制那个显示的条数,干搜搜不出来的话,估计人家根本就没显示:

数据库中记录的提现成功的金额总记是多少?

英语不好确实不行,表名是app_user_withdraw,居然是提现的意思:

英语没学好〒▽〒

聊天服务器

rocketchat的网站在计算机的浏览器记录里面找,端口在里面。

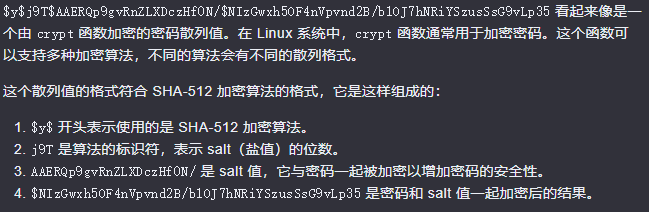

在弘连里面可以看到这个聊天服务器用的数据库是MongoDB,没接触过,不知道咋连,甚至我的navicat都要更新才能连上这个服务器,题解中说是用SSH连接去连数据库,但是电脑的密码我爆破不出来:

这个不是常规的加密方式,常规的应该是这个:

我也不知道他这用的什么玩意:

没办法,用这篇文章的debian系统忘记密码的找方式:

https://cn.linux-console.net/?p=1538

在boot之前键入e,在linux那一行的最后加上/bin/bash,再键入ctrl+x以只读模式进入系统,

mount -n -o remount,rw / //将根文件系统以读写模式挂载上

passwd //输入新的密码(更改密码)

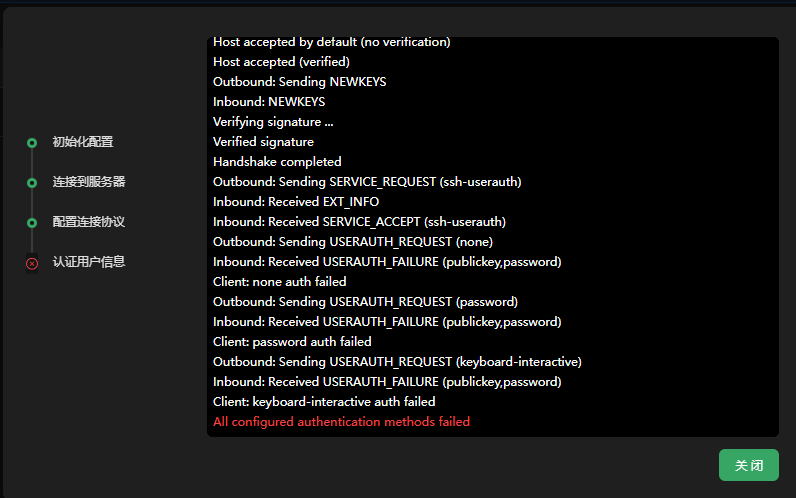

我们进去把MongoDB打开,但是SSH连不上:

包括题解里提到的以SSH隧道的方式连接mongoDB也连不上,在Xiang学安全的公众号里看到了这个:

xtreminal,挺好用,还好看,这里的报错信息太关键了。

All configured authentication methods failed

//有几种可能,其中一种是sshd_config文件中禁用了某些身份验证方法。

sshd_config:

把这个改成yes,记得将前面注释的#改掉:

对于docker内的镜像,利用inspect可以查看服务的配置信息,例如允许空密码登录:

还要注意其中的ip信息,要不然连不上:

想直接连接MongoDB,看一下网络连接情况:

并没有27107的docker端口映射到真实端口上,所以我们只能先连接上SSH,然后用配置文件里的IP在服务器的本地连接MongoDB。

走SSH连接MongoDB,终于是连上了:

后面的一些细节性的数据分析题也可以做了,这里不赘述了。

Openwrt

uname -r //unix name,有-a

查看网卡:ifconfig就好

想了一招:对于终端框太小,看不完整,将其输出为txt文件然后more她就好了,直接:

ifconfig > 1.txt //然后再more

分析openwrt镜像,该静态ip地址为

这道题就能直接ifconfig,得到的ip地址与答案对应不上,在计算机的浏览器历史记录里面有,我们在创建虚拟机的时候ip地址可能有改动。

剩下的题目直接登录这个istore的网页端就好了,账号密码保存在计算机浏览器里。

计算机

线上赛的计算机部分比较柔和,这里我挑几个题拿出来。

据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

这道题图片上的密码是烟雾弹,用的是尾部隐写,弘连能自动分析出来,我们如果手工做的话,用winhex或者010editor把文件源码拖到底就可以看到隐藏的信息:

分析技术员赵某的Windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为:

嫌疑人的计算机上有一款换脸软件,正常来说通过搜索并结合一些其他信息就能解出来这系列题:

法一:对于该题目,我是看出来的,换脸的明星是杨幂,比较好辨认。

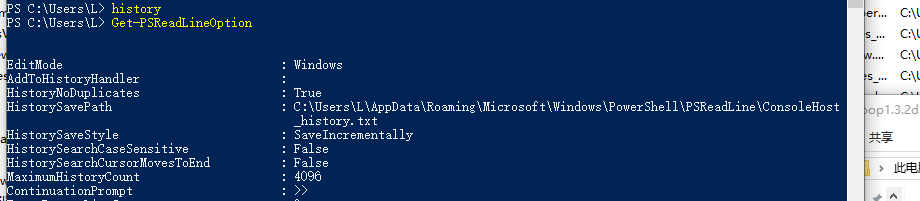

法二:官方wp给出的应该才是正确解答:roop程序运行后会留下运行痕迹,可以去弘连上看powershell的命令历史记录,看上面的文件名即可解。

或者仿真打开powershell,运行Get-PSReadLineOption,找到poweshell历史命令的存储位置,打开该txt文件,即可看到roop执行命令的记录:

分析技术员赵某的Windows镜像,ai换脸生成图片的参数中–similar-face-distance值为:

该题完全承接上题,我用的是取巧的办法解的上一题,本题就没有办法了。

这个参数除了看roop运行的命令中的参数以外,还有:

984

984

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?