是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的。

1.判断是否存在注入,注入是字符型还是数字型

2.猜解SQL查询语句中的字段数

3.确定显示的字段顺序

4.获取当前数据库

5.获取数据库中的表

6.获取表中的字段名

7.下载数据

<?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; // Check database $query = "SELECT first_name, last_name FROM users WHERE user_id = '$id';"; $result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' ); // Get results while( $row = mysqli_fetch_assoc( $result ) ) { // Get values $first = $row["first_name"]; $last = $row["last_name"]; // Feedback for end user echo "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>"; } mysqli_close($GLOBALS["___mysqli_ston"]); } ?>

1.判断是否存在注入,注入是字符型还是数字型

第一步

先输入1 ,返回结果

第二步

输入1' AND '1'='2,没有反映

第三步

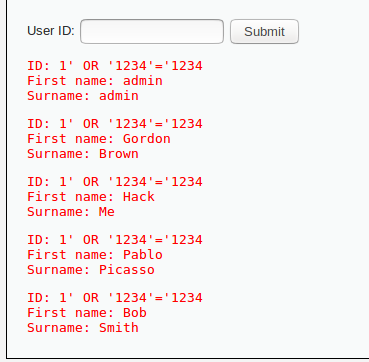

输入

1' OR '1234'='1234 ,返回结果

返回了多个结果,说明存在字符型注入。//?为什么。

6.2 其实在这里输入1'是可以直接看到类型的。明显的,是字符型 ''1'''

本文详细介绍了DVWA中SQL注入的步骤,包括判断注入类型、猜测字段数、获取数据库和表信息、确定字段顺序、下载数据等。通过具体操作展示了如何识别字符型和数字型SQL注入,并给出了相关技巧。

本文详细介绍了DVWA中SQL注入的步骤,包括判断注入类型、猜测字段数、获取数据库和表信息、确定字段顺序、下载数据等。通过具体操作展示了如何识别字符型和数字型SQL注入,并给出了相关技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

219

219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?