@Author : Spinach | GHB

@Link : http://blog.csdn.net/bocai8058

文章目录

前言

kerberos是一种计算机网络认证协议,他能够为网络中通信的双方提供严格的身份验证服务,确保通信双方身份的真实性和安全性。

hadoop集群中会常用到kerberos认证,在对hadoop集群施加安全认证过程中,往往会有需要开启对应服务组件Web UI认证的需求。在启用认证后,如果直接使用浏览器打开Web UI页面,都会提示需要进行认证。

下面来讲解下在windows下浏览器访问webUI的步骤。

准备

| 准备项 | 地址 | 备注 |

|---|---|---|

| Firefox浏览器 | https://ftp.mozilla.org/pub/firefox/releases/ | 包含所有版本 |

| MIT Kerberos Ticket Manager客户端 | 链接: https://pan.baidu.com/s/12LNhtJESbXct_Qg_WRzlsA?pwd=c9cg 提取码: c9cg 复制这段内容后打开百度网盘手机App,操作更方便哦 | windows客户端 |

| krb5.ini文件 | keytab认证后的krb5.conf文件部分内容 | 详细格式内容如下 |

krb5.conf文件样例

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = CDH

[realms]

CDH = {

kdc = test_node1

admin_server = test_node1

}

[domain_realm]

.cdh = CDH

cdh = CDH

配置说明

安装Firefox浏览器

按照

准备目录中的地址获取,并安装

安装MIT Kerberos Ticket Manager客户端

按照

准备目录中的地址获取,并安装

配置krb5.ini文件

按照

准备目录中的地址获取,并编写好内容

将krb5.ini配置文件放置到C:\ProgramData\MIT\Kerberos5\路径下(注意C:\ProgramData为隐藏文件夹,需在文件管理器的搜索栏中自行键入

配置MIT Kerberos Ticket Manager客户端

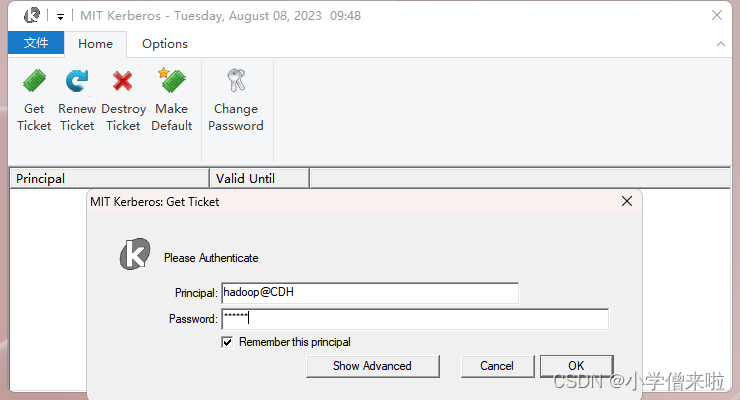

点击Get Ticket,填写Principal和Password,如图:

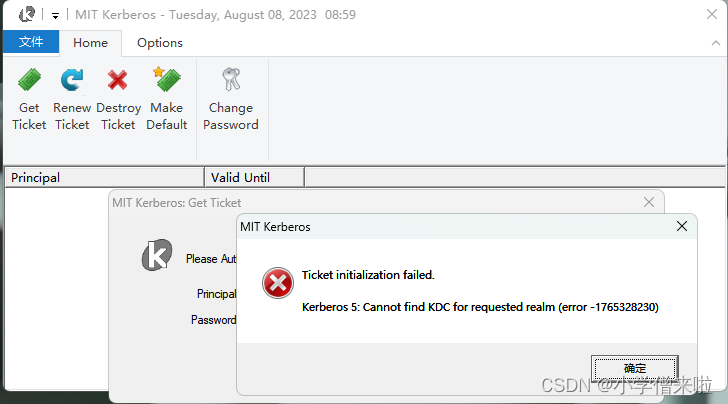

若出现如下错误:

Ticket initialization failed.

Kerberos 5:Cannot find KDC for requested realm (error - 1765328230)

解决方案:需重新配置正确的krb5.ini文件

配置Firefox浏览器代理参数

打开浏览器,在搜索栏键入

about:config,对参数进行修改

network.negotiate-auth.trusted-uris = test_node1,test_node2,test_node3 //填写机器hostname,多个以","分割

network.negotiate-auth.using-native-gsslib = false

network.negotiate-auth.gsslib = C:\Program Files\MIT\Kerberos\bin\gssapi32.dll //若火狐版本为32位的,则加载gssapi32.dll,否则加载gssapi64.dll

network.auth.use-sspi = false

network.negotiate-auth.allow-non-fqdn = true

访问WebUI

打开浏览器,进入CDH,点击YARN --> WebUI --> ResourceManager Web UI http://test_node1:8888/cluster

引用:https://community.cloudera.com/t5/Community-Articles/User-authentication-from-Windows-Workstation-to-HDP-Realm/ta-p/245957

5164

5164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?