一、harbor简介

虽然Docker官方也提供了公共的镜像仓库,但是从安全和效率等方面考虑,部署我们私有环境的Registry也是非常必要的。 所以Harbor孕育而生,Harbor是由VMware公司开源的企业级的Docker Registry管理项目,它包括权限管理(RBAC)、LDAP、日志审核、管理界面、自我注册、镜像复制和中文支持等功能。

二、harbor的主要功能

- 基于角色的访问控制

用户与Docker镜像仓库通过“项目”进行组织管理,一个用户可以对多个镜像仓库在同一命名空间(project)里有不同的权限。

- 基于镜像的复制策略

镜像可以在多个Registry实例中复制(可以将仓库中的镜像同步到远程的Harbor,类似于MySQL主从同步功能),尤其适合于负载均衡,高可用,混合云和多云的场景。

- 图形化用户界面

用户可以通过浏览器来浏览,检索当前Docker镜像仓库,管理项目和命名空间。

- 支持 AD/LDAP

Harbor可以集成企业内部已有的AD/LDAP,用于鉴权认证管理。

- 镜像删除和垃圾回收

Harbor支持在Web删除镜像,回收无用的镜像,释放磁盘空间。image可以被删除并且回收image占用的空间。

- 审计管理

所有针对镜像仓库的操作都可以被记录追溯,用于审计管理。

- RESTful API

RESTful API 提供给管理员对于Harbor更多的操控, 使得与其它管理软件集成变得更容易。

- 部署简单

提供在线和离线两种安装工具, 也可以安装到vSphere平台(OVA方式)虚拟设备。

Harbor 的所有组件都在 Docker 中部署,所以 Harbor 可使用 Docker Compose 快速部署。

注意: 由于 Harbor 是基于 Docker Registry V2 版本,所以 docker 版本必须 > = 1.10.0 docker-compose >= 1.6.0

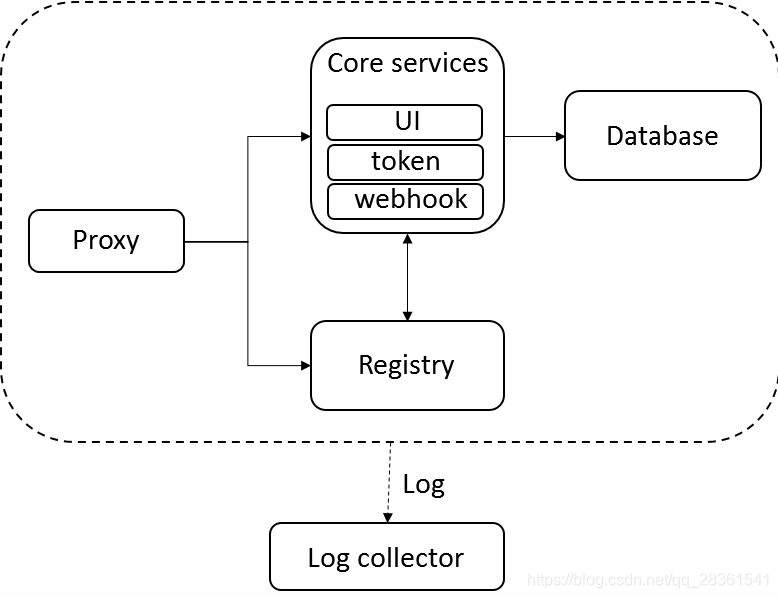

三、Harbor 架构组件

1、Proxy:反向代理工具,他是一个nginx前端代理,主要是分发前端页面ui访问和镜像上传和下载流量

2、Registry:负责存储docker镜像,处理上传/下载命令。对用户进行访问控制,它指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token,registry会通过公钥对token进行解密验证。

3、Core service:Harbor的核心功能:

- UI:图形界面

- Webhook:及时获取registry上image状态变化情况,在registry上配置 webhook,把状态变化传递给UI模块。

- Token服务:复杂根据用户权限给每个docker push/p/ull命令签发token。Docker客户端向registry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向registry进行请求。

4、Database:提供数据库服务,存储用户权限,审计日志,docker image分组信息等数据

5、Log collector:为了帮助监控harbor运行,复责收集其他组件的log,供日后进行分析

四、搭建harbor仓库

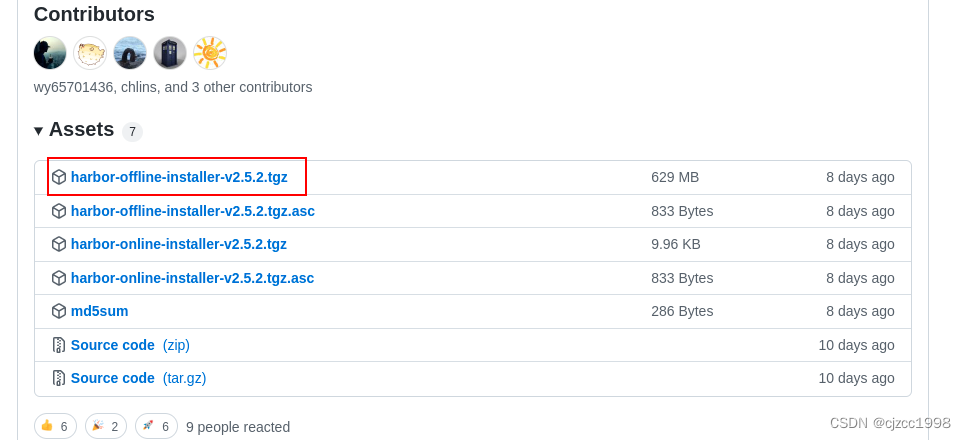

4.1 harbor下载及安装

harbor仓库: 可以从github上进行下载:https://github.com/goharbor/harbor/releases

离线包里有很多组件,拼凑成了一个平台。下载并解压:

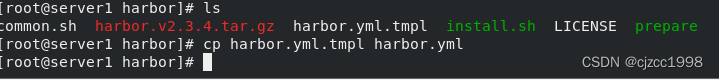

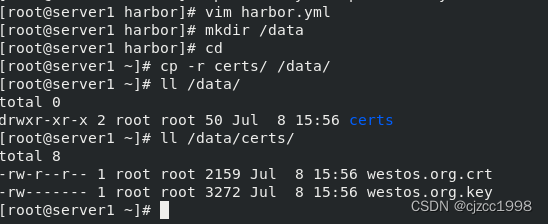

拷贝一下模板:

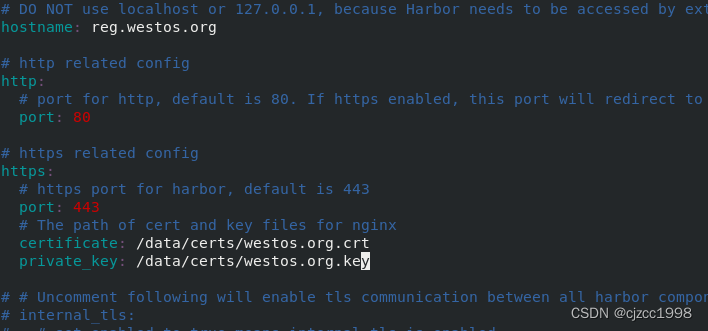

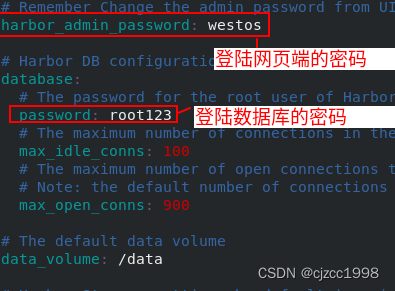

由模板可知整个harbor的数据都会持久化到宿主机 /data :

此处的证书和key 是之前创建好的:

4.2 docker-compose下载及安装

接下来我们将使用docker三剑客之一的docker-compose,可以同时控制多个容器,可以同时对外进行发布。

下载地址:https://github.com/docker/compose/releases/

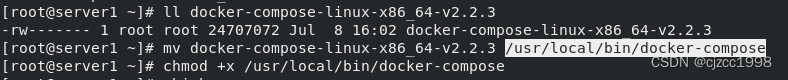

下载的是一个二进制的可执行文件,直接扔进系统执行目录里:

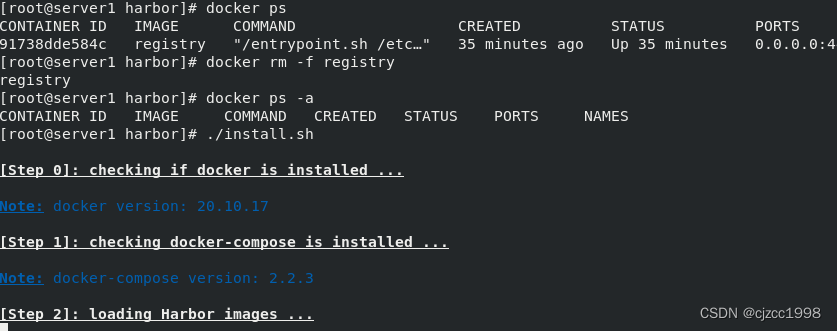

记得在启动harbor之前要把之前的registry仓库删掉,以防端口冲突:

记得在启动harbor之前要把之前的registry仓库删掉,以防端口冲突:

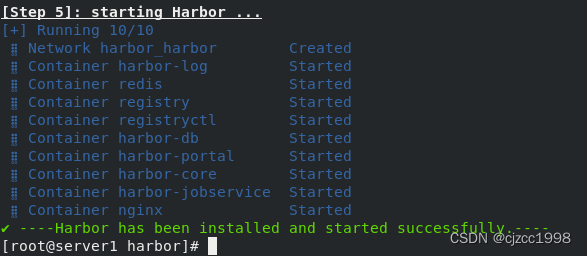

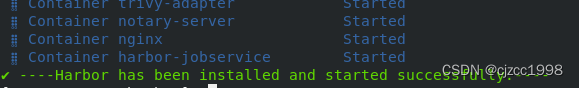

运行成功:

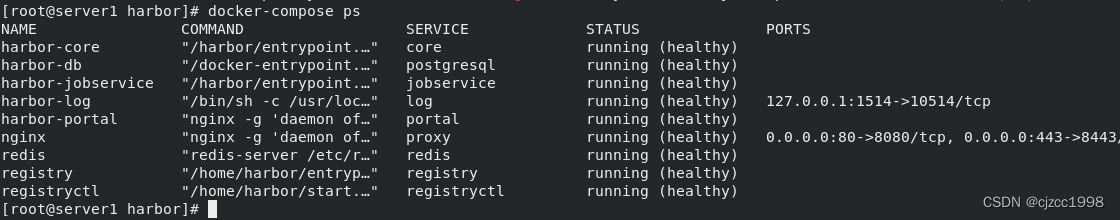

接下来我们就可以用docker-compose管理仓库了(注:必须在harbor目录中使用此条命令)

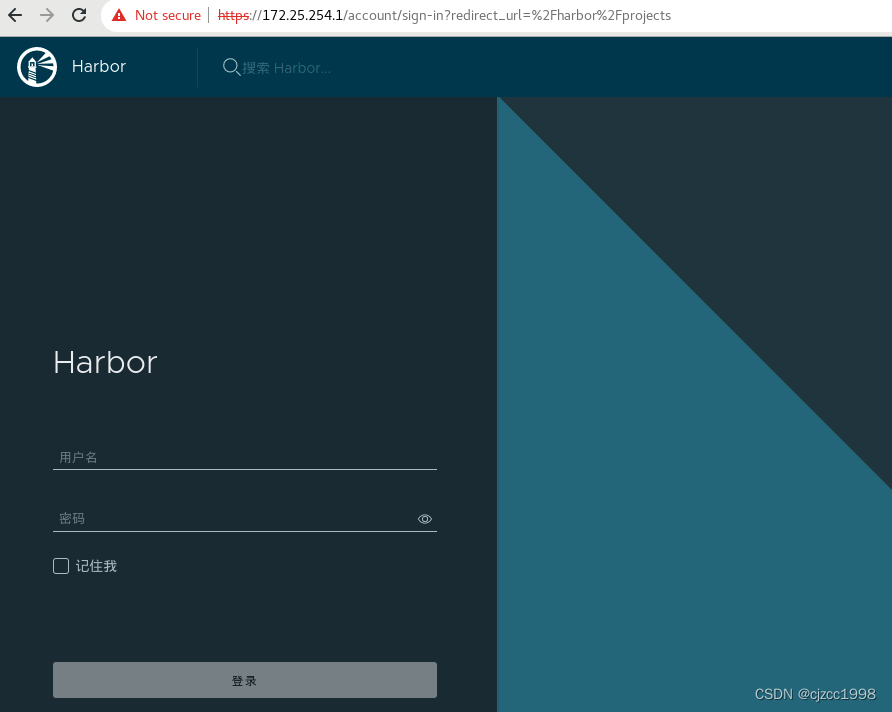

现在我们在web上访问172.25.254.1 harbor仓库:

现在我们在web上访问172.25.254.1 harbor仓库:

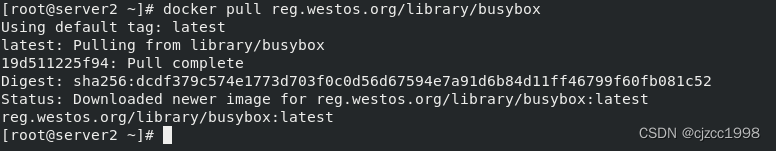

4.3 server2拉取公共仓库镜像

我们再开一台虚拟机做测试用:

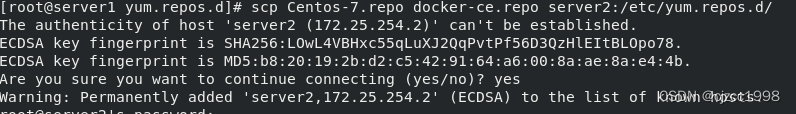

因为我们要在server2上安装docker,所以我们将server1上的docker的yum源传给server2:

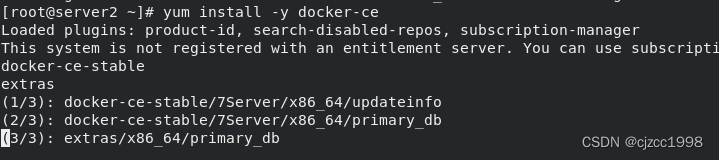

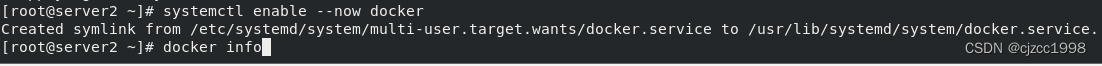

安装docker-ce:

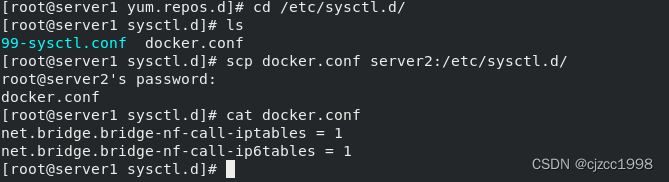

安装完成后,将server1上更改的系统配置文件传给server2:

安装完成后,将server1上更改的系统配置文件传给server2:

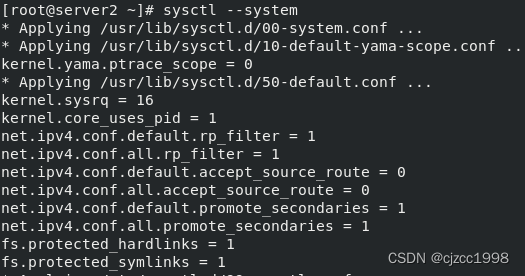

使配置生效:

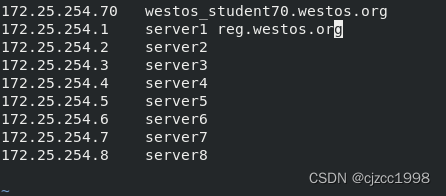

给server2添加解析:

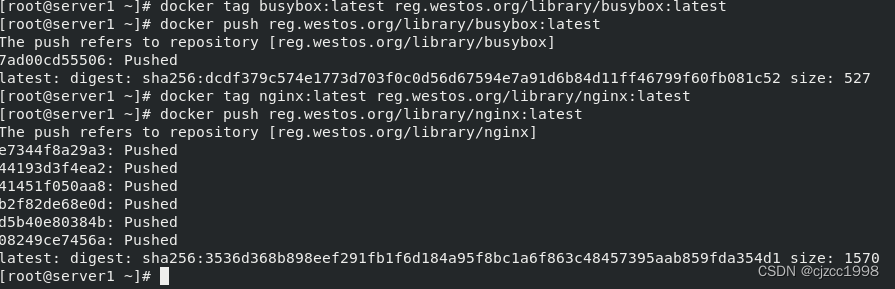

接下来我们给harbor仓库上传几个镜像测试:

上传成功:

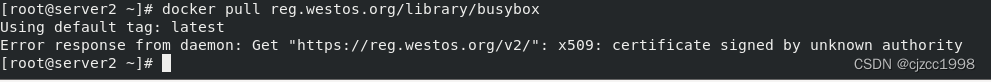

在server2端拉取时,它提示证书有问题:

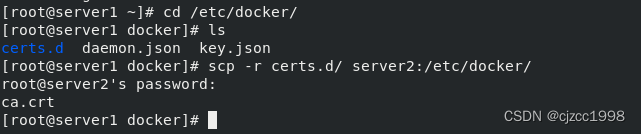

在server2端拉取时,它提示证书有问题: 我们只需将server1上的证书copy到server2上:

我们只需将server1上的证书copy到server2上:

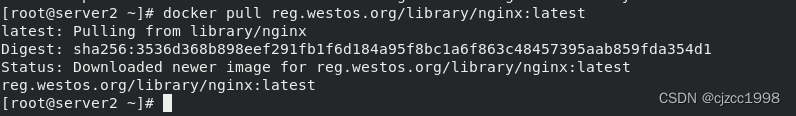

拉取成功:

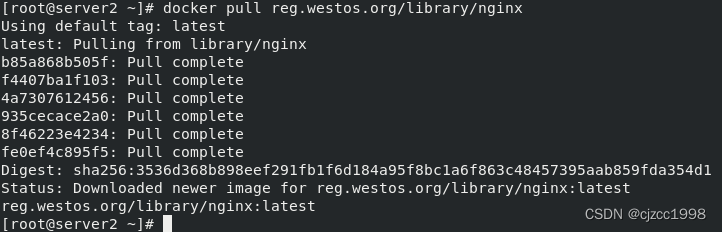

4.4 客户端设置默认仓库

让拉取更便捷,即直接 docker pull nginx :

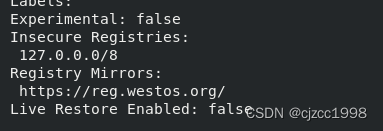

我们现在的默认仓库还是官方的:

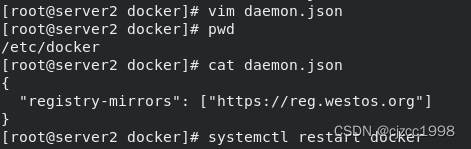

只需更改默认仓库即可:

可以看到默认仓库已经更改:

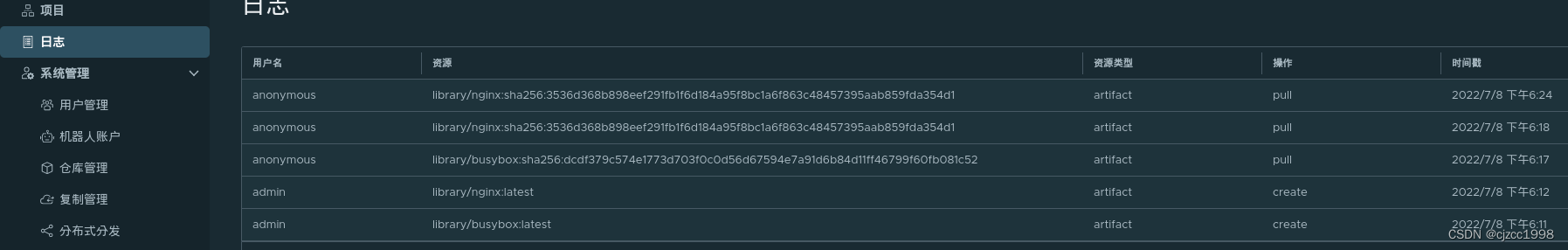

删除nginx再拉取之后,查看web端日志,可以和看到拉取记录:

五、docker-compose 的管理

5.1 添加功能

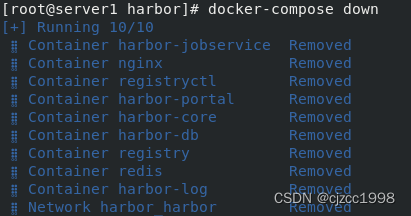

首先先将docker-compose停掉:

down 移除:

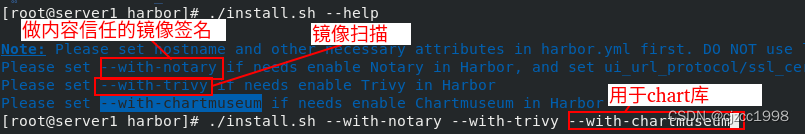

移除后需要再 install.sh 一下,这次我们安装时再加点功能:

我们再进入web端查看,发现我们之前上传的镜像还在,这是因为harbor在启动时仍然挂接的是/data 中的数据,因为我们刚刚上传的数据他都会持久化到我们的宿主机中/data ,所以容器创建删除无所谓,它已经和数据分离开了:

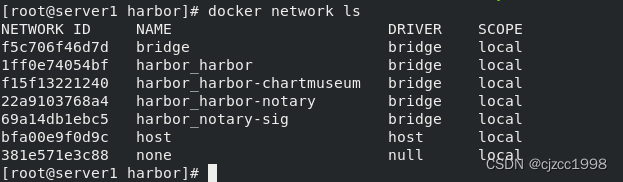

查看harbor创建的网络,都是桥接类型:

5.2 扫描功能

我们可以对我们上传的镜像进行扫描,查看是否有病毒(时间较长,因为要联网更新病毒库):

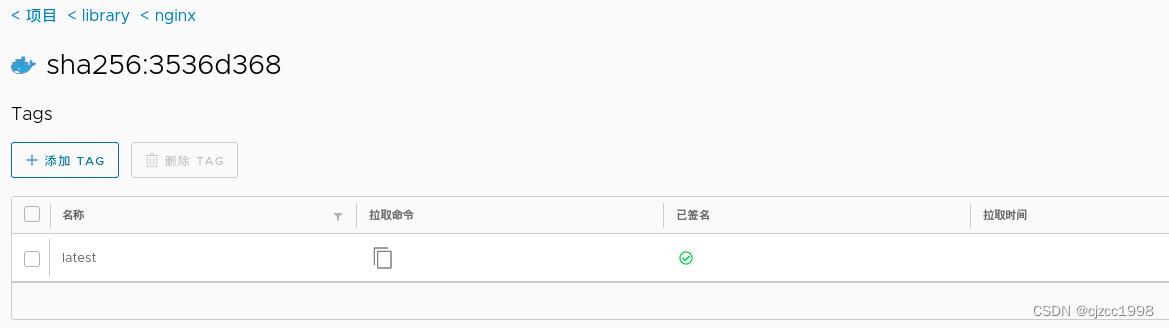

5.3 签名功能

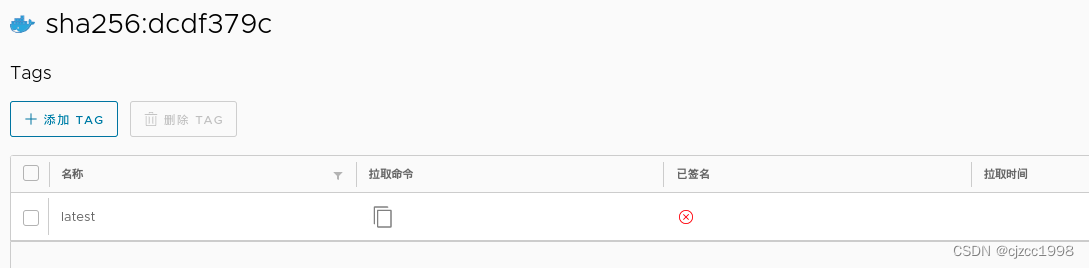

此时还未签名:

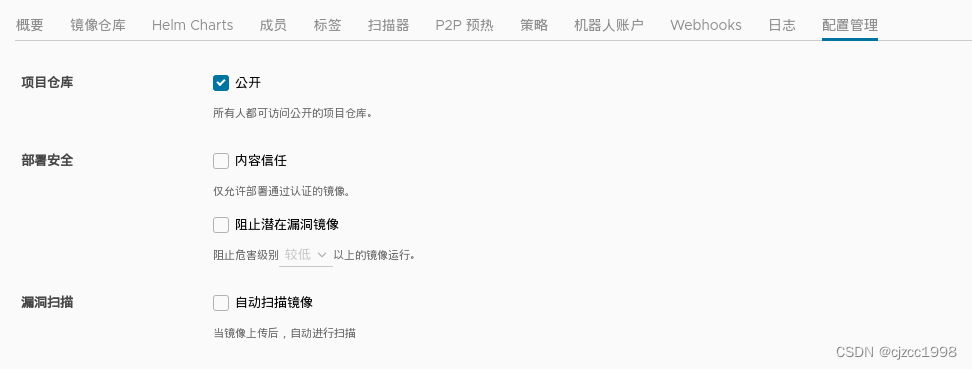

在配置管理中,如果把内容信任打开,那么它不允许匿名用户上传,仅允许签名用户上传,当我们往项目中添加镜像的时候,可以进行自动扫描。

此时,我们启用library中的内容信任并保存:

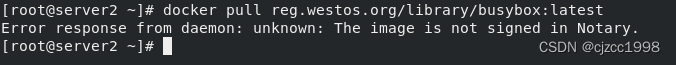

然后我们再从server2上拉取镜像,因为没有做签名所以无法拉取:

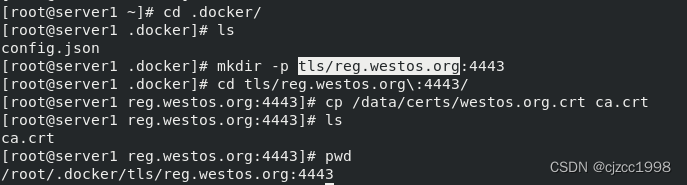

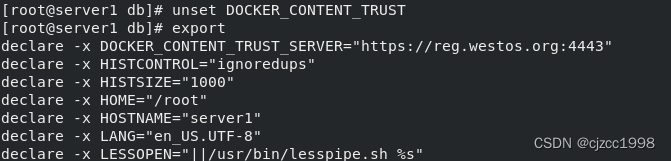

部署根证书:

4443 是内容信任服务器的地址:

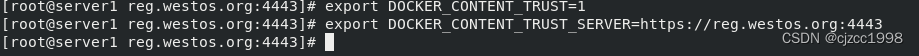

启用docker内容信任:

一旦我们不需要做做签名了,就将第一个参数设为0,因为会影响我们docker命令的使用。

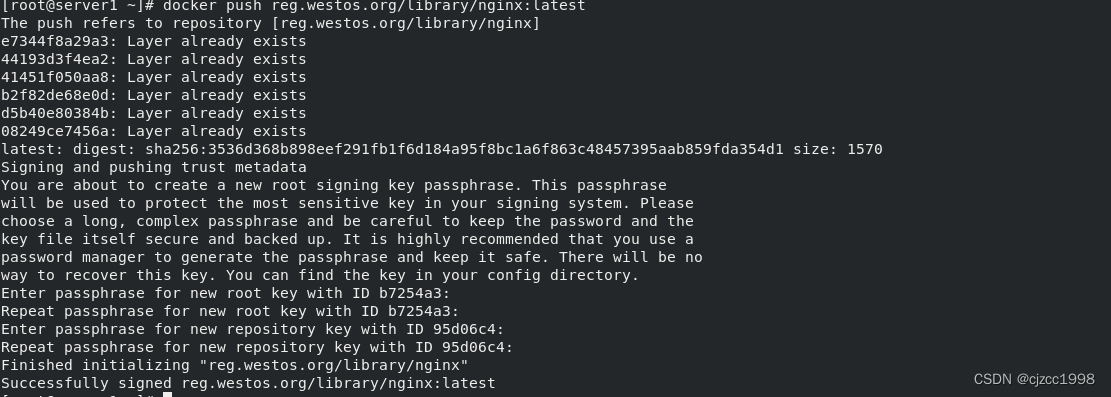

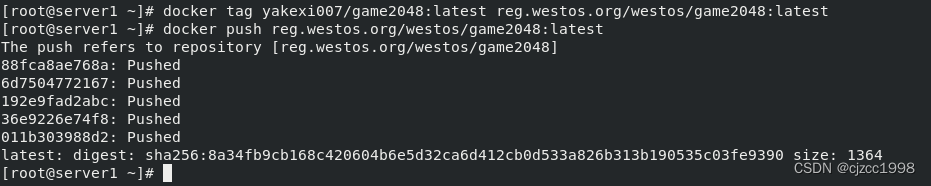

上传镜像:(注:做了签名之后再上传镜像就必须要加后缀tag信息)

再上传镜像时,我们需要设置根key和仓库的key,当我们上传的镜像还是nginx时,就不需要重新设置根key,但是当nginx的tag改变时,我们要重新设置仓库的key。此时,我们上传的镜像就签名成功了。

此时我们在server2上拉取刚刚上传的签名成功的镜像,可以正常拉取:

此时我们在server2上拉取刚刚上传的签名成功的镜像,可以正常拉取:

5.4 新建用户、私有仓库

我们也可以新建用户,不同的用户给不同的管理权,也可以新建项目。

新建私有仓库(不选公开):

去掉签名功能不影响docker操作:

我们先给私有仓库内上传镜像:

我们在拉取时需要这么拉取:

我们在拉取时需要这么拉取:

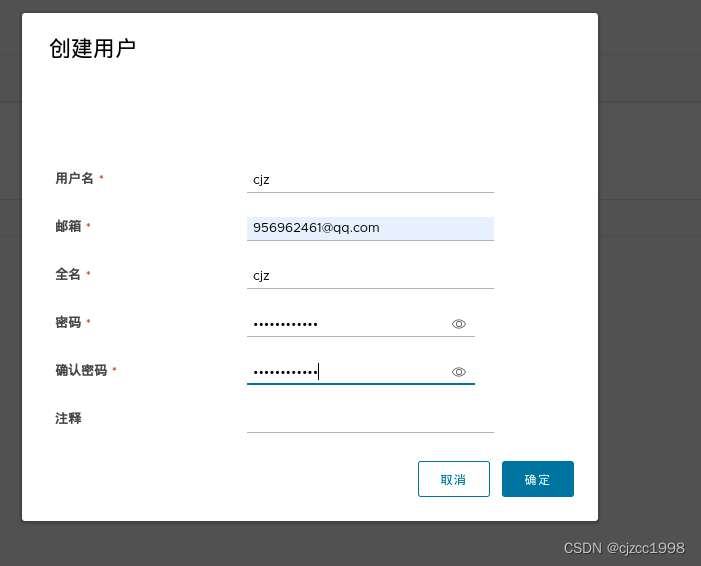

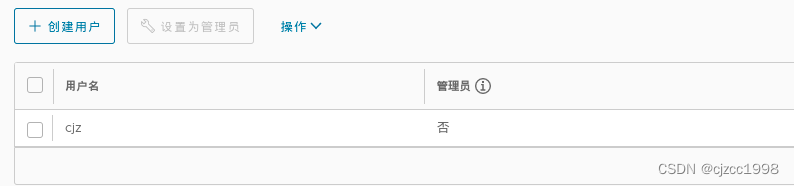

首先创建用户:

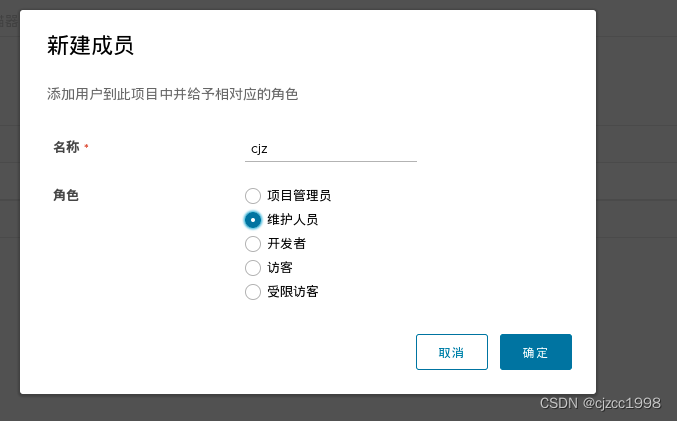

给westos仓库添加cjz为维护人员:

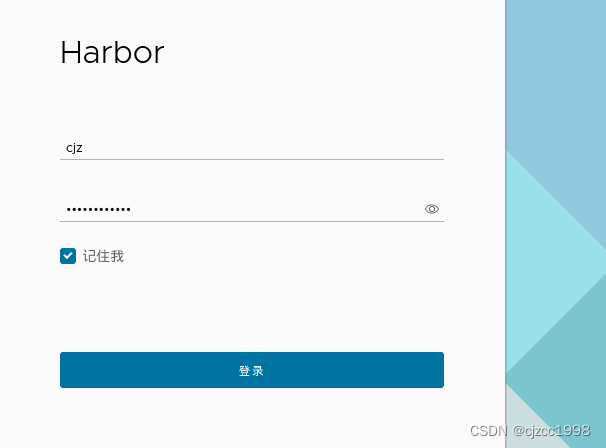

此时我们退出使用cjz登陆:

此时我们退出使用cjz登陆:

登陆进来就只能管理westos仓库。

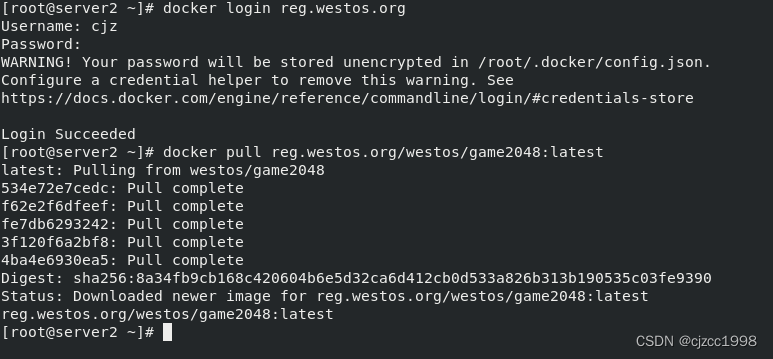

在server2端用cjz登陆docker,才能拉取成功:

1084

1084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?