问题描述:

当前系统在处理用户提供的文件路径时,直接利用未经严格校验的输入执行文件操作,这暴露了路径遍历的安全风险。攻击者可借助特殊字符(如..)构造输入,绕过预期的安全限制,非法访问或修改系统中的重要文件。例如,即使输入检查看似限制了路径必须以/safe_dir/开头,但未有效阻止后续的../序列,导致能够访问上层目录,如输入/safe_dir/../important.dat可删除重要文件的上级目录。

缺陷类型:

应用程序对用户可控制的输入未经合理校验,就传送给一个文件API。攻击者可能会使用一些特殊的字符(如..和/)摆脱受保护的限制,访问一些受保护的文件或目录。

*例如*:下面代码片段通过验证输入路径是否以/safe_dir/为开头,来判断是否进行创建、删除操作。

java

...

String path = getInputPath();

if (path.startsWith("/safe_dir/")){

File f = new File(path);

f.delete();

}

...

攻击者可能提供类似下面的输入:

/safe_dir/../important.dat

程序假定路径是有效的,因为它是以/safe_dir/开头的,但是../将导致程序删除important.dat文件的父目录。

修复建议

预防路径遍历的威胁,有以下三种方法:

-

程序对非受信的用户输入做过滤和验证,对网站用户提交的文件路径进行硬编码或统一编码,过滤非法字符。

-

对文件后缀进行白名单控制,拒绝包含了恶意的符号或空字节。

-

合理配置Web服务器的目录访问权限。 示例:以下代码使用ESAPI对用户输入路径进行过滤。

import org.owasp.esapi.ESAPI;

...

String path = getInputPath();

String rootPath = PropertiesUtil.getProperty("ESAPI_VALID_ROOT");

String validDirectoryPath = ESAPI.validator().getValidDirectoryPath("用户输入路径", path, new File(rootPath), false);

File f = new File(validDirectoryPath);

f.delete();

...

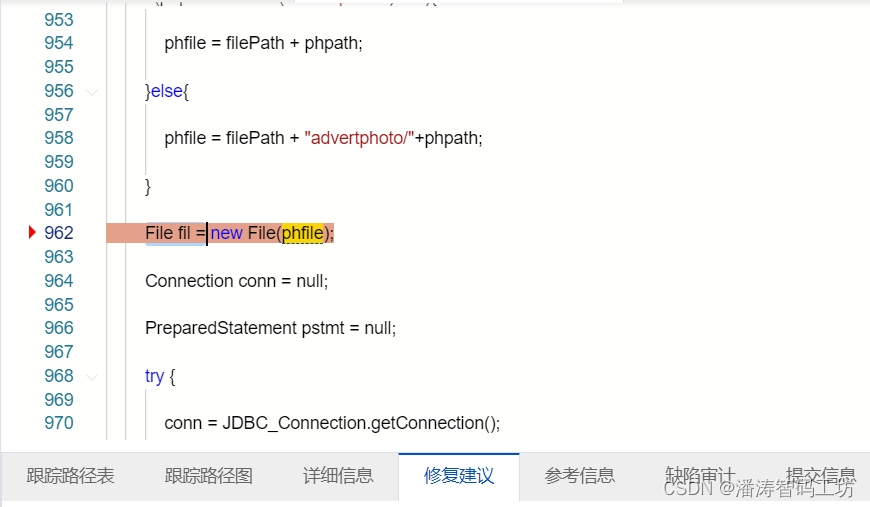

缺陷代码样例截图

缺陷修复的代码示例:

import org.owasp.esapi.ESAPI;

// 获取并验证用户输入路径

String userInputPath = getInputPath();

String safeRoot = System.getenv("SAFE_DIRECTORY"); // 假设环境变量中定义了安全根目录

String securePath = ESAPI.validator().getValidDirectoryPath("用户输入路径", userInputPath, new File(safeRoot), false);

// 使用验证后的路径创建File对象

File securedFile = new File(securePath);

// 执行安全的文件操作

// 注意:具体操作需根据实际需求调整,并确保操作符合最小权限原则

7171

7171

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?