一、https加密🔐过程,上期知识回顾

- 小明👦和小花👧为了安全高效的发情书,采用对称加密方式。

- 聪明的老王🐶盗取对称加密的密钥S🔑 。

- 小明👦想到了非对称加密方式,于是就生成了一对私钥公钥,并且把公钥给了小花。

- 小花就用公钥对密钥S🔑进行加密,传给小明小明用自己的私钥解密出来密钥S🔑。

- 因为私钥只有小明自己有,只有小明能解密。哪怕老王截获了密文,也解密不了。

- 小明❤️小花就用对称加密的密钥S🔑 , 进行愉快的传递悄悄话了。

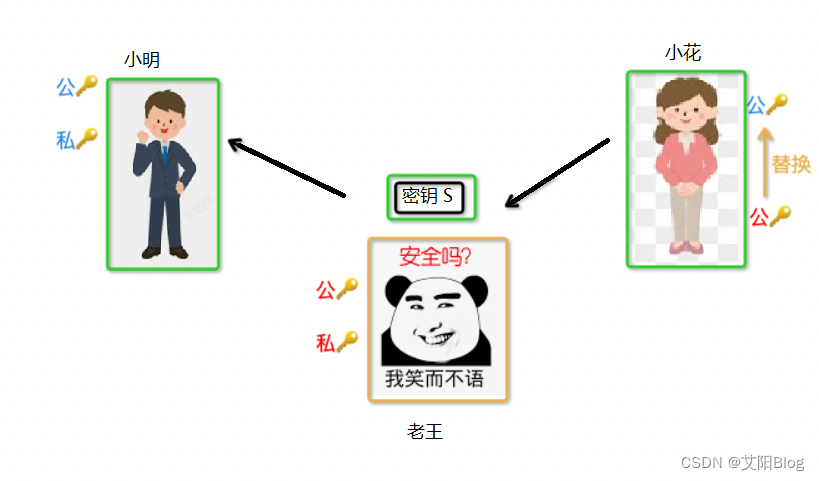

二、老王使阴招,替换小花的公钥

“没用挖补了的墙角,只有不努力的小三” 。有志气的人都不轻言放弃,下面看老王🐶如何进行反攻。

既然他们俩通过非对称加密的方式(公钥私钥进行加密解密),那么老王🐶就想办法让小花👧获取的公钥不是小明👦的,而是替换成老王🐶的公钥呢。

此时,小花👧还以为手里的公钥是小明的呢,解密后看见的情书💌内容全是老王🐶的写的,上面全是他流着口水写的痴情蜜语.....

- 老王也可以生成自己的公钥和私钥。

- 小花在获取小明公钥的过程中,被替换成老王的公钥。

- 小花误以为手里的公钥是小明的,就用老王的公钥对密钥S进行加密,得到密文S0。

- 小花把密文S0 发给小明的过程中,被老王就可以拦截,用自己的私钥解密,得到了密钥S🔑。

- 老王得到密钥S🔑后,备份一份,再用小明的公钥把密钥S🔑加密,得到密文S1, 发给小明。

- 小明得到密文S1后,用自己的私钥解密,得到 密钥S🔑。

- 至此,非对称解密的工作完成了。后面小明❤️小花都用对称加密方式密钥S🔑 进行通信了。

- 他俩的发视频果聊的内容都就被老王先欣赏一遍。

小明啊~要疯了,为了通信安全进行内容加密,但是加密的密钥传输不安全,为了密钥传输安全,生产了私钥公钥对,把公钥给小花,小花用公钥对密钥加密,只有小明能解密了。没曾想,公钥的传输又不安全了。谈个恋爱好难啊,老王啊,干的都叫啥事啊。。。

现在问题是“怎么把公钥安全的传输给对方”,这和之前“怎么内容安全的传输给对方”,以及“怎么把密钥安全的传输给对方”,都是类似的。感觉进入到了死循环,不管是把信件内容安全传输,还是把密钥安全传输还是把公钥安全安全传输,本质都是类似的,只不过传输的东西不一样,采用的方法不一样而已。

三、 如何安全的传输公钥给小花

难道再用对称或者非对称加密?都不对。这样已经行不通了。想象一下,生活中,我们有个矛盾,有个问题,我们最相信的是谁,肯定是去公安局啊。小花觉得从小明那下载公钥已经不靠谱了,隐私都被老王🐢偷窥了。小花还是觉得找个值得信赖的公安局来保护隐私内容。

有一个大家都无条件百分百相信这个机构,名字叫做 CA 机构。

小明把公钥给到CA 机构,对于小明来说,反正我已经把我的公钥给你CA了,你CA机构就得保证安全的传输给别人。CA 是怎么解决的呢?

答案是 数字证书(用来解决公钥传输问题‼️)。

数字证书是怎么由来的? 能否可以为小明❤️小花的爱情保驾护航呢?请听,下回分解。

欢迎关注,持续更新。

2041

2041

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?