本文正在参加「金石计划 . 瓜分6万现金大奖」

前言

上一篇文章给大家总结了一下IIS中间件的漏洞,这篇文章就给大家讲一下apache中间件漏洞,说起apache大家一定不会陌生,这是我们日常中经常用到的中间件,下面由我来给大家讲解一下改中间件常见的漏洞。

Apache是什么?

简单介绍一下apache是什么,Apache是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充,将python等解释器编译到服务器中。它的作用可以主要分为以下两点:

1.解析网页语言,如html,php,jsp等

2.接收web用户的请求,并给予一定的响应

Apache后缀解析漏洞

该漏洞是由于apache对上传文件的解析配置不完善而造成的,涉及了该中间件文件解析的特性,该特性允许上传的文件可以通过.来分割后缀,最右边后缀服务器没法识别时会向左取直到可以解析为止,这就提供给我们了攻击方式,如果我们上传一个多后缀文件来绕过检测,是不是就可以上传木马了,于是我们下面开始尝试:

下面有一个过滤php后缀只能传图片的网站:

我们上传一个phpinfo.php.jpeg文件来进行绕过,文件内容如下:

<?php

phpinfo();

?>

因为存在apache解析漏洞,所以我们的恶意文件被成功上传,之后我们访问我们上传文件的路径:

可以看到我们上传的文件被成功解析为php了,测试后我们就可以继续上传木马了。

CVE-2017-15715

该漏洞可以概括为apache的换行符解析漏洞,简单来说就是.php加上换行符就能被解析成php文件,下面我来给大家演示一下,首先搭建一个文件上传网站:

上传的文件内容跟上面的一样,都是查看php信息,因为是php后缀,正常发包后会被拦截,于是我们进行下面的操作,首先进行抓包,在hex下找到如下数据:

我们在.php后面的数据之前插入数据0x0a,也就是换行符的十六进制,之后再进行发包,成功发包没有被拦截,我们访问我们上传的文件:

发现成功解析,我们绕过了检测。

未知扩展名解析漏洞

最后说一个比较好理解的漏洞,当apache遇到未知的后缀名时并不会停止解析,而会向后继续解析,比如我们传入一个文件:

phpinfo.php.xino

因为无法解析xino,于是向前解析,也就是说最终会解析文件成:

phpinfo.php

下面举一个例子,我们在本地搭建靶机,建立一个文件phpstudy.php.xxx,之后我们访问一下:

可以看到即使不是php后缀,apache也给我们解析成了php后缀,需要注意的是利用该漏洞需要至少有一个php后缀。

结语

o" />

可以看到即使不是php后缀,apache也给我们解析成了php后缀,需要注意的是利用该漏洞需要至少有一个php后缀。

结语

本文总结了一下apache比较常见的中间件漏洞,并不是说只有这几种,可以看到apache服务因为它的特性还是存在比较多的解析漏洞的,当然还有利用APACHE进行目录遍历,SSRF等漏洞,有兴趣的小伙伴可以自行去了解apache服务其他的中间件漏洞,喜欢本文的小伙伴希望可以一键三连支持一下。## 网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

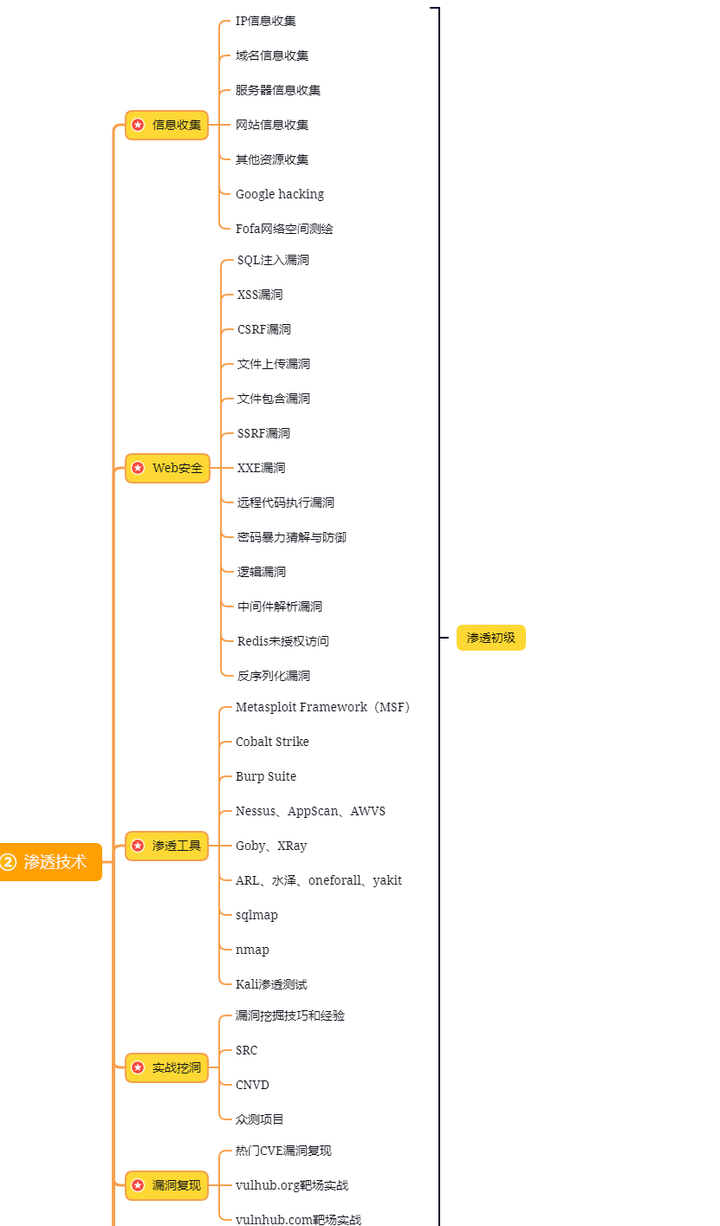

第二阶段:Web渗透(初级网安工程师)

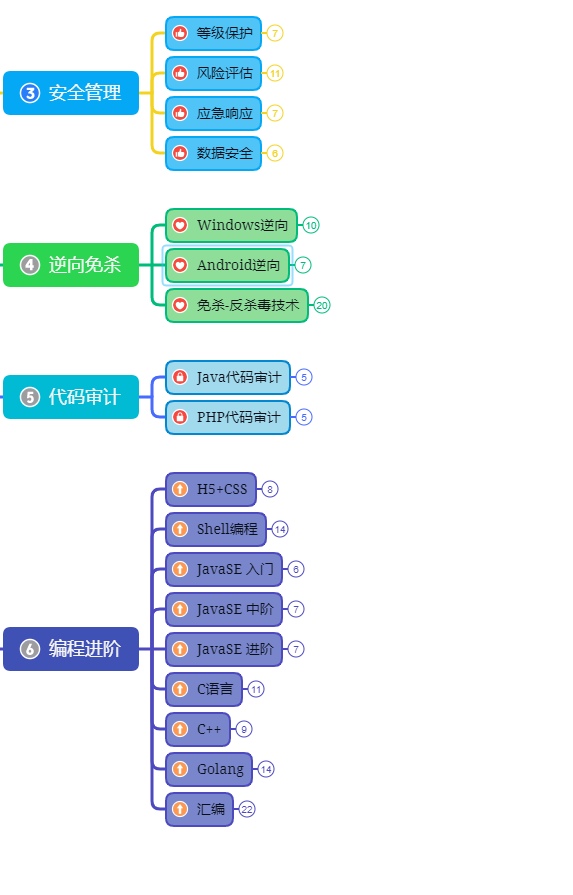

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

541

541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?