1.密码加密

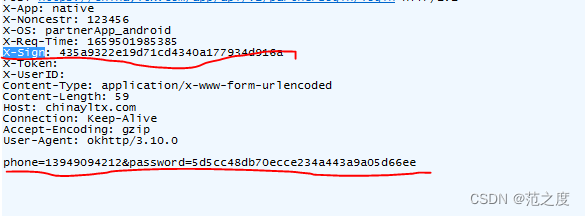

fiddler抓到油联登录的包

密码的话直接jadx反编译,全局搜索网页后缀

得到关键函数submitLogi

选中函数名,点击鼠标右键,点查找用例,出现如下图:

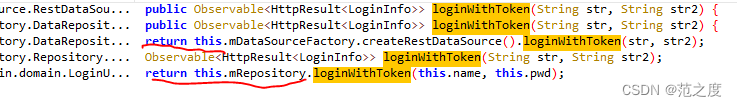

转到,然后

选中loginWithToken函数名,查找用例,发现查找不到,直接全局搜索,

直接筛选return中的,然后根据参数最后一个像,跟进去

发现这个设置账号的密码的基本类,直接看入口 setPwd,搜索用例,如下:

那基本就是Md5加密。

X-Sign加密

直接全局搜素x-sign,跟进去发现一个设置请求头的类

然后发现参数设置是this.sign,找到相关语句

追requestBody可以发现formbody是一个urlget时传入的参数,那整个for循环就是生成一个字符串

sb=phone=13XXX92&password=XXX

然后sign()函数截图

本文详细介绍了移动应用中密码和X-Sign的加密过程。通过Fiddler抓包分析,作者展示了如何使用jadx反编译获取关键函数,并跟踪loginWithToken和setPwd函数,揭示了Md5和可能的X-Sign加密算法在登录流程中的应用。此外,还展示了如何构建请求头字符串并计算签名,为理解移动应用安全提供了深入洞察。

本文详细介绍了移动应用中密码和X-Sign的加密过程。通过Fiddler抓包分析,作者展示了如何使用jadx反编译获取关键函数,并跟踪loginWithToken和setPwd函数,揭示了Md5和可能的X-Sign加密算法在登录流程中的应用。此外,还展示了如何构建请求头字符串并计算签名,为理解移动应用安全提供了深入洞察。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?